FISMA Compliance-Lösung von Netwrix

Sehen Sie, wie Netwrix Ihnen helfen kann, Compliance-Audits zu bestehen

Finden Sie heraus, welche FISMA- und NIST-Cybersicherheitsvorschriften Sie mit Netwrix ansprechen können

Das Bundesgesetz zur Informationssicherheit (FISMA) definiert einen Rahmen zur Sicherstellung der Wirksamkeit von Sicherheitskontrollen über Informationen und Informationssysteme, die Bundesoperationen unterstützen. Um die FISMA-Konformität zu erreichen, müssen alle Bundesbehörden und Organisationen, die im Auftrag von US-Bundesbehörden arbeiten, die in dem Sicherheitsstandard FIPS 200 definierten Mindestsicherheitsanforderungen erfüllen.

Das National Institute of Standards and Technology (NIST) gibt Standards, Richtlinien und andere Veröffentlichungen heraus, um diesen Bundesbehörden und anderen Organisationen zu helfen, die FISMA-Konformität zu erreichen und zu wahren. Insbesondere bietet NIST SP 800-53 Informationen zu Sicherheitskontrollen, die FIPS 200 vollständig unterstützen und Organisationen ermöglichen, die Anforderungen an die Informationssicherheit nach FISMA zu erfüllen. FISMA-Compliance-Software von Netwrix hilft Ihnen, die folgenden Sicherheitskontrollen nach NIST SP 800-53 zu implementieren und zu validieren:

- Familie: Access Control (AC)

- AC-2; AC-3; AC-6; AC-7; AC-17; AC-18; AC-20

- Familie: Audit und Accountability (AU)

- AU-3; AU-4; AU-5; AU-6; AU-7; AU-8; AU-9; AU-11; AU-12; AU-14

- Familie: Configuration Management (CM)

- CM-2; CM-3; CM-5; CM-6; CM-11

- Familie: Identifikation und Authentifizierung

- IA-2; IA-3; IA-4; IA-5

- Familie: Incident Response (IR)

- IR-4; IR-5; IR-9

- Familie: Personnel Security (PS)

- PS-4; PS-5

- Familie: Risk Assessment (RA)

- RA-2; RA-3

- Familie: System- und Informationsintegrität (SI)

- SI-4; SI-12

Abhängig von der Konfiguration Ihrer IT-Systeme, Ihren internen Verfahren, der Art Ihres Geschäfts und anderen Faktoren, könnte Netwrix auch die Implementierung von NIST SP 800-53-Kontrollen erleichtern, die oben nicht aufgeführt sind.

Sehen Sie genau, wie Netwrix Lösungen die Anforderungen der FISMA-Konformität unterstützen

Netwrix bietet die unternehmensweite Sichtbarkeit von Änderungen, Konfigurationen und Zugriffsereignissen in hybriden IT-Umgebungen, die Sie benötigen, um Informationssicherheitskontrollen über Ihre lokalen und cloudbasierten Informationssysteme durchzusetzen. Im Gegensatz zu einigen anderen FISMA-Compliance-Lösungen auf dem Markt, bietet es Sicherheitsintelligenz, um Sicherheitslücken zu identifizieren, Anomalien im Benutzerverhalten zu erkennen und Bedrohungsmuster zu untersuchen, bevor sie zu Sicherheitsverletzungen werden, und umfasst auch Funktionen zur Entdeckung und Klassifizierung von Daten, um Ihre Prozesse zur Verwaltung der Datensicherheit weiter zu verstärken.

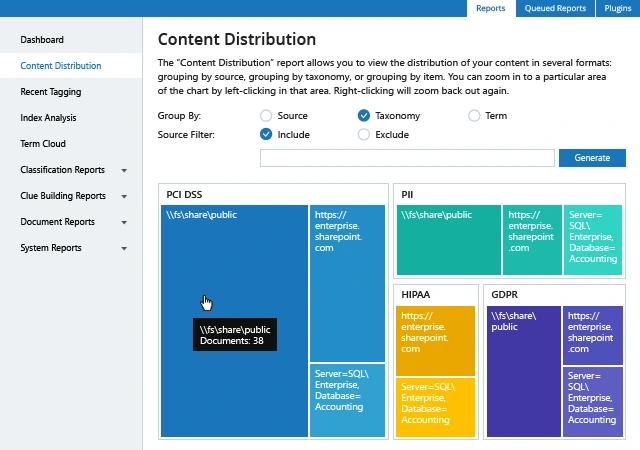

Erhalten Sie einen Überblick über die sensiblen Daten, die Sie speichern

Verstehen Sie, welche Arten von regulierten Informationen Sie speichern, einschließlich Finanzdaten, medizinischen Unterlagen und anderen Arten von PII, und sehen Sie genau, wo sie sich über alle Ihre Datensilos hinweg befinden, sowohl vor Ort als auch in der Cloud.

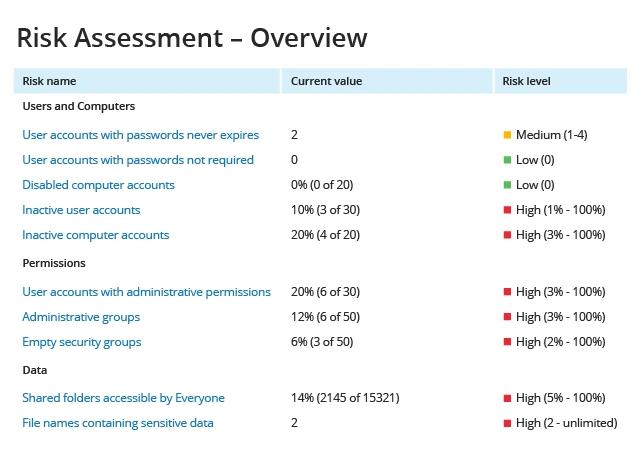

Identifizieren Sie Informationssicherheitslücken, die Ihre sofortige Aufmerksamkeit erfordern

Sichern Sie Ihre wertvollen Vermögenswerte vor Cyberbedrohungen, indem Sie Sicherheitslücken bei Daten und Infrastruktur in drei Schlüsselbereichen identifizieren: Account-Management, Sicherheitsberechtigungen und Daten-Governance.

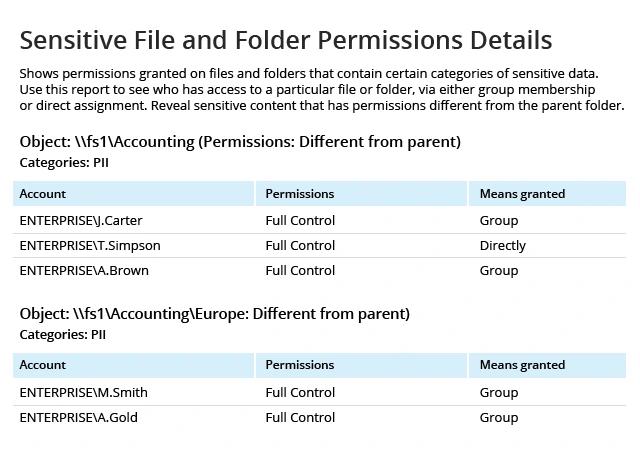

Vereinfachen Sie regelmäßige Bestätigungen von Zugriffsrechten auf sensible Daten

Sehen Sie, wer Zugang zu den sensiblen Informationen hat, die Sie speichern, und arbeiten Sie mit den Datenbesitzern zusammen, um Benutzerberechtigungen entsprechend den Geschäftsanforderungen zu beschränken. Die strenge Durchsetzung des Prinzips der geringsten Berechtigungen wird dabei helfen, das Risiko zu minimieren.

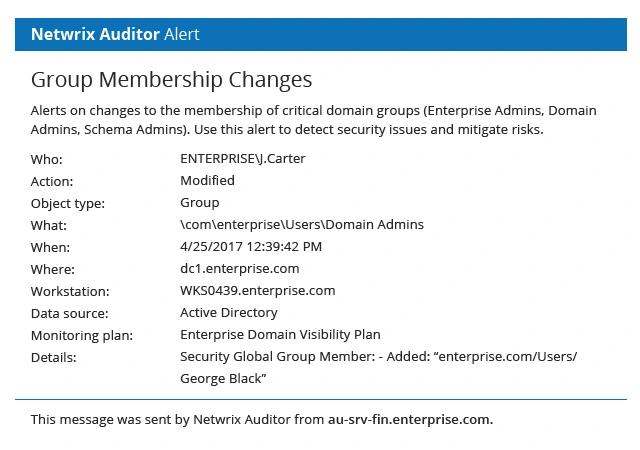

Erkennen Sie Sicherheitsrichtlinienverstöße, bevor sie zu Sicherheitsverletzungen werden

Ein starkes Programm für Identity and Access Management auf dem Papier zu haben, ist nicht ausreichend. Um sicherzustellen, dass es funktioniert, wie es soll, behalten Sie jegliche verdächtige Aktivitäten im Auge, die zu einem Sicherheitsvorfall führen könnten. Lassen Sie sich über alle Änderungen an Benutzern und Gruppen alarmieren, insbesondere bei denen, die privilegierten Zugang zu kritischen Ressourcen in Ihrer IT-Umgebung haben.

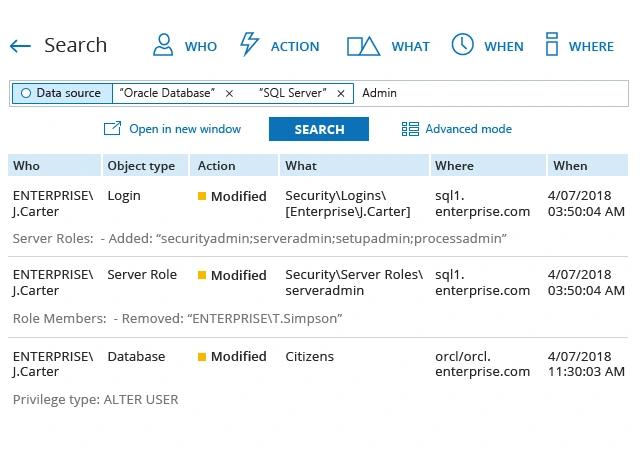

Vereinfachen Sie die Untersuchung von Informationssicherheitsvorfällen

Wenn ein Vorfall eintritt, analysieren Sie schnell, wie es dazu kam und wer dahintersteckt. Nutzen Sie diese Informationen, um die beste Reaktion auf den Vorfall zu bestimmen und Schwachstellen zu identifizieren, damit Sie ähnliche Vorfälle in Zukunft verhindern können.

Sehen Sie sich an, wie Netwrix anderen Bundesbehörden dabei hilft, die Informationssicherheit zu gewährleisten

Teilen auf

Zugehörige Compliance-Konzepte anzeigen

Netwrix hilft Ihnen, die Anforderungen des National Network Security Framework (N2SF) von Korea zu erfüllen

Netwrix hilft Ihnen, die APRA CPS 234 zu erfüllen

Netwrix hilft Ihnen, die Datenschutzbestimmungen des Philippines Data Privacy Act (DPA) einzuhalten

Netwrix hilft Ihnen, die Anforderungen des indischen Digital Personal Data Protection (DPDP) Act zu erfüllen

Netwrix hilft Ihnen, das indonesische Gesetz zum Schutz personenbezogener Daten (PDP) einzuhalten