Netwrix Data Access Governance + Netwrix Identity Management

Automatisieren und verwalten Sie das, was am wichtigsten ist

Vereinheitlichen Sie Data Access Governance und Identity and Access Management

Ihre sensiblen Daten und kritische Infrastruktur verdienen mehr als eine Flickschusterei bei der Identitätsverwaltung. Der Netwrix Access Analyzer + Netwrix Identity Manager Solution Accelerator kombiniert die Sichtbarkeit des Access Analyzer in Bezug auf sensible Daten und Berechtigungen mit der Automatisierung des Identity Manager, erweitert die Entdeckung auf Lifecycle-Governance und bereichert Zertifizierungen mit sauberen Berechtigungsdaten und Eigentumskontext. Dies stellt sicher, dass jede Berechtigung absichtlich erteilt wird, jede Berechtigung überprüft wird und jeder Benutzer nur Zugang zu dem hat, was er wirklich braucht – nicht mehr und nicht weniger.

Wie Netwrix einheitliches Governance in Aktion liefert

Warum sollten Sie Ihre Netwrix DAG und IGA-Lösung integrieren?

Die Kombination von DAG und IGA ermöglicht eine skalierbare, sichere und automatisierte Zugriffssteuerung. Hier ist wie:

Gutes Identity Management beginnt mit guten Daten

Netwrix Access Analyzer entdeckt und klassifiziert sensible Daten und versorgt Identity Manager mit den sauberen Berechtigungsdaten, die für genaue Entscheidungen benötigt werden.

Zentralisiertes Policy Management

Definieren und durchsetzen Sie Zugriffsrichtlinien an einem Ort mit Netwrix Identity Manager, um eine konsistente Governance über On-Prem- und Cloud-Systeme hinweg sicherzustellen.

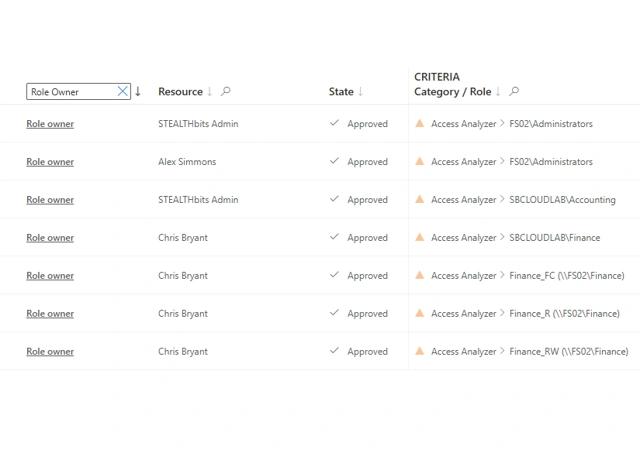

Zentralisierte Berechtigungszertifizierung

Vereinheitlichen Sie Zugriffszertifizierungen über Dateien, Apps und Daten hinweg, um Silos zu beseitigen und die Überprüfungsmüdigkeit zu reduzieren.

Echtzeit-Rollen-Synchronisation

Synchronisieren Sie Änderungen in Rollen, Organisationsstruktur und Richtlinienauslösern sofort – keine veralteten Rollen.

Vollständige Audit-Trails von Berechtigungsfreigaben und Zertifizierungen

Jede Entscheidung wird protokolliert, verfolgt und ist exportierbar für auditbereite Berichterstattung.

Ein ganzheitlicher Ansatz für den Governance-Lebenszyklus

Von der Zugriffsanforderung bis zum Offboarding – jeder Schritt geregelt, sichtbar und kontrolliert.

Beliebte Anwendungsfälle

Automatisiertes Offboarding sensibler Daten

Entziehen Sie sofort den Zugriff auf Dateien, Freigaben und Systeme, die an kritische Daten gebunden sind, wenn Benutzer das Unternehmen verlassen.

Rollenbasierte Zugriffsprovisionierung

Weisen Sie Berechtigungen automatisch basierend auf Rollen und Geschäftslogik zu, um manuelle Fehler zu reduzieren.

Berechtigungsnachweis-Kampagnen

Starten Sie abteilungsweite oder unternehmensweite Überprüfungen mit integrierten Erinnerungen und Eskalationsworkflows.

Zertifizieren Sie alle Zugriffstypen, menschlich und nicht-menschlich

Stellen Sie sicher, dass nur gültige Identitäten Zugang behalten, egal ob es sich um einen Auftragnehmer, ein Bot-Konto oder eine Integration handelt.

Automatisieren Sie Zugriffsschutz und Genehmigungen

Durchsetzen von Richtlinienprüfungen und Genehmigungen mit automatisierten Workflows, um den Zugang konform zu halten und Überberechtigungen zu verhindern.