Datenzugriffsverwaltung

Reduzieren Sie das Risiko von Datenverletzungen, indem Sie sensible Daten kennen, den Zugriff kontrollieren und durchsetzen

Lesen Sie ihre Geschichten

Vertraut von

Organisationen fehlt eine kontinuierliche, identitätsgesteuerte Kontrolle über sensible Daten, wodurch überberechtigte Identitäten und KI die Exposition schnell erweitern und den Verlust von Unternehmensdaten beschleunigen können.

Unkontrollierter Zugriff auf sensible Daten

Organisationen fehlt eine kontinuierliche, identitätsbewusste Sicht darauf, wer auf sensible Daten in Dateifreigaben, Cloud-Plattformen und Kollaborationstools zugreifen kann. Überberechtigte Identitäten, geschachtelte Gruppen und veraltete Konten erweitern leise die Angriffsfläche.

Statische Zugriffsprüfungen, die in dynamischen Umgebungen fehlschlagen

Manuelle, zeitpunktbezogene Zertifizierungen können mit sich ändernden Berechtigungen und sich entwickelnder Datensensibilität nicht Schritt halten. Bis der Zugriff überprüft wird, hat sich die Exposition bereits verschoben oder vergrößert.

KI und interne Risiken verstärken die Datenexposition

Überberechtigte Identitäten in Kombination mit KI-Co-Piloten erhöhen dramatisch die Geschwindigkeit, mit der sensible Daten sichtbar gemacht, zusammengefasst oder exfiltriert werden können, und verkürzen die Zeit zwischen Zugriff und Verlust.

Unfähigkeit zu beweisen, wer Zugang hatte und warum

Wenn Regulierungsbehörden, Führungskräfte oder Incident-Responder Antworten verlangen, haben Sicherheitsteams Schwierigkeiten, die Datensensibilität, Identitätsansprüche und tatsächliche Aktivitäten in verteidigbare Beweise zu korrelieren.

Anwendungsfälle

Kontinuierliche, identitätszentrierte Datenzugriffs-Governance in der Praxis

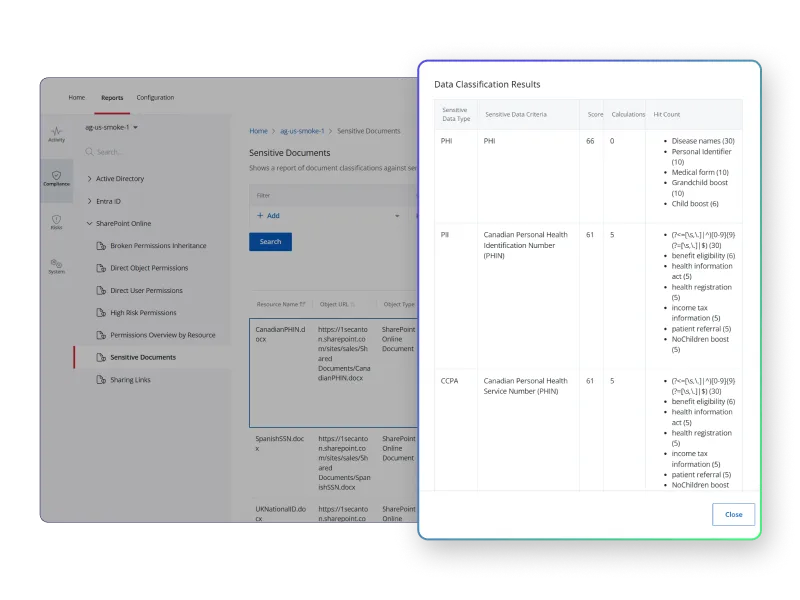

Identifizieren und bewerten Sie das Risiko sensibler Daten

Entdecken und klassifizieren Sie sensible, regulierte und geschäftskritische Daten und korrelieren Sie diese dann mit Identitätsberechtigungen, um die tatsächliche Exposition zu verstehen und die Behebung basierend auf dem Einfluss zu priorisieren.

Übermäßigen Zugriff Reduzieren

Eliminieren Sie veraltete, doppelte und übermäßige Berechtigungen auf Dateiservern und Cloud-Repositories, um die Angriffsfläche zu verkleinern und zu verhindern, dass sensible Daten allgemein zugänglich sind.

Durchsetzung des Minimalprivilegs in allen Umgebungen

Zugriff kontinuierlich an den geschäftlichen Bedarf anpassen, indem vererbte oder veraltete Berechtigungen entfernt und der Aktionsradius von kompromittierten oder missbrauchten Identitäten begrenzt wird.

Automatisieren Sie risikobasierte Zugriffsüberprüfungen

Priorisieren Sie Zertifizierungen unter Verwendung von Datensensibilität, Zugangswegen und Identitätskontext, damit die höchsten Risikobegegnungen zuerst überprüft und behoben werden, einschließlich der für KI-Tools zugänglichen Repositories.

Abnormale Zugriffe und Datenmissbrauch erkennen

Überwachen Sie ungewöhnliche Zugriffsverhalten, Massenlesungen und nicht autorisierte Berechtigungsänderungen, um Insider-Bedrohungen, kompromittierte Konten und KI-beschleunigte Exfiltrationsversuche frühzeitig zu identifizieren.

Die Reaktion und Wiederherstellung von Vorfällen beschleunigen

Bestimmen Sie schnell, welche sensiblen Daten offengelegt wurden, welche Identitäten betroffen waren und automatisieren Sie Maßnahmen zur Eindämmung, um die Auswirkungen auf das Unternehmen zu verringern und die laufende Governance zu stärken.

Der Netwrix-Ansatz

Schützen Sie sensible Daten mit minimalem Zugriff

Sobald die Risiken verstanden sind, konzentriert sich die Datenzugriffsgouvernance darauf, das Prinzip der geringsten Privilegien durchzusetzen und den Zugriff an den geschäftlichen Bedarf anzupassen, während sich die Umgebungen ändern. Netwrix ermöglicht Datenzugriffsgouvernance-Kontrollen, die das Prinzip der geringsten Privilegien praktikabel machen, um es in komplexen, verteilten Umgebungen umzusetzen und aufrechtzuerhalten.

Konsistent den Zugriff mit den geringsten Rechten durchsetzen

Stellen Sie sicher, dass Personen nur auf die für ihre Rolle erforderlichen Daten zugreifen können. Entfernen Sie übermäßige, vererbte oder veraltete Berechtigungen, während sich die Rollen ändern, um sowohl die Wahrscheinlichkeit von Missbrauch als auch den potenziellen Explosionsradius im Falle einer Kompromittierung eines Kontos zu verringern.

Zugriffsentscheidungen an die Datenbesitzer delegieren

Identifizieren Sie verantwortliche Datenbesitzer und geben Sie ihnen Einblick, wer auf die Daten zugreifen kann, die sie besitzen. Ermöglichen Sie regelmäßige Zugriffsüberprüfungen und Bestätigungen, damit die Berechtigungen im Einklang mit den geschäftlichen Anforderungen bleiben, während die Abhängigkeit von Sicherheits- und IT-Teams für routinemäßige Entscheidungen verringert wird.

Zugriffsanfragen und -genehmigungen optimieren

Unterstützen Sie kontrollierte Zugriffsanforderungen, die Entscheidungen an die Personen weiterleiten, die den Daten am nächsten sind. Dies verbessert die Genauigkeit der Bereitstellung, verkürzt die Genehmigungszyklen und reduziert die manuelle Ticketbearbeitung, ohne die Governance zu opfern.

Eine konsistente Datenklassifizierung aufrechterhalten

Wenden Sie eine konsistente Datenkennzeichnung über Umgebungen hinweg an und halten Sie diese aufrecht, damit nachgelagerte Kontrollen, wie Überwachung, Alarmierung und Behebung, auf einem genauen Kontext basieren. Eine konsistente Klassifizierung stellt sicher, dass Sicherheitsentscheidungen die Datensensibilität und nicht nur den Standort widerspiegeln.