5 Top-Tipps für Local Administrator Password Solution (LAPS)

Dec 2, 2021

Das lokale Windows-Administrator-Konto ist ein begehrtes Ziel für Hacker und Malware. Es kann eine Menge schlechter Dinge passieren, wenn es einem Hacker gelingt, das lokale Admin-Konto eines Ihrer Server zu knacken.

Schreckliche Dinge passieren normalerweise, wenn jemand einen bösartigen Malware-Stamm mit dem Administrator-Konto herunterlädt. Das Ausmaß dieser Probleme wird noch verstärkt, wenn das Standard-Administrator-Konto für jede ähnliche Maschine dasselbe Passwort verwendet.

Sie können das komplexeste Passwort der Welt haben, aber sobald es auf einem Gerät kompromittiert ist, ist es Freiwild für alle anderen Geräte, die dieselben lokalen Admin-Anmeldeinformationen verwenden.

Natürlich könnten Sie die lokalen Admin-Anmeldeinformationen für jedes Windows-Gerät anpassen, aber das kann sehr zeitaufwendig sein, ganz zu schweigen von der Aufgabe, die vielen Anmeldeinformationen zu inventarisieren. Der Prozess wird praktisch unbrauchbar, wenn Sie Passwortaktualisierungen aktivieren (was Sie natürlich tun sollten). Deshalb deaktivieren viele Admins diese Funktion oft einfach.

Es ist jedoch nachvollziehbar, dass man eine Art lokales Admin-Konto benötigt, um „direkt am Gerät Reparaturen durchzuführen“, wie zum Beispiel das Zurücksetzen der Vertrauensstellung zur Domäne oder das manuelle Einstellen einer IP-Adresse und so weiter.

Wenn es eine schreckliche Idee ist, auf jeder Maschine dasselbe lokale Admin-Passwort zu haben, was kann man dagegen tun?

Tipp 1: Verwenden Sie Microsoft Local Administrator Password Solution (LAPS)

Microsoft Local Administrator Password Solution (LAPS) is a Microsoft tool that gives AD administrators the ability to manage the local account password of domain-joined computers and store them in AD.

When implemented via Group Policy, LAPS creates a random password of a defined length and complexity that is cryptographically secure and different every time, on every machine. It then applies the newly created password to the Local Administrator account and records the password in a secure field in your Active Directory schema. They can then be retrieved when access is needed to the account. The process is done automatically whenever a Group Policy defined password refresh is due.

LAPS hat einige Voraussetzungen für die Implementierung:

- Es gilt nur für Windows-Geräte

- Geräte müssen einer Domäne beigetreten sein

- Es erfordert eine kostenlose Group Policy Clientseitenerweiterung

- Es erfordert eine Schemaerweiterung (keine Panik).

- Es funktioniert nur für das lokale Admin-Konto

- Es funktioniert nur für EIN lokales Admin-Konto (falls Sie mehr als eines haben).

Tipp 2: LAPS und Gruppenrichtlinie

Wie erwähnt, wird LAPS mittels Gruppenrichtlinie eingesetzt, was die Erstellung einer GPO erfordert. Zuerst müssen Sie LAPS herunterladen, was Sie hier tun können.

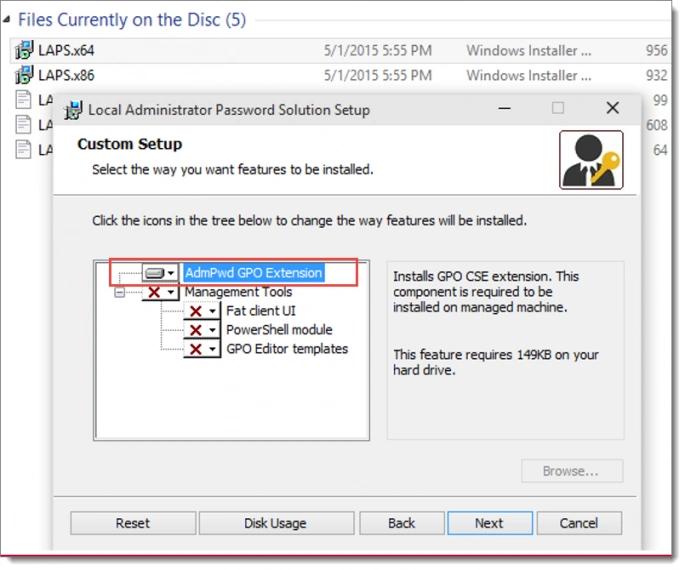

Dann verwenden Sie den Assistenten, um es auf Ihrer Group Policy Management Maschine zu installieren. Dies sollten Sie manuell tun und typischerweise NICHT auf automatisierte Weise.

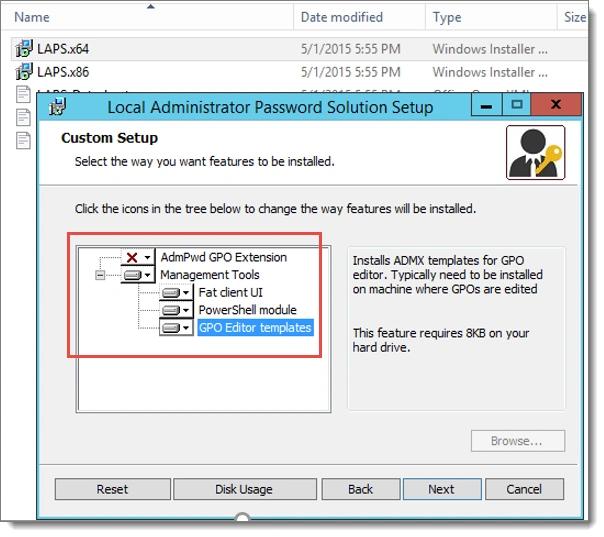

Stellen Sie sicher, dass Sie mindestens die GPO-Editorvorlagen auswählen, um auf die notwendigen ADMX-Dateien zugreifen zu können. Der Fat Client ist eine grafische Benutzeroberfläche, die einem Benutzer mit entsprechenden Rechten die Möglichkeit gibt, das Passwort für ein bestimmtes Gerät abzufragen. Sie müssen nur die Management-Tools installieren und nicht die „AdmPwd GPO-Erweiterung“ auf Ihrem Rechner (dem mit der GPMC).

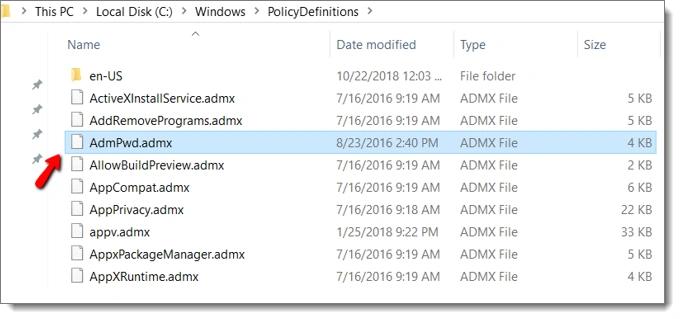

Sie müssen dann in Ihren lokalen PolicyDefinitions-Ordner gehen und die AdmPwd.admx- und AdmPwd.adml-Dateien kopieren und in Ihren zentralen AD-Speicher einfügen. (Überprüfen Sie dieses video zu diesem Vorgang).

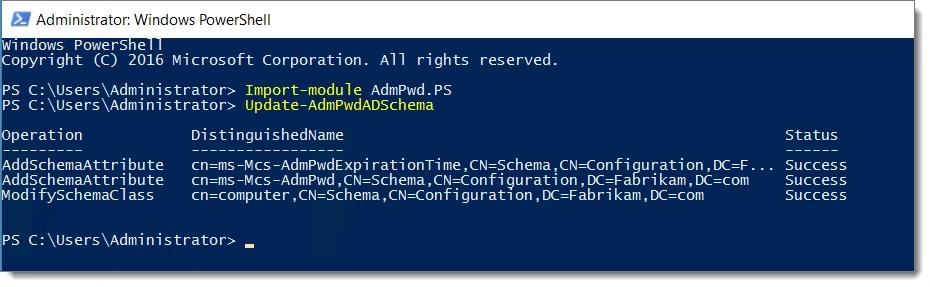

Als Nächstes müssen wir das AD-Schema erweitern, um die lokalen Passwörter aufzunehmen.

Die zwei erforderlichen Attribute sind:

- ms-Mcs-AdmPwd – Speichert das Passwort im Klartext

- ms-Mcs-AdmPwdExpirationTime – Speichert den Zeitpunkt zum Zurücksetzen des Passworts

Um das Schema zu aktualisieren, importieren Sie einfach das AdmPwd PowerShell-Modul und verwenden Sie den Befehl update-AdmPwdADSchema wie unten gezeigt.

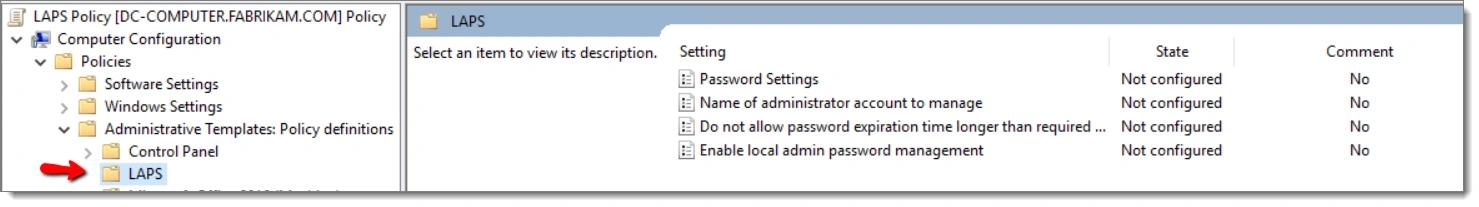

Der nächste Schritt besteht darin, eine Computerseitige GPO zu erstellen. Für dieses Beispiel werde ich sie LAPS Policy nennen. Die LAPS-Einstellungen erscheinen nun unter Computerkonfiguration > Administrative Vorlagen > LAPS, wo 4 Einstellungen verfügbar sind, wie unten gezeigt.

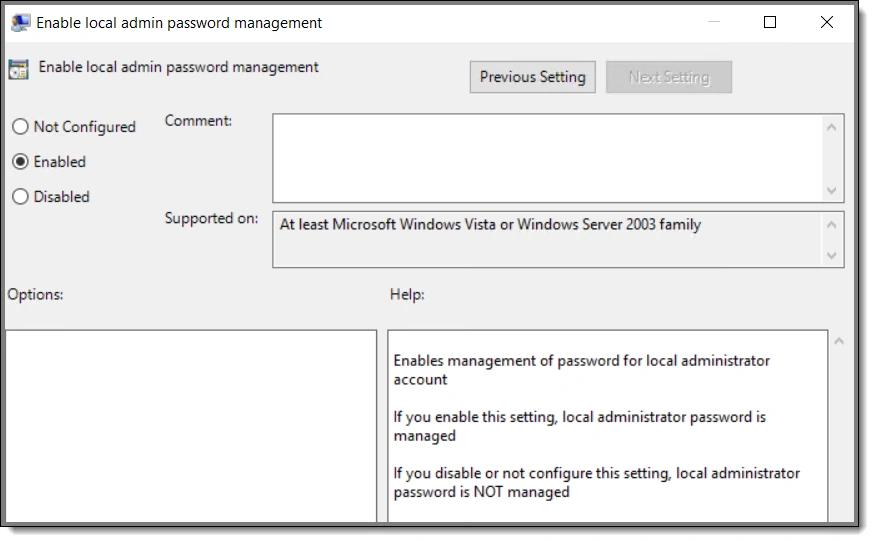

Sie können Ihre LAPS GPO verwenden, um das Passwort entweder für das standardmäßige lokale Administratorkonto oder ein benutzerdefiniertes lokales Administratorkonto zu verwalten. Unten habe ich die Einstellung „Enable local admin password management“ aktiviert.

Wenn Sie den lokalen Admin-Account umbenannt haben (was Sie tun sollten), können Sie dann den aktualisierten Namen angeben. Sobald der Admin-Account ausgewählt ist, besteht der letzte Schritt darin, die Group Policy setting zu aktivieren, welche die Passworteinstellungen konfiguriert (dazu gehören Passwortlänge und -alter).

Sobald konfiguriert, verteilen Sie einfach die LAPS-Client-Seitenerweiterungssoftware über Ihre bevorzugte Softwareverteilungsmethode, wie PDQ Deploy. Sie benötigen nur den „GPO Extension“-Teil, wenn Sie einen ersten Test manuell durchführen möchten. Sie können dies hier sehen.

Sie können auch PolicyPak verwenden, um mehr Kontrolle über den Bereitstellungsprozess zu erlangen. Mehr dazu in einer Minute.

Tipp #3: Passwörter bei Bedarf über LAPS erhalten

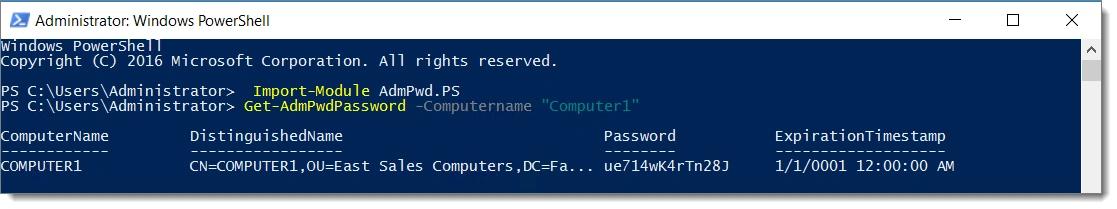

Also, der Tag kommt, an dem Sie wissen müssen, was das aktuell generierte Passwort für einen Ihrer Windows-Maschinen ist. Wie machen Sie das? Es gibt mehrere Wege. Einer davon ist, den folgenden PowerShell-Befehl zu verwenden.

Get-AdmPwdPassword -Computername „Name des Computers“

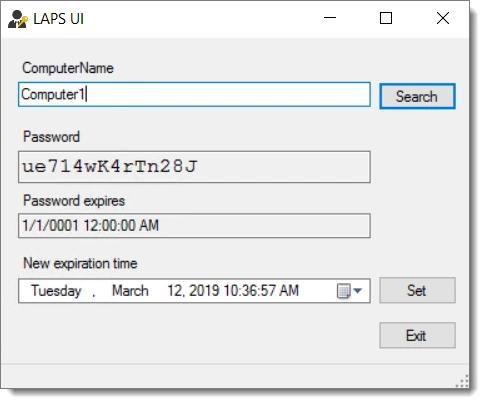

Wenn Sie den LAPS Fat Client installiert haben, können Sie über das Startmenü auf die LAPS UI-Anwendung zugreifen.

Tipp #4: Weisen Sie granulare LAPS-Richtlinien an Benutzer durch Item-Level Targeting zu

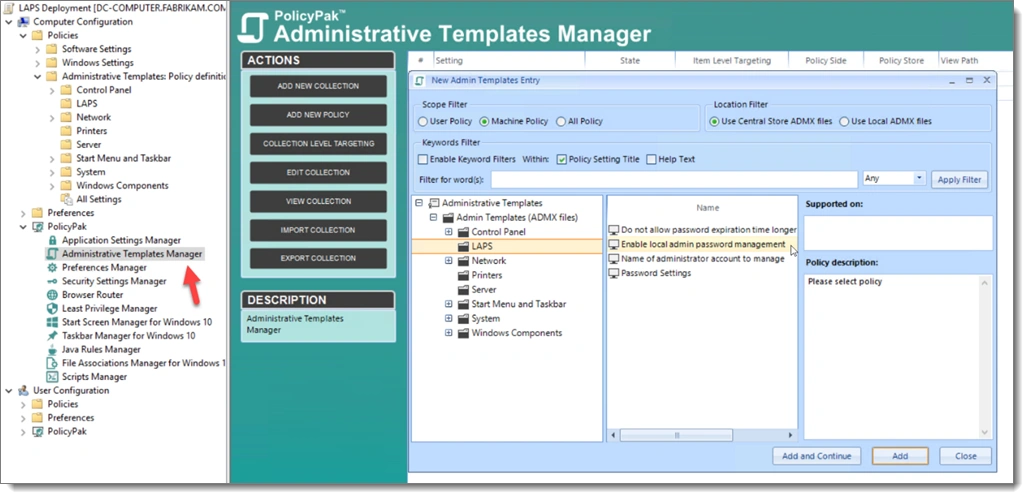

PolicyPak bietet alle ADMX-Vorlageneinstellungen in seinem PolicyPak Admin Templates Manager und wir aktualisieren sie bei jeder neuen ADMX-Version. Es gibt viele Vorteile, den Admin Templates Manager anstelle der standardmäßigen Gruppenrichtlinie zu verwenden.

PolicyPak verwendet den Gruppenrichtlinien-Editor, wie unten gezeigt, fügt jedoch eine geheime Superkraft hinzu.

Der entscheidende Vorteil ist, dass PolicyPak Item-Level Targeting für jede Gruppenrichtlinieneinstellung nutzen kann, einschließlich LAPS.

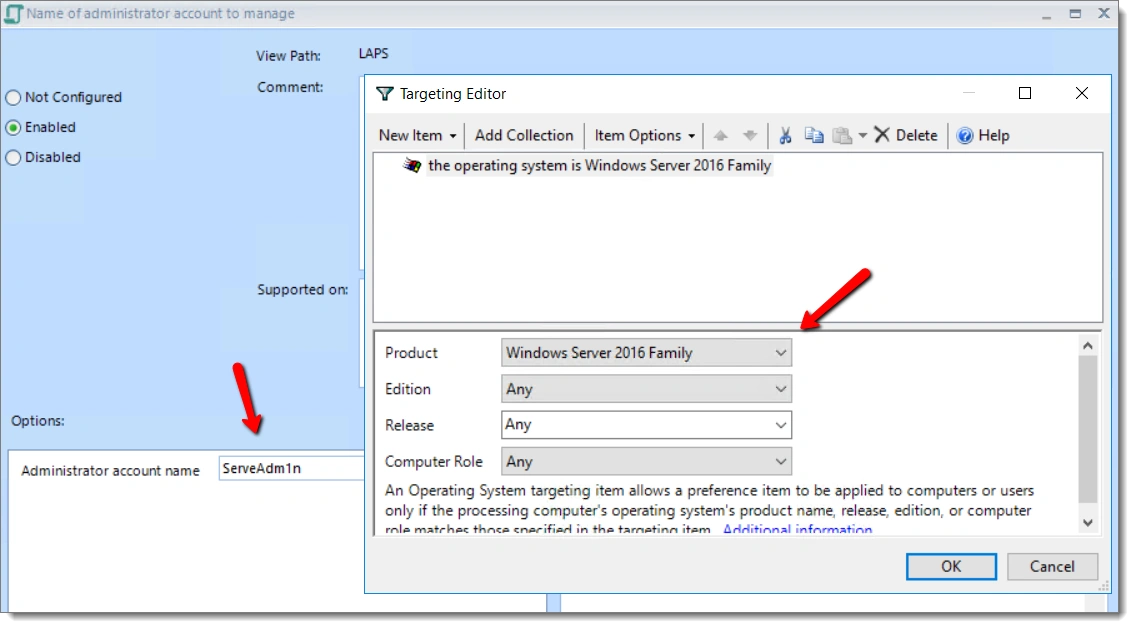

Wenn Sie mit Group Policy Preferences vertraut sind, dann wissen Sie bereits, wie ILT eine wesentlich feinere Granularität hinsichtlich der Richtlinienzuweisung bietet. Nehmen wir zum Beispiel an, alle lokalen Admin-Konten auf Ihren Servern heißen ServAdm1n und Sie möchten eine separate LAPS-Richtlinie für diese Admins erstellen. Da es sich dabei nicht um Admin-Domain-Konten handelt, können Sie sie nicht mit Gruppenrichtlinien ansprechen, aber Sie können ILT verwenden, um jene Maschinen zu targetieren, die Windows Server 2016 ausführen.

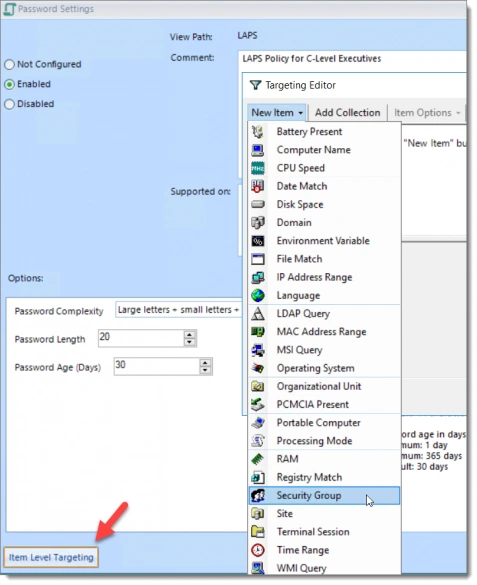

Nun erstellen wir eine LAPS-Richtlinie für die Laptops der C-Level-Führungskräfte. Natürlich möchten wir ein starkes Passwort für diese lokalen Admin-Konten haben. In diesem Fall möchte ich 20-stellige Passwörter mit höchster Komplexität durchsetzen. Dann werde ich ILT verwenden, um die C-Level-Sicherheitsgruppe anzusteuern. Wie Sie im Screenshot unten sehen können, gibt es viele anvisierbare Optionen, einschließlich Computername, OU-Übereinstimmung, Standort-Übereinstimmung, Computerformfaktor (Laptop vs. Desktop) und mehr!

Als Bonus können traditionelle GPOs, die im Gruppenrichtlinien-Editor erstellt wurden, normalerweise nur über die Gruppenrichtlinie bereitgestellt werden, während PolicyPak-Einstellungen auf verschiedene Weisen wie SCCM, KACE oder Ihren bevorzugten MDM-Dienst verteilt werden können.

Sie können mehr über diesen Prozess erfahren, indem Sie dieses Video ansehen, das den Prozess der Bereitstellung von Gruppenrichtlinieneinstellungen ohne die Gruppenrichtlinien-Engine selbst demonstriert.

Tipp 5: Kombinieren Sie LAPS mit PolicyPak Least Privilege Manager

Local Administrator Password Solution ist ein hervorragendes Werkzeug, um den administrativen Zugriff auf Ihre wichtigsten Maschinen zu straffen. Tatsächlich ergänzt es sich auch hervorragend mit PolicyPak Least Privilege Manager. PolicyPak Least Privilege Manager eliminiert vollständig die Notwendigkeit lokaler Adminrechte und ermöglicht Standardbenutzern, spezielle Funktionen wie ein Admin auszuführen… aber ohne tatsächliche Adminrechte.

Gemeinsam könnten Sie LAPS auf all Ihren Unternehmensmaschinen durchsetzen … da Sie keinen lokalen Admin-Zugriff mehr benötigen werden.

Letztendlich können Sie mit PolicyPak alles, was Sie mit Group Policy machen können, besser umsetzen. Implementieren Sie LAPS und fügen Sie PolicyPak hinzu, um mehr Sicherheit, Leistung und Agilität zu erhalten.

Teilen auf

Erfahren Sie mehr

Über den Autor

Jeremy Moskowitz

Vizepräsident für Produktmanagement (Endpoint Products)

Jeremy Moskowitz ist ein anerkannter Experte in der Computer- und Netzwerksicherheitsbranche. Als Mitbegründer und CTO von PolicyPak Software (jetzt Teil von Netwrix) ist er auch ein 17-facher Microsoft MVP in den Bereichen Group Policy, Enterprise Mobility und MDM. Jeremy hat mehrere Bestseller geschrieben, darunter „Group Policy: Fundamentals, Security, and the Managed Desktop“ und „MDM: Fundamentals, Security, and the Modern Desktop.“ Darüber hinaus ist er ein gefragter Redner zu Themen wie Desktop-Einstellungsmanagement und Gründer von MDMandGPanswers.com.

Erfahren Sie mehr zu diesem Thema

7 beste CyberArk-Alternativen im Jahr 2026

Konfigurationsmanagement für sichere Endpoint-Kontrolle

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt