Vor- und Nachteile von AppLocker sowie Alternativen

Dec 2, 2021

AppLocker ist eine Anwendungskontrollfunktion, die in Unternehmenseditionen von Windows zu finden ist. Das Tool ermöglicht Ihnen zu verwalten, welche Anwendungen und Dateien Benutzer ausführen können. Windows AppLocker zielt darauf ab, den Softwarezugang und damit verbundene Daten für bestimmte Benutzer und Geschäftsgruppen zu beschränken. Das Ergebnis ist eine erhöhte Sicherheit, reduzierter administrativer Aufwand und weniger Anrufe beim Helpdesk.

Warum AppLocker, warum jetzt?

Es ist eine Malware-Welt da draußen. Neue Malware-Stämme tauchen heute weltweit auf wie Unkraut an einem warmen Frühlingstag. Laut Infosecurity Group wurden im Jahr 2017 über 360.000 neue schädliche Dateien entdeckt. Das entspricht etwa vier neuen Malware-Proben pro Sekunde. Obwohl es eine beträchtliche Menge ist, ist die Zahl der neuen bösartigen Exploits nicht überraschend. Die Bösewichte nutzen Automatisierung, um Malware-Varianten zu erzeugen und zu verteilen. Infolgedessen kämpft die Antimalware-Gemeinschaft darum, Schritt zu halten.

Microsoft AppLocker bietet standardmäßige Application Whitelisting (AWL)-Funktionen, die verhindern, dass Benutzer möglicherweise gefährliche Anwendungen ausführen. Application Whitelisting (AWL) ist eine Defence in Depth-Strategie, die die autorisierten Anwendungen für die Verwendung innerhalb eines Computernetzwerks festlegt. Es gibt mehrere Wege, wie Benutzer absichtlich und unabsichtlich schädliche Software herunterladen können.

- Ein Benutzer hat versehentlich auf eine beliebige EXE-Datei geklickt, die auf seinem Computer abgelegt wurde

- Ein verärgerter Benutzer hat wissentlich ein trojanisches Pferd heruntergeladen

- Vielleicht hat jemand in der Organisation eine Datei platziert

Letztendlich, wenn Sie Windows AppLocker verwenden, um Anwendungen auf die Whitelist zu setzen, geben Sie genau die Anwendungen und .exe-Dateien an, die Benutzer öffnen dürfen. Malware bleibt fern, weil Sie das Schadenspotenzial eines Endbenutzers einschränken. Die Schönheit von AppLocker liegt darin, dass eine Erweiterung, die nicht auf der Whitelist steht, nicht geöffnet wird. Einfachheit in ihrer schönsten Form, zumindest theoretisch. In der Realität ändert sich die Liste der autorisierten Anwendungen in den meisten Unternehmen ständig. Das bedeutet, dass Whitelists ständige Wartung und Änderungen erfordern. Dieser Mangel ist die inhärente Schwäche der meisten Whitelist-Lösungen.

AppLocker Vorteile

AppLocker bietet mehrere bedeutende Vorteile. Zunächst ist AppLocker in der Enterprise-Edition von Windows Server enthalten. Das bedeutet, es fallen keine zusätzlichen Kosten an. Zweitens ist AppLocker ein integrierter Bestandteil der Group Policy. Die meisten Windows-Administratoren sind bereits mit Group Policy vertraut, was die Benutzererfahrung mit AppLocker nahtlos und natürlich macht. Drittens können Sie jede AppLocker-Richtlinie als XML-Datei in Intune importieren. Dadurch haben Sie fast die gleiche Kontrolle über Anwendungen für MDM-registrierte Geräte, wie Sie es für lokale, domänenverbundene Geräte hätten. Schließlich setzt AppLocker automatisch interne Windows-Anwendungen auf die Whitelist, wodurch Sie Zeit sparen und die Komplexität verringern.

AppLocker Nachteile

Dennoch hat AppLocker zahlreiche Nachteile, die die Produktivität senken und das Risiko erhöhen. Zunächst erfordert AppLocker, wie die meisten Whitelisting-Lösungen, dass Sie Ihren Index von autorisierten Anwendungen kontinuierlich aktualisieren und anpassen. Tatsächlich ist der Prozess der Pflege einer unternehmensweiten Whitelist langwierig, mühsam und erfordert einen erheblichen Zeitaufwand und Einsatz. Darüber hinaus kann jeder mit Administratorrechten auf seinem lokalen Gerät die AppLocker-Richtlinien umgehen. Infolgedessen könnten Sie trotz Ihrer besten Bemühungen, Anwendungen abzusichern, Ihre Umgebung Malware aussetzen.

Vor allem hat AppLocker einen offensichtlichen Mangel. Sehen Sie, ob Sie ihn herausfinden können. Unten sind die Windows-Betriebssysteme aufgeführt, die AppLocker unterstützt.

- Ultimate- und Enterprise-Editionen von Windows 7

- Enterprise-Edition von Windows 8

- Education- und Enterprise-Editionen von Windows 10

- Server 2008 R2, Server 2012, Server 2012 R2, Server 2016 und Server 2019

Wenn Ihnen aufgefallen ist, dass die Professional-Editionen von Windows in dieser Liste fehlen, haben Sie richtig geraten. Wenn AppLocker zusammen mit Gruppenrichtlinien verwendet wird, funktioniert es nicht gut mit Windows 10 Professional. Das bedeutet, dass Sie an anderer Stelle nach Lösungen suchen müssen, um Anwendungen auf domänenverbundenen Maschinen zu sperren.

Alternativen zu AppLocker

Bevor Sie sich für AppLocker entscheiden, sollten Sie eine sorgfältige Analyse alternativer Lösungen durchführen. Indem Sie sich auch andere Optionen ansehen, werden Sie ein besseres Verständnis der Wettbewerbslandschaft erhalten und können eine fundiertere Entscheidung treffen.

PolicyPak ist eine Windows Endpoint Management- und Sicherheitslösung, die mehr Kontrolle über Benutzer- und Computereinstellungen bietet. Die Lösung umfasst Least Privilege Manager, der alle Berechtigungen außer denjenigen sperrt, die Benutzer benötigen, um kritische Geschäftsfunktionen durchzuführen. PolicyPak Least Privilege Manager ermöglicht es Standardbenutzern, ihre Arbeit zu erledigen, ohne lokale Adminrechte zu besitzen. Darüber hinaus schützt PolicyPak Windows-Computer vor Malware, ohne die Produktivität zu beeinträchtigen. Im Gegensatz zu AppLocker ist PolicyPak darauf ausgelegt, den Whitelisting-Prozess zu beschleunigen. Mit anderen Worten, Windows-Administratoren haben viel mehr Zeit, um sich auf kritische Infrastrukturaufgaben zu konzentrieren. Anders als AppLocker funktioniert PolicyPak mit der Windows Professional Edition von Windows 7 und später. Die Vorteile des Whitelistings sind nicht nur auf einige ausgewählte Betriebssysteme beschränkt.

AppLocker vs. PolicyPak

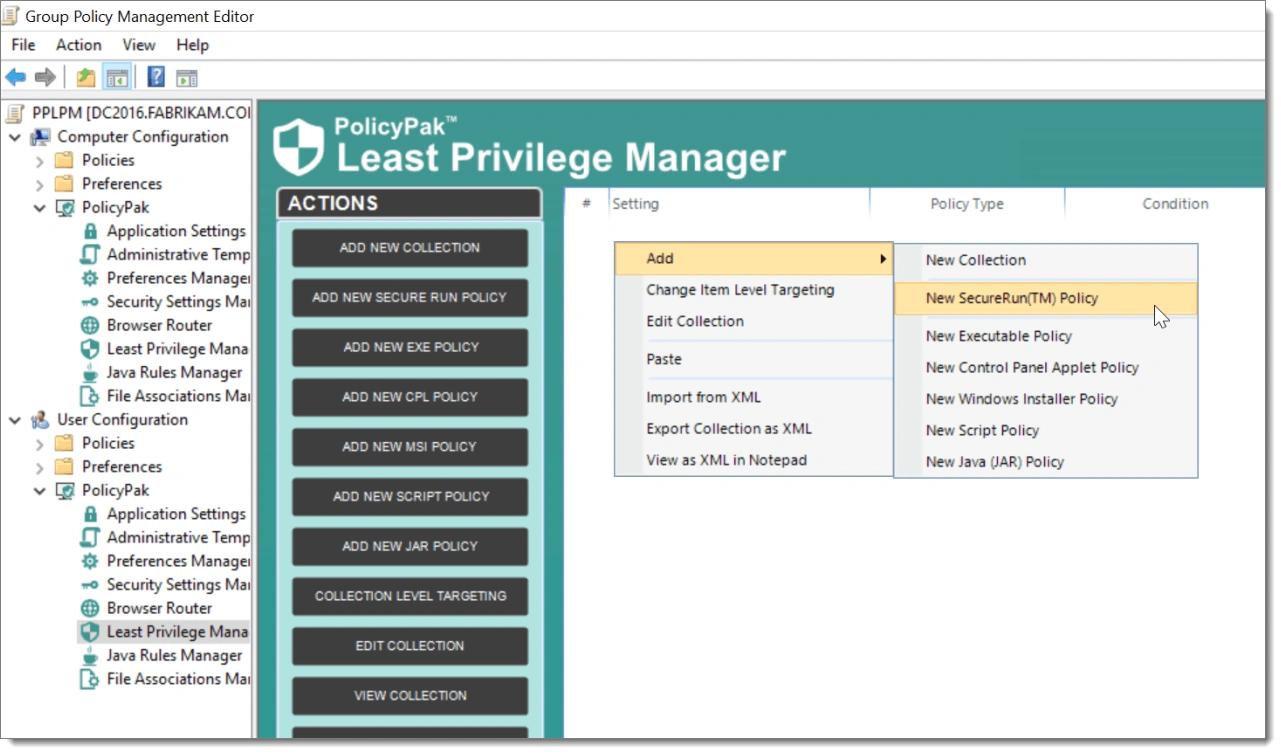

PolicyPak Least Privilege Manager unterscheidet sich in mehreren Punkten von AppLocker. Zuerst ermöglicht PolicyPak Least Privilege Manager einem Standardbenutzer die Erhöhung von Berechtigungen, wenn sie etwas benötigen. Zum Beispiel könnte ein Grafikdesigner eine Anwendung installieren müssen, um eine neue Benutzeroberfläche zu entwerfen. In diesem Fall würde PolicyPak Least Privilege Manager ihm erlauben, die Installation durchzuführen. Als weiteres Beispiel nehmen Sie einen Remote-Mitarbeiter, der einen Drucker hinzufügen muss. PolicyPak Least Privilege würde es ihm erlauben, UAC-Aufforderungen zu umgehen oder ihm Zugang zu bestimmten Systemsteuerungs-Applets zu gewähren. Zweitens beinhaltet PolicyPak SecureRun™, das Benutzern nur erlaubt, Anwendungen auszuführen, wenn sie „ordnungsgemäß installiert oder vom Administrator genehmigt sind“. Wie AppLocker integriert sich PolicyPak mit der Gruppenrichtlinie und ermöglicht das Erstellen, Zuweisen und Bereitstellen von Richtlinien. Sehen Sie unten ein Beispiel für den Prozess der Richtlinienerstellung.

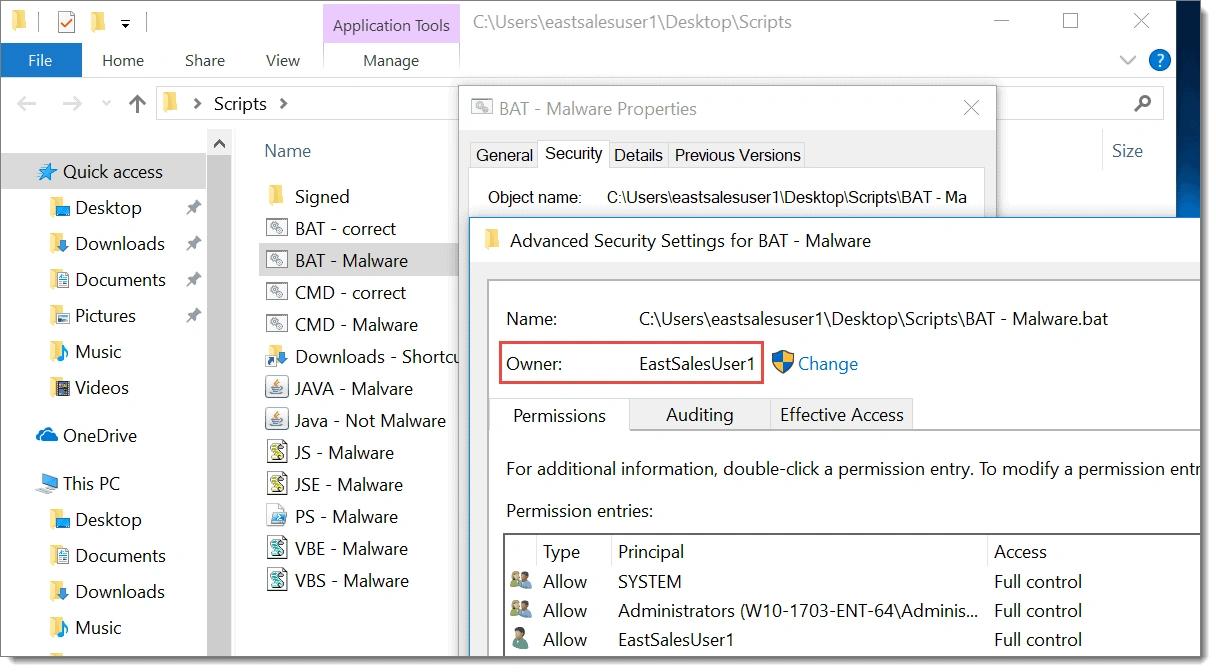

Das Prinzip hinter SecureRun™ ist einfach. Jede Anwendung, ausführbare Datei, MSI, Skript oder Java JAR-Datei hat einen Eigentümer. Wenn Benutzer eine Datei aus dem Internet herunterladen oder von einem gemeinsamen Laufwerk kopieren, gehören sie ihnen. Sehen Sie ein Beispiel unten:

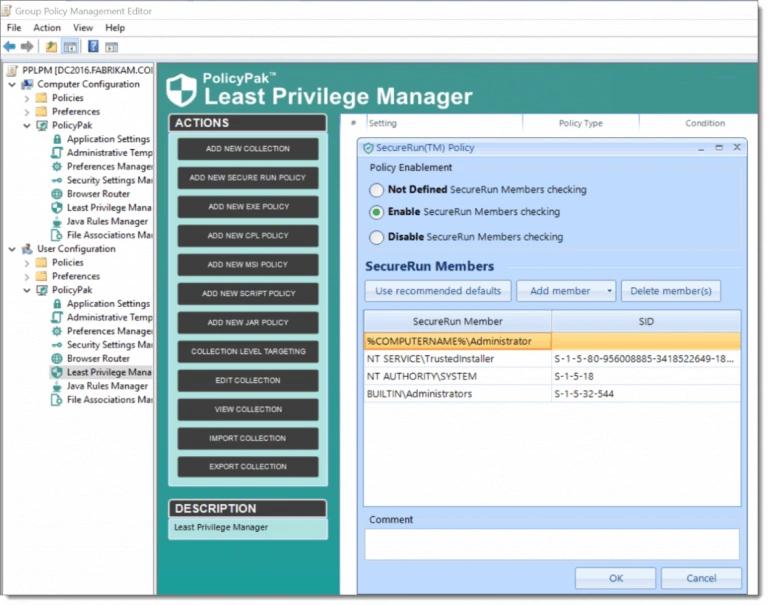

SecureRun™ prüft, wer der Eigentümer einer dieser Dateien ist, wenn ein Benutzer sie öffnen möchte. Anschließend wird dies mit einer von Ihnen definierten Besitzerliste verglichen. Sehen Sie hier ein Beispiel für eine Standardliste:

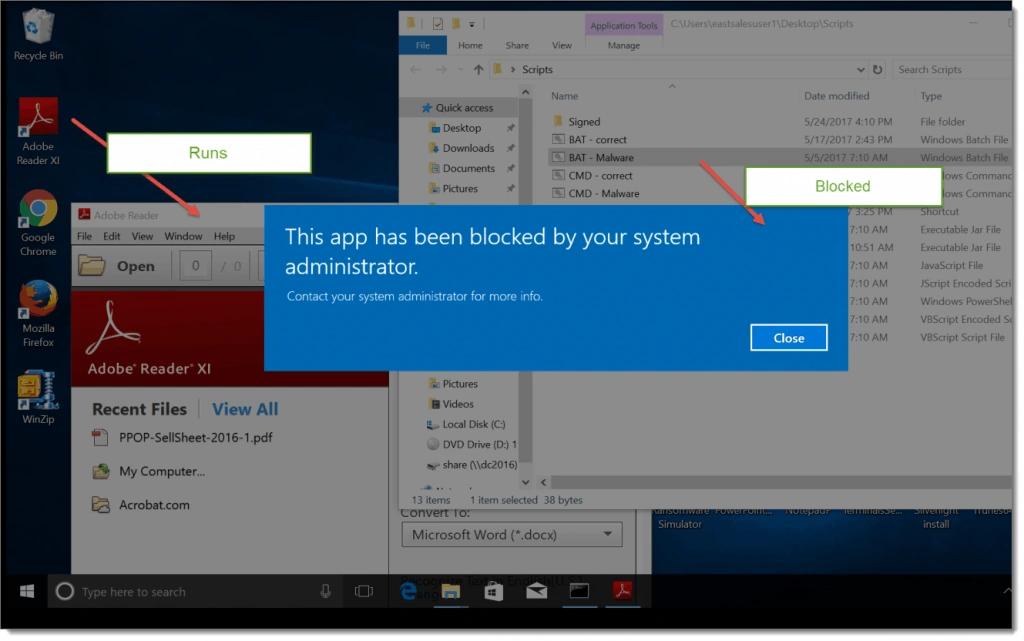

Also wird eine Anwendung, die korrekt von einem Administrator oder technischen Support-Spezialisten installiert wurde, wie immer einwandfrei ausgeführt. Eine Anwendung, die von einem Standardbenutzer heruntergeladen und dann ausgeführt wird, erhält die untenstehende Ablehnungsnachricht.

Eines der elegantesten und bequemsten Merkmale des PolicyPak Least Privilege Manager ist, dass Sie Ihre Liste der genehmigten Anwendungen nicht regelmäßig aktualisieren müssen. Im Gegensatz zu AppLocker ist PolicyPak nicht von den Anwendungen selbst abhängig. Stattdessen nutzt es die Administratorrolle, die den Zugriff auf Anwendungen gewährt. Zusammenfassend können Anwendungen kommen und gehen, aber die Administratorengruppe bleibt für immer beständig. Hier können Sie ein kurzes Video sehen, das den SecureRun™-Prozess demonstriert und wie er den Desktop sichert.

AppLocker Abschließende Gedanken und nächste Schritte

Im Gegensatz zu Applocker macht PolicyPak Least Privilege Manager mehr als nur Anwendungen auf die Whitelist zu setzen. Er funktioniert in jeder Situation, die es Standardbenutzern erlaubt, UAC-Aufforderungen zu umgehen. Darüber hinaus verbessert er die Situation und nicht die Person.

Ob es sich um eine Anwendung, ein Applet der Systemsteuerung oder ein verteiltes PowerShell-Skript handelt, Standardbenutzer können es ausführen und bei Bedarf erhöhte Rechte erhalten. Indem Sie diese Privilegien delegieren, ermöglichen Sie Standardbenutzern, ihre Arbeit zu erledigen, ohne dass sie Ihre behindern. Mit anderen Worten, Sie können verhindern, dass sie ständig anrufen und Helpdesk-Tickets eröffnen, wenn sie auf eine UAC-Aufforderung stoßen. Die Kombination aus Rechteerhöhung zusammen mit der Whitelistung über PolicyPak SecureRun™ ist es, was PolicyPak Least Privilege Manager von AppLocker und anderen standardmäßigen AWL-Lösungen unterscheidet.

Teilen auf

Erfahren Sie mehr

Über den Autor

Jeremy Moskowitz

Vizepräsident für Produktmanagement (Endpoint Products)

Jeremy Moskowitz ist ein anerkannter Experte in der Computer- und Netzwerksicherheitsbranche. Als Mitbegründer und CTO von PolicyPak Software (jetzt Teil von Netwrix) ist er auch ein 17-facher Microsoft MVP in den Bereichen Group Policy, Enterprise Mobility und MDM. Jeremy hat mehrere Bestseller geschrieben, darunter „Group Policy: Fundamentals, Security, and the Managed Desktop“ und „MDM: Fundamentals, Security, and the Modern Desktop.“ Darüber hinaus ist er ein gefragter Redner zu Themen wie Desktop-Einstellungsmanagement und Gründer von MDMandGPanswers.com.

Erfahren Sie mehr zu diesem Thema

Konfigurationsmanagement für sichere Endpoint-Kontrolle

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Was ist elektronisches Records Management?