Stoppen von BadUSB-, Rubber Ducky- und Flipper Zero-Angriffen

Sep 22, 2025

BadUSB, Rubber Ducky und Flipper Zero Geräte umgehen traditionelle USB-Sperren, indem sie Tastaturen imitieren und Befehle mit Maschinengeschwindigkeit ausführen. Netwrix Endpoint Management kombiniert die Gerätekontrolle von Endpoint Protector mit der Privilegiendurchsetzung von Policy Manager, um bösartige Geräte zu blockieren, unnötige Adminrechte zu entfernen und laterale Bewegungen zu unterbinden, bevor sie eskalieren.

Ein 50-Dollar-Gadget kann Ihre Verteidigung in Sekunden untergraben. Geräte wie BadUSB, Rubber Ducky und Flipper Zero geben sich als Tastaturen aus und führen Befehle mit Maschinengeschwindigkeit aus, um Schutzmaßnahmen zu deaktivieren und Hintertüren zu erstellen. Das sind keine Science-Fiction-Szenarien; es sind echte Angriffe, die viele USB-Verteidigungen übersehen.

Hier erfahren Sie, wie sie funktionieren, warum traditionelle Kontrollen versagen und wie Sie sie effektiv verhindern können.

Ein 50-Dollar-USB-Stick kann Ihr Netzwerk zerstören

Stellen Sie sich Folgendes vor: Ein USB-Stick wird auf Ihrem Parkplatz liegen gelassen. Ein Mitarbeiter steckt ihn ein, aus reiner Neugier.

Innerhalb von Sekunden gibt sich das Gerät als Tastatur aus und tippt hunderte Befehle mit Maschinengeschwindigkeit. Es deaktiviert Schutzmaßnahmen, installiert Malware und öffnet Hintertüren.

Es braucht nur ein Plug-in. Einen unachtsamen Moment. Ein 50-Dollar-Gerät.

Das ist keine Science-Fiction. Es ist Realität. Diese Angriffe sind bekannt als BadUSB, Rubber Ducky oder Flipper Zero Exploits, und sie gehören heute zu den am meisten übersehenen Bedrohungen für Endpunkte.

Was sind BadUSB-, Rubber Ducky- und Flipper Zero-Angriffe?

Diese Angriffe werden als HID (Human Interface Device) Exploits klassifiziert. Der Trick ist einfach, aber verheerend:

- Sie verhalten sich nicht wie Speicher. Anstatt als USB-Laufwerk erkannt zu werden, geben sie sich als Tastatur aus.

- Sie bewegen sich schneller als jeder Mensch. Befehle werden mit Blitzgeschwindigkeit eingegeben, bevor jemand reagieren kann.

- Sie missbrauchen Vertrauen. Betriebssysteme behandeln sie als legitime Tastaturen und gewähren ihnen freien Zugang.

Anatomie eines Angriffs

USB-HID-Angriffe sind das Cybersecurity-Äquivalent von Taschenspielertricks – täuschend einfach, aber sehr effektiv:

- Lieferung: Der Angreifer platziert das Gerät an einem Ort, den Ihre Mitarbeiter möglicherweise finden oder sendet es direkt zu.

- Ausführung: Das Gerät ist angeschlossen und die Tastatureingaben beginnen sofort.

- Privilege Escalation: Wenn der Benutzer Local Admin Rights hat, kann die gefälschte Tastatur effektiv Antivirensoftware deaktivieren, Malware starten oder neue Konten erstellen.

- Seitwärtsbewegung: Wenn Admin-Credentials auf verschiedenen Maschinen wiederverwendet werden, breiten sich Angreifer schnell in Ihrem Netzwerk aus.

Das Ergebnis? Ein kleines Gerät löst einen potenziell katastrophalen Bruch aus.

Warum alte Verteidigungen scheitern

Die meisten Organisationen blockieren USB-Speicher. Aber das Blockieren von USB bedeutet nicht das Blockieren von HID. Ein BadUSB erscheint nicht als Speicher; es tarnt sich als neue Tastatur. Deshalb übersehen traditionelle Verteidigungsmaßnahmen die Bedrohung, was für viele Sicherheitsteams einen blinden Fleck darstellt.

Um diese blinden Flecken in Aktion zu sehen und zu lernen, wie man sie schließt, schauen Sie sich unser Webinar an: Modern Device Control & USB Security: Beyond Blocking.

Blockieren Sie Insider-Bedrohungen dort, wo sie beginnen: am Endpoint

Jetzt ansehenWie Netwrix den Angriff stoppt

Netwrix Endpoint Protector: Gerätekontrolle für HID-Angriffe

Mit Endpoint Protector’s Device Control module können Sie HID-Angriffe in Echtzeit verhindern:

- Blockieren Sie zusätzliche Tastaturen: Eine Ein-Klick-Richtlinie blockiert alle „zusätzlichen Tastaturen“.

- Whitelisting von Hersteller-IDs: Nur vertrauenswürdige, anerkannte Tastaturen funktionieren. Alles, was sich als Tastatur ausgibt, aber keine genehmigte Hersteller-ID hat (wie Rubber Ducky oder Flipper Zero), wird abgelehnt.

- Plattformübergreifende Durchsetzung: Warnungen und Blockierungen auf Windows, macOS und Linux.

Ergebnis: Wartungsarme, hochwirksame Schutzmaßnahmen, die HID-Angriffe neutralisieren.

Hier ist der zweistufige Prozess unter Verwendung von Endpoint Protector.

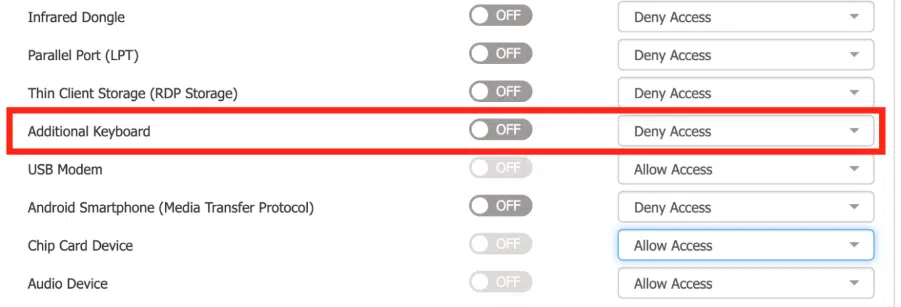

Schritt 1: Zugriff für zusätzliche Tastaturen verweigern.

Schritt 2: Verwenden Sie die Whitelist für Vendor IDs, um sicherzustellen, dass nur vertrauenswürdige, anerkannte Tastaturen in Ihrer Umgebung funktionieren. Jedes Gerät, das versucht, sich als Tastatur auszugeben, aber bei der Überprüfung der Vendor ID scheitert (z. B. ein Rubber Ducky), wird sofort blockiert.

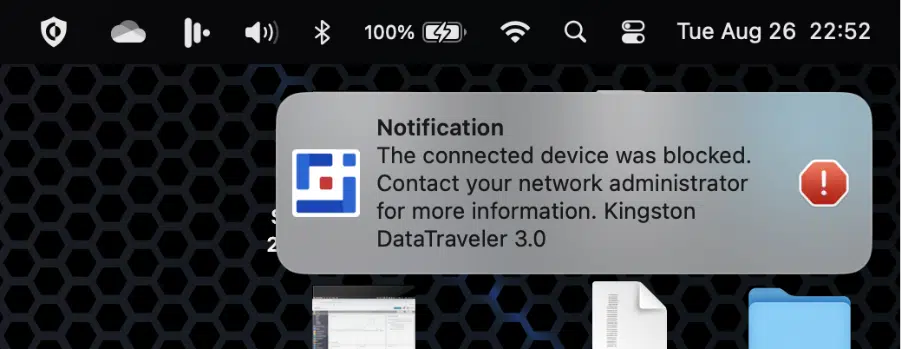

Die Ergebnisse sind für Endbenutzer offensichtlich. Hier ist ein Beispiel für das Blockieren eines unbeabsichtigten Geräts (ähnliche Pop-ups für Windows-, Mac- und Linux-Maschinen).

Netwrix Policy Manager: Verteidigung in der Tiefe

Wenn Angreifer physischen oder Fernzugriff erlangen, ist die Gerätekontrolle allein nicht ausreichend. Hier kommt Netwrix Policy Manager (ehemals PolicyPak) ins Spiel:

- Entfernen Sie standardmäßig lokale Adminrechte, um das Risiko einer Privileged Access Management zu verringern.

- Aktivieren Sie bedarfsgerechten Zugriff durch Integration mit ServiceNow oder Ihrem Helpdesk, um legitime Admin-Anfragen bei Bedarf zu genehmigen.

- Beschränken Sie die Verwendung von Hochrisiko-Tools wie PowerShell, CMD und Run, während Ausnahmen für genehmigte Anwendungen und Skripte zugelassen werden.

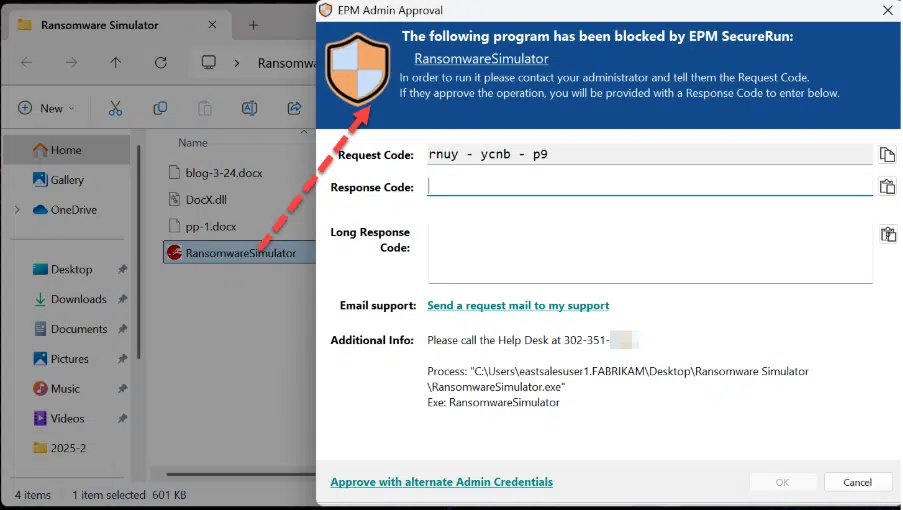

- SecureRun™ – Automatische Blockierung von nicht vertrauenswürdigen selbstherunterladenden Anwendungen.

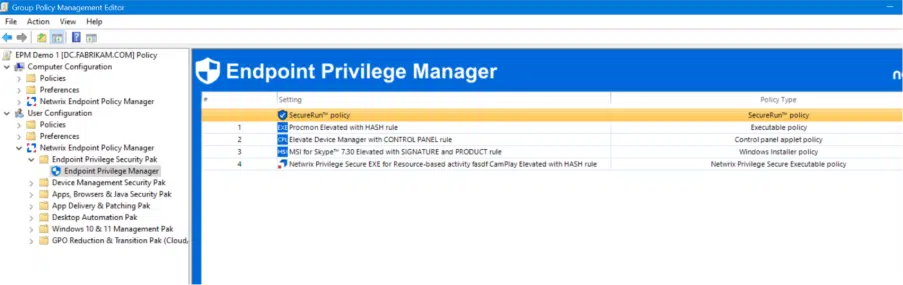

Gemeinsam stellen diese Kontrollen sicher, dass Angreifer keine Schurkengeräte oder gestohlene Privilegien nutzen können, um Ihre Systeme zu übernehmen. Das Erstellen von EPM-Regeln, um UAC-Aufforderungen zu umgehen, ist einfach.

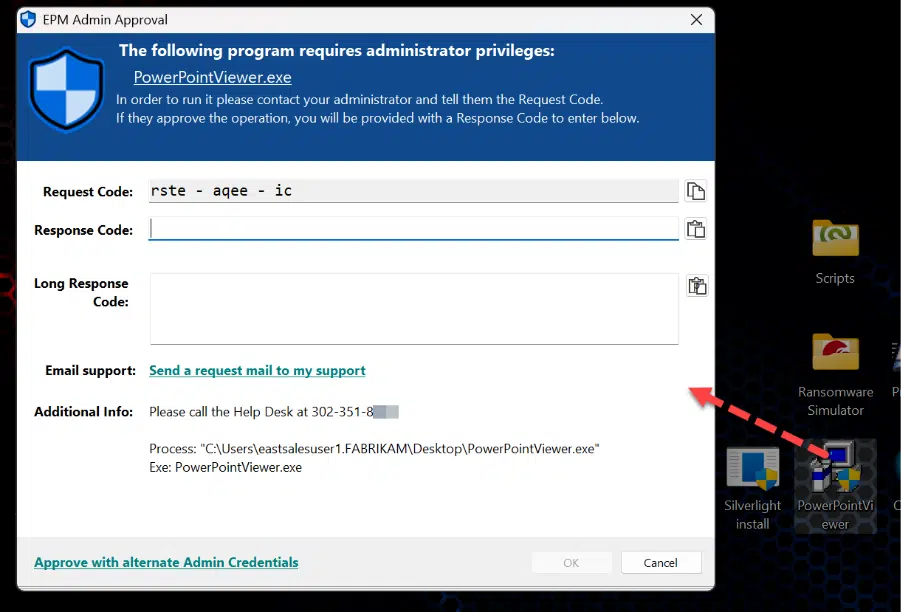

Und für jene Elemente, die noch keine Regeln haben, können Benutzer den Just-in-time Admin Approval Zugang nutzen, wie hier zu sehen ist.

Elemente, die automatisch von SecureRun blockiert werden, können auch von Ihrem Servicenow / HelpDesk bearbeitet werden.

Geschäftswert für Sicherheitsverantwortliche

Netwrix Endpoint Management (Endpoint Protector + Policy Manager) ist nicht nur darauf ausgerichtet, Geräte zu stoppen; es geht darum, das organisatorische Risiko zu reduzieren, während die IT effizient bleibt:

- Compliance-bereit: Erfüllt NIST-, CIS- und ISO-Richtlinien für Wechselmedien und Privileged Access Management.

- Operationale Einfachheit: Kein Produktivitätsverlust, Benutzer behalten ihre vertrauten Geräte, während Angreifer keinen Zugriff haben.

- Risikominderung: Erkennt und blockiert laterale Bewegungen, bevor sich Ransomware ausbreiten kann.

- Kosteneinsparung: Verhindert teure Zwischenfallreaktionen und Ausfallzeiten durch eine einzige unachtsame Handlung.

Wichtigste Erkenntnisse

BadUSB, Rubber Ducky und Flipper Zero Angriffe zielen auf das vertrauenswürdigste Gerät in Ihrer Umgebung ab: die Tastatur.

Mit Netwrix Endpoint Management, angetrieben von Endpoint Protector und Policy Manager, können Sie:

- Blockieren Sie unautorisierte USB-HID-Geräte, bevor sie ausgeführt werden.

- Entfernen Sie unnötige lokale Adminrechte und setzen Sie das Prinzip der geringsten Rechte durch.

- Begrenzen Sie die laterale Bewegung mit just-in-time access und Kontrollen für privilegierte Sitzungen.

Ein hochriskanter Angriffsvektor wird zu einem unbedeutenden Problem, und nun stellt ein 50-Dollar-Gerät kein Risiko in Millionenhöhe mehr dar.

Netwrix Endpoint Protector

Teilen auf

Erfahren Sie mehr

Über den Autor

Jeremy Moskowitz

Vizepräsident für Produktmanagement (Endpoint Products)

Jeremy Moskowitz ist ein anerkannter Experte in der Computer- und Netzwerksicherheitsbranche. Als Mitbegründer und CTO von PolicyPak Software (jetzt Teil von Netwrix) ist er auch ein 17-facher Microsoft MVP in den Bereichen Group Policy, Enterprise Mobility und MDM. Jeremy hat mehrere Bestseller geschrieben, darunter „Group Policy: Fundamentals, Security, and the Managed Desktop“ und „MDM: Fundamentals, Security, and the Modern Desktop.“ Darüber hinaus ist er ein gefragter Redner zu Themen wie Desktop-Einstellungsmanagement und Gründer von MDMandGPanswers.com.

Erfahren Sie mehr zu diesem Thema

Windows Defender Credential Guard zum Schutz von Privileged Credentials verwenden

Wie man jedes Skript mit MS Intune bereitstellt

Ein praktischer Leitfaden zur Implementierung und Verwaltung von Remote Access-Lösungen

So verwalten Sie VMware Snapshots

Vor- und Nachteile von AppLocker sowie Alternativen