Was eine Baseline-Konfiguration ist und wie man Konfigurationsdrift verhindert

May 13, 2023

Konfigurationsdrift scheint unvermeidlich zu sein — die allmähliche, aber unbeabsichtigte Abweichung der tatsächlichen Konfigurationseinstellungen eines Systems von seiner sicheren Basis-Konfiguration. Eine ordnungsgemäße Konfiguration Ihrer Infrastrukturkomponenten ist entscheidend für Sicherheit, Compliance und Geschäftskontinuität, aber Änderungen der Einstellungen werden oft ohne formelle Genehmigung, angemessene Tests und klare Dokumentation vorgenommen.

Diese Konfigurationsabweichungen in Ihren Systemen und Anwendungen können über die Zeit Sicherheitslücken schaffen, die Ihre Organisation gefährden. Tatsächlich wird geschätzt, dass 1 von 8 Verstößen auf Fehler wie falsch konfigurierte Cloud-Umgebungen zurückzuführen sind, und Sicherheitsfehlkonfiguration steht auf Platz #5 der OWASP-Liste der Top 10 Webanwendungssicherheitsrisiken. Je schwerwiegender die Konfigurationsabweichung, desto höher das Risiko — aber die Realität ist, dass sogar eine falsch konfigurierte Einstellung eine Organisation Datenbruchen und Ausfallzeiten aussetzen kann.

Dieser Artikel erklärt einige der häufigen Ursachen von Konfigurationsdrift und wie man ein ordnungsgemäßes Konfigurationsmanagement implementiert, um das Risiko von Sicherheitsverletzungen, Ausfallzeiten und Compliance-Strafen zu verringern.

Ausgewählte verwandte Inhalte:

Was verursacht Konfigurationsdrift?

In den meisten Fällen ist die Konfigurationsdrift nicht beabsichtigt. Sie ist typischerweise auf einen der folgenden Übeltäter zurückzuführen:

- Software-Patches — Obwohl das regelmäßige Aufspielen von Software- und Firmware-Patches eine bewährte Methode ist, kann es zu unerwarteten Änderungen an Konfigurationselementen führen.

- Hardware-Upgrades — Hardware-Upgrades sind ebenfalls notwendig, können jedoch zu Konfigurationsänderungen auf Hardware- und Softwareebene führen.

- Ad-hoc-Konfiguration und Fehlerbehebung — Fast jedes IT-Team wendet gelegentlich eine Schnelllösung an, um eine Unterbrechung der Arbeitslast oder des Netzwerks zu beheben und den Geschäftsbetrieb wiederherzustellen. Während solche schnellen Lösungen das aktuelle Problem beheben können, können sie langfristig Sicherheitsrisiken verursachen, da sie Änderungen an der Konfiguration beinhalten.

- Schlechte Kommunikation in der IT – Konfigurationsdrift kann auftreten, weil ein IT-Team andere Teams nicht über eine vorgenommene Einstellungsänderung informiert oder ein neues Teammitglied nicht weiß, welche Konfigurationszustände genehmigt sind.

- Mangelhafte Dokumentation — Wenn Konfigurationsänderungen nicht ordnungsgemäß dokumentiert werden, können Teammitglieder möglicherweise nicht feststellen, ob Systeme richtig konfiguriert sind.

Die Konfigurationsabweichung, die durch diese Faktoren verursacht wird, kann zu schlechter Leistung oder Ausfallzeiten, Compliance-Problemen oder einem schwerwiegenden Datenverstoß führen.

Tipps zur Vermeidung von Konfigurationsdrift

NIST Special Publication 800-128 bietet Anleitung, um Konfigurationsdrift zu vermeiden. Hier sind einige der wichtigsten Empfehlungen:

- Implementieren Sie eine kontinuierliche Überwachung von Konfigurationsänderungen, damit unsachgemäße Modifikationen sofort identifiziert werden können. Die Überwachungsbemühungen sollten durch regelmäßige Audits ergänzt werden.

- Setzen Sie Konfigurationstools ein, die die Erstellung, Änderung und Bereitstellung von Konfigurationseinstellungen über Ihre Server- und Netzwerkinfrastruktur mithilfe etablierter Vorlagen automatisieren. Manuelle Bemühungen sind anfällig für menschliche Fehler und langsamer als automatisierte Prozesse, sodass Einstellungen länger in einem verwundbaren Zustand bleiben.

- Verwenden Sie ein Repository von Benchmarks und Baselines, das IT-Teams nutzen können, um Konfigurationsabweichungen zu identifizieren. Ziehen Sie Benchmarks von Branchenführern wie CIS oder NIST als Ausgangspunkte heran, um Ihre Basiskonfigurationen zu erstellen.

- Standardisieren Sie Ihre Prozesse für das Konfigurationsänderungsmanagement, um die Wahrscheinlichkeit von Konfigurationsabweichungen zu minimieren. Jede Konfigurationsänderung sollte mit diesem System genehmigt und dokumentiert werden.

Entwicklung einer sicheren Basis-Konfiguration für jeden IT-Endpoint

Alle Ihre Desktops, Server, Anwendungen, network devices, Container und Hypervisor-Plattformen müssen mit einer sicheren Konfiguration gehärtet werden. Indem Sie eine Standardkonfiguration für jeden Endpunkttyp festlegen, können Sie eine konsistente Konfiguration auf diese anwenden. Zum Beispiel können Sie durch das Erstellen einer Standardkonfiguration für Ihre Callcenter-Arbeitsstationen sicherstellen, dass sie ein identisches Betriebssystem, Patch-Level, Software-Portfolio und Group Policy teilen.

Grundkonfigurationen werden sich im Laufe der Zeit ändern, zum Beispiel aufgrund von Software-Patches und Betriebssystem-Upgrades. Jede Änderung muss sorgfältig hinsichtlich ihrer möglichen Auswirkungen auf die Dienstleistungserbringung und Sicherheit überprüft werden. Sobald eine aktualisierte Konfiguration genehmigt und autorisiert ist, kann sie zur Grundkonfiguration befördert werden, und alle Geräte sollten dann gemäß dem neuen Standard geprüft werden. Der NERC CIP-Standard fordert eine solche Prüfung alle 30 Tage für alle SCADA-, Human-Machine Interface (HMI)- und programmierbare Logiksteuerungs (PLC)-Systeme, die für die Energieproduktion erforderlich sind.

Automatisierung des Konfigurationsmanagements mit Netwrix Change Tracker

Suchen Sie nach einem Weg, um sichere Baselines zu etablieren und eine starke Änderungskontrolle zu implementieren, um Konfigurationsdrift zu verhindern? Netwrix Change Tracker kann dabei helfen. Es scannt Ihr Netzwerk, um Geräte zu finden und erleichtert das Erstellen sicherer Konfigurationen für diese mit CIS-zertifizierten Build-Vorlagen. Anschließend überwacht es jegliche Änderungen an diesen Konfigurationen und alarmiert Sie in Echtzeit über jegliche ungeplante Modifikationen.

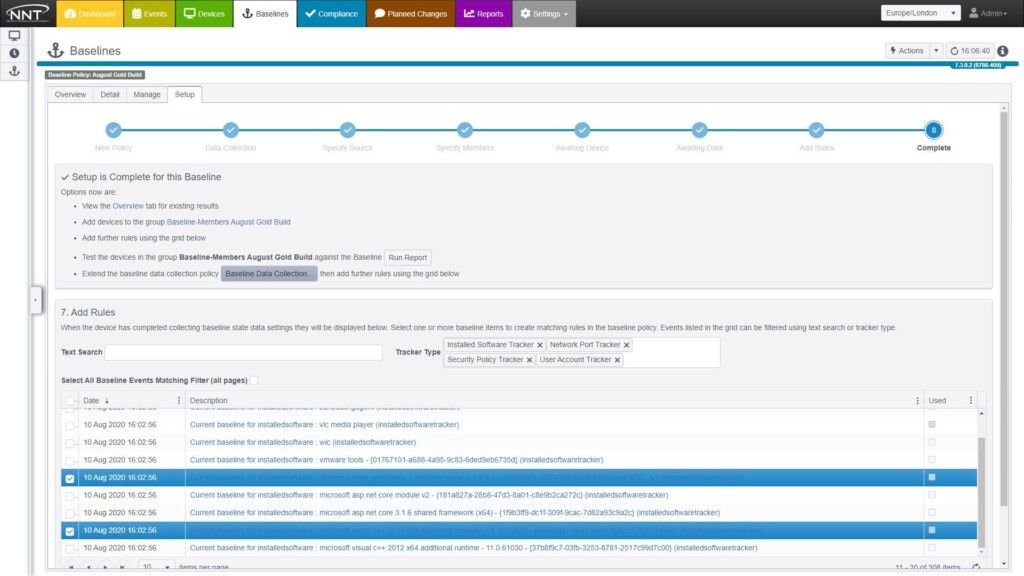

Festlegung Ihrer Baselines

Netwrix Change Tracker bietet Ihnen Zugang zu über 250 CIS-zertifizierten Benchmark-Berichten, die NIST, PCI DSS, CMMC, HIPAA, die CIS Controls und mehr abdecken. Mit einem intuitiven Assistenten können Sie diese Benchmarks innerhalb von Minuten an Ihre spezifischen Bedürfnisse anpassen. Sie können problemlos Standardkonfigurationen für all Ihre Systeme erstellen, von IoT-Systemen wie SPS, Relais und Aktuatoren bis hin zu komplexer Cloud- und Containerinfrastruktur. Darüber hinaus kann jedes Basisbild wiederverwendet werden, um andere Systeme zu benchmarken.

Aufrechterhaltung Ihrer Baselines

Wie bereits erwähnt, werden sich Ihre Baselines im Laufe der Zeit ändern. Insbesondere können Patches und Updates Änderungen an Konfiguration, Registrierung und Porteinstellungen sowie am zugrunde liegenden Dateisystem initiieren. Netwrix Change Tracker versetzt Sie in die Lage zu entscheiden, welche Einstellungen in Ihre Baselines aufgenommen werden.

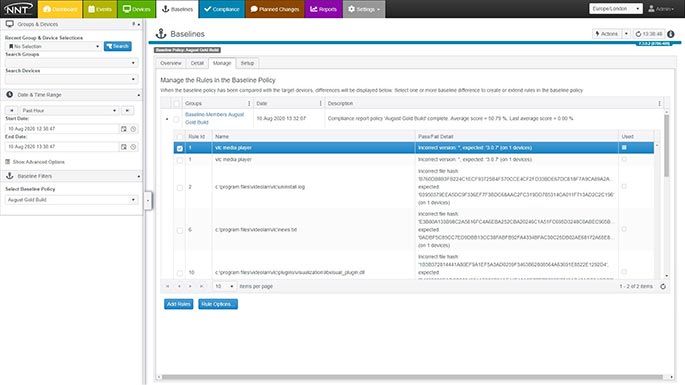

Alle Build-Prozesse sind in den besten Sicherheitspraktiken verankert. Benutzerberechtigungen werden in allen Phasen der Baseline-Promotion, Bearbeitung und Erstellung kontrolliert. Zusätzlich erhalten Sie eine detaillierte Audit-Trail der Details zu wer, was, wann und warum, sodass Sie genau nachvollziehen können, wie jedes Baseline-Image über die Zeit verändert wurde.

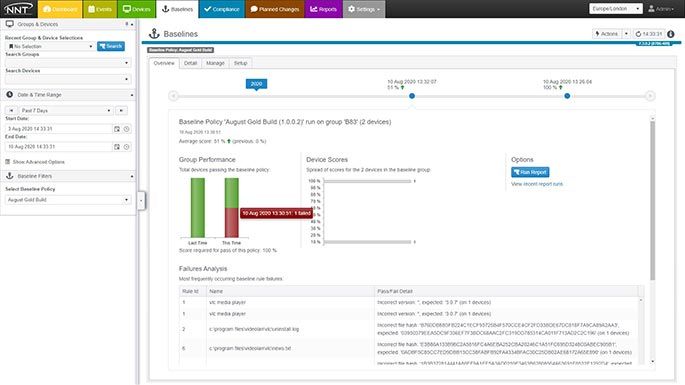

Erkennen und Beheben von Konfigurationsabweichungen

Netwrix Change Tracker bietet auch fortschrittliche Änderungskontrolle, indem es Threat Intelligence nutzt, um unerwünschte und potenziell gefährliche Änderungen an Systemdateien zu identifizieren. Tatsächlich verwendet es Milliarden von genehmigten Hashes, um neue und veränderte Dateien auf Ihren Geräten zu überprüfen. Auf diese Weise werden Sie durch die massiven Änderungen am Microsofts Patch Tuesday nicht mit Warnungen überflutet, aber Sie werden sofort über die bösartige Modifikation informiert, die sich im Heuhaufen versteckt.

Fazit

Veränderungen sind unvermeidlich, aber Sie müssen nicht zulassen, dass Ihre Konfigurationseinstellungen von ihrer sicheren Basislinie abweichen. Mit einem automatisierten Konfigurationsmanagement-Tool wie Netwrix Change Tracker, können Sie sichere Konfigurationen in Ihren Systemen etablieren und aufrechterhalten, um kostspielige Leistungsprobleme und Ausfallzeiten, Sicherheitsverletzungen und Compliance-Strafen zu vermeiden.

FAQ

Was ist eine sichere Basis-Konfiguration?

Eine Basiskonfiguration oder ein Gold Build ist die standardmäßige, genehmigte Konfiguration eines Systems. Sie kann Dinge wie das genehmigte Betriebssystem, Patch-Level und installierte Software spezifizieren. Um Ihre Baselines sicher zu gestalten, sollten Sie erwägen, sie auf Basis der CIS Benchmark oder DoD STIG-Richtlinien zu erstellen.

Wie bestimme ich, was die Basis-Konfiguration für meine Systeme sein sollte?

Legen Sie eine Basiskonfiguration für jede Gruppe ähnlicher Systeme fest. Zum Beispiel sollten alle Arbeitsstationen, die in der Buchhaltungsabteilung verwendet werden, dieselbe Basiskonfiguration teilen.

Best Practices für Configuration Hardening beinhalten Folgendes:

- Deinstallieren Sie alle nicht benötigten Softwareprogramme und entfernen Sie alle ungenutzten Rollen und Funktionen.

- Entfernen oder deaktivieren Sie alle unnötigen Dienste und Daemons.

- Entfernen oder blockieren Sie alle unnötigen logischen Netzwerkports.

- Halten Sie alle Software auf dem neuesten Stand mit Patches.

Beachten Sie jedoch, dass Sie wahrscheinlich Sicherheits- und Geschäftsprioritäten ausgleichen müssen, wenn Sie Ihre Basis-Konfigurationen erstellen. Wo die Sicherheit zugunsten der erforderlichen Funktionalität zurückstehen muss, können Sie dies durch andere Sicherheitskontrollen kompensieren, wie zum Beispiel eine Webanwendungs-Firewall (WAF) oder Firewall-Dienste.

Wie oft sollte eine Basiskonfiguration aktualisiert werden?

Änderungen an Ihren Basis-Konfigurationen sind unvermeidlich und notwendig. Insbesondere regelmäßige Patches und Updates sind entscheidend, um sich gegen neu entdeckte Schwachstellen zu verteidigen und Zugang zu neuen Softwarefunktionen zu erhalten. Wenn diese Prozesse zu Konfigurationsänderungen führen, sollten Sie deren Auswirkungen auf die Dienstleistung und Sicherheit sorgfältig bewerten und dann entscheiden, ob und wie Sie Ihre Basis-Konfiguration aktualisieren. Eine aktualisierte Basis-Konfiguration sollte umgehend auf alle relevanten Systeme angewendet werden.

Der NERC CIP-Standard erfordert die Überprüfung der Basis-Konfigurationen aller für die Energieproduktion erforderlichen SCADA-, HMI- und PLC-Systeme alle 30 Tage.

Was ist ein Konfigurationsmanagementplan?

Ein Konfigurationsmanagementplan definiert einen Prozess zur Festlegung von Basis-Konfigurationen, Überwachung von Systemen auf Konfigurationsänderungen, Behebung unzulässiger oder autorisierter Modifikationen und Aufrechterhaltung der Basis-Konfigurationen über die Zeit.

Wie kann ich Konfigurationsdrift stoppen?

Konfigurationsdrift ist ein häufiges Problem, das mit einem starken Konfigurationsmanagement beherrscht werden kann. Insbesondere sollten Sie:

- Legen Sie eine Baseline-Konfiguration für jede Klasse von System und Anwendung fest.

- Planen Sie alle Konfigurationsänderungen, stellen Sie sicher, dass sie wie geplant umgesetzt werden, und dokumentieren Sie sie.

- Überwachen Sie Änderungen an Ihren Konfigurationen und sortieren Sie diese.

- Vermeiden Sie das Anwenden von ad-hoc oder schnellen Lösungen, um Probleme schnell zu lösen.

Teilen auf

Erfahren Sie mehr

Über den Autor

Dirk Schrader

VP of Security Research

Dirk Schrader ist Resident CISO (EMEA) und VP of Security Research bei Netwrix. Als 25-jähriger Veteran in der IT-Sicherheit mit Zertifizierungen als CISSP (ISC²) und CISM (ISACA) arbeitet er daran, die Cyber-Resilienz als modernen Ansatz zur Bekämpfung von Cyber-Bedrohungen voranzutreiben. Dirk hat an Cybersecurity-Projekten auf der ganzen Welt gearbeitet, beginnend in technischen und Support-Rollen zu Beginn seiner Karriere und dann übergehend in Vertriebs-, Marketing- und Produktmanagementpositionen sowohl bei großen multinationalen Konzernen als auch bei kleinen Startups. Er hat zahlreiche Artikel über die Notwendigkeit veröffentlicht, Änderungs- und Schwachstellenmanagement anzugehen, um Cyber-Resilienz zu erreichen.

Erfahren Sie mehr zu diesem Thema

Zehn nützlichste PowerShell-Befehle für Office 365

So kopieren Sie eine Cisco Running Config in die Startup Config, um Konfigurationsänderungen zu bewahren

Wie man jedes Skript mit MS Intune bereitstellt

RBAC vs ABAC: Welches soll man wählen?

Ein praktischer Leitfaden zur Implementierung und Verwaltung von Remote Access-Lösungen