Was ist Commando VM?

Commando VM ist eine Testplattform, die Mandiant FireEye für Penetrationstester entwickelt hat, die mit dem Windows-Betriebssystem vertrauter sind.

Im Wesentlichen ist Commando VM die Schwester von Kali, einer weit verbreiteten Linux-Testplattform in der Penetrationstest-Gemeinschaft. Diese Testplattformen sind mit allen gängigen Werkzeugen und Skripten ausgestattet, die Tester während eines Engagements nutzen. Tester können Commando VM auf Windows 7 SP1 oder Windows 10 installieren, und das Programm ist leicht zugänglich auf GitHub.

Ausgewählte verwandte Inhalte:

Warum ist das wichtig?

Es ist wichtig zu verstehen, was diese Testplattformen sind und wie man sie verwendet, sowohl für Red- als auch für Blue-Teamer. Wenn ich mit Kunden arbeite, frage ich häufig, ob sie mit Tools wie Mimikatz oder Bloodhound vertraut sind. Überraschenderweise sind viele Kunden dies nicht. Diese Tatsache ist für mich etwas beunruhigend, denn eine zentrale Idee, die ich in der Schule gelernt habe, ist, dass es essentiell ist, wie ein Angreifer zu denken, um sich vor Angriffen zu schützen. Wie kann man besser wie ein Angreifer denken, als alle Werkzeuge zu verwenden, die sie möglicherweise gegen Sie und die Umgebung, die Sie zu sichern versuchen, einsetzen könnten?

Commando VM erleichtert es, wie ein Angreifer zu denken. Es ist mit den neuesten und besten Tools und Skripten ausgestattet, um einem Blue Team bei der Schulung über deren Funktionsweise zu helfen.

Wofür kann es verwendet werden?

Commando VM ist mit vielen Tools für verschiedene Zwecke ausgestattet. Einige der Kategorien, bei denen Commando VM helfen kann, sind:

- Informationssammlung

- Ausbeutung

- Webanwendungstests

Sobald Sie Commando VM installieren, stehen alle unten aufgeführten Tools zur Verfügung.

Informationssammlung

Die Informationsbeschaffung ist ein wesentlicher Teil der Bewertung Ihrer Umgebung. Zu erkennen, was einem Angreifer ohne Privilegien ausgesetzt ist, ist entscheidend, um zu verstehen, was Sie absichern und schützen müssen. Bedenken Sie: Wenn Sie es mit einigen dieser Tools und Skripte sehen können, können sie es auch.

- Nmap – Das Scannen und Auflisten ist entscheidend, um die Umgebung zu verstehen. Die Ergebnisse von Nmap-Scans können bestimmen, welche Hosts im Netzwerk verfügbar sind, welche Dienste diese Hosts ausführen und welche Ports auf diesen Hosts offen sind.

- BloodHound – Das Scannen einer Active Directory-Umgebung und das Verstehen komplexer Angriffspfade, die aufgrund von Berechtigungskonfigurationen existieren können, ist etwas, das alle Blue Teamer tun müssen. Ein Tool wie Bloodhound hilft Ihnen dabei, zu identifizieren, wo diese Pfade existieren, und die Behebungsschritte effizient zu priorisieren.

Ausbeutung

Sobald Sie einige Erkundungen durchgeführt haben, besteht der nächste Schritt darin, die gefundenen Dinge auszunutzen. Wenn Sie beispielsweise festgestellt haben, dass Sitzungen auf einer bestimmten Maschine existierten oder Berechtigungen für einen bestimmten Benutzer vorhanden waren, gibt es Tools, um diese Berechtigungen oder Sitzungen zu Ihrem Vorteil zu nutzen.

- Invoke-ACLpwn – Dieses Tool nutzt einige Funktionen von Bloodhound, um die bestehenden Berechtigungsbeziehungen in AD zu entdecken. Es wird diese Berechtigungen entdecken und automatisch versuchen, sie in einer Kette auszunutzen, um die Privilegien bis zum Domain Admin zu eskalieren.

- Mimikatz – Dieses Tool nutzt Schwachstellen in Windows und Active Directory aus, das am häufigsten für Angriffe wie Pass-the-Hash oder DCSync verwendet wird. Die Sitzungsaufzählung durch Informationsbeschaffung kann dazu führen, ein Ziel zu identifizieren, das für Privilegienerweiterung genutzt werden kann. Wenn ein administrativer oder privilegierter Benutzer eine Sitzung auf einem Rechner hat, zu dem Sie Zugang haben, können Sie Mimikatz verwenden, um auf deren Konto zuzugreifen und entweder zu eskalieren oder sich seitlich durch die Umgebung zu bewegen.

Webanwendungstests

Wenn Ihr Unternehmen oder Ihre Umgebung interne Webanwendungen verwendet, liegt es in Ihrem besten Interesse, Penetrationstests durchzuführen. Sobald jemand in Ihre Umgebung eindringt und feststellt, dass diese Anwendungen existieren, wäre es für sie einfach, Commando VM-Tools zu verwenden, um Schwachstellen zu finden. Diese Lektion ist entscheidend, da einige der leicht zu findenden Schwachstellen behoben werden können, bevor irgendeine offizielle Überprüfung stattfindet.

- Burp Suite – dieses Tool hilft dabei, Schwachstellen in einer Webanwendung zu finden und auszunutzen. Indem man einfach einen Proxy/Listener einrichtet, während man alle Webseiten der Anwendung durchgeht, können viele automatische Scans gestartet werden, die Schwachstellen identifizieren und erklären. Wenn ein einfacher Burp Suite-Scan sie finden kann, dann kann das auch ein erfahrener Angreifer.

Nach dem Herunterladen von Commando VM erhalten Sie Zugang zu diesen Tools, und es ist wesentlich, die Anwendung und den Umfang der Nutzung jedes einzelnen zu verstehen. Andernfalls werden Sie Schwierigkeiten haben, Schwachstellen zu identifizieren, Berechtigungsbeziehungen zu verstehen und Ihre Umgebungen zu bewerten – Dinge, die Sie Angriffen aussetzen. Der erste Schritt ist jedoch zu wissen, wie man auf sie zugreift, was wir als Nächstes behandeln werden.

Commando VM Installation & Konfiguration

An diesem Punkt haben wir einen Überblick über Commando VM gegeben, warum es wichtig ist und einige der vorhandenen Tools, auf die Sie nach der Installation zugreifen können. Als Nächstes werden wir die schrittweise Installation und Konfiguration der Plattform behandeln.

Voraussetzungen

Sie können Commando VM auf einer virtuellen oder physischen Maschine installieren. Ich würde jedoch die Verwendung einer virtuellen Maschine wegen der einfacheren Bereitstellung, Verwaltung und Nutzung empfehlen. Virtuelle Maschinen ermöglichen es Ihnen auch, unterwegs Schnappschüsse zu machen und bei Problemen auf einen früheren Zustand zurückzusetzen.

Um Commando VM auszuführen, müssen einige Mindestanforderungen erfüllt sein. Für meine Tests habe ich Folgendes verwendet:

- 60 GB Speicherplatz

- 2 GB Arbeitsspeicher

Allerdings, wenn Sie sich die GitHub page ansehen, empfehlen sie:

- 80+ GB Speicherplatz

- 4+ GB Arbeitsspeicher

- 2 Netzwerkadapter

Wie bereits erwähnt, kann das Commando VN Paket auf Windows 7 SP1 oder Windows 10 installiert werden, obwohl Windows 10 die Installation zusätzlicher Funktionen ermöglicht. In beiden Fällen sollten Sie sicherstellen, dass Ihr System vollständig aktualisiert ist. Machen Sie auch eine Momentaufnahme, bevor Sie mit der Installation beginnen.

Installation von Commando VM

Sie können Commando VM von GitHub hier herunterladen.

Nach dem Herunterladen wird Commando VM in drei einfachen Schritten installiert:

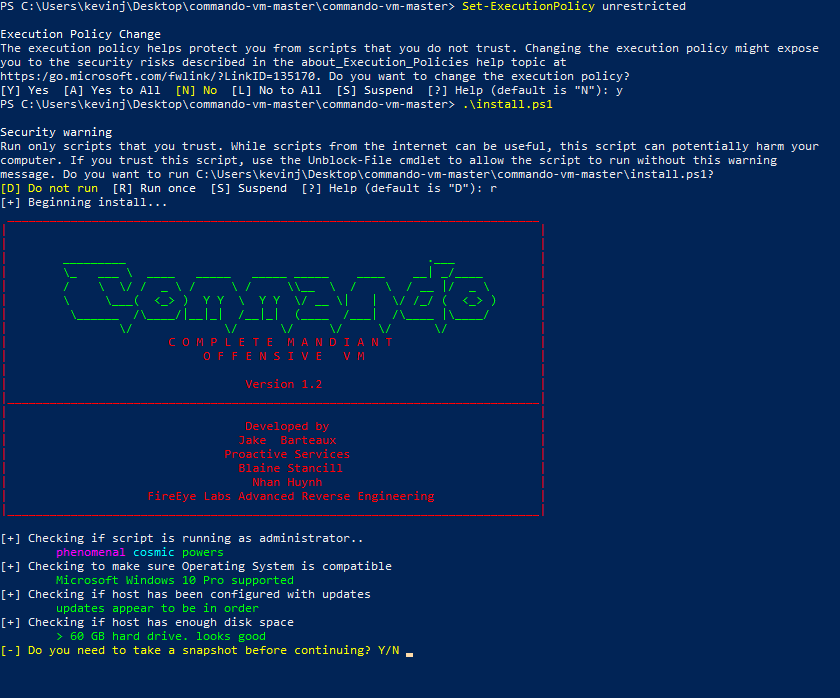

- Starten Sie eine erhöhte PowerShell.

- Setzen Sie die Ausführungsrichtlinie mit dem folgenden Befehl auf uneingeschränkt (standardmäßig ist sie deaktiviert): Set-ExecutionPolicy unrestricted.

- Führen Sie das ps1installation-Skript im commando-vm-master Paket aus:

Commando VM-Konfiguration

Wie Sie sehen können, führt das Installations-Skript einige Überprüfungen durch und fragt, ob Sie vor der Installation einen Schnappschuss erstellen möchten. Nach jedem Neustart wird es Ihre Anmeldeinformationen anfordern, um sich einzuloggen und die Installation fortzusetzen. Während des Prozesses wird das PowerShell-Fenster Sie darüber informieren, was es gerade installiert. Sie werden auch verschiedene Pop-ups für die automatische Installation von Software sehen. Commando VM entfernt oder deaktiviert viele Funktionen, die mit Windows vorinstalliert kommen, da sie auf einem für Penetrationstests verwendeten Rechner nicht benötigt werden.

Der gesamte Prozess dauert ungefähr anderthalb Stunden von Anfang bis Ende, mit fünf oder mehr Neustarts. Jeder Neustart dauert 10 bis 15 Minuten, danach fährt das System hoch, loggt sich automatisch ein und setzt die Installation weiterer Anwendungen fort. Abhängig von den Ressourcen Ihrer virtuellen Maschine und der Internetgeschwindigkeit kann der Prozess kürzer oder länger sein. Sie wissen, dass es abgeschlossen ist, wenn Sie mit einem neuen Hintergrund und einer Kommandozeile wieder eingeloggt werden. Machen Sie erneut ein Snapshot, damit Sie bei Bedarf frisch starten können.

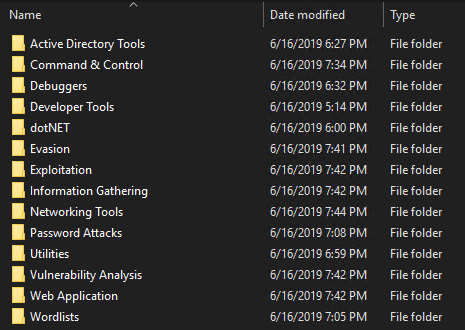

Nachdem Sie den Installationsprozess durchlaufen und neu gestartet haben, können Sie sich die verschiedenen Tools ansehen. Anschließend können Sie Ihre Konfiguration an Ihre Bedürfnisse und Anliegen anpassen.

Übersicht der enthaltenen Werkzeuge

Wie bereits erwähnt, beinhaltet Commando VM viele Werkzeuge. Tatsächlich wurden während des Installationsprozesses über 2GB an Werkzeugen auf unserer Festplatte installiert. Glücklicherweise ist die Werkzeugliste in Kategorien unterteilt, was es einfach macht, das benötigte Werkzeug zu finden:

Hier sind einige der Tools, die ich besonders interessant finde:

- Active Directory Tools

- Remote Server Administration Tools (RSAT)

- SQL Server-Befehlszeilenprogramme

- Sysinternals

- Informationssammlung

- BloodHound

- nmap

- ADACLScanner

- Netzwerk-Tools

- WireShark

- Ausnutzung

- PrivExchange

- Invoke-ACLPwn

- metasploit

- Passwortangriffe

- DSInternals

- hashcat

- DomainPasswordSpray

- mimikatz

- ASREPRoast

- Schwachstellenanalyse

- Grouper2

- zBang

- Webanwendung

- OWASP ZAP

- BurpSuite

FAQ

Was ist FireEye Commando VM?

Commando VM ist eine von Mandiant FireEye erstellte Testplattform für Penetrationstester, die mit dem Betriebssystem Windows vertrauter sind.

Wie lange dauert die Installation von Commando VM?

Die Installation von Commando VM dauert etwa anderthalb Stunden.

Teilen auf

Erfahren Sie mehr

Über den Autor

Kevin Joyce

Direktor für Product Management

Director of Product Management bei Netwrix. Kevin hat eine Leidenschaft für Cybersicherheit, insbesondere das Verständnis der Taktiken und Techniken, die Angreifer nutzen, um Umgebungen von Organisationen auszunutzen. Mit acht Jahren Erfahrung im Produktmanagement, mit Schwerpunkt auf Active Directory und Windows-Sicherheit, hat er diese Leidenschaft genutzt, um Lösungen für Organisationen zu entwickeln, die ihre Identitäten, Infrastruktur und Daten schützen helfen.

Erfahren Sie mehr zu diesem Thema

Konfigurationsmanagement für sichere Endpoint-Kontrolle

Wie man Passwörter mit PowerShell erstellt, ändert und testet

So erstellen, löschen, benennen um, deaktivieren und fügen Sie Computer in AD mithilfe von PowerShell hinzu

So deaktivieren Sie inaktive Benutzerkonten mit PowerShell

So kopieren Sie eine Cisco Running Config in die Startup Config, um Konfigurationsänderungen zu bewahren