Verständnis der FSMO-Rollen in Active Directory

Sep 6, 2024

Das Verständnis der FSMO-Rollen in Active Directory ist entscheidend, um Stabilität zu gewährleisten und Konflikte in einer Multi-Master-Umgebung zu vermeiden. Die fünf Rollen – Schema-Master, Domänennamens-Master, RID-Master, PDC-Emulator und Infrastruktur-Master – weisen bestimmten Domänencontrollern spezifische Verantwortlichkeiten zu. Eine angemessene Platzierung, Überwachung und Prüfung der FSMO-Rollen hilft, die Replikationsintegrität aufrechtzuerhalten, Authentifizierung und Zeitsynchronisation zu unterstützen und Ausfallzeiten oder Sicherheitsrisiken in Active-Directory-Umgebungen zu verringern.

Wenn Ihre Organisation auf Microsoft Active Directory basiert, verlassen Sie sich auf einen oder mehrere Domänencontroller, um den AD-Betrieb aufrechtzuerhalten. Oberflächlich betrachtet scheint Active Directory auf einem Peer-to-Peer-Modell zu laufen, bei dem jeder Domänencontroller (DC) die Autorität hat, AD-Objekte zu erstellen, zu ändern und zu löschen. Das liegt daran, dass jeder Domänencontroller eine beschreibbare Kopie der Partition seiner Domäne besitzt, die einzige Ausnahme bilden schreibgeschützte DCs. Sobald Änderungen oder Ergänzungen vorgenommen werden, werden sie durch Multi-Master-Replikation mit anderen DCs synchronisiert. Allerdings sind einige zentrale Operationen auf bestimmte DCs beschränkt, denen spezielle Rollen zugewiesen werden, die als Flexible Single Master Operations (FSMO) Rollen oder Operationsmaster-Rollen bekannt sind.

Im Folgenden erläutern wir die Bedeutung der FSMO-Rollen in Active Directory und teilen einige bewährte Methoden, um eine effektive Verwaltung und Schutz zu gewährleisten.

Einführung in FSMO-Rollen

FSMO steht für Flexible Single Master Operations, ein Begriff, der von Microsofts Arbeit stammt, um die Einschränkungen des Multi-Master-Replikationsmodells in AD zu adressieren. FSMO-Rollen gewährleisten die Funktionsfähigkeit und Konsistenz des Active Directory in einer Windows-Domäne, indem sie eine spezifische kritische Aufgabe bestimmten Controllern zuweisen und einen einzelnen Autoritätsprozess für Änderungen bereitstellen. Indem diese Operationen innerhalb bestimmter Domänencontroller zentralisiert werden, helfen FSMO-Rollen, die Integrität und Stabilität von Active Directory-Umgebungen zu erhalten.

Es gibt fünf einzigartige FSMO-Rollen. Standardmäßig, wenn Sie eine Active Directory domain erstellen, werden alle FSMO-Rollen dem ersten Domänencontroller im Wald zugewiesen. Domänenadministratoren können FSMO-Rollen bei Bedarf anderen Domänencontrollern zuweisen.

Die Notwendigkeit von FSMO-Rollen

Bevor wir uns mit den eigentlichen FSMO-Rollen befassen, ist es wichtig, die Multi-Master-Architektur zu verstehen, die die Notwendigkeit dafür schafft.

Multi-Master-Modell vs. Single-Master-Modell

Die frühe Netzwerkarchitektur von Microsoft basierte auf einem Single-Master-Modell, bei dem ein einzelner Server die beschreibbare Datenbankkopie enthielt, die alle Benutzer- und Computerkonten umfasste. Dieser Server war allein verantwortlich für das Hinzufügen oder Modifizieren der Kontendatenbank. Andere Server im Netzwerk hielten schreibgeschützte Kopien der Datenbank vor. Während diese Server Benutzer authentifizieren konnten, waren sie nicht in der Lage, die Datenbank zu ändern. Wenn der Master offline ging oder nicht funktionierte, konnten keine neuen Konten erstellt und bestehende Konten nicht modifiziert werden. Dies schuf einen einzelnen Ausfallpunkt.

Um die Einschränkungen des Single-Master-Modells zu überwinden, wechselte Microsoft bei Active Directory (AD) zu einem Multi-Master-Modell, bei dem jeder Domänencontroller (DC) eine beschreibbare Kopie der Kontendatenbank verwaltet. Dieses Design gewährleistet Redundanz und Ausfallsicherheit, da die Operationen auch dann fortgesetzt werden können, wenn ein DC ausfällt. Allerdings führte dieser Multi-Master-Ansatz das Potenzial für Konflikte ein, bei denen verschiedene DCs möglicherweise gleichzeitig widersprüchliche Änderungen vornehmen könnten. Um solche Inkonsistenzen zu verhindern und die Integrität und Leistung von AD aufrechtzuerhalten, führte Microsoft Flexible Single Master Operations (FSMO) Rollen ein.

Bedeutung der FSMO-Rollen in AD

Durch die Zuweisung von FSMO-Rollen stellt Active Directory sicher, dass wesentliche Vorgänge – wie Aktualisierungen des Schemas, Domain-Naming und Zeitsynchronisation – auf geordnete und konsistente Weise gehandhabt werden. Wenn der DC, der eine bestimmte FSMO-Rolle innehat, ausfällt, kann die Rolle auf einen anderen DC übertragen werden, um die Kontinuität zu gewährleisten. Die Verteilung von FSMO-Rollen ist entscheidend für die Aufrechterhaltung eines ausgewogenen und effizienten Netzwerks, und Organisationen können diese Verteilung basierend auf ihren spezifischen Bedürfnissen und den besten Praktiken für Leistung und Redundanz anpassen.

Die 5 FSMO-Rollen im Active Directory erklärt

Active Directory hat fünf einzigartige FSMO-Rollen:

- Schema-Master (Forest-Ebene)

- Domain Naming Master (Forest-Ebene)

- Relative ID (RID) Master (Domänenebene)

- Primärer Domänencontroller (PDC)-Emulator (Domänenebene)

- Infrastructure Master (Domänenebene)

Lassen Sie uns mehr über jede FSMO-Rolle und ihre spezifische Funktion innerhalb der Active Directory-Infrastruktur erfahren:

Schema-Master

Was ist die Schema-Master-FSMO-Rolle?

Der Schema-Master ist eine unternehmensweite FSMO-Rolle, daher gibt es in einem Active Directory Forest nur einen Schema-Master. Das Schema definiert die Objektklassen (Arten von Objekten, wie Benutzer, Gruppen und Computer) und deren Attribute, die in der AD database existieren können.

Wann und wie der Schema-Master verwendet wird

Manchmal muss das Schema geändert werden, zum Beispiel um einen erforderlichen neuen Objekttyp oder ein Attribut hinzuzufügen. Um überlappende oder widersprüchliche Aktualisierungen zu verhindern, kann nur der DC mit der Schema Master-Rolle Änderungen am AD-Schema verarbeiten. Wann immer eine Schemaaktualisierung vorgenommen wird, stellt der Schema Master sicher, dass die Änderungen auf alle anderen DCs im Wald repliziert werden.

Wenn ein Schema-Update erforderlich ist, muss der Schema-Master verfügbar sein. Allerdings sind Schemaänderungen in den meisten Umgebungen relativ selten. Umstände, die eine Schemaänderung erfordern können, umfassen das Upgrade von Active Directory, die Integration bestimmter Arten von Unternehmenssoftware, das Anheben der funktionalen Ebene des Forests und das Upgrade des Betriebssystems eines DC auf eine höhere Version als derzeit im Forest vorhanden.

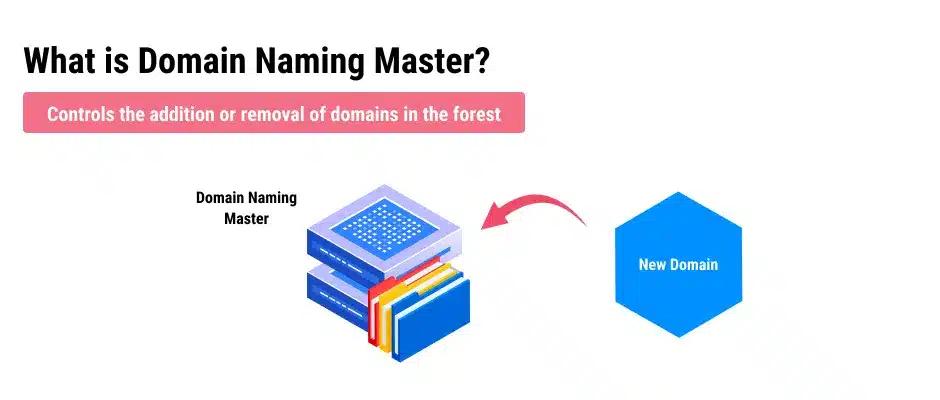

Domain Naming Master

Rollen und Verantwortlichkeiten des Domain Naming Master

Der Domain Naming Master ist eine unternehmensweite Rolle; es gibt nur einen Domain Naming Master in einem Active Directory Forest. Es ist der einzige DC, der in der Lage ist, neue Domänen und Anwendungspartitionen zum Forest hinzuzufügen oder bestehende daraus zu entfernen.

Häufige Szenarien mit dem Domain Naming Master

Es kann sein, dass Sie Ihren AD-Wald anpassen müssen, wenn sich Ihr Unternehmen weiterentwickelt, oder es können aufgrund einer Fusion oder Übernahme zusätzliche Domänen zu Ihrem Wald hinzugefügt werden. Da das Hinzufügen und Entfernen von Domänen und Partitionen selten und selten zeitkritische Operationen sind, verursacht die Rolle des Domain Naming Master wenig Aufwand, und ihr Verlust dürfte wenig bis keinen betrieblichen Einfluss haben.

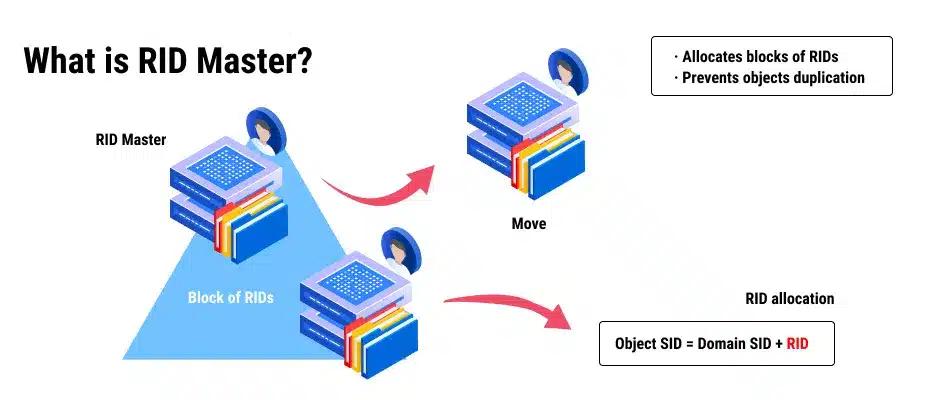

RID Master

Was ist die RID-Master-Rolle?

Der Relative Identifier Master (RID Master) ist eine Domänenrolle; in jeder Domäne eines AD-Waldes gibt es einen RID Master. Er ist dafür verantwortlich, RID-Pools an die DCs in seiner Domäne zu verteilen, um sicherzustellen, dass jeder Sicherheitsprinzipal (wie ein Benutzer oder eine Gruppe) einen eindeutigen Sicherheitsbezeichner hat.

Eine (SID) ist eine alphanumerische Zeichenkette variabler Länge, die so aussieht:

`S-1-5-21-1234567890-1234567890-1234567890-1001`

Der erste Teil der Zeichenkette ist die Domain-SID, die für alle SIDs in einer Domain gleich ist. Der letzte Teil ist die RID, die für jede SID in der Domain einzigartig ist. Im obigen Beispiel ist 1001 die einer bestimmten Sicherheitsprinzipal in der Domain zugewiesene RID.

Funktionalität und Nutzung des RID Master

Der RID Master weist den DCs RID-Pools zu. Jeder Pool besteht aus einer einzigartigen, zusammenhängenden Reihe von RIDs, die der DC verwenden kann, um eine einzigartige SID zu generieren, wenn er ein Sicherheitsprinzipal erstellt. Durch die zentrale Verwaltung der Verteilung von RIDs stellt der RID Master sicher, dass keine zwei Domänencontroller denselben RID verschiedenen Sicherheitsprinzipalen zuweisen, wodurch die Einzigartigkeit jeder SID innerhalb der Domäne garantiert wird.

Sobald einem DC ein RID-Pool vom RID Master zugewiesen wurde, muss er nicht jedes Mal mit dem RID Master kommunizieren, wenn er ein AD-Objekt erstellt. Allerdings führt der Verlust des RID Masters einer Domäne letztendlich dazu, dass keine neuen Objekte in der Domäne erstellt werden können, da die Pools auf den DCs erschöpft sein werden. In ausgereiften AD-Umgebungen würde dies eine erhebliche Zeit in Anspruch nehmen, da relativ wenige Objekte erstellt werden.

Generell wird die RID Master-Rolle dem primären Domänencontroller (PDC) in einer Domäne zugewiesen, da der PDC in der Regel die meiste Aufmerksamkeit von den Administratoren erhält und daher eine hohe Verfügbarkeit hat. In ausgereiften Domänen ist die durch die RID Master-Rolle erzeugte Last vernachlässigbar. Obwohl diese Rolle nicht so kritisch ist wie einige der anderen Rollen, ist es dennoch wichtig, die Konnektivität zum RID Master sicherzustellen.

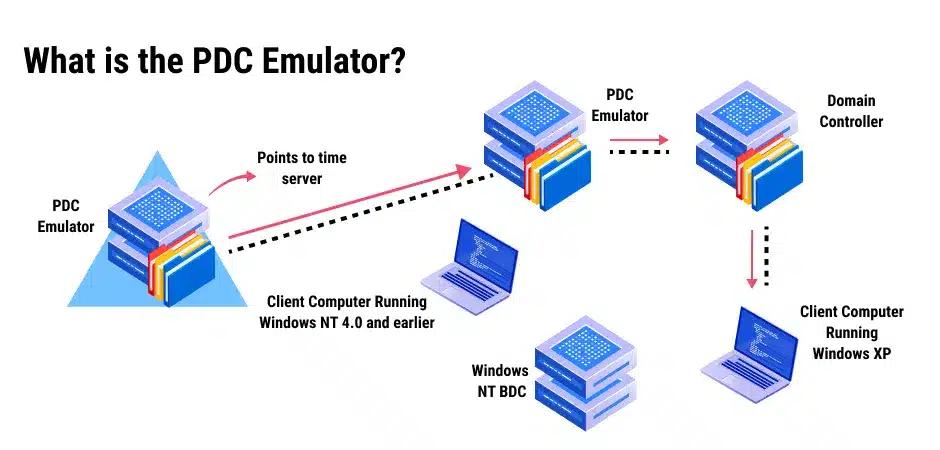

PDC-Emulator (PDCE)

Verständnis der PDC Emulator-Rolle: Erklärung und Geschichte

Primary Domain Controller (PDC) ist ein Begriff aus der Zeit von Windows NT, als ein einzelner DC eine beschreibbare Kopie des Verzeichnisses hatte. Heute sind die meisten DCs in einer Domäne beschreibbar, aber es gibt immer noch einen bestimmten DC, der die Rolle eines PDC emuliert. Jede Domäne in einem Active Directory Forest enthält einen DC mit der PDCE-Rolle.

PDC-Emulator-Funktionen in AD

Der Primary Domain Controller Emulator ist verantwortlich für Folgendes:

- Zeitsynchronisation — Der PDCE ist die autoritative Zeitquelle für die Domäne; alle Arbeitsstationen und Mitgliedsserver synchronisieren ihre Zeit mit dem PDC-Emulator. In einem Wald mit mehreren Domänen ist der PDCE in der Stammdomäne der Zeitwächter für alle anderen PDC-Emulatoren im Wald. Um eine genaue Zeitmessung im gesamten Wald zu gewährleisten, sollte der PDC-Emulator in der Stammdomäne so konfiguriert werden, dass er mit einer externen zuverlässigen Zeitquelle synchronisiert wird. Zeit ist eine sehr große Angelegenheit. Beispielsweise wird die Kerberos-Authentifizierung fehlschlagen, wenn die Differenz zwischen der Uhr des anfordernden Hosts und der Uhr des authentifizierenden DC die festgelegte Höchstgrenze (standardmäßig 5 Minuten) überschreitet; dies hilft, bestimmte bösartige Aktivitäten wie Replay-Angriffe zu bekämpfen.

- Passwortänderungen und Authentifizierung —Wenn das Passwort eines Benutzers geändert wird, erfolgt die Änderung zunächst auf dem DC, der den Benutzer authentifiziert hat. Dieses bestätigte Passwort-Update wird sofort zum PDCE der Domäne repliziert. Versucht ein Konto, sich an einem DC zu authentifizieren, der eine kürzliche Passwortänderung noch nicht über die geplante Replikation erhalten hat, wird die Anfrage an den PDCE der Domäne weitergeleitet, der die Authentifizierungsanfrage verarbeitet und den anfragenden DC anweist, diese entweder zu akzeptieren oder abzulehnen. Dieses Verhalten stellt sicher, dass Passwörter zuverlässig verarbeitet werden können, auch wenn kürzliche Änderungen noch nicht vollständig über die geplante Replikation verbreitet wurden.

- Kontosperrstatus — Ebenso, wenn ein Konto gesperrt wird aufgrund mehrerer fehlgeschlagener Anmeldeversuche, wird die Sperrung sofort beim PDC-Emulator verarbeitet und der Sperrstatus wird zu allen DCs im Domain repliziert, um sicherzustellen, dass ein gesperrtes Konto sich nicht an einem anderen DC anmelden kann. Wenn ein Administrator ein Konto entsperrt, wird diese Änderung sofort durch die Domain repliziert.

- Aktualisierungen der Gruppenrichtlinie — Wenn Aktualisierungen an einem Group Policy object (GPO) vorgenommen werden, werden sie zunächst auf dem DC mit der PDC-Emulatorrolle übernommen. Dies verhindert Versionskonflikte, die auftreten könnten, wenn ein GPO zur ungefähr gleichen Zeit auf zwei DCs geändert würde.

- Rückwärtskompatibilität — In Organisationen, die noch immer über Altgeräte oder Software verfügen, die von Windows NT abhängig sind, kann der PDCE-Emulator als PDC dienen. Dies umfasst die Funktion als Master Browser, der Informationen über Anwendungen und Geräte in einem Netzwerk sammelt und verteilt.

- Verteiltes Dateisystem (DSF) — Standardmäßig fordern DFS-Stammserver periodisch aktualisierte DFS-Namespace-Informationen vom PDCE an. Dieses Verhalten kann zu Ressourcenengpässen führen, aber durch Aktivierung des Dfsutil.exe RootScalability-Parameters können DFS-Stammserver Updates vom nächstgelegenen DC anfordern.

Die PDC-Emulator-Rolle sollte auf einem hochverfügbaren, gut angebundenen, leistungsstarken DC platziert werden, da der Verlust des DC mit dieser Rolle sofortige und erhebliche Auswirkungen auf den Betrieb haben kann.

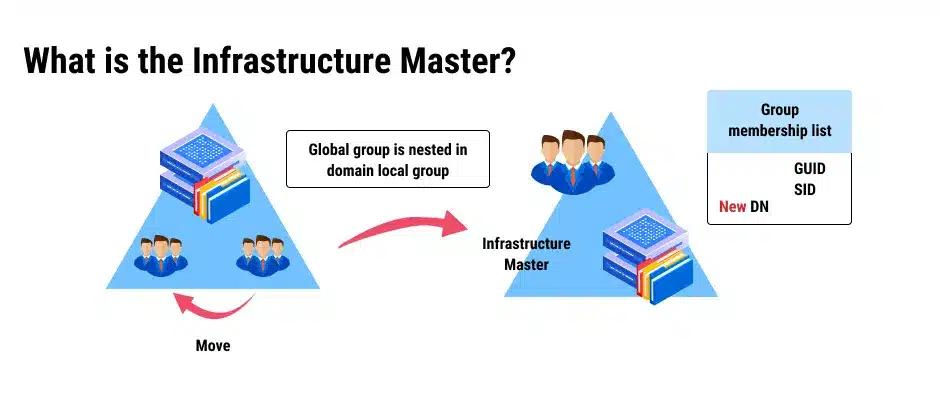

Infrastructure Master

Rolle des Infrastructure Master FSMO

Infrastructure Master ist eine Domänen-Rolle, deren Hauptfunktion darin besteht, die Referenzen von Objekten über Domänen hinweg in einem Wald mit mehreren Domänen zu verwalten. Der Infrastructure Master vergleicht Objekte in seiner Domäne mit Objekten in anderen Domänen im selben Wald und synchronisiert sie mit den global catalog Servern.

Wann und warum der Infrastructure Master benötigt wird

Diese Aktionen sind in bestimmten Fällen nicht erforderlich. Offensichtlich gibt es in Umgebungen mit nur einer AD domain, keine domänenübergreifenden Verweise zu verwalten. Und wenn alle DCs in einer Domäne global catalog-Hosts sind (was heutzutage aufgrund besserer Netzwerkbandbreite üblich ist), werden sie alle aktuelle Informationen haben, ohne auf den Infrastructure Master angewiesen zu sein.

Dem Infrastructure Master werden folgende Verantwortlichkeiten zugewiesen:

- Übergreifende Objektreferenzen — In einem Wald mit mehreren Domänen können Objekte aus einer Domäne in einer anderen Domäne referenziert werden. Ein typisches Beispiel ist, wenn ein Benutzer aus einer Domäne zu einer Sicherheitsgruppe in einer anderen Domäne hinzugefügt wird. In diesem Szenario wird ein Platzhalter (ein sogenanntes „Phantomobjekt“) in der Domäne der Gruppe erstellt, um den Benutzer aus der anderen Domäne darzustellen. Phantomobjekte verfolgen und verwalten beständige Referenzen zu gelöschten Objekten und linkwertigen Attributen, die sich auf Objekte in einer anderen Domäne im Wald beziehen.

- Aktualisierung von Gruppen-zu-Benutzer-Referenzen —Der Infrastructure Master ist verantwortlich für die Aktualisierung einer Objekt-SID und des Distinguished Name (DN) bei einer domänenübergreifenden Objektreferenz und für die Übersetzung von GUIDs, SIDs und DNs zwischen Domänen in einem Wald.

- Bereinigung veralteter Objekte — Der Infrastructure Master überprüft regelmäßig sein Domain auf Objekte, die nicht mehr gültig sind (wie Objekte aus gelöschten Vertrauensstellungen) und entfernt diese.

Wenn ein DC mit der Rolle des Infrastructure Master ausfällt, sind die Auswirkungen hauptsächlich administrativ. Obwohl Quer-Domänen-Objektverknüpfungsnamen während seiner Abwesenheit möglicherweise nicht korrekt aufgelöst werden, funktionieren Quer-Domänen-Gruppenmitgliedschaften weiterhin.

FSMO-Rollen im Kontext von Forest und Domain

FSMO-Rollen auf Gesamtstrukturebene

Wie Sie der obigen Liste entnehmen können, operieren die letzten beiden FSMO-Rollen waldweit, was bedeutet, dass nur ein DC im Wald der Rolleninhaber sein kann. Mit anderen Worten, jeder Active Directory Forest hat einen einzigen Schema-Master und einen einzigen Domain Naming Master.

FSMO-Rollen auf Domänenebene

Die anderen drei FSMO-Rollen funktionieren innerhalb der Zuständigkeit einer einzelnen Domäne. In jeder Domäne gibt es einen Infrastrukturmaster, einen RID-Master und einen PDC-Emulator. Jede Domäne wird diese drei FSMO-Rollen in Umgebungen mit mehreren Domänen auf einem oder mehreren DCs hosten.

Verwaltung von FSMO-Rollen

Identifizierung der FSMO-Rolleninhaber

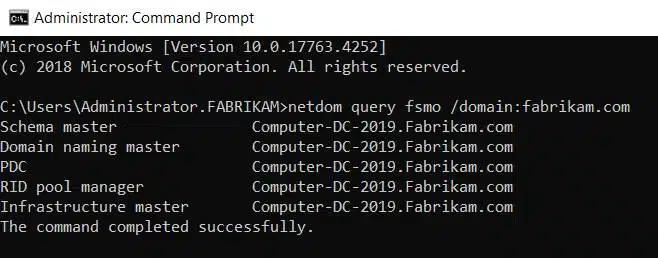

Es ist wichtig zu wissen, welche DCs in Ihrer AD-Umgebung die 5 FSMO-Rollen hosten. Es gibt mehrere Möglichkeiten, die DCs zu identifizieren, die FSMO-Rollen besitzen. Eine schnelle Methode ist die Verwendung der Eingabeaufforderung mit folgendem Befehl:

netdom query fsmo /domain:<DomainName>

Hier ist ein Beispiel:

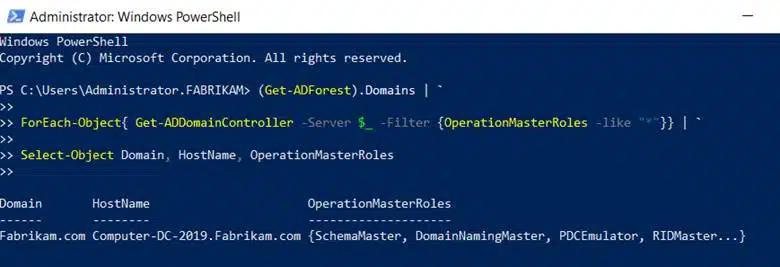

Sie können auch PowerShell mit dem folgenden Skript verwenden:

(Get-ADForest).Domains |

ForEach-Object{ Get-ADDomainController -Server $_ -Filter {OperationMasterRoles -like "*"}} | `

Select-Object Domain, HostName, OperationMasterRoles

Hier ist ein Beispiel unten mit PowerShell:

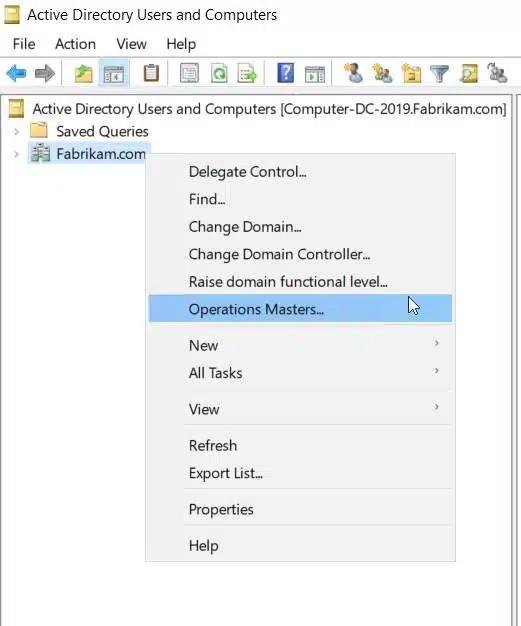

Sie können auch herausfinden, welche DCs FSMO-Rollen zugewiesen sind, indem Sie Windows Active Directory Tools verwenden. Öffnen Sie Active Directory Users and Computers, klicken Sie mit der rechten Maustaste auf Ihre Domain und wählen Sie Operations Masters wie unten gezeigt:

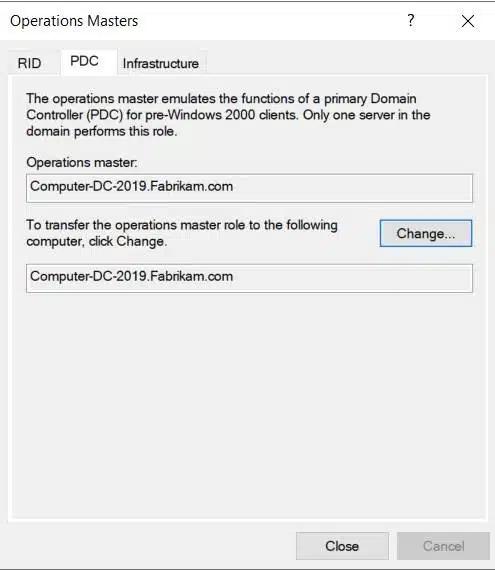

Klicken Sie dann auf jeden Tab, um die drei Domain-FSMOs zu finden.

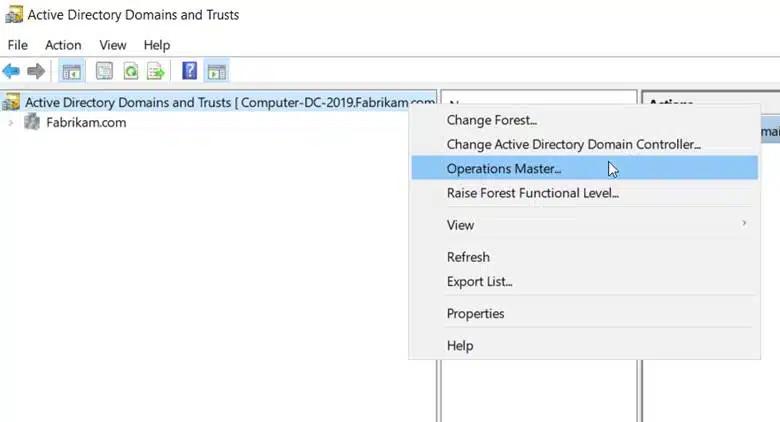

Sie können Active Directory Domains and Trusts verwenden, um herauszufinden, welcher DC die Rolle des Domain Naming Master innehat, indem Sie mit der rechten Maustaste auf Active Directory Domains and Trust klicken und dann Operations Master, wie unten gezeigt, auswählen.

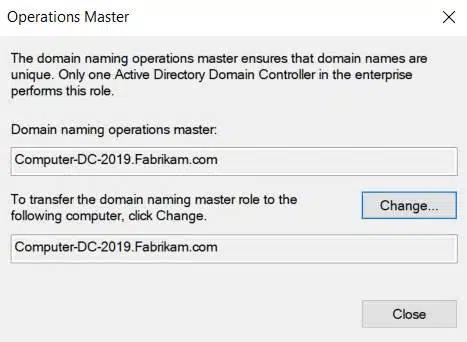

Dadurch wird das folgende Pop-up geöffnet, um den aktuellen Rolleninhaber zu identifizieren.

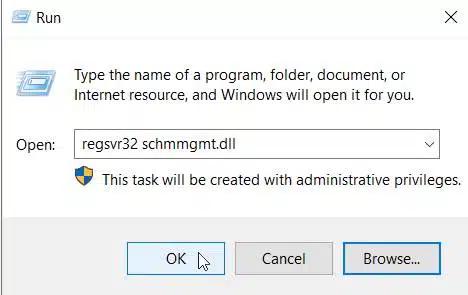

Der Prozess zur Identifizierung des Schema Master FSMO ist etwas komplizierter. Sie können dessen Identität mit dem Active Directory Schema-Snap-In herausfinden, jedoch erscheint das Snap-In nicht standardmäßig in Windows Server. Um darauf zuzugreifen, müssen Sie es mit der Datei Schmmgmt.dll registrieren. Klicken Sie dazu auf Start > Ausführen und geben Sie regsvr32 schmmgmt.dll in das Feld Öffnen ein. Klicken Sie dann unten gezeigt auf OK.

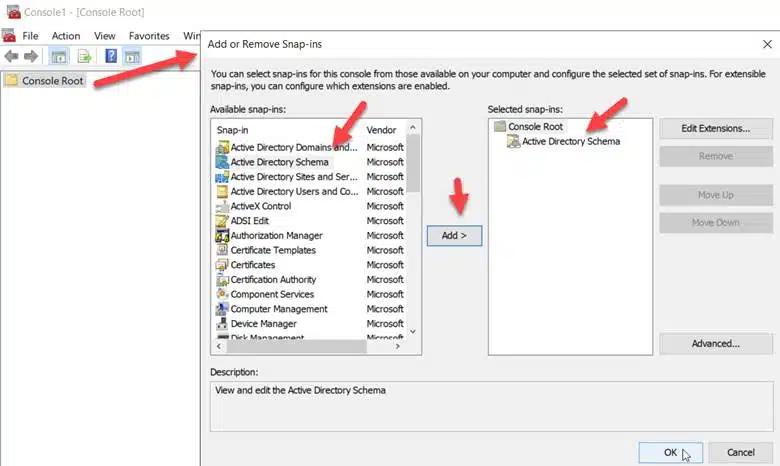

Sobald Sie sich erfolgreich registriert haben, müssen Sie Folgendes tun:

- Im Konsolenmenü klicken Sie auf Add/Remove Snap-in, klicken Sie auf Hinzufügen, doppelklicken Sie auf Active Directory Schema, klicken Sie auf Schließen und dann auf OK.

- Klicken Sie mit der rechten Maustaste auf Active Directory Schema im oberen linken Bereich und dann auf Operations Masters, um den Server anzuzeigen, der die Rolle des Schema-Masters innehat.

Ein Beispiel ist im folgenden Screenshot dargestellt:

Dies wird Ihnen Zugriff auf das Snap-In geben, von dem aus Sie mit der rechten Maustaste auf Active Directory Schema klicken und Operations Master auswählen können.

Übertragen und Übernehmen von FSMO-Rollen

Wann und wie FSMO-Rollen übertragen werden

Während Active Directory die FSMO-Rollen automatisch Ihren DCs zuweist, gibt es Situationen, in denen Sie eine Rolle auf einen anderen DC übertragen möchten. Beispielsweise müssen Sie möglicherweise einen DC, der derzeit eine zugewiesene Rolle innehat, für Wartungsarbeiten herunterfahren. Sowohl Domain- als auch Enterprise-Admins haben das Ermessen, diese Rollen bei Bedarf zwischen den Domain-Controllern zu verschieben.

Übernahme der FSMO-Rollen

Für FSMO-Rollenübertragungen müssen sowohl der aktuelle Inhaber als auch die Ziel-Domänencontrollerrollen aktiv und netzwerkverbunden sein. Wenn der aktuelle FSMO-Rolleninhaber nicht verfügbar ist und nicht wiederhergestellt werden kann, muss ein Domänen- oder Unternehmensadministrator die Rolle übernehmen. Da dies ein abrupterer Vorgang ist, sollte das Übernehmen einer FSMO-Rolle nur durchgeführt werden, wenn es notwendig ist.

Best Practices und Fehlerbehebung

Optimierung der FSMO-Rollenplatzierung für eine höhere Effizienz

Obwohl es keine strikten Regeln für die Platzierung von FSMO-Rollen innerhalb von Active Directory gibt, werden Ihnen die folgenden Empfehlungen die besten Ergebnisse liefern:

- Platzieren Sie den PDC-Emulator und den RID-Master auf einem zuverlässigen Domain-Controller mit guter Konnektivität, der für andere Domain-Controller leicht verfügbar ist, da ihre Rollen für die täglichen Active Directory-Aktivitäten entscheidend sind.

- Wenn möglich, sollte der Infrastructure Master nicht auf einem globalen Katalogserver platziert werden. Dies ist natürlich nicht möglich, wenn alle DCs globale Katalogserver sind.

- Platzieren Sie die beiden Rollen auf der Waldseite (Schema Master und Domain Naming Master) auf demselben DC, da sie nicht sehr häufig genutzt werden.

Häufige Probleme und Lösungen

Es gibt einige Schlüsselereignisse, die darauf hindeuten könnten, dass ein FSMO nicht verfügbar ist. Beispielsweise wird jeder Versuch, das AD-Schema zu aktualisieren, zu einem Fehler führen, wenn der Schema-Master ausgefallen ist. Sie werden auch keine Domänen im Wald hinzufügen oder entfernen können, wenn der Domain Naming Master nicht zugänglich ist. In diesen Fällen müssen Sie bestätigen, welcher DC diese Rolle hat und überprüfen, ob er zugänglich ist.

Die Unfähigkeit, auf einen DC mit einer zugewiesenen FSMO-Rolle zuzugreifen, kann auf mehrere Faktoren zurückzuführen sein, einschließlich:

- Der Server ist offline oder heruntergefahren

- Probleme mit der Netzwerkverbindung

- Fehler oder Ausfälle in der DNS-Konfiguration

Die Behebung dieser Probleme kann erfordern, dass Sie Netzwerkdiagnosetools verwenden, um die Konnektivität im gesamten Netzwerk zu überprüfen, DNS-Einstellungen einschließlich SRV-Einträge zu verifizieren und die physische und logische Gesundheit des Servers zu gewährleisten, der die FSMO-Rolle innehat. Wenn das Problem weiterhin besteht, erwägen Sie, die Rolle auf einen anderen gesunden DC zu übertragen oder, als letzten Ausweg, die Rolle zu übernehmen, falls der aktuelle Inhaber dauerhaft nicht verfügbar ist.

Überwachung und Auditing von FSMO-Rollen

Da diese FSMO-Rollen so kritisch sind, sollten Sie regelmäßig die Server überwachen, auf denen diese Rollen liegen. Auf einer sehr grundlegenden Ebene können Sie die Ereignisprotokolle auf Ihren Domänencontrollern überprüfen. Bestimmte Ereignisse können darauf hinweisen, wann die FSMO-Rollen übertragen oder ergriffen wurden. Ihre Organisation kann auch Überwachungs- oder Verwaltungssoftware verwenden, die möglicherweise historische Daten oder Warnungen im Zusammenhang mit FSMO-Rollenänderungen hat. Es gibt auch Drittanbieter-Tools, die weit mehr Funktionalität bieten. Ein Beispiel ist Netwrix Auditor for Active Directory, das die Überwachung von FSMO-Rollen automatisiert und Sie über verdächtige oder unvorhergesehene Änderungen alarmieren kann. Es gilt auch als bewährte Praxis, zu dokumentieren, wann diese FMSO-Rollenänderungen stattfinden, damit auf diese Art von Historie zugegriffen werden kann, falls notwendig.

Wie Netwrix helfen kann

Wie wir gesehen haben, sind FSMO-Rollen sowohl für die Geschäftskontinuität als auch für die Sicherheit wichtig. Daher ist es entscheidend, alle Änderungen an Ihren FSMO-Rollen zu überwachen. Netwrix Auditor for Active Directory automatisiert diese Überwachung und kann Sie bei jeder verdächtigen Änderung alarmieren, damit Sie handeln können, bevor es zu Ausfallzeiten oder einem data breach führt.

Natürlich ist der Schutz von FSMO-Rollen nur ein Teil einer Sicherheitsstrategie. Netwrix Auditor for Active Directory bietet umfassende Sichtbarkeit und Kontrolle über die Kernsysteme, die Sie benötigen. Es überwacht und analysiert kontinuierlich Änderungen und andere Aktivitäten in Active Directory, um aufkommende Bedrohungen zu erkennen und ermächtigt Sie, umgehend und effektiv zu reagieren, um die Auswirkungen auf Geschäftsprozesse, Benutzerproduktivität und Sicherheit zu minimieren.

Fazit

Die FSMO-Rollen in AD sind ein Beispiel dafür, wie viel unter der Oberfläche passiert. Obwohl die FSMO-Rollen auf Wald-Ebene nicht jeden Tag kritisch sind, hängt Ihr Geschäft doch von Ihren Domänen-FSMO-Rollen und -Diensten ab. Zusätzlich zur Bedrohung durch erwartete Ausfälle, die periodisch auftreten, stellen diese Rollen ideale Ziele für bösartige Bedrohungsakteure dar, die darauf abzielen, Geschäftsabläufe zu stören. Das bedeutet, dass Sie Einblick in die Komplexität Ihrer AD-Umgebung benötigen.

AD-Supportteams setzen zunehmend auf automatisierte Überwachungstools, um diesen Herausforderungen zu begegnen. Diese Lösungen können bieten:

- Verbesserte Sichtbarkeit in den Status und die Leistung von FSMO-Rolleninhabern

- Echtzeitwarnungen bezüglich jeglicher Änderungen oder Anomalien bei FSMO-Rollenverteilungen

- Proaktive Identifizierung potenzieller Probleme, bevor sie eskalieren können

- Umfassende Überwachungsfunktionen, die historische Änderungen nachverfolgen können.

Dieser proaktive Ansatz kann AD-Administratoren dabei helfen, die Gesundheit und Stabilität einer AD-Infrastruktur zu erhalten und die allgemeine Sicherheitslage der Organisation zu stärken.

FAQ

Was ist FSMO?

FSMO steht für Flexible Single Master Operations. Diese Operationen sind spezielle Verantwortlichkeiten, die bestimmten Domänencontrollern zugewiesen werden, um Konflikte zu verhindern und den reibungslosen Betrieb des Netzwerks zu gewährleisten.

Was sind FSMO und seine Rollen?

Active Directory basiert auf einem Multi-Master-Modell, bei dem FSMO bestimmten Domänencontrollern die festgelegte Autorität zuweist.

Was sind die 5 FSMO-Rollen und wie würden Sie die Rolleninhaber überprüfen?

Die 5 FSMO-Rollen sind wie folgt:

- Schema Master: Verantwortlich für Aktualisierungen des AD-Schemas.

- Domain Naming Master: Steuert das Hinzufügen oder Entfernen von Domänen im Wald.

- RID (Relative ID) Master: Weist DCs RID-Pools zu, um eindeutige Sicherheitskennungen (SIDs) zu erstellen.

- PDC (Primary Domain Controller) Emulator: Dieser verarbeitet Passwortänderungen und Zeitabgleich und dient als Ausweichlösung für bestimmte Authentifizierungstypen.

- Infrastructure Master: Verwaltet Verweise auf Objekte in anderen Domänen

Mit Standard-Active Directory tools und PowerShell können Sie herausfinden, welche Domänencontroller die Rolleninhaber dieser FSMOs sind.

Wo befinden sich die FSMO-Rollen?

Standardmäßig hostet der erste Domänencontroller einer Active Directory-Gesamtsstruktur-Stammdomäne den Schema-Master und den Domain Naming Master. Der erste Domänencontroller jeder Domäne hostet den PDC-Emulator, RID-Master und Infrastructure Master. Active Directory-Administratoren können diese Rollen auf andere DCs verschieben, wenn sie möchten.

Warum übernehmen wir FSMO-Rollen?

Fällt ein Domänencontroller plötzlich aus, wird seine FSMO-Rolle nicht verfügbar. Eine Rollenübertragung ist nicht möglich, wenn keine Verbindung zum ursprünglichen Rolleninhaber besteht. In diesem Fall muss die Rolle beschlagnahmt und einem anderen DC zugewiesen werden.

Was ist die wichtigste FSMO-Rolle?

Während alle FSMO-Rollen wichtig sind, ist der PDC-Emulator am wichtigsten, da er die Zeit für die Domäne, Passwortänderungen und Gruppenrichtlinien Konfiguration verwaltet. In einigen Fällen können ältere Systeme davon abhängig sein, als einzige Methode zur Bearbeitung von Authentifizierungsanfragen.

Wie finde ich FSMO-Rollen?

Es gibt mehrere Möglichkeiten herauszufinden, welche Domänencontroller die Active Directory FSMO-Rollen haben. Eine davon ist die Verwendung des Befehls „netdom query fsmo“ in der Eingabeaufforderung. Sie können auch Active Directory-Tools und PowerShell verwenden, um herauszufinden, welcher Server jede Rolle hostet.

Wo sollten FSMO-Rollen platziert werden?

Wenn Sie nur einen oder zwei Domain-Controller in Ihrer AD-Umgebung haben, haben Sie nicht viel Auswahl. Alle FSMO-Rollen sollten einem DC zugewiesen werden, der eine gute Verbindung zu allen anderen DCs im Wald hat. Wenn möglich, sollte der Infrastructure Master nicht auf einem globalen Katalogserver platziert werden.

Welche FSMO-Rollen sollten zusammen sein?

Die beiden FSMO-Rollen auf Gesamtstrukturebene des Schema-Masters und des Domain-Naming-Masters sollten auf demselben DC platziert werden, aber es ist nur eine Empfehlung.

Teilen auf

Erfahren Sie mehr

Über den Autor

Jonathan Blackwell

Leiter der Softwareentwicklung

Seit 2012 hat Jonathan Blackwell, ein Ingenieur und Innovator, eine führende Rolle in der Ingenieurskunst übernommen, die Netwrix GroupID an die Spitze des Gruppen- und Benutzermanagements für Active Directory und Azure AD Umgebungen gebracht hat. Seine Erfahrung in Entwicklung, Marketing und Vertrieb ermöglicht es Jonathan, den Identity-Markt und die Denkweise der Käufer vollständig zu verstehen.

Erfahren Sie mehr zu diesem Thema

Erstellen Sie AD-Benutzer in Massen und senden Sie deren Anmeldeinformationen per E-Mail mit PowerShell

Wie man Passwörter mit PowerShell erstellt, ändert und testet

So fügen Sie AD-Gruppen hinzu und entfernen Objekte in Gruppen mit PowerShell

Vertrauensstellungen in Active Directory

Ransomware-Angriffe auf Active Directory