Ein Leitfaden zur Implementierung von Data Classification in Microsoft 365

Apr 2, 2024

Organisationen speichern heutzutage enorme Datenmengen. Um ihr Geschäft zu schützen und den strengen modernen Vorschriften zu entsprechen, müssen sie diese ordnungsgemäß verwalten und sichern. Idealerweise würde jedes Dokument den gleichen Schutz erhalten, aber dieser Ansatz ist sowohl finanziell als auch operativ unrealistisch. Daher müssen Organisationen ihre Daten classify data so priorisieren, dass sie ihre kritischen und sensiblen Inhalte bevorzugt schützen können.

Data classification ist bereits eine Herausforderung für lokale Datenspeicher. Heutzutage nutzen jedoch die meisten Organisationen umfangreich Cloud-Dienste von Microsoft 365 wie SharePoint Online, OneDrive und Teams, was zusätzliche Komplexität mit sich bringt. Cloud-Daten sind hochdynamisch und verteilt über mehrere Dienste mit unterschiedlichen Zugriffskontrollen, und der Mangel an physischer Kontrolle über die Infrastruktur erhöht die Schwierigkeit.

Dieser Artikel zeigt, wie Data Classification in Microsoft-Cloud-Umgebungen funktioniert und erklärt, wie Sie einige ihrer wichtigen Einschränkungen überwinden können.

Vorteile der Netwrix Data Classification

Bevor wir uns mit der Datenklassifizierung in Microsoft 365 befassen, lassen Sie uns die wichtigsten Vorteile der Datenklassifizierung überprüfen. Eine genaue Klassifizierung und Kennzeichnung von Informationen kann Ihrer Organisation helfen:

- Erreichen und halten Sie die Einhaltung von Vorschriften wie HIPAA, CCPA und GDPR — und passen Sie sich schnell an neue Vorschriften an.

- Setzen Sie Datenschutz-, Aufbewahrungs- und Vertraulichkeitsrichtlinien effektiv um.

- Senken Sie die Kosten für Datenmanagement, Speicherung und Backup, indem Sie redundante Daten identifizieren und eliminieren.

- Vereinfachen Sie Geschäftsprozesse, indem Sie schnellere und effizientere Suchvorgänge ermöglichen.

- Optimieren Sie die Datenbankarchitektur und verbessern Sie die Funktionalität von Sicherheitsplattformen.

Um diese Vorteile zu erreichen, ist eine genaue und zuverlässige Datenklassifizierung erforderlich. Manuelle Prozesse sind aus mehreren Gründen nicht ausreichend. Personen können die Kriterien für die Klassifizierung unterschiedlich interpretieren, was zu inkonsistenten Bezeichnungen führt. Beschäftigte, die unter Zeitdruck stehen, könnten die Aufgabe ganz vernachlässigen oder einfach zufällige Labels wählen, um sie schnell zu erledigen. Darüber hinaus ist das manuelle Etikettieren so umständlich und zeitaufwändig, dass der riesige Bestand an Inhalten, der bereits in Ihren Systemen gespeichert ist, wahrscheinlich nie klassifiziert wird. Daher ist es entscheidend, eine automatisierte Lösung zur Datenklassifizierung zu verwenden.

Ausgewählte verwandte Inhalte:

Klassifizierung von Daten mit Microsoft Purview

Das Kernwerkzeug für die Datenklassifizierung von Microsoft ist Microsoft Purview (früher bekannt als Microsoft 365 Compliance und Azure Purview). Diese Lösung hilft Organisationen dabei, Daten in Microsoft-Umgebungen zu entdecken, zu klassifizieren und zu schützen, einschließlich Microsoft 365 und On-Premises-Servern.

Microsoft Purview kann automatisch Sensitivitätsbezeichnungen auf Dokumente, E-Mails und andere Daten anwenden, basierend auf Regeln, die von Administratoren erstellt wurden. Zum Beispiel kann es automatisch persönliche Identifikationsnummern, finanzielle Details und vertrauliche Projektinformationen identifizieren und die entsprechenden Bezeichnungen anwenden. Diese Automatisierung hilft dabei, sicherzustellen, dass Daten konsistent und zuverlässig klassifiziert werden. Sensitivitätsbezeichnungen können auch manuell von Benutzern in Anwendungen wie Word, Excel, PowerPoint und Outlook angewendet werden.

Sobald Labels angewendet sind, setzen Microsoft 365-Dienste die konfigurierten Schutzeinstellungen für Inhalte durch. Sensitivitätslabels werden in verschiedenen Microsoft 365-Arbeitslasten erkannt, einschließlich Word, Excel, PowerPoint, SharePoint Online, OneDrive for Business und Microsoft Teams. Die Labels können auch von internen Prozessen und Drittanbieterlösungen genutzt werden, um den Datenschutz und die Compliance zu verbessern. Beispielsweise könnte ein Data Loss Prevention (DLP) Tool Sensitivitätslabels verwenden, um die Weitergabe sensibler Informationen zu steuern oder zu verhindern, während eine Datenhaltungsrichtlinie die Labels nutzen könnte, um Daten entsprechend ihrem vorgegebenen Lebenszyklus zu archivieren oder zu löschen.

Ausgewählte verwandte Inhalte:

So erstellen und veröffentlichen Sie Labels

Sie können Labels über die Microsoft Purview-Oberfläche oder PowerShell erstellen und veröffentlichen.

Voraussetzungen

Um Sensitivitätsbezeichnungen zu erstellen und zu verwenden, benötigen Sie eine aktive Microsoft 365 E5/A5/G5-Lizenz. Zusätzlich:

- Ihr Konto muss mindestens einer der folgenden Rollen oder Rollengruppen zugewiesen sein:

- Globaler Administrator

- Compliance-Administrator

- Sicherheitsadministrator

- Compliance-Datenadministrator

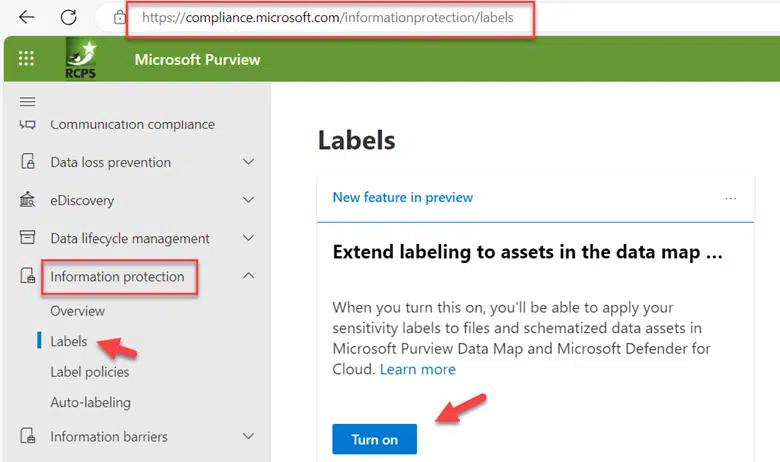

- Sie müssen der Verwendung von Sensitivitätsbezeichnungen zustimmen. Um dies zu tun, greifen Sie auf das Microsoft Purview-Compliance-Portal zu, navigieren Sie zum Menü „Informationsschutz“ und gehen Sie zur Seite „Bezeichnungen“. Im Abschnitt „Beschriftung auf Assets in der Datenkarte erweitern…“ klicken Sie auf die Schaltfläche „Einschalten“, wie unten gezeigt. Im daraufhin erscheinenden Bestätigungsdialog klicken Sie auf „Ja“.

- Aktivieren Sie Sensitivitätsbezeichnungen für Office-Dateien in SharePoint und OneDrive im Microsoft 365 Admin Center.

Erstellen und Veröffentlichen von Labels mit der Purview-Oberfläche

Schritt 1. Erstellen Sie ein Label

Schritt 1a. Auf der Seite Etiketten klicken Sie auf Create a label. Geben Sie dann die folgenden Informationen an:

- Name

- Anzeigename, der in den Apps zu sehen sein wird, in denen das Label veröffentlicht ist

- Priorität

- Beschreibung für Geschäftsanwender

- Beschreibung für Administratoren, die das Label verwalten werden

- Etikettenfarbe

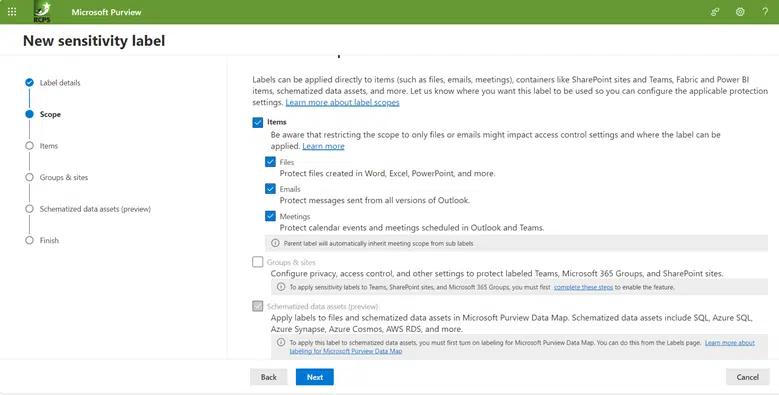

Schritt 1b. Wählen Sie auf dem nächsten Bildschirm aus, welche Arten von Elementen klassifiziert werden sollen, wie Dateien, E-Mails und Besprechungen:

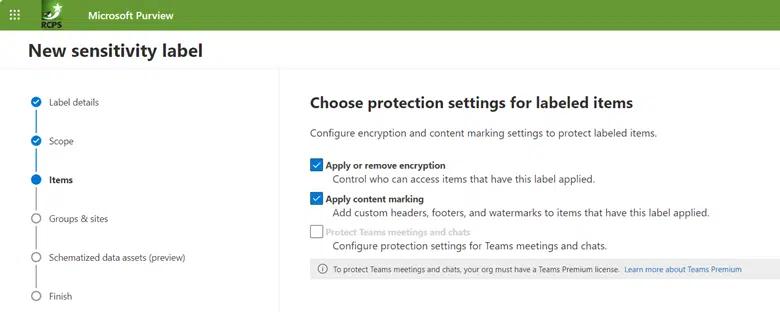

Schritt 1c. Geben Sie an, ob Verschlüsselung angewendet oder entfernt werden soll und ob benutzerdefinierte Kopfzeilen, Fußzeilen oder Wasserzeichen zu Dokumenten hinzugefügt werden sollen, wie unten dargestellt. Wenn Sie eine dieser Optionen wählen, müssen Sie zusätzliche Informationen ausfüllen.

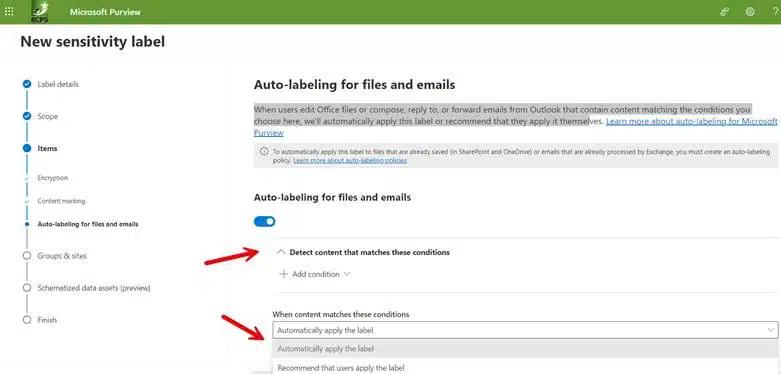

Schritt 1d. Geben Sie an, ob Microsoft Purview das Label automatisch einem Dokument oder einer E-Mail zuweisen soll, wenn es den von Ihnen festgelegten Bedingungen entspricht:

Schritt 1e. Sensitivitätsbezeichnungen können auch verwendet werden, um Inhalte über verschiedene Container hinweg zu schützen, einschließlich Microsoft Teams-Seiten, Microsoft 365-Gruppen und SharePoint-Seiten. Indem man einem dieser unterstützten Container eine Sensitivitätsbezeichnung zuweist, werden die festgelegte Sensitivitätsklassifizierung und die vorkonfigurierten Schutzeinstellungen automatisch auf der jeweiligen Seite oder Gruppe durchgesetzt. Wie unten gezeigt, wählen wir in diesem Beispiel keine zusätzlichen Container aus.

Sie haben nun ein Label erstellt.

Schritt 2. Veröffentlichen Sie das Label

Jetzt ist es an der Zeit, eine Richtlinie zu erstellen, die die Labels für die Veröffentlichung verteilt.

Schritt 2a. Navigieren Sie zu Labelrichtlinien > Labels veröffentlichen und wählen Sie die Labels aus, die Sie veröffentlichen möchten:

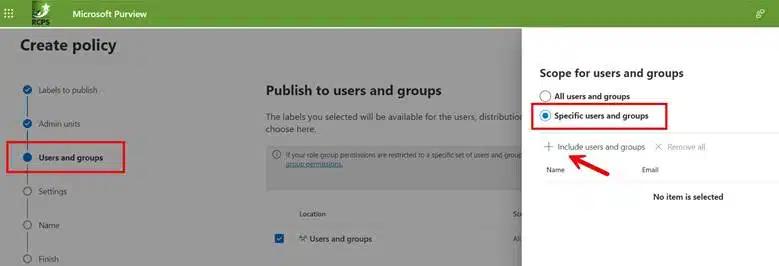

Schritt 2b. Wählen Sie die Benutzer und Gruppen aus, die das Label verwenden dürfen. Sie können entweder alle Benutzer und Gruppen auswählen oder bestimmte Konten zuweisen, wie unten gezeigt.

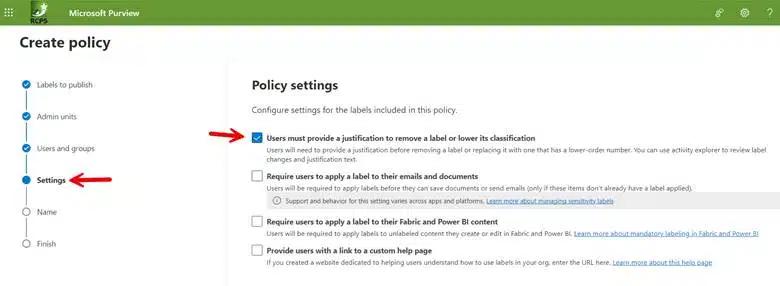

Schritt 2c. Konfigurieren Sie die Richtlinieneinstellungen, die Sie durchsetzen möchten. Im untenstehenden Beispiel haben wir uns dafür entschieden, von den Benutzern eine Begründung zu verlangen, bevor sie ein Etikett entfernen oder es durch eines mit einer niedrigeren Ordnungszahl ersetzen, wie im Screenshot unten gezeigt.

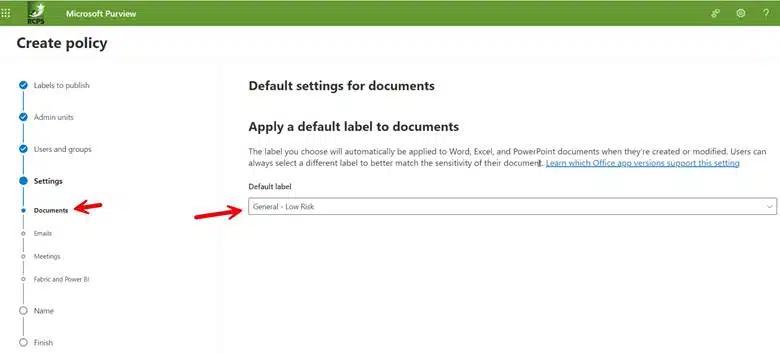

Schritt 2d. Anschließend müssen Sie ein Standardlabel für alle Elemente auswählen, die Sie im Labelerstellungsprozess angegeben haben. Dies können Dokumente, E-Mails, Besprechungen usw. sein. Im untenstehenden Screenshot haben wir die Richtlinie mit dem Namen General – Low Risk als Standardlabel für Word-Dokumente ausgewählt.

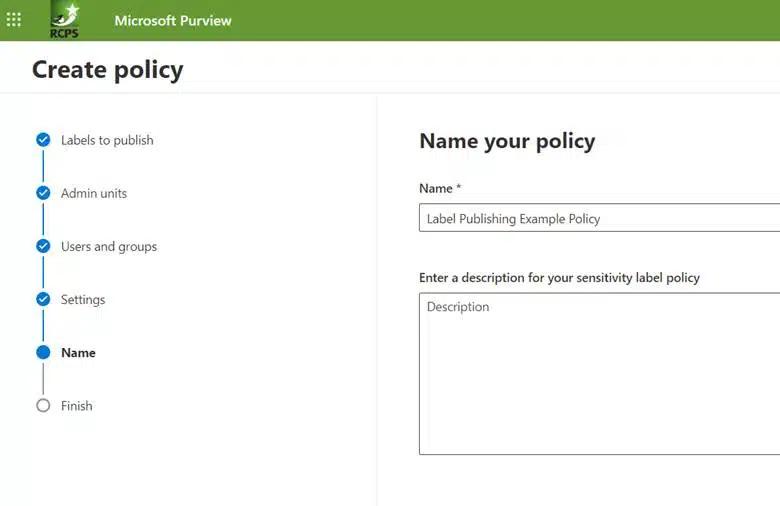

Schritt 2e. Der letzte Schritt besteht darin, die erstellte Richtlinie wie unten gezeigt zu benennen. Überprüfen Sie dann und schließen Sie ab, um den Vorgang abzuschließen.

Erstellen und Veröffentlichen von Labels mit PowerShell

Sie können auch PowerShell verwenden, um Sensitivitätsbezeichnungen in Microsoft 365 zu erstellen und zu aktivieren. Hier ist ein Überblick darüber, wie Sie die Microsoft-Klassifizierung und -Kennzeichnung erreichen können

1) Installieren Sie das Security & Compliance Center PowerShell-Modul, falls Sie es noch nicht getan haben

2) Starten Sie eine Sitzung mit einem der folgenden Cmdlets:

Connect-ExchangeOnline oder Connect-IpPsSession.

3) Erstellen Sie ein Sensitivitätslabel. Verwenden Sie das Cmdlet New-Label und geben Sie Parameter wie Labelnamen, Beschreibung, Tooltip und Schutzeinstellungen an. Hier ist ein Beispiel:

New-Label -Name "Confidential" -Description "Dieses Label wendet starken Schutz auf sensible Inhalte an." -Tooltip "Verwenden Sie es für sensible Geschäftsdokumente."

4) Erstellen Sie eine Richtlinie, die Ihre Sensitivitätslabels veröffentlicht. Verwenden Sie das Cmdlet „New-LabelPolicy“, um festzulegen, welche Labels einbezogen werden sollen und an wen sie veröffentlicht werden sollen, wie in diesem Beispiel:

New-LabelPolicy -Name "Default Label Policy" -Labels "Vertraulich" -Users "Alle"

Überwachung der Etikettennutzung

Sobald Labels erstellt und veröffentlicht wurden, wird Microsoft Purview automatisch sensible Inhalte anhand der von Ihnen eingerichteten Regeln kennzeichnen, und Benutzer können beginnen, diese Labels auf Dokumente und E-Mails anzuwenden. Stellen Sie sicher, dass Sie die Berichterstellungstools in Microsoft Purview nutzen, um zu überwachen, wie Labels verwendet werden; dies kann Ihnen helfen, Ihren Compliance-Status zu verstehen und Bereiche zu identifizieren, die Aufmerksamkeit erfordern.

Herausforderungen bei der Verwendung von Microsoft Purview für Data Classification

Die Implementierung einer automatischen Kennzeichnung mit Microsoft Purview verbessert den Schutz und die Verwaltung von Informationen. Da sie jedoch auf vordefinierten Mustern, Schlüsselwörtern oder Datentypen basiert, um sensible Informationen zu identifizieren, kann dies zu beiden der folgenden Probleme führen:

- Falsch Positive — Das fälschlicherweise Kennzeichnen von nicht-sensitiven Informationen als sensitiv kann dazu führen, dass Benutzer vom Zugriff auf Daten blockiert werden, die sie eigentlich nutzen können sollten, was die Produktivität behindert.

- Falsch-Negative — Das Versäumnis, Daten, die tatsächlich sensibel sind, zu kennzeichnen, setzt die Organisation data breaches und Compliance-Risiken aus.

Darüber hinaus ist die automatische Beschriftung auf Office-Dateien beschränkt und möglicherweise nicht mit älteren Versionen von Microsoft-Produkten kompatibel. Und wie im Abschnitt Voraussetzungen oben erwähnt, erfordert sie spezifische Microsoft 365-Abonnementpläne.

Eine Alternative zur Microsoft 365 Data Classification

Für Organisationen, die ihre Datenmanagementpraktiken verbessern und die Einhaltung von Vorschriften sicherstellen möchten, helfen Netwrix Lösungen dabei, Genauigkeit und Sicherheit bei der Klassifizierung Ihrer sensibelsten Daten zu gewährleisten.

Netwrix Access Analyzer bietet robuste Auditing- und Reporting-Funktionen, um die Übersicht über Ihre Datenlandschaft zu verbessern und Benutzeraktivitäten in verschiedenen IT-Umgebungen zu überwachen. Einige bemerkenswerte Funktionen sind wie folgt:

- Identifizieren und kategorisieren Sie sensible Daten in Ihrer IT-Infrastruktur.

- Erkennen Sie verschiedene Datentypen, einschließlich personenbezogener Daten (PII), Finanzunterlagen, geistiges Eigentum und mehr.

- Erstellen Sie anpassbare Klassifizierungsregeln und Richtlinien, die dabei helfen können, Kriterien für die Datenverarbeitung zu definieren und die Einhaltung von regulatorischen Anforderungen wie GDPR, HIPAA oder PCI DSS sicherzustellen.

- Geben Sie Einblicke in Datenzugriffsmuster und Benutzerverhalten.

Netwrix Data Classification ist eine weitere umfassende Lösung, die entwickelt wurde, um große Datenmengen mit hoher Genauigkeit und Zuverlässigkeit zu identifizieren und zu klassifizieren. Zu den bemerkenswerten Vorteilen gehören die Folgenden:

- Präzisere Klassifizierungsergebnisse dank fortschrittlicher Techniken wie der Suche nach zusammengesetzten Begriffen und Wortstamm-Analyse

- Unterstützung für eine Vielzahl von Dateitypen, nicht nur Office-Dokumente

- Unterstützung für strukturierte und unstrukturierte Daten über eine breite Palette von On-Premises- und Cloud-Datenrepositories, einschließlich nicht-Microsoft-Optionen

- Vordefinierte Taxonomien, die auf spezifische Vorschriften und Datentypen abgestimmt sind

- Benutzerdefinierte Taxonomien zur Verwaltung unternehmensspezifischer Inhalte, wie geistiges Eigentum

- Engagierter Kundensupport und eine aktive Benutzergemeinschaft

- Eine intuitive Benutzeroberfläche und ein einfacher Einrichtungsprozess

Außerdem kann Netwrix Data Classification für Organisationen eine kostengünstigere Wahl sein als ein Upgrade auf einen Microsoft 365-Tarif, der Microsoft Purview bietet.

Die Datenklassifizierung ist heute eine Kernfähigkeit für jede Organisation. Durch die Wahl der richtigen automatisierten Lösung kann Ihre Organisation das Risiko von data breachen und Compliance-Strafen erheblich reduzieren, indem sichergestellt wird, dass sensible und regulierte Informationen genau identifiziert und angemessen geschützt werden. Darüber hinaus können Sie die betriebliche Effizienz und die Produktivität der Benutzer steigern. Microsoft Purview bietet wertvolle Funktionen, aber erwägen Sie auch Drittanbieterlösungen, die robuster und kosteneffektiver sein können.

Netwrix Data Classification

FAQs

Was ist Data Classification in Microsoft?

Die Microsoft-Datenklassifizierung bezieht sich auf den Prozess der Kategorisierung und Organisation von Daten basierend auf ihrer Sensibilität, Wichtigkeit oder anderen Attributen. Diese Klassifizierung hilft dabei, Daten effektiv zu verwalten und zu sichern, und stellt sicher, dass angemessene Maßnahmen ergriffen werden, um sensible Informationen zu schützen. Das Kernwerkzeug für die Microsoft-Datenklassifizierung ist Microsoft Purview.

Was sind die 4 Arten der Datenklassifizierung?

Es gibt im Allgemeinen vier gängige Arten der Datenklassifizierung:

- Vertraulich: Vertrauliche Daten sind äußerst sensibel und sollten nur von autorisierten Personen eingesehen werden. Zu dieser Art von Daten gehören häufig Geschäftsgeheimnisse, finanzielle Informationen, persönlich identifizierbare Informationen (PII) und andere kritische Geschäftsdaten. Der Zugang zu vertraulichen Daten ist normalerweise eingeschränkt, und es werden zusätzliche Sicherheitsmaßnahmen ergriffen, um unbefugten Zugriff oder Offenlegung zu verhindern.

- Intern: Interne Daten sind für die Organisation unerlässlich, aber möglicherweise nicht so sensibel wie vertrauliche Daten. Sie umfassen Informationen, die für den täglichen Betrieb entscheidend sind, aber kein so großes Risiko darstellen, wenn sie von internen Mitarbeitern eingesehen werden. Dennoch sind Zugriffskontrollen vorhanden, um sicherzustellen, dass nur autorisiertes Personal interne Daten einsehen oder ändern kann.

- Öffentlich: Öffentliche Daten sind nicht sensibel und können frei mit der Öffentlichkeit oder innerhalb der Organisation geteilt werden. Diese Kategorie umfasst typischerweise Informationen, die für den öffentlichen Verbrauch bestimmt sind, wie Marketingmaterialien, Produktkataloge oder allgemeine Unternehmensinformationen. Sicherheitsmaßnahmen sind für öffentliche Daten minimal, da ihre Offenlegung kein Risiko für die Organisation darstellt.

- Eingeschränkt: Eingeschränkte Daten liegen zwischen den Klassifizierungen vertraulich und intern. Sie sind sensibler als interne Daten, aber nicht so kritisch wie vertrauliche Daten. Der Zugriff auf eingeschränkte Daten ist auf bestimmte Personen oder Teams innerhalb der Organisation beschränkt, und es können zusätzliche Sicherheitsmaßnahmen angewendet werden, um sie vor unbefugtem Zugriff oder Offenlegung zu schützen.

Was ist Azure Data Classification?

Die Datenklassifizierung in Azure bezieht sich auf den Prozess der Kategorisierung und Organisation von Daten innerhalb von Microsoft Azure, basierend auf deren Sensibilität, Bedeutung oder anderen Attributen. Azure bietet verschiedene Werkzeuge und Dienste, um Organisationen bei der Klassifizierung und dem Schutz ihrer Daten in der Cloud zu unterstützen. Zu den Schlüsselkomponenten und Funktionen im Zusammenhang mit der Azure Data Classification gehören:

- Azure Information Protection (AIP): AIP ist eine Cloud-basierte Lösung, die Organisationen ermöglicht, ihre Daten anhand von Richtlinien zu klassifizieren, zu kennzeichnen und zu schützen. Sie integriert sich in andere Azure-Dienste und bietet einen einheitlichen Ansatz zum Datenschutz in der Cloud-Umgebung der Organisation.

- Azure Purview: Azure Purview ist ein Data Governance-Dienst, der Organisationen dabei unterstützt, ihre Datenbestände in lokalen, Multi-Cloud- und SaaS-Umgebungen (Software as a Service) zu entdecken, zu klassifizieren und zu verwalten. Er bietet eine ganzheitliche Sicht auf die Datenlandschaft einer Organisation und unterstützt bei der Datenentdeckung und -klassifikation.

- Azure Security Center: Azure Security Center hilft Organisationen dabei, ihre Cloud-Workloads zu schützen. Es umfasst Funktionen im Bereich der Bedrohungserkennung, Sicherheitsrichtlinien-Management und Compliance. Data classification ist Teil seiner Fähigkeiten, um Organisationen zu helfen, sensible Informationen zu identifizieren und zu schützen.

- Azure Policy: Azure Policy ist ein Dienst, der es Organisationen ermöglicht, Richtlinien für Ressourcen in ihrer Azure-Umgebung zu erstellen, zuzuweisen und zu verwalten. Dies kann Richtlinien zur Datenklassifizierung umfassen, um sicherzustellen, dass spezifische Datenverarbeitungspraktiken in der gesamten Organisation befolgt werden.

- Azure Data Factory: Azure Data Factory ist ein cloudbasierter Datenintegrationsdienst, der Organisationen ermöglicht, Datenpipelines zu erstellen, zu planen und zu verwalten. Obwohl der Schwerpunkt auf Datenbewegung und -transformation liegt, können Organisationen als Teil ihrer Datenverarbeitungsworkflows auch eine Datenklassifizierung implementieren.

- Azure Sentinel: Azure Sentinel ist ein Cloud-nativer SIEM (Security Information and Event Management) Dienst, der intelligente Sicherheitsanalysen. Er umfasst Funktionen zur Bedrohungserkennung und -untersuchung. Data classification spielt eine Rolle bei der Identifizierung und Sicherung sensibler Informationen im Sicherheitskontext.

Teilen auf

Erfahren Sie mehr

Über den Autor

Ethan Israel

Produktmanager

Ethan ist Produktmanager bei Netwrix. Mit über 10 Jahren Erfahrung in der Softwarebranche ist er verantwortlich für die Erstellung und Umsetzung der Roadmap für das Produkt Netwrix Enterprise Auditor.

Erfahren Sie mehr zu diesem Thema

Nicht-menschliche Identitäten (NHI) erklärt und wie man sie sichert

12 Kritische Sicherheitsrisiken von Shadow AI, die Ihre Organisation 2026 Überwachen Muss

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Was ist elektronisches Records Management?

Reguläre Ausdrücke für Anfänger: Wie man beginnt, sensible Daten zu entdecken