So beschriften Sie Sites in Microsoft 365

Sep 1, 2021

Ich kann Ihnen nicht sagen, wie oft mich Kunden gefragt haben, ob wir ihnen helfen können, Sensitivitätsbezeichnungen im großen Stil auf ruhende Daten in SharePoint Online anzuwenden. Leider musste ich ihnen mitteilen, dass es wirklich nur eine Option gibt und diese ist nicht gerade vorteilhaft. Bis heute gibt es keine API, die es einem Endbenutzer erlaubt, direkt in einer SharePoint Online-Site ein Sensitivitätslabel auf eine Datei anzuwenden, sodass die einzige wirkliche Option darin besteht, die Datei lokal herunterzuladen, das Label anzuwenden und dann die Datei wieder hochzuladen. Ich muss wahrscheinlich nicht auf die unzähligen Gründe eingehen, die diesen Ansatz weniger als ideal erscheinen lassen, wie zum Beispiel Ausgangskosten und Latenzprobleme.

Glücklicherweise kommt eine weitere Option hinzu. Microsoft hat eine Funktion in der Vorschau veröffentlicht, die es Ihnen ermöglicht, Sensitivitätsbezeichnungen für Microsoft Teams, Microsoft 365-Gruppen und SharePoint-Websites zuzuweisen. Dies bietet den Schutz des Labels auf Container-Ebene, indem die Klassifizierung und konfigurierten Schutzeinstellungen auf die Website oder Gruppe angewendet werden. Etwas, das gleich zu Beginn erwähnenswert ist, ist, dass heute die Inhalte in diesen Containern das Label für die Klassifizierung oder die Einstellungen für Dateien und E-Mails nicht erben. Allerdings gibt Tony Themelis, MIP Principal PM Manager, an, dass Microsoft plant die Fähigkeit hinzuzufügen, damit Website-Labels automatisch alle Dateien innerhalb der Website kennzeichnen können.

Ausgewählte verwandte Inhalte:

In diesem Blogbeitrag erkläre ich Ihnen, wie Sie ein Sensitivitätslabel auf eine SharePoint Online-Website anwenden können, sowohl über die Benutzeroberfläche als auch mit PowerShell.

Ein kurzer Überblick über Sensitivity Labels

Sensitivitätslabels gibt es schon seit einiger Zeit, sie haben sich aus dem ehemaligen Information Rights Management über Azure Information Protection bis zu ihrem aktuellen Standort im Microsoft 365 Security and Compliance Center entwickelt. Der Zweck dieser Labels besteht darin, sicherzustellen, dass nur autorisierte Personen geschützte Inhalte einsehen und darauf zugreifen können. Labels können auch zusätzlichen Schutz bieten, einschließlich der Kennzeichnung von Inhalten, Festlegung von Aufbewahrungsrichtlinien und Deaktivierung des Offline-Zugriffs.

Ihr License Level bestimmt, ob Labels manuell durch den Endbenutzer angewendet werden müssen oder ob sie automatisch basierend auf definierten sensiblen Informationstypen angewendet werden können. Lesen Sie mehr darüber, wie Sie ein Label erstellen und Inhalte basierend auf dem Informationstyp klassifizieren können in unserem Blog-Beitrag.

Bevor wir hier ins kalte Wasser springen, sollte erwähnt werden, dass Microsoft ein tägliches Limit von 100 Apply label-Aktionen pro App und Mandant festgelegt hat, um Kunden davor zu schützen, versehentlich ein Label auf eine große Anzahl von Dateien anzuwenden. Dieses Limit kann angepasst werden, aber dazu muss ein Support-Ticket geöffnet werden.

Anwenden von Sensitivity Labels auf Container

Um Labels auf Container in Microsoft 365 anzuwenden, benötigen Sie zunächst einen Administrator zur Aktivierung der Vorschau in Azure AD. Dies kann über PowerShell mit den folgenden Schritten erreicht werden.

So aktivieren Sie AzureADPreview und erstellen Verzeichnisebene-Einstellungen

- Schritt 1. Deinstallieren Sie vorherige Versionen des AzureADPreview-Moduls:

Uninstall-Module AzureADPreview

- Schritt 2. Installieren Sie das AzureADPreview-Modul:

Install-Module AzureADPreview -AllowClobberx`

Import-Module AzureADPreview

- Schritt 3. Verbinden Sie sich mit dem Azure-Mandanten und erstellen Sie die Einstellungen auf Verzeichnisebene. Administratoranmeldeinformationen sind erforderlich, um diesen Schritt abzuschließen.

Connect-AzureAD

Get-AzureADDirectorySettingTemplate

$TemplateId = (Get-AzureADDirectorySettingTemplate | where { $_.DisplayName -eq "Group.Unified" }).Id

$Template = Get-AzureADDirectorySettingTemplate | where -Property Id -Value

$TemplateId -EQ

$Setting = $Template.CreateDirectorySetting()

$Setting["EnableMIPLabels"] = "True"

New-AzureADDirectorySetting -DirectorySetting $Setting

$Setting.Values

Zusätzliche Konfigurationsoptionen aktiviert

Sobald dies aktiviert wurde, sehen Sie die folgenden zusätzlichen Konfigurationsoptionen, wenn Sie neue Sensitivitätslabels erstellen oder bestehende im Microsoft 365 Security & Compliance Center bearbeiten:

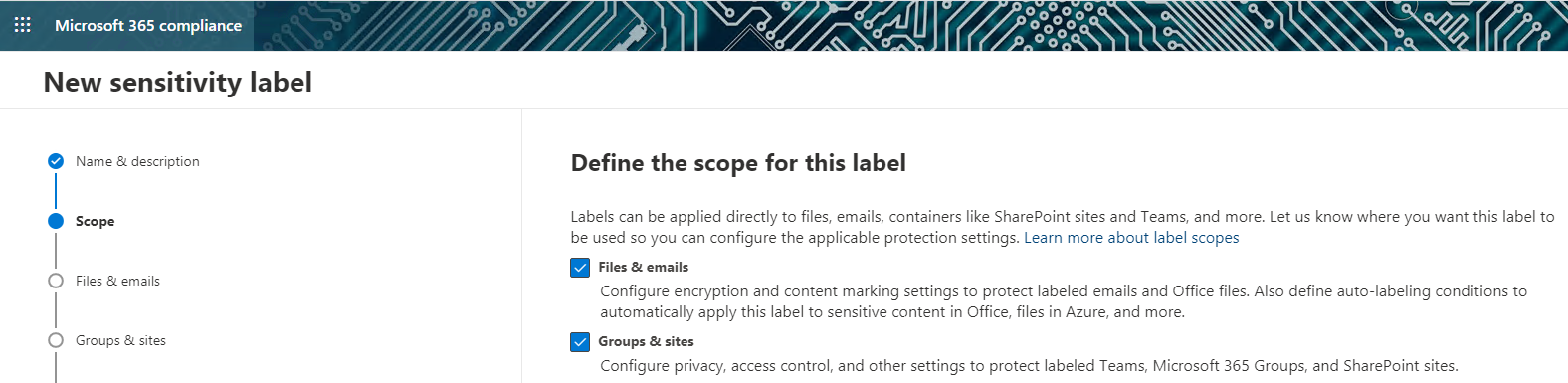

- Geltungsbereich: Eine neue Gruppen & Sites-Option, die es ermöglicht, das Sensitivitätslabel auf Containerebene anzuwenden:

Bild 1: Umfang des Sensitivity Label

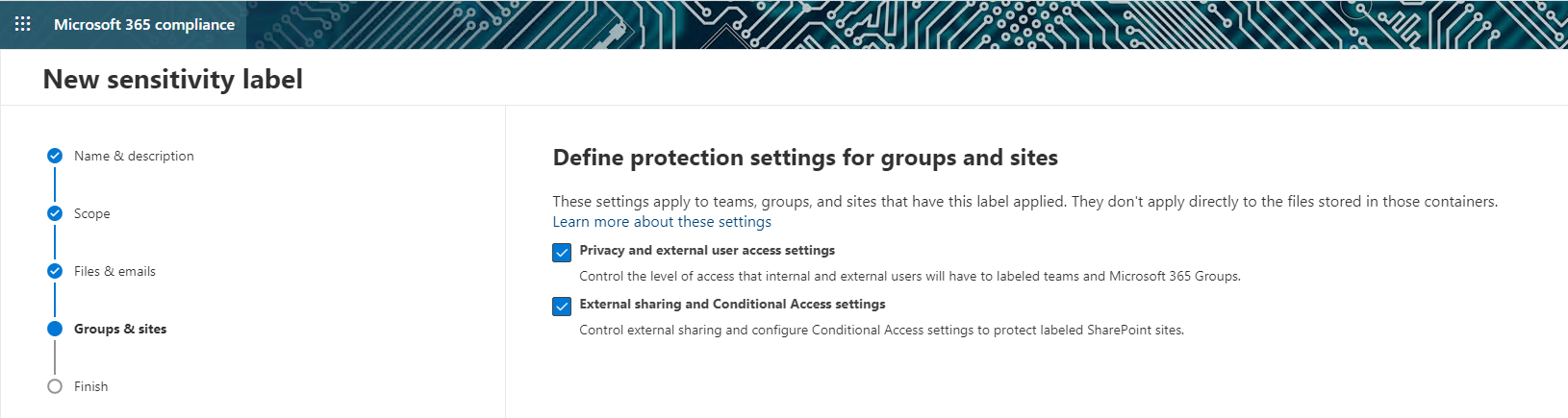

- Schutzeinstellungen: Spezifische Schutzeinstellungen, die nur für Microsoft Teams, Gruppen und Websites gelten:

Bild 2: Schutzeinstellungen für Teams, Gruppen und Sites

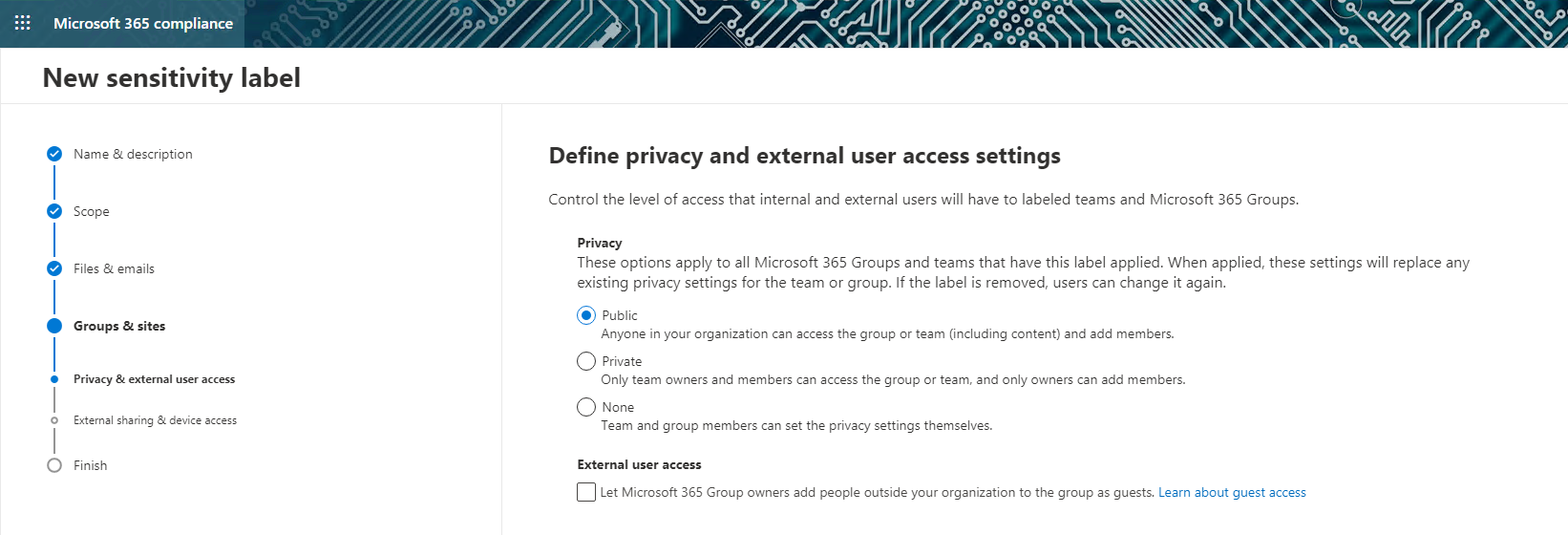

- Datenschutzeinstellungen: Datenschutzeinstellungen, die nur für beschriftete Teams und Microsoft 365-Gruppen gelten:

Bild 3: Datenschutzeinstellungen und Zugriffseinstellungen für externe Benutzer

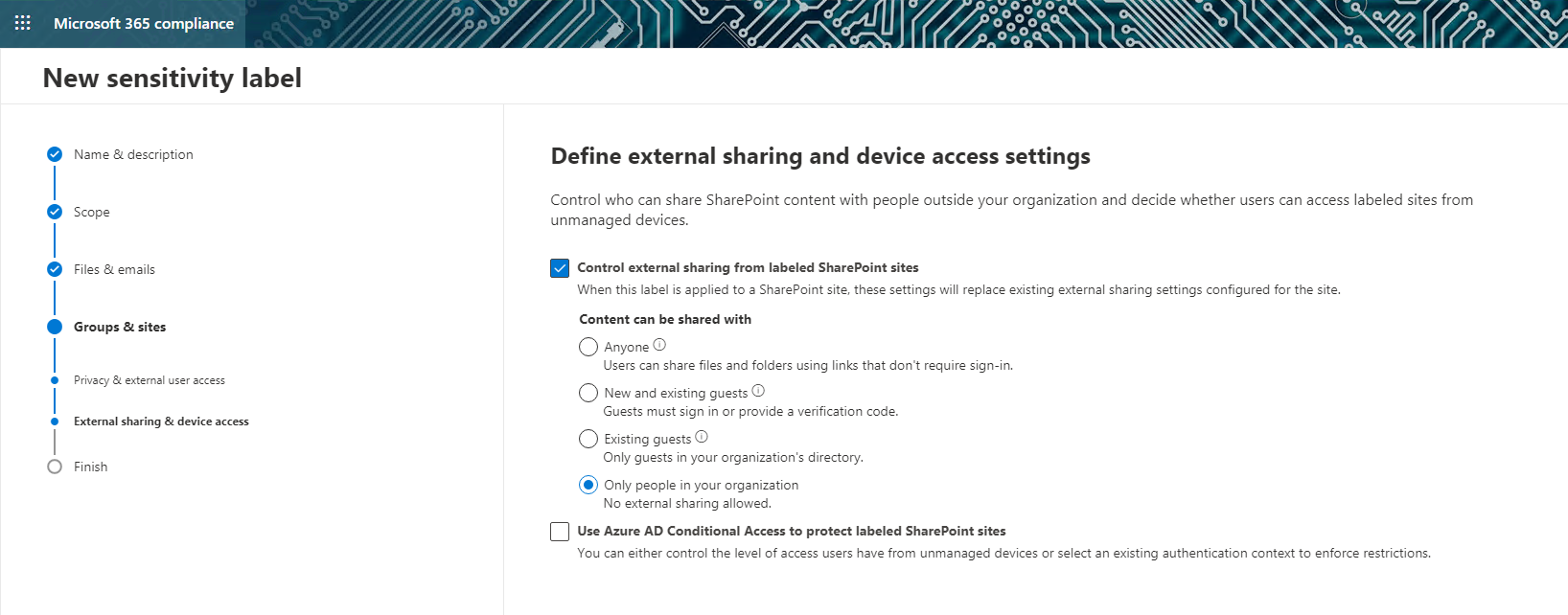

- Freigabeeinstellungen: Spezifische externe Freigabeeinstellungen, die für beschriftete Seiten gelten:

Bild 4: Einstellungen für externes Teilen und Gerätezugriff

Einem Standort ein Label zuweisen

Manuelles Anwenden eines Labels

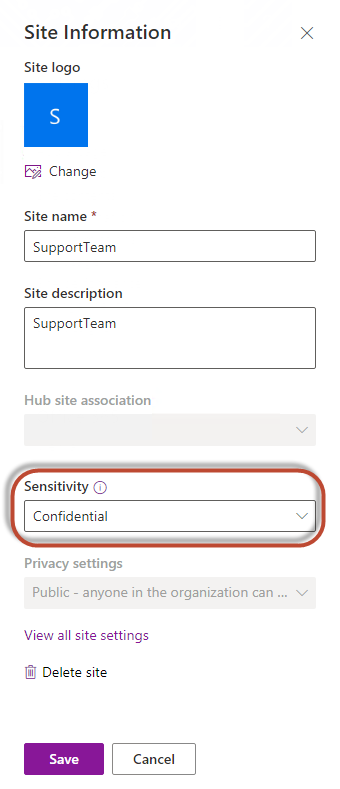

Sobald Sie Labels konfiguriert haben, die auf Containerebene angewendet werden können, können Sie die Website-Einstellungen nutzen, um sie einfach auf eine bestehende Website oder eine neue Website, die Sie erstellen, anzuwenden. Das Dropdown-Menü 'Sensitivity' zeigt alle verfügbaren Sensitivity-Labels auf Containerebene an:

Bild 5: Anwenden eines Sensitivity Labels auf eine Site

Programmgesteuertes Anwenden eines Labels

Um Sensitivitätsbezeichnungen mithilfe von PowerShell programmgesteuert auf Websites anzuwenden, führen Sie diese Schritte aus:

- Schritt 1. Verbinden Sie sich mit dem SharePoint Online-Mandanten unter Verwendung eines Administrator-Kontos:

Connect-SPOService -Url ‘https://TENANT-admin.sharepoint.com’

- Schritt 2. Verbinden Sie sich mit dem Security and Compliance Center unter Verwendung eines Administrator-Kontos:

Connect-IPPSSession -UserPrincipalName USERNAME@TENANT.ONMICROSOFT.COM

- Schritt 3. Führen Sie den Befehl Get-Label aus, um die Liste der verfügbaren Labels abzurufen:

PS C:Windowssystem32> Get-Label |ft Name, Guid, ContentType

Name Guid ContentType

---- ---- -----------

HIPAA 9da4a767-6a34-4345-a2bd-a60d841bdcce File, Email

Internal Only 78576ad9-1724-48b3-b915-00b8c9d23323 File, Email

GDPR - IP Constraint 9085e9a5-8d63-4498-a7a8-e63ae1d3cecd File, Email

IsSensitive f23e934d-7df0-4964-a85e-512fa1893fad File, Email

Test 2ca82bb8-364a-4878-bb2b-ee6229b5a380 File, Email

Confidential 61f58b80-cb9d-457f-a2c2-f4d870e415de File, Email, Site, UnifiedGroup

936bffcc-298b-440f-84d3-1b0f839b0a73 936bffcc-298b-440f-84d3-1b0f839b0a73 File, Email

2a341499-bcbe-47e5-ad00-de254ed4bf45 2a341499-bcbe-47e5-ad00-de254ed4bf45 File, Email

66a5a032-508e-45ee-861f-2a7887180b60 66a5a032-508e-45ee-861f-2a7887180b60 File, Email

d95145c9-3f29-4ed1-ad28-5abc75c9aa29 d95145c9-3f29-4ed1-ad28-5abc75c9aa29 File, Email

Neu erstellte Labels erhalten einen ContentType von „File, Email, Site, UnifiedGroup“.

- Schritt 4. Bringen Sie das Etikett mithilfe des Label Guide an der Website an:

Set-SPOSite –Identity “https://TENANT.sharepoint.com/sites/SupportTeam” –SensitivityLabel ’61f58b80-cb9d-457f-a2c2-f4d870e415de’

Stellen Sie sicher, dass Sie den Befehl Get-SPOSite verwenden, um zu überprüfen, ob das Sensitivity-Label angewendet wurde:

PS C:Windowssystem32> get-sposite "https://TENANT.sharepoint.com/teams/SupportTeam" | Select SensitivityLabel

SensitivityLabel

----------------

61f58b80-cb9d-457f-a2c2-f4d870e415de

Wie Labels für Endbenutzer erscheinen

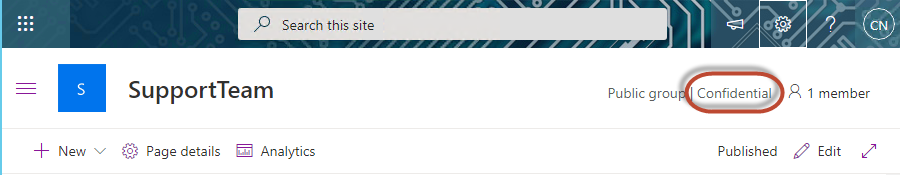

Sobald eine Website markiert ist, wird das Label für die Endbenutzer sichtbar sein, während sie die Website durchsuchen:

Bild 6: Wie Sensitivitätsbezeichnungen den Endbenutzern angezeigt werden

Wie Administratoren Sites und Sensitivity Labels überprüfen können

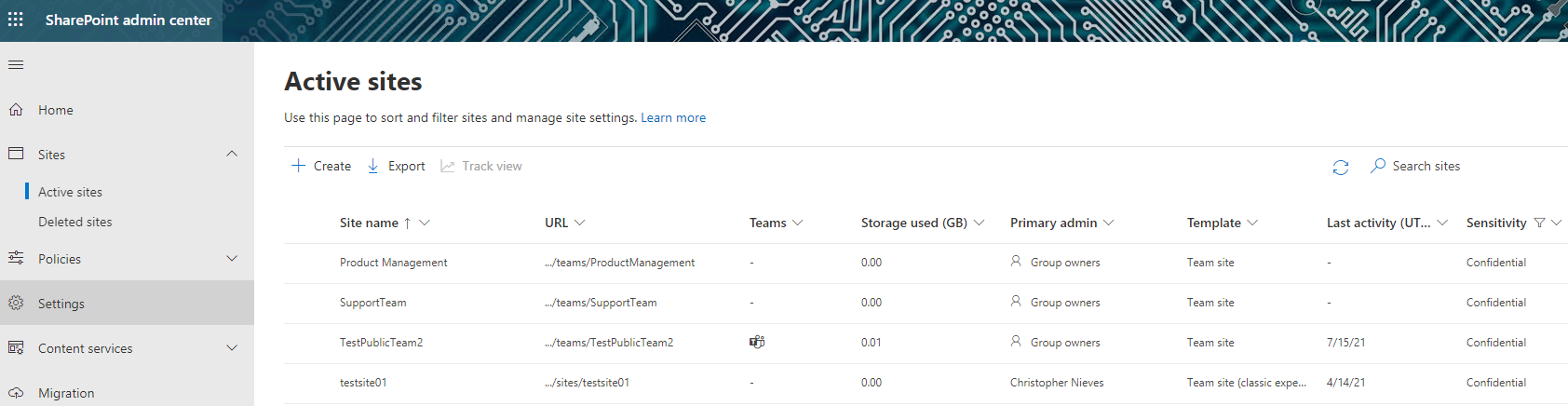

Sie können die Liste der Websites und zugehörigen Sensitivitätsbezeichnungen über die Seite Active sites im SharePoint-Admin-Center einsehen:

Bild 7: Ansicht von Sites und Sensitivity Labels im SharePoint Admin Center

Abschließende Gedanken

Diese Vorschaufunktion ist ein großer Vorteil für jeden, der Schwierigkeiten hatte, seine ruhenden Daten in Microsoft 365 zu klassifizieren und zu schützen. Während das ultimative Ziel der Schutz auf Dateiebene ist, ermöglichen Container-Etiketten Organisationen, Klassifizierungen vorzunehmen und Schutzeinstellungen granular auf spezifische Seiten und Gruppen anzuwenden, um unnötige Einschränkungen zu vermeiden, die sowohl der Produktivität als auch der Sicherheit im Wege stehen könnten.

Organisationen, die darauf abzielen, Inhalte in SharePoint Online basierend auf der Datensensibilität zu kennzeichnen und zu schützen — insbesondere diejenigen, denen die E5-Lizenz fehlt, die die automatische Kennzeichnungsfähigkeit bietet — sollten erwägen, eine Plattform wie StealthAUDIT zu nutzen, die dabei hilft, sensible Inhalte in SharePoint zu identifizieren und auch entsprechende Sensibilitätsetiketten für Websites und Gruppen im großen Maßstab anzuwenden.

Teilen auf

Erfahren Sie mehr

Über den Autor

Farrah Gamboa

Senior Director of Product Management

Senior Director of Product Management bei Netwrix. Farrah ist verantwortlich für die Entwicklung und Umsetzung der Roadmap von Netwrix Produkten und Lösungen im Bereich Data Security und Audit & Compliance. Farrah hat über 10 Jahre Erfahrung in der Arbeit mit unternehmensweiten Data Security Lösungen und kam zu Netwrix von Stealthbits Technologies, wo sie als Technical Product Manager und QC Manager tätig war. Farrah hat einen BS in Industrieingenieurwesen von der Rutgers University.

Erfahren Sie mehr zu diesem Thema

Nicht-menschliche Identitäten (NHI) erklärt und wie man sie sichert

12 Kritische Sicherheitsrisiken von Shadow AI, die Ihre Organisation 2026 Überwachen Muss

Vom Lärm zur Aktion: Datenrisiken in messbare Ergebnisse umwandeln

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Was ist elektronisches Records Management?