Identifizieren und Priorisieren von Informationssicherheitsrisiken

Jan 4, 2018

Das Risiko für die Informationssicherheit ist das Potenzial, dass Bedrohungen Schwachstellen ausnutzen und finanzielle Verluste verursachen. Organisationen müssen Risiken sowohl nach Wahrscheinlichkeit als auch nach Auswirkung bewerten und sie dann mithilfe qualitativer Methoden für die Einfachheit oder quantitativer Ansätze für die Genauigkeit priorisieren. Diese Priorisierung ermöglicht eine informierte Investition in Kontrollen, die Systemausfallzeiten, Datendiebstahl, Betrug und Compliance-Verstöße mindern.

Das Risiko der Informationssicherheit ist die Möglichkeit, dass eine gegebene Bedrohung die Schwachstellen eines oder mehrerer Vermögenswerte ausnutzt und dadurch finanzielle Verluste für die Organisation verursacht. Zum Beispiel, wenn Ihre Systeme ausfallen, wie viel Geld wird Ihr Unternehmen wegen der Ausfallzeit verlieren? Die Ernsthaftigkeit eines gegebenen Risikos hängt von den Spezifika Ihrer Organisation ab. Für eine umfassendere Einführung in die Risikobewertung, beziehen Sie sich bitte auf diese Risikobewertungsbestpraktiken. In diesem Beitrag werden wir zwei Ansätze zur Priorisierung von Risiken untersuchen: einen qualitativen und einen quantitativen.

Da das Risiko für die Informationssicherheit die Wahrscheinlichkeit eines finanziellen Verlustes ist, sollten Sie unabhängig von Ihrem gewählten Ansatz zunächst darüber nachdenken, wie Ihre Organisation Geld verdient, wie Mitarbeiter und Vermögenswerte die Rentabilität des Unternehmens beeinflussen und welche Risiken zu großen monetären Verlusten für das Unternehmen führen könnten. Danach sollten Sie überlegen, wie Sie Ihre IT-Infrastruktur verbessern könnten, um die Risiken zu verringern, die zu den größten finanziellen Verlusten führen könnten.

Hier sind einige der größten Risiken in der Informationssicherheit, die Sie berücksichtigen sollten:

- Angreifer können elektronische Daten verändern oder stehlen und missbrauchen, oder unrechtmäßigen Gebrauch von einem Computer oder System erlangen. Zum Beispiel, wenn jemand erfolgreich betrügerische Daten verwendet, um ein Produkt aus Ihrem Online-Shop zu kaufen, wird Ihr Unternehmen Geld verlieren. Daher müssen Sie einen Prozess oder eine Lösung implementieren, die Betrug verhindert oder zumindest das Risiko von Betrug mindert.

- Rechtliche Probleme. Viele Arten von Vorfällen können zu kostspieligen rechtlichen Problemen führen. Wenn beispielsweise jemand in Ihr System eindringt und Daten aus Ihrer Datenbank stiehlt, selbst wenn die gestohlenen Informationen nichts kosten, könnte Ihre Organisation rechtliche Konsequenzen dafür tragen, dass sie keine angemessene Datenbanksicherheit bereitgestellt hat. Dies gilt insbesondere, wenn Sie den HIPAA-, PCI-DSS- oder anderen Compliance-Vorschriften unterliegen.

- Datendiebstahl oder -beschädigung. Wenn Ihre Geschäftsgeheimnisse gestohlen werden, könnten Sie Geschäft an Ihre Konkurrenten verlieren.

- Wenn Systeme ihre Hauptfunktionen nicht erfüllen, können Ihre Mitarbeiter möglicherweise nicht arbeiten und Kunden möglicherweise keine Waren über Ihre Website kaufen.

Sie müssen Informationssicherheitsrisiken identifizieren und dann priorisieren, um Ressourcen klug für die Verbesserung der IT-Sicherheit zuzuweisen. Sie können entweder einen qualitativen oder quantitativen Ansatz wählen:

- Qualitative Methoden bewerten Risiken auf der Grundlage nicht numerischer Kategorien oder Stufen (z. B. niedrig, mittel und hoch). Qualitative Ansätze sind in der Regel einfacher und leichter anzuwenden als quantitative Techniken, insbesondere wenn es sich um Ihre erste IT-Risikobewertung handelt. Dies ist oft der beste Ansatz für kleine und mittlere Unternehmen.

- Quantitative Techniken beinhalten die Zuweisung numerischer Werte zur Eintrittswahrscheinlichkeit eines Risikos und zum finanziellen Verlust anhand einer Matrix. Quantitative Ansätze erfordern in der Regel mehr Zeit und Geld für die Umsetzung als qualitative Methoden, liefern jedoch Ergebnisse, die für detaillierte Kosten-Nutzen-Analysen nützlicher sind. Daher ist dieser Ansatz oft besser für größere Organisationen geeignet.

Qualitative Risikopriorisierung

Eine qualitative Priorisierung von Risiken beginnt damit, zwei Dinge für jedes Risiko zu bestimmen:

- Wie viel Geld wird Ihr Unternehmen verlieren, wenn das Risikoereignis eintritt

- Die Wahrscheinlichkeit, dass dieses Risikoereignis eintritt

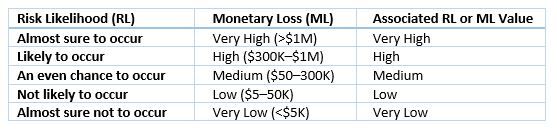

Verwenden Sie eine Tabelle wie die untenstehende, um jedem dieser Faktoren einen Schweregrad zuzuweisen.

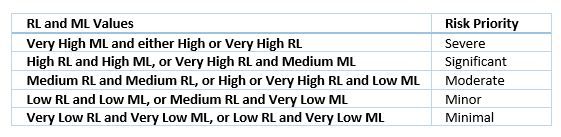

Verwenden Sie dann die Werte dieser beiden Faktoren, um die Risiken zu priorisieren. Wenn beispielsweise ein Systemausfall zu sehr hohen finanziellen Verlusten führen würde und die Wahrscheinlichkeit eines Ausfalls hoch ist, dann hat dieses Risiko eine hohe Priorität. Wenn jedoch ein Ausfall nur zu geringen finanziellen Verlusten führen würde und die Wahrscheinlichkeit eines Ausfalls hoch ist, dann hat dieses Risiko eine moderate Priorität. Hier ist ein Beispiel für eine sehr einfache Risikopriorisierungstabelle:

Quantitative Risikopriorisierung

Quantitative Bewertungen beurteilen Risiken anhand von Zahlen, wobei die Bedeutungen und die Verhältnismäßigkeit der Werte von der Organisation aufrechterhalten werden. Diese Art der Bewertung unterstützt Kosten-Nutzen-Analysen am effektivsten. Die Vorteile quantitativer Bewertungen können in einigen Fällen durch die Kosten für Zeit und Aufwand von Experten sowie den möglichen Einsatz und Gebrauch von erforderlichen Werkzeugen für solche Bewertungen aufgewogen werden.

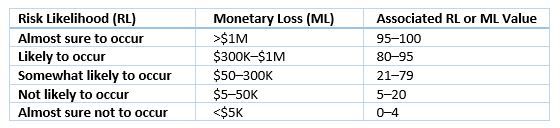

Zunächst bewerten Sie die Wahrscheinlichkeit, dass das Risikoereignis eintritt und wie viel Geld Ihr Unternehmen verliert, falls es eintritt. Dann weisen Sie jedem dieser Faktoren einen numerischen Wert zu, indem Sie eine Tabelle wie diese verwenden:

Multiplizieren Sie die RL- und ML-Werte miteinander und verwenden Sie eine Tabelle wie die folgende, um die Priorität für jedes Risiko zu berechnen:

Verwendung Ihrer Ergebnisse zur Risikopriorisierung

Sobald Sie Ihre Risiken identifiziert und priorisiert haben, müssen Sie einen Risikomanagementplan erstellen – und diesen von der obersten Unternehmensführung genehmigen lassen, damit Sie ein Budget für die Umsetzung erhalten. Der detaillierte Risikomanagementplan liefert eine Geschäftsbegründung für die Finanzierung. Es reicht nicht zu sagen „unsere Systeme könnten gehackt werden“; Sie müssen die Auswirkungen dieses Risikos auf das Geschäft aufzeigen – was ist das Geschäftsproblem, wenn jemand in Ihre Systeme eindringen und Geschäftsgeheimnisse oder Kundendaten stehlen kann? Sie demonstrieren die Rendite der Investition für Maßnahmen zur Risikominderung, wie die Gewährleistung, dass Systeme auf dem neuesten Stand sind und eine ordnungsgemäße Antivirensoftware installiert ist, oder die Implementierung eines Intrusion Defense Systems (IDS) oder Intrusion Prevention Systems (IPS).

Egal, ob Sie einen qualitativen oder quantitativen Ansatz für IT security risk assessment und Priorisierung wählen, Sie legen damit das Fundament für IT-Sicherheit in Ihrer Organisation.

Sehen Sie sich dieses aufgezeichnete IT risk assessment webinar an, um die besten Praktiken für die Etablierung eines kontinuierlichen Risikobewertungs- und Minderungsprozesses zu erfahren.

Teilen auf

Erfahren Sie mehr

Über den Autor

Ilia Sotnikov

VP of User Experience

Ilia Sotnikov ist Security Strategist & Vice President of User Experience bei Netwrix. Er verfügt über mehr als 20 Jahre Erfahrung in der Cybersicherheit sowie IT-Management-Erfahrung während seiner Zeit bei Netwrix, Quest Software und Dell. In seiner aktuellen Rolle ist Ilia verantwortlich für die technische Ermöglichung, das UX-Design und die Produktvision über das gesamte Produktportfolio hinweg. Ilias Hauptexpertisegebiete sind Datensicherheit und Risikomanagement. Er arbeitet eng mit Analysten von Unternehmen wie Gartner, Forrester und KuppingerCole zusammen, um ein tieferes Verständnis für Markttrends, technologische Entwicklungen und Veränderungen in der Landschaft der Cybersicherheit zu gewinnen. Darüber hinaus ist Ilia ein regelmäßiger Beitragender im Forbes Tech Council, wo er sein Wissen und seine Einsichten bezüglich Cyberbedrohungen und Sicherheitsbestpraktiken mit der breiteren IT- und Geschäftsgemeinschaft teilt.

Erfahren Sie mehr zu diesem Thema

Markt für Lösungen im Bereich Privileged Access Management: Leitfaden 2026

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Was ist elektronisches Records Management?