Die Interpretation von Active Directory-Auditdaten ist gar nicht so einfach!

Jul 17, 2012

Es war eine Weile her, dass ich Ereignisprotokolle durchsuchen musste, um eine Änderung in Active Directory zu ermitteln. Nachdem ich gerade bei Netwrix angefangen hatte, dachte ich, es könnte eine gute Idee sein, etwas Zeit mit der Überprüfung der Windows-Überwachung und insbesondere mit den Neuerungen des Windows Server mit AD DS (Domain Services) Logging zu verbringen. Ich war überrascht zu sehen, dass trotz des Fortschritts einige Probleme mit dem AD DS Logging weiterhin bestehen.

Ich hatte bereits die neuen AD DS-Einstellungen von 2008 gesehen, die Vorher- und Nachher-Werte für Änderungen an AD-Objekten bereitstellen, aber was ich nicht wusste, war, ob dieses Feature nutzbar war oder nicht. Ich stellte fest, dass das alte Sprichwort „Man bekommt möglicherweise mehr, als man verhandelt hat…“ in diesem Fall direkt zutraf. Einige der AD DS-Auditing-Probleme waren ziemlich schwierig zu umgehen.

Für einfache Datenänderungen funktioniert das native Logging ziemlich gut – sobald Sie die Protokolle durchsucht und das richtige Ereignis gefunden haben. Wenn Sie das Ereignis gefunden haben, müssen Sie nur noch die Details überprüfen, um herauszufinden, was geändert wurde – das ist der einfache Teil.

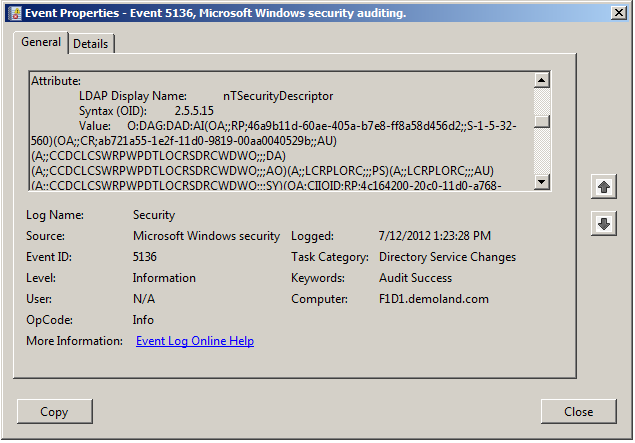

Meine Erfahrung mit komplexeren Änderungen war weniger intuitiv als erwartet, hauptsächlich wegen der Art und Weise, wie Windows Ereignisdaten schreibt. Ich machte, was ich für eine einfache Änderung hielt, indem ich einem Benutzer Sicherheitsrechte für eine Gruppe delegierte. Dann ging ich zu den Ereignisprotokollen, um nach der Änderung zu suchen. Nachdem ich einige Dutzend Ereignisse gefiltert hatte, fand ich das Ereignis, das die tatsächliche Änderung zeigte. Als ich das Ereignis überprüfte, stellte ich fest, dass es die aktualisierten Sicherheitsdetails im internen AD-Format hinterließ, anstatt sie in einem für Menschen lesbaren Format anzuzeigen. Ich erwartete, die Daten so zu sehen, wie sie auf der Sicherheitsregisterkarte der Gruppe angezeigt werden, was ich bekam, war jedoch ein Haufen Kauderwelsch, der mir kein Verständnis dafür ließ, was sich geändert hatte.

Als ich anfing, ein wenig zu recherchieren, fand ich andere Attribute, die ebenfalls in einigen Rohformaten von AD DS in die Ereignisprotokolle geschrieben wurden, die völlig unverständlich sind. Und so begann ich im Laufe einer Stunde oder mehr, die ich damit verbrachte, mich weiter in dieses Problem zu vertiefen, die Tatsache zu verachten, dass diese Informationen einfach nicht auf eine Weise dargestellt werden, die direkt aus der Box heraus nutzbar ist. Ich hatte auch eine deutlich gestiegene Wertschätzung für die Art und Weise, wie unsere change auditing-Lösung genau auf das/die richtige(n) Ereignis(se) fokussiert und diese Daten schnell in einem einfachen, effizienten und für Menschen lesbaren Format anzeigt.

Klicken Sie hier für weitere Informationen zu Netwrix Active Directory Change Reporter.

Teilen auf

Erfahren Sie mehr

Über den Autor

Robert Bobel

CEO und Gründer

Robert ist ein ehemaliger Director of Product Management bei Netwrix. Er verbindet 20 Jahre Erfahrung im IT-Management und im Bereich Unternehmenssoftware, um seinen leistungsstarken Teams in Zeiten des Wachstums und Wandels eine strategische Vision zu bieten.

Erfahren Sie mehr zu diesem Thema

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Was ist elektronisches Records Management?

Quantitative Risikoanalyse: Jährliche Verlust Erwartung