Gängige Arten von Netzwerkgeräten und ihre Funktionen

Aug 1, 2024

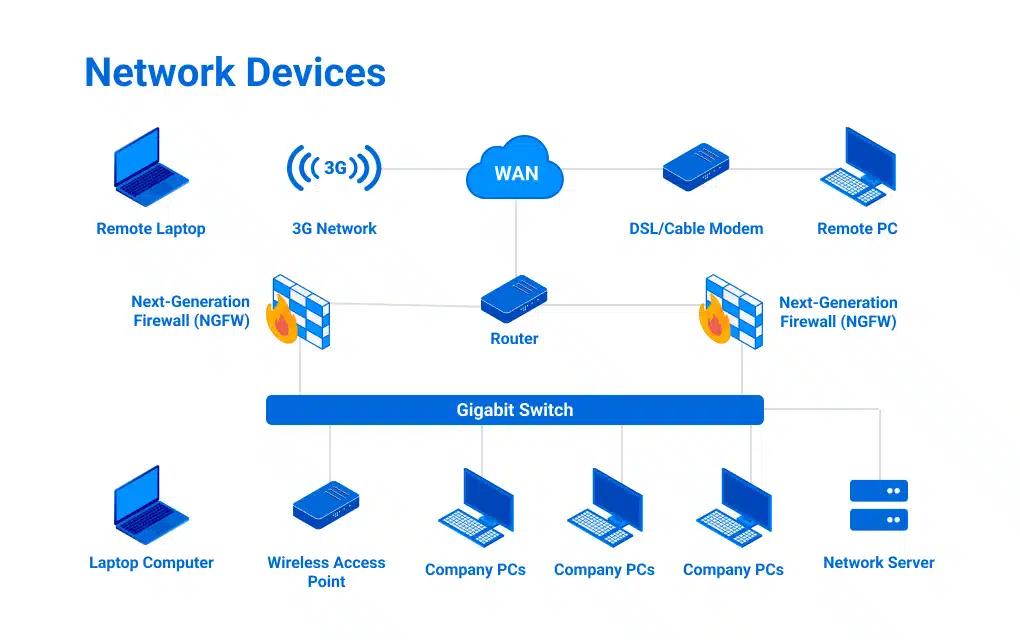

Die moderne IT-Infrastruktur besteht aus verschiedenen vernetzten Komponenten, die Kommunikation und Ressourcenteilung in Ihrer Organisation ermöglichen. Ob es darum geht, sensible Daten zu sichern, die Zusammenarbeit zu erleichtern oder einfach einen ununterbrochenen Zugang zu gewährleisten, ein Netzwerk von Geräten ist im Einsatz – und die Elemente dieser Geräte sind entscheidend für den erfolgreichen Betrieb eines Unternehmens.

Im Folgenden untersuchen wir die Definition, Typen, Funktionen und Bedeutung von network devices für die Aufrechterhaltung von Geschäftseffizienz, Sicherheit und Zuverlässigkeit.

Definition von Netzwerkgeräten

Ein Netzwerkgerät ist ein Hardware- oder Softwareelement, das für die Kommunikation zwischen einem Computer und einem Internetnetzwerk unerlässlich ist. Zu den gängigen Netzwerkgeräten gehören:

- Router

- Switches

- Hubs

- Modems

- Firewalls

- Zugangspunkte

Netzwerkgeräte verwalten den Datenfluss und leiten Datenpakete weiter, bieten Sicherheit und ermöglichen die Verbindung zwischen Netzwerksegmenten oder dem Internet. Jedes Gerät erfüllt einen spezifischen Zweck, der einen nahtlosen Informationsfluss und Konnektivität im IT-Ökosystem einer Organisation ermöglicht.

Bedeutung von Netzwerkgeräten

Netzwerkgeräte spielen zwei Schlüsselrollen:

- Das Erste ist das Herstellen einer Netzwerkverbindung, wie es ein Router oder ein Modem tut.

- Das Zweite ist die Aufrechterhaltung, der Schutz und die Verbesserung dieser Verbindung, wie mit einem Hub, Repeater, Switch oder Gateway

Netzwerkgeräte sind entscheidend für die Einrichtung und Verwaltung von Netzwerken. Der Zweck eines Computernetzwerks besteht darin, Ressourcen wie Dateien, Drucker und Internetverbindungen zwischen den Benutzern und Geräten einer Organisation zu teilen. Sie stellen sicher, dass Daten korrekt weitergeleitet und gesichert werden und unterstützen den effektiven und zuverlässigen Betrieb von Netzwerkdiensten und Anwendungen. Ohne Netzwerkgeräte würde Ihrer IT-Infrastruktur die Fähigkeit fehlen, den Datenverkehr zu verwalten, was zu Ineffizienzen, Datenverlust und Sicherheitsanfälligkeiten führen würde. Netzwerkgeräte ermöglichen auch die Skalierbarkeit für Unternehmen, indem sie Netzwerken die Anpassung an sich ändernde Geschäftsanforderungen erlauben, was für die Aufrechterhaltung optimaler Leistung und den Schutz vor Cyberbedrohungen unerlässlich ist.

Funktionen von Netzwerkgeräten

Netzwerkgeräte dienen den folgenden allgemeinen Zwecken:

- Ermöglichen Sie die Datenübertragung und Kommunikation zwischen Geräten

- Ermöglichen Sie eine effiziente und sichere Netzwerkkonnektivität

- Verbessern Sie die Netzwerkleistung und optimieren Sie den Datenfluss

- Stellen Sie Netzwerksicherheit bereit, indem Sie Zugriffskontrolle und Bedrohungsprävention durchsetzen

- Vereinfachen Sie das Netzwerkmanagement und die Konfiguration

- Erweitern Sie die Netzwerkabdeckung und überwinden Sie Signalbegrenzungen

Sichern Sie Ihr Netzwerk mit Netwrix Auditor for Network Devices

Entdecken Sie, wie Sie Ihre Netzwerkgeräte einfach überwachen, prüfen und sichern können

Arten von Netzwerkgeräten

Das Verständnis der verschiedenen Arten von Netzwerkgeräten ist wichtig für die Optimierung und Sicherung der Netzwerkinfrastruktur Ihrer Organisation. Unten stellen wir eine Liste von Beispielen für Netzwerkgeräte zur Verfügung, die die Grundlage für effektives Netzwerkmanagement und Kommunikation bilden:

- Repeater

- Hub

- Brücke

- Wechseln

- Router

- Gateway

- Brouter

- Netzwerkschnittstellenkarte

Lassen Sie uns jeden dieser Typen und Unterarten von Netzwerkgeräten analysieren.

Repeater

Ein digitales Signal kann nur eine bestimmte Strecke über ein Kabel übertragen werden, bevor es sich verschlechtert. Diese allmähliche Abschwächung wird als Dämpfungsrate bezeichnet. Ein Repeater, der auf der physikalischen Schicht (Schicht 1) des OSI-Modells arbeitet, ist ein aktives Gerät, das das Signal wieder verstärkt, damit es weiter übertragen werden kann. Heutzutage werden dedizierte Repeater selten verwendet, da aktive Hubs, Switches und Router die Aufgaben eines Repeaters übernehmen. Dennoch werden Repeater gelegentlich eingesetzt, um die Reichweite von entfernten drahtlosen Zugangspunkten zu erweitern.

Hub

Ein Netzwerk-Hub ist ein wesentliches Mehrport-Gerät, das mehrere Ethernet-Geräte zu einem einzigen Broadcast-Netzwerksegment verbindet, was sie anfällig für Verkehrsstaus macht. Es gibt drei Arten von Hub:

- Passiver Hub

- Aktiver Hub

- Intelligenter Knotenpunkt

Lassen Sie uns jeden dieser Punkte betrachten:

- Passiver Hub: Es wird keine Stromquelle benötigt, um Geräte ohne Verstärkung zu verbinden.

- Aktiver Hub: Dieser Hub verstärkt eingehende Signale, bevor er sie weiterleitet und benötigt externe Energie. Daher fungiert er als Repeater.

- Intelligent hub: Beinhaltet Netzwerkmanagement, Überwachung und Diagnosefunktionen.

Hubs waren einst weit verbreitet, werden aber heute selten verwendet, da sie durch Switches ersetzt wurden. Wie Repeater arbeiten Hubs auf der physischen Schicht (Schicht 1) des OSI-Modells.

Brücke

Während ein Hub mehrere Geräte verbindet, verbindet eine Netzwerkbrücke zwei oder mehr Netzwerksegmente und filtert den Verkehr zwischen ihnen. Ihre Aufgabe ist es, den lokalen Segmentverkehr zu isolieren und die Verkehrsstauung zu reduzieren, um eine bessere Netzwerkleistung zu erzielen. Eine lokale Brücke verbindet zwei oder mehr Netzwerksegmente innerhalb des exakt gleichen physischen Standorts oder LAN. Im Gegensatz dazu verbindet eine Fernbrücke Netzwerksegmente, die geografisch getrennt sind, oft über eine WAN-Verbindung.

Brückentypen

Es gibt zwei Arten von Brücken:

- Transparente Brücken

- Quellbrücken

Lassen Sie uns jeden dieser Punkte betrachten:

- Transparente Brücken bauen und pflegen eine MAC-Adresstabelle, indem sie die Quelladressen eingehender Frames untersuchen und Weiterleitungsentscheidungen treffen, indem sie die Ziel-MAC-Adresse mit dieser Tabelle abgleichen.

- Quellbrücken verwendeten einen anderen Ansatz und wurden häufig mit Token-Ring-Netzwerken verwendet, die heute praktisch veraltet sind. Brücken arbeiten auf der Datenverbindungsschicht (Schicht 2) des OSI-Modells. Es ist sehr unwahrscheinlich, dass Sie heutzutage mit irgendeiner Art von Brücke arbeiten werden.

Wechseln

Heutzutage gibt es viele verschiedene Arten von Switches, wie zum Beispiel:

- Unverwaltete Switches

- Verwaltete Switches

- Intelligenter Schalter

- Layer-2-Switch

- Layer-3-Switch

- PoE-Switch

- Gigabit-Switch

- Rackmontierter Switch

- Desktop-Umschaltung

- Modularer Schalter

Arten von Switches | Funktionen von Switches |

|---|---|

|

Unmanaged Switches |

Unmanaged Switches sind Plug-and-Play-Geräte mit einer festen Konfiguration, die nicht modifiziert oder optimiert werden kann. Sie bieten eine begrenzte Funktionalität und ermöglichen keinen Fernzugriff oder Überwachung. Diese Switches sind für kleine Netzwerke oder den Heimgebrauch konzipiert. |

|

Verwaltete Switches |

Verwaltete Switches sind vollständig konfigurierbar und können über eine Web-Oberfläche, eine Befehlszeilenschnittstelle oder eine SNMP-Sitzung verwaltet oder überwacht werden. |

|

Intelligente Schalter |

Smart Switches stellen einen Kompromiss zwischen unmanaged und vollständig verwalteten Switches dar. Sie bieten im Wesentlichen die Grundfunktionen, mit einer Web-Oberfläche, um auf Managementfunktionen zuzugreifen. |

|

Layer-2-Switch |

Ein Layer-2-Switch arbeitet auf der Datenverbindungsschicht (Layer 2) des OSI-Modells und verwendet MAC-Adressen, um Daten innerhalb eines LAN weiterzuleiten. Er verbindet lokale Geräte innerhalb desselben Netzwerksegments und verwendet MAC-Adressen, um ihren Verkehr zu verwalten. Diese Switches verbessern die Netzwerkeffizienz, indem sie Kollisionen reduzieren und den Verkehr in separate Kollisionsdomänen segmentieren. |

|

Layer-3-Switch |

Vereint die Funktionalität eines Layer-2-Switches und eines Routers. Sie werden häufig an Standorten mit mehreren virtuellen LANs (VLANs) eingesetzt. Die Paketvermittlung basiert auf MAC-Adressen wie bei einem herkömmlichen Switch, aber dieses Gerät integriert auch Routing-Fähigkeiten unter Verwendung von IP-Adressen, wodurch es den Verkehr zwischen verschiedenen VLANs und Subnetzen routen kann. |

|

PoE-Switch |

Dies liefert Daten und elektrische Energie über ein einzelnes Ethernet-Kabel an Netzwerkgeräte und macht separate Stromversorgungen überflüssig. Da die verbundenen PoE-Geräte keine Stromkabel haben, vereinfacht dies die Installation und reduziert die Verkabelung. Beispiele für PoE-Geräte sind Kameras, VoIP-Telefone und drahtlose Zugangspunkte. |

|

Gigabit-Switch |

Dieser Hochgeschwindigkeitsschalter unterstützt Datenübertragungsraten von 1 Gigabit pro Sekunde (Gbps) oder mehr. |

|

Rack-montierter Switch |

Ein rackmontierter Switch ist ein Netzwerk-Switch, der so konzipiert ist, dass er in ein standardmäßiges 19-Zoll-Serverrack passt. |

|

Desktop-Umschaltung |

Diese Art von Switch wird üblicherweise für ein kleines Büro oder Home-Office verwendet und normalerweise auf einem Schreibtisch oder Tisch platziert. |

|

Modularer Schalter |

Ein flexibler Netzwerk-Switch, der das Hinzufügen verschiedener Module oder Erweiterungskarten für zukünftige Anpassungen und Skalierbarkeit ermöglicht |

Router

Die Hauptaufgabe eines Routers besteht darin, den Datenverkehr zu lenken. Router übertragen Pakete an ihre Zielorte, indem sie einen Weg durch vernetzte Netzwerkgeräte unter Verwendung verschiedener Netzwerktopologien aufzeichnen. Es handelt sich um intelligente Geräte, die Informationen über ihre verbundenen Netzwerke speichern. Router verwenden häufig Zugriffskontrolllisten (ACLs), um den Datenverkehr zu filtern; einige können sogar als Paketfilter-Firewalls dienen.

Router teilen auch interne Netzwerke in zwei oder mehrere Subnetze auf und können intern mit anderen Routern verbunden werden, wodurch Zonen entstehen, die unabhängig voneinander operieren. Router stellen Kommunikation her, indem sie Tabellen über Ziele und lokale Verbindungen pflegen. Ein Router enthält auch Informationen über die Router, mit denen er verbunden ist, und nutzt diese Informationen, um Pakete an jedes Ziel weiterzuleiten, das er nicht kennt. Router arbeiten auf der Netzwerkschicht (Layer 3) des OSI-Modells. Es gibt zwei Arten von Routern:

- Statischer Router

- Dynamischer Router

Lassen Sie uns einen Blick auf jeden von ihnen werfen.

Statischer Router

Ein static router verwendet manuell konfigurierte Routen, um den Netzwerkverkehr zu lenken und konsistente, vordefinierte Datenpaketpfade zu gewährleisten, ohne sich automatisch an Netzwerkänderungen anzupassen. Sie sind ideal für kleinere Netzwerke.

Dynamischer Router

Ein dynamic router kommuniziert automatisch mit anderen dynamischen Routern, um seine Routingtabelle basierend auf den Echtzeit-Netzwerkbedingungen zu modifizieren. Er verwendet dynamische Routingprotokolle wie OSPF, RIP oder BGP, um Informationen über Netzwerktopologie und Verbindungsstatus mit anderen Routern auszutauschen. Diese Protokolle ermöglichen es Routern, optimale Pfade zu entdecken, sich an Netzwerkänderungen anzupassen und den Verkehr effizient umzuleiten. Dynamische Router aktualisieren kontinuierlich ihre Routingtabellen, was automatisches Failover und Lastverteilung ermöglicht. Sie können schnell auf Netzwerkausfälle oder Überlastungen reagieren, indem sie alternative Routen finden. Diese Flexibilität macht sie ideal für große, komplexe Netzwerke, bei denen eine manuelle Konfiguration unpraktisch wäre.

Gateway

Ein gängiges Netzwerkgerät, das zum Verbinden von Netzwerken verwendet wird, ist ein Gateway. Ein Gateway verbindet verschiedene Netzwerke und ermöglicht die Kommunikation zwischen ihnen. Man kann es sich als einen Übersetzer vorstellen, der Daten von einem Protokoll oder Format in ein anderes umwandelt. Dies hilft, die Kompatibilität zwischen verschiedenen Netzwerkumgebungen zu gewährleisten. Ein Gateway ist unerlässlich für die Kommunikation, die unterschiedliche Netzwerkarchitekturen durchlaufen muss.

Beispiel für Gateway

Ein typisches Beispiel für ein Gateway-Netzwerkgerät ist ein LAN, das sich mit einem Wide Area Network (WAN) oder dem Internet verbindet. Diese Geräte arbeiten in der Regel auf den Transport- und Sitzungsschichten des OSI-Modells (Schicht 5 und 6). Gateways können auch Sicherheitsfunktionen wie Firewalls bieten und Funktionen zur Optimierung der Netzwerkleistung anbieten.

Brouter

Ein Brouter ist ein verkürzter Begriff für „Bridge Router“ und kombiniert die Funktionen von beiden, einer Bridge und einem Router. Deshalb arbeitet er in der Sicherungsschicht (Schicht 2) und der Netzwerkschicht (Schicht 3) des OSI-Modells. Ein Brouter leitet Datenpakete basierend auf MAC-Adressen (wie eine Bridge) und IP-Adressen (wie ein Router) weiter. Brouter werden heute nicht mehr verwendet, da die meisten Netzwerke spezialisierte Router und Switches einsetzen.

Netzwerkschnittstellenkarte

Jedes netzwerkverbundene Gerät enthält eine Netzwerkkarte (NIC). Diese Karte bietet eine dedizierte Verbindung zwischen einem Computer und einem Netzwerk und verwaltet die Datenübertragung und den Empfang. Sie wird als Karte bezeichnet, die ursprünglich als Erweiterungskarte konzipiert war, die in einen Steckplatz auf dem Motherboard eingeführt wird. Die meisten Netzwerkkarten sind heute direkt in das Motherboard integriert. Sie kommen in verschiedenen Typen, einschließlich:

- Verkabelt (z. B. Ethernet)

- Kabellos (z. B. Wi-Fi)

- Glasfaser

NICs bestehen typischerweise aus mehreren wichtigen Komponenten:

- Ein Controller zur Datenverarbeitung

- Ein Anschluss für Kabel- oder Transceiver-Verbindungen

- Eine Bus-Schnittstelle zum Verbinden mit dem Computer

- Eine einzigartige MAC-Adresse zur Identifikation im Netzwerk

Virtuelle Netzwerkgeräte

Cloud-Computing hat zu einer Variation aller Arten von Netzwerkgeräten geführt. Der Betrieb einer virtualisierten Infrastruktur (IaaS) umfasst die Arten von Netzwerkgeräten, über die gesprochen wurde, wie Router, Switches, Firewalls und Schnittstellenkarten. Sie können als eigene virtuelle Maschine existieren, die von der Organisation betrieben wird, oder Teil der Umgebung sein, die vom genutzten Cloud-Service bereitgestellt wird.

Zusätzliche Netzwerkkomponenten

Folgende sind zusätzliche Netzwerkkomponenten:

- Modems

- Netzwerkkabel

- Firewall

- Wireless Access Points (WAPs)

- Intrusion Detection & Preventing Systems (IDPS)

- Virtual Private Network (VPN) Appliances

Modems

Ein Modem (Kurzform für Modulator-Demodulator) ist ein Gerät, das digitale Signale in analoge Signale unterschiedlicher Frequenzen umwandelt und an ein Modem am Empfangsort überträgt. Diese Signale können über Telefonleitungen, Kabelsysteme oder andere Kommunikationsmedien gesendet werden. Ein Modem dient auch dazu, eingehende analoge Signale wieder in digitale Daten umzuwandeln. Sie werden häufig verwendet, um Kunden eines Internetdienstanbieters (ISP) den Zugang zum Internet zu ermöglichen.

Modemarten

Es gibt vier Haupttypen von Modems:

DSL-Modem: Verwendet Telefonkabel und gilt als die langsamste Verbindung.

Kabelmodem: Überträgt Informationen über TV-Leitungen schneller als DSL.

Drahtloses Modem: Verbindet Geräte über Wi-Fi-Netzwerke und nutzt nahegelegene Wi-Fi-Signale.

Mobilfunkmodem: Ermöglicht einem Gerät, über ein Mobilfunknetz anstelle von Wi-Fi oder Festnetzverbindungen eine Internetverbindung herzustellen.

Netzwerkkabel

Ein Netzwerkkabel ist ein physisches Medium, um Geräte in einem Computernetzwerk zu verbinden. Gängige Typen sind:

- Ethernet-Kabel (z. B. Cat5e, Cat6)

- Koaxialkabel

- Glasfaserkabel

Diese Kabel unterscheiden sich in Geschwindigkeit, Bandbreite und Übertragungsdistanz. Ein Ethernet-Kabel wird häufig verwendet, um Geräte wie einen Computer oder eine Kamera mit einem Netzwerkswitch zu verbinden. Im Gegensatz dazu verbindet ein Glasfaserkabel Router mit einer Leitung, um hohe Datenlasten zu übertragen. Unabhängig vom Typ bestehen Kabel in der Regel aus isolierten Leitern, Abschirmung und Steckverbindern an beiden Enden, um den Anschluss von Geräten zu ermöglichen. Alle Netzwerkkabel haben eine Dämpfungslänge, was bedeutet, dass sie digitale Signale nur eine bestimmte Strecke übertragen können, bevor eine Stromquelle sie verstärken muss. Diese Länge hängt vom Kabeltyp, der Qualität und der übertragenen Signalfrequenz ab.

Firewall

Eine Firewall ist ein Netzwerksicherheitsgerät, das eine Barriere zwischen vertrauenswürdigen internen Netzwerken und nicht vertrauenswürdigen externen Netzwerken bildet. Eine Firewall verbindet mehrere sogenannte Zonen, wie zum Beispiel:

- LAN

- WAN

- DMZ

Anhand definierter Sicherheitsrichtlinien filtert sie den Datenverkehr, indem sie Datenpakete untersucht, die zwischen den verschiedenen Zonen fließen. Das Internet ist natürlich das am wenigsten vertrauenswürdige Netzwerk überhaupt. Firewalls können auch innerhalb eines internen Netzwerks eingesetzt werden, um interne Abteilungen mit sensiblen Daten (z. B. Personalwesen oder Finanzen) voneinander zu isolieren. Firewalls können hardwarebasiert, softwarebasiert oder eine Kombination aus beidem sein.

Firewalls können Blocklisten (auch Sperrlisten genannt) erzwingen, die sämtlichen Datenverkehr zulassen, außer bestimmten Arten. Für strengere Sicherheitsanforderungen kann eine Zulassungsliste (Allowlist) verwendet werden, die sämtlichen Datenverkehr blockiert, außer den ausdrücklich erlaubten. Es gibt verschiedene Arten von Firewalls; welche geeignet ist, hängt von der jeweiligen Umgebung ab. Zu den gebräuchlichsten Typen gehören:

- Paketfilterung

- Zustandsbehaftete Inspektion (Stateful Inspection)

- Next-Generation Firewall (NGFW)

Paketfilterung

Fungiert als Kontrollpunkt auf der Netzwerkschicht, indem sie Datenpakete anhand von IP-Adresse, Pakettyp, Portnummer oder Netzwerkprotokollen analysiert.

Zustandsbehaftete Inspektion

Analysiert Daten auf der Netzwerk- und Transportschicht und überprüft Quell-IP, Ziel-IP, Quellport und Zielport.

Next-Generation Firewall (NGFW)

Dieses fortschrittliche Netzwerksicherheitsgerät geht über die Fähigkeiten herkömmlicher Firewalls hinaus und integriert mehrere Sicherheitsfunktionen. Beispiele sind Deep Packet Inspection, Intrusion Prevention Systems (IPS), Anwendungserkennung und -steuerung sowie erweiterte Bedrohungserkennung. NGFWs können zudem KI einsetzen, um komplexe Bedrohungen zu erkennen, indem sie den Inhalt von Paketen analysieren und Anwendungen sowie potenzielle Bedrohungen im Datenverkehr identifizieren.

Wireless Access Points (WAPs)

Ein Wireless Access Point (WAP) ist ein Netzwerkgerät mit integrierter Antenne, Sender und Adapter. WAPs nutzen den drahtlosen Infrastrukturmodus, um einen Verbindungspunkt zwischen WLANs und einem verkabelten Ethernet-LAN bereitzustellen. Ein WLAN dient im Wesentlichen als Verbindungspunkt zwischen drahtlosen Netzwerken und einem kabelgebundenen Netzwerk.

Ein Service Set Identifier (SSID) ist erforderlich, um sich mit einem drahtlosen Netzwerk zu verbinden. Die SSID identifiziert alle Systeme, die zu demselben Netzwerk gehören, und Clients müssen mit dieser SSID konfiguriert sein, um sich beim WAP zu authentifizieren. Der WAP kann die SSID ausstrahlen, sodass alle drahtlosen Clients in der Umgebung sie sehen. Aus Sicherheitsgründen kann ein Administrator jedoch festlegen, dass die SSID nicht ausgestrahlt wird, sodass sie manuell auf den Clients eingegeben werden muss.

Drahtlose Geräte werden oft mit Standard-SSIDs, Sicherheitseinstellungen, Kanälen, Passwörtern und Benutzernamen ausgeliefert. Es wird dringend empfohlen, diese Standardeinstellungen so schnell wie möglich zu ändern, da viele Websites die Werkseinstellungen der Hersteller veröffentlichen.

Je nach Netzwerkgröße können ein oder mehrere WAPs erforderlich sein, um eine vollständige Abdeckung sicherzustellen. Zusätzliche WAPs ermöglichen mehr drahtlosen Clients den Zugang und erweitern die Reichweite des Netzwerks. Die Reichweite hängt vom Standard, von Hindernissen und von den Umweltbedingungen ab. Hochwertige WAPs verfügen über leistungsstarke Antennen, die eine größere Signalreichweite ermöglichen.

Arten von WAPs:

- Standalone Access Points: Unabhängige Geräte, ideal für kleine Unternehmen oder Heimnetzwerke.

- Controllerbasierte Access Points: Werden zentral über einen WLAN-Controller verwaltet, ideal für große Netzwerke.

- Cloudverwaltete Access Points: Werden über eine Cloud-Plattform verwaltet und eignen sich für verteilte Netzwerke.

- USB-Access Points: Kleine, tragbare Geräte, die über USB angeschlossen werden und ein drahtloses Hotspot-Netzwerk bereitstellen.

Intrusion Detection & Prevention Systems (IDPS)

Ein Intrusion Detection and Prevention System (IDPS) ist ein Netzwerksicherheitswerkzeug, das bösartige Aktivitäten und Sicherheitsbedrohungen erkennt, überwacht und verhindert.

Es überwacht den Netzwerkverkehr auf verdächtige Aktivitäten, erkennt potenzielle Bedrohungen und ergreift Maßnahmen, um Angriffe zu verhindern oder zu mindern.

Die Hauptkomponenten sind:

- Intrusion Detection System (IDS): Erkennt und meldet verdächtige Aktivitäten.

- Intrusion Prevention System (IPS): Blockiert oder verhindert identifizierte Bedrohungen aktiv.

Unified Threat Management (UTM)

Ein UTM-Gerät ist ein Sicherheitsgerät, das mehrere Sicherheitsfunktionen in einer einzigen Hardware- oder Softwarelösung kombiniert. Ein IDPS ist häufig Bestandteil eines UTM-Geräts, wie z. B. einer NGFW.

Virtual Private Network (VPN) Appliances

Ein VPN (Virtual Private Network) ist eine sichere Verbindungsmethode, die es externen Benutzern ermöglicht, sich mit einem Firmennetzwerk zu verbinden. Eine VPN-Verbindung besteht aus zwei Hauptkomponenten:

- VPN-Server (eine Firewall oder ein dediziertes VPN-Gerät)

- VPN-Client-Anwendung auf dem Endgerät

Die Verbindung erstellt einen verschlüsselten Tunnel durch das Internet, der alle Daten zwischen Client und Unternehmensnetzwerk verschlüsselt.

Es gibt auch VPN-Dienste von Drittanbietern, die Benutzern helfen, sensible Informationen zu schützen, geografische Beschränkungen zu umgehen und ihre Identität zu wahren.

Komponenten der Netzwerkarchitektur

Weitere Komponenten der Netzwerkarchitektur sind:

- Übertragungsmedien

- Protokolle

- Topologie

Übertragungsmedien

Beziehen sich auf die physischen Pfade, die als Straßensystem des Netzwerks dienen. Beispiele: Ethernet-Kabel, Glasfaser und drahtlose Signale. Die Wahl des Mediums beeinflusst Geschwindigkeit, Reichweite und Zuverlässigkeit der Datenübertragung.

Protokolle

Protokolle sind Regelwerke, die den Datenaustausch zwischen Netzwerkgeräten festlegen und die Interoperabilität zwischen Geräten verschiedener Hersteller gewährleisten.

Zu den gängigen IP-basierten Protokollen gehören:

- TCP

- UDP

- (S)HTTP

- SSL/TLS

- DHCP (Dynamic Host Configuration Protocol)

Routing-Protokolle für Weitverkehrsnetze sind BGP, NAT, PAT sowie deren kombinierte Nutzung und Switch-Methoden wie Fast Forward oder Store and Forward.

Topologie

Topologie beschreibt das Layout und die Struktur des Netzwerks, also wie die einzelnen Knoten und Geräte miteinander verbunden sind.

Gängige Topologien sind Stern, Bus, Ring und Masche (Mesh).

In einer Sterntopologie sind alle Komponenten mit einem zentralen Knoten verbunden – etwa mehrere Desktop-PCs mit einem zentralen Switch. Diese Struktur ist heute am weitesten verbreitet.

Jede Topologie hat ihre eigenen Vor- und Nachteile in Bezug auf Leistung, Skalierbarkeit und Ausfallsicherheit.

Häufige Herausforderungen im Netzwerkgerätemanagement

Moderne Netzwerke sind komplex, und vieles kann schiefgehen. Mit der Vielzahl vernetzter Geräte und unterschiedlicher Protokolle wird Netzwerkmanagement zu einer anspruchsvollen Aufgabe.

IT-Profis müssen Hardwareausfälle, Softwareprobleme, Bandbreitenengpässe und benutzerbedingte Fehler bewältigen. Zu den häufigsten Herausforderungen gehören:

- Physische Verbindungsprobleme

- Fehlfunktionen von Hardwaregeräten

- DNS-Probleme

- Temperatur- und Belüftungsprobleme

- Überlastung der Kapazität

- Stromversorgungsschwankungen

- Übermäßige Batteriebelastung

Physische Verbindungsprobleme

Ein Verbindungsproblem tritt auf, wenn der Datenverkehr nicht zwischen zwei Punkten fließen kann. Dieses Problem kann durch beschädigte Kabel, defekte Stecker oder fehlerhafte Hardware verursacht werden. Die Folge sind Netzwerkausfälle, unterbrochene Verbindungen, langsamer Datentransfer und erhöhte Ausfallzeiten. Obwohl solche Probleme den Betrieb stark beeinträchtigen können, gehören sie meist zu den einfachsten Störungen, die sich beheben lassen.

Fehlfunktionen von Hardwaregeräten

Wenn Netzwerkgeräte ausfallen oder nicht optimal arbeiten, kann dies zu langsamen Datenübertragungsraten, erhöhter Latenz, Paketverlusten oder sogar kompletten Netzausfällen führen. Der Verlust eines einzigen zentralen Netzwerkknotens kann den Geschäftsbetrieb erheblich stören und die Produktivität senken – deshalb ist eingebaute Ausfallsicherheit (Resilienz) heute entscheidend.

DNS-Probleme

DNS steht für Domain Name System. Es handelt sich um ein hierarchisches und verteiltes Namenssystem für Computer, Dienste und andere Ressourcen, die mit dem Internet oder einem privaten Netzwerk verbunden sind. DNS-Probleme können die Netzwerkfunktionalität stark beeinträchtigen, da sie den Namensauflösungsprozess unterbrechen. Ohne einen verfügbaren DNS-Server können Sie nicht im Internet surfen, keine E-Mails abrufen oder sich nicht bei einer Windows-Domäne anmelden.

Temperatur- und Belüftungsprobleme

Server und Netzwerkgeräte enthalten Prozessoren, die eine erhebliche Wärme erzeugen. Überhitzung kann Netzwerkgeräte beschädigen, ihre Lebensdauer verkürzen oder unerwartete Abschaltungen verursachen. Daher müssen Serverräume und Netzwerkschränke über eine angemessene Kühlung und Belüftung verfügen. Die Temperatur in diesen Räumen sollte ständig überwacht werden, um Temperaturanstiege rechtzeitig auszugleichen.

Überlastung der Kapazität

Eine Netzwerküberlastung ähnelt einem Stau auf der Autobahn zur Hauptverkehrszeit. Wenn der Netzwerkverkehr die vorgesehene Kapazität überschreitet, kommt es zu digitalem Stillstand. Das äußert sich in langsamen Reaktionszeiten, hoher Latenz und Paketverlusten. Benutzer bemerken dies z. B. durch Pufferung bei Video-Streams, unterbrochene VoIP-Anrufe oder träge Webanwendungen.

Schwankungen in der Stromversorgung

Das Netzwerk Ihres Unternehmens wird von Strom angetrieben. Spannungsschwankungen können instabile Verbindungen, Paketverluste und erhöhte Latenzzeiten verursachen. Dauerhafte Stromschwankungen verkürzen zudem die Lebensdauer der Netzwerkgeräte, was zu höheren Betriebskosten durch häufigere Ersatzbeschaffungen führt.

Der Einsatz von unterbrechungsfreien Stromversorgungen (USV), Überspannungsschutz und regelmäßiger Wartung des elektrischen Systems ist daher entscheidend.

Übermäßige Batterienutzung

Schnell entladende Batterien führen dazu, dass Geräte ihre Leistung drosseln. Mit der Zeit sinkt dadurch die Reaktionsfähigkeit und Verbindungsstabilität im Netzwerk. Häufiges Trennen und Wiederverbinden erhöht die Signalisierungsbelastung und den Datenverbrauch, was wiederum zu Netzüberlastungen beitragen kann.

Bewährte Verfahren zur Netzwerksicherheit

Das Verständnis der verschiedenen Netzwerkgeräte ist der erste Schritt zu einem zuverlässigen Netzwerk. Ebenso wichtig ist es, dafür zu sorgen, dass das Netzwerk sicher, effizient und langfristig stabil bleibt.

Nachfolgend einige Best Practices, um Konnektivitäts- und Sicherheitsprobleme zu vermeiden:

- Unterstützung mehrerer Anbieter

- Kritische Warnmeldungen priorisieren

- Proaktive Überwachung und Fehlerbehebung

- Größere Netzwerksichtbarkeit schaffen

- Grundlegende Aufgaben automatisieren

- Hardwareabhängigkeiten und Prozesse klären

- Kabelverbindungsprobleme beheben

- Defekte Ports verwalten

- Netzwerküberlastung prüfen

- Regelmäßige Firmware- und Software-Updates durchführen

- Alle Netzwerkgeräte absichern

- Starke Benutzerverwaltung und Zugriffskontrolle implementieren

- Netzsegmentierung und VLANs einsetzen

- Auf anomale Aktivitäten überwachen

- Regelmäßige Sicherheitsüberprüfungen durchführen

Unterstützung mehrerer Anbieter

Die Zusammenarbeit mit mehreren Herstellern ist eine strategische Vorgehensweise, um optimale IT-Lösungen zu erreichen. Durch die Vermeidung von Herstellerabhängigkeiten (Vendor Lock-in) können Unternehmen Best-of-Breed-Produkte wählen und sich besser an technologische Veränderungen anpassen.

Dies verschafft Unternehmen Verhandlungsspielraum, bessere Preise, besseren Support und Zugang zu Innovationen verschiedener Anbieter.

Kritische Warnmeldungen priorisieren

Netzwerkgeräte erzeugen zahlreiche Alarme, Benachrichtigungen und Log-Dateien. IT-Teams benötigen eine Methode, um diese Informationen zu filtern und die wichtigsten Ereignisse herauszufiltern.

Durch die Priorisierung kritischer Warnungen können schwerwiegende Probleme schneller erkannt und behoben werden.

Proaktive Überwachung und Fehlerbehebung

Ein proaktiver Ansatz bedeutet, Probleme zu vermeiden, bevor sie auftreten.

Indem potenzielle Störungen frühzeitig erkannt werden, können Ausfallzeiten, Leistungsengpässe und Sicherheitsvorfälle minimiert werden.

Dies verbessert Ressourcenauslastung, Nutzererfahrung, Compliance und Netzwerkresilienz.

Größere Netzwerksichtbarkeit schaffen

In modernen IT-Netzwerken passiert vieles „unter der Haube“. Um sie effektiv zu verwalten, benötigen Administratoren vollständige Transparenz.

Nur wer sieht, was im Netzwerk passiert, kann Probleme schnell erkennen und beheben.

Sichtbarkeit ermöglicht zudem die frühe Erkennung verdächtiger Aktivitäten und reduziert die Reaktionszeit (MTTR) bei Sicherheitsvorfällen. Sie hilft auch bei Kapazitätsplanung und Ressourcenzuteilung.

Grundlegende Aufgaben automatisieren

Automatisierung stellt sicher, dass standardisierte Prozesse konsistent und fehlerfrei ausgeführt werden.

Manuelle Routineaufgaben zu automatisieren, reduziert menschliche Fehler und spart Zeit und Kosten. IT-Teams können sich so auf kritischere Aufgaben konzentrieren.

Hardwareabhängigkeiten und Prozesse klären

Ein Netzwerk besteht aus vielen voneinander abhängigen Komponenten. Fällt eine aus, kann es Kettenreaktionen (Dominoeffekte) geben.

Das Verständnis dieser Abhängigkeiten hilft IT-Teams, kleine Probleme frühzeitig zu erkennen und zu beheben, bevor sie sich zu größeren Störungen ausweiten.

Kabelverbindungsprobleme beheben

Defekte Kabel verursachen instabile Verbindungen, langsamen Datentransfer oder Netzwerkausfälle.

Das schnelle Ersetzen fehlerhafter Kabel ist meist eine einfache und effektive Lösung.

Defekte Ports verwalten

Ein schneller Test, indem man ein Kabel in einen anderen Port steckt, kann klären, ob ein Port defekt ist.

Wenn der Port das Problem ist, sollte man über die Switch-Management-Oberfläche die Portkonfiguration prüfen. Häufige Fehler sind falsche VLAN-Zuordnungen.

Wenn das Problem hardwarebedingt ist, hilft nur ein Port-Austausch.

Netzwerküberlastung prüfen

Wenn Teile des Netzwerks überlastet sind, melden Benutzer Leistungsprobleme.

Administratoren sollten Engpässe und Verkehrsspitzen mithilfe von Netzwerküberwachungstools identifizieren.

Anhaltend hohe Auslastung weist auf erhöhten Bandbreitenbedarf hin.

Regelmäßige Firmware- und Software-Updates

Alle Geräte benötigen regelmäßige Updates, um Fehler zu beheben und Sicherheitslücken zu schließen.

Da Angreifer ständig neue Methoden entwickeln, sind Firmware- und Software-Updates entscheidend für den stabilen Betrieb der Netzwerkinfrastruktur.

Alle Netzwerkgeräte absichern

Standardkonfigurationen von Geräten sind oft zu großzügig und bieten Angriffsflächen.

Daher sollten Geräte gemäß internen Sicherheitsrichtlinien und Branchenstandards gehärtet werden.

Deaktivieren Sie nicht benötigte Funktionen, Dienste und Ports und verwenden Sie starke Passwörter.

Starke Benutzerverwaltung und Zugriffskontrolle implementieren

Wenden Sie das Prinzip der minimalen Rechtevergabe (Least Privilege) an – Benutzer sollen nur auf das zugreifen können, was sie für ihre Aufgaben benötigen.

So lassen sich unbefugte Aktionen und Datenpannen vermeiden.

Ersetzen Sie dauerhafte Administratorkonten möglichst durch Just-in-Time-Zugriff, um die Sicherheit zu erhöhen.

Netzwerksegmentierung und VLANs nutzen

Durch Segmentierung entstehen Teilnetzwerke, die sensible Daten besser schützen.

Das begrenzt den Schaden bei einem Cyberangriff und erleichtert die Reaktion darauf.

Mit VLANs kann der Zugriff auf diese Segmente gezielt beschränkt werden.

Auf anomale Aktivitäten überwachen

Verdächtige Aktivitäten können auf böswillige Angriffe hinweisen.

Daher ist ständige Netzwerküberwachung notwendig.

Ein Verhaltens-Basiswert (Baseline) für normales Netzwerkverhalten hilft, Abweichungen frühzeitig zu erkennen und zu beheben.

Regelmäßige Sicherheitsüberprüfungen durchführen

Sicherheitsgeräte allein garantieren keine vollständige Sicherheit.

Regelmäßige Audits der Netzwerkinfrastruktur – intern oder extern – sind wichtig, um Sicherheitslücken aufzudecken.

Viele Normen wie HIPAA oder GDPR schreiben solche Prüfungen ohnehin vor.

Wie Netwrix helfen kann

Netwrix Auditor for Network Devices bietet umfassende Transparenz über Ihre Netzwerkgeräte.

Er automatisiert die Überwachung von Konfigurationsänderungen, verfolgt Geräteanmeldungen von verdächtigen IPs, erkennt Sicherheitsbedrohungen und Hardwarefehler über eine zentrale Plattform.

Mit Netwrix Auditor verbessern Sie die Geschäftskontinuität und behalten Netzwerksicherheitsbedrohungen besser im Blick.

Fazit

Von Routern und Switches bis hin zu Firewalls und Access Points – jedes Gerät spielt eine wichtige Rolle im Netzwerk.

Eine korrekte Verwaltung dieser Geräte optimiert die Leistung und erleichtert die Fehlersuche.

Ein umfassendes Verständnis der Netzwerkinfrastruktur ermöglicht es, sich an neue technologische und geschäftliche Anforderungen anzupassen.

IT-Teams müssen dabei stets Best Practices für Verwaltung und Sicherheit befolgen.

So bleiben Netzwerke stabil, sicher und zukunftsfähig – bereit, die Herausforderungen der vernetzten Welt zu meistern.

FAQ

Teilen auf

Erfahren Sie mehr

Über den Autor

Dirk Schrader

VP of Security Research

Dirk Schrader ist Resident CISO (EMEA) und VP of Security Research bei Netwrix. Als 25-jähriger Veteran in der IT-Sicherheit mit Zertifizierungen als CISSP (ISC²) und CISM (ISACA) arbeitet er daran, die Cyber-Resilienz als modernen Ansatz zur Bekämpfung von Cyber-Bedrohungen voranzutreiben. Dirk hat an Cybersecurity-Projekten auf der ganzen Welt gearbeitet, beginnend in technischen und Support-Rollen zu Beginn seiner Karriere und dann übergehend in Vertriebs-, Marketing- und Produktmanagementpositionen sowohl bei großen multinationalen Konzernen als auch bei kleinen Startups. Er hat zahlreiche Artikel über die Notwendigkeit veröffentlicht, Änderungs- und Schwachstellenmanagement anzugehen, um Cyber-Resilienz zu erreichen.

Erfahren Sie mehr zu diesem Thema

Konfigurationsmanagement für sichere Endpoint-Kontrolle

Wie man Passwörter mit PowerShell erstellt, ändert und testet

So erstellen, löschen, benennen um, deaktivieren und fügen Sie Computer in AD mithilfe von PowerShell hinzu

So deaktivieren Sie inaktive Benutzerkonten mit PowerShell

So kopieren Sie eine Cisco Running Config in die Startup Config, um Konfigurationsänderungen zu bewahren