Was ist NIST SP 800-171-Konformität? Ein Leitfaden zum Schutz Ihrer sensiblen Daten

Nov 20, 2023

NIST SP 800-171 beschreibt Anforderungen, denen alle Auftragnehmer des Verteidigungsministeriums (DoD) seit Jahren folgen müssen. Die Richtlinien wurden 2020 aktualisiert und Revision 3 wurde im Mai 2023 veröffentlicht.

Netwrix ist bereit, Organisationen dabei zu unterstützen, die Einhaltung von NIST 800-171 zu erreichen, zu wahren und nachzuweisen. Nachfolgend fassen wir die wichtigsten Anforderungen zusammen und geben Empfehlungen, wie Sie mit der Regulierung beginnen können.

Ausgewählte verwandte Inhalte:

Was ist NIST 800-171?

NIST Special Publication 800-171 behandelt den Schutz von kontrollierten nicht klassifizierten Informationen (CUI) in nichtföderalen Informationssystemen und Organisationen. Es soll Organisationen, die Dienstleistungen für Bundes- oder Landesbehörden erbringen, dabei helfen sicherzustellen, dass Systeme, die CUI verarbeiten oder speichern, sicher und unter strenger Kontrolle sind.

Executive Order 13556 hat ein behördenweites CUI-Programm eingerichtet, um „die Art und Weise zu standardisieren, wie die Exekutive unklassifizierte Informationen, die Schutz benötigen, handhabt.“ Controlled Unclassified Information sind alle Informationen, die von der Regierung erstellt wurden und unklassifiziert sind, aber dennoch Schutz benötigen. Dazu gehören E-Mails, elektronische Dateien, Baupläne, Zeichnungen, proprietäre Unternehmens- oder Auftragnehmerinformationen (wie Verkaufsaufträge und Verträge) und physische Unterlagen. Alle Kategorien sensibler Informationen, die durch NIST 800-171 geschützt sind, sind im CUI registry aufgeführt.

Wer muss den Anforderungen von NIST SP 800-171 entsprechen?

Die Einhaltung von NIST SP 800-171 ist erforderlich für nicht-föderale Organisationen, die CUI verarbeiten, speichern oder übertragen. Beispiele können sein:

- Verteidigungsunternehmer

- Organisationen, deren Verträge mit Bundesbehörden die Erstellung, Handhabung oder Speicherung von CUI beinhalten

- Gesundheitseinrichtungen, die mit der US-Regierung zusammenarbeiten, insbesondere solche, die Veteranen über die VA betreuen

- Universitäten und Forschungseinrichtungen, die von Bundesbehörden finanziert werden und CUI verwenden

- Luft- und Raumfahrtunternehmen, die Verträge mit der NASA oder anderen Regierungsstellen haben

- Hersteller von Produkten für die Verwendung durch die Bundesregierung, wie Militärausrüstung

- IT-Dienstleister, die Regierungs-IT-Systeme verwalten oder Cloud-Dienste für Bundesbehörden anbieten

- Finanzinstitutionen, die Finanzdaten für Regierungsbehörden verwalten oder Finanzdienstleistungen für die Regierung erbringen

- Anwaltskanzleien, die an Regierungsfällen oder sensiblen Rechtsangelegenheiten arbeiten

- Organisationen, die Teil der Lieferkette eines Regierungsauftragnehmers sind und Zugang zu CUI haben

Wie weisen Organisationen die Einhaltung von Vorschriften nach?

Während die ursprüngliche NIST SP 800-171 es Organisationen erlaubte, ihre Einhaltung selbst zu bescheinigen, müssen sie ab Rev 2 von zertifizierten Prüfern bewerten lassen, um ihr Einhaltungsniveau zu bestimmen, basierend auf dem Cybersecurity Maturity Model Certification (CMMC).

CMMC ist ein Bewertungsrahmen und Zertifizierungsprogramm, das eine Reihe von Reifegraden für Cybersicherheit detailliert beschreibt. Im ursprünglichen CMMC reichten die Stufen von Level 1 (Grundlegende Cyber-Hygiene) bis Level 5 (Fortgeschritten/Progressiv); Version 2 wird das Modell auf drei Ebenen der Cybersicherheit straffen und die Anforderungen auf jeder Ebene an die NIST-Cybersicherheitsstandards angleichen. Jedes Unternehmen, das mit CUI umgeht, muss zertifiziert sein, um den für ihre Verträge erforderlichen CMMC-Level einzuhalten.

NIST SP 800-171 Kontrollen

NIST SP 800-171 besteht aus 14 Kontrollfamilien, die Richtlinien zum Schutz von CUI bieten. Hier sind diese Kontrollfamilien und kurze Checklisten, um Ihnen zu helfen sicherzustellen, dass Sie sich so effektiv wie möglich an die wichtigsten NIST-Sicherheitsanforderungen anpassen

Zugriffskontrolle

Diese Familie ist die größte in NIST SP 800-171, mit 22 Kontrollen. Sie müssen alle Zugriffsereignisse in der IT-Umgebung überwachen und den Zugang zu Systemen und Daten einschränken.

NIST SP 800-171 empfiehlt, sich auf die folgenden Aktionen zu konzentrieren:

- Implementieren Sie das Prinzip der geringsten Berechtigungen.

- Steuern Sie den Fluss von CUI innerhalb der Organisation und verschlüsseln Sie es auf mobilen Geräten.

- Überwachen und steuern Sie den Fernzugriff.

- Kontrollieren und beschränken Sie die Nutzung von mobilen Geräten.

- Trennen Sie die Aufgaben von Personen, um ungewöhnliche Aktivitäten zu verhindern.

- Autorisieren und schützen Sie den drahtlosen Zugang durch Verschlüsselung und Authentifizierung.

Bewusstsein und Schulung

Dieser Satz von Kontrollen erfordert, dass Sie sicherstellen, dass Manager, Systemadministratoren und andere Benutzer sich der Sicherheitsrisiken bewusst sind, die mit ihren Aktivitäten verbunden sind. Sie müssen mit den Sicherheitsrichtlinien der Organisation und grundlegenden Cybersicherheitspraktiken vertraut sein, damit sie Insider- und Außendrohungen erkennen und darauf reagieren können.

Der beste Weg, um ein angemessenes Bewusstsein zu gewährleisten, besteht darin, den Mitarbeitern regelmäßig Sicherheitsschulungen zu geben.

Audit und Rechenschaftspflicht

Diese Familie besteht aus 9 Kontrollen und erfordert, dass Sie Prüfprotokolle aufbewahren, um sie in Sicherheitsuntersuchungen zu verwenden und Benutzer für ihre Handlungen verantwortlich zu halten. Organisationen müssen Prüfprotokolle sammeln und analysieren, um unbefugte Aktivitäten zu erkennen und schnell darauf zu reagieren.

Die folgenden Schritte werden Ihnen helfen, diese Kontrollen zu implementieren:

- Überprüfen und aktualisieren Sie die auditierten Ereignisse.

- Bericht über Fehler im Auditprozess.

- Erstellen Sie Berichte, um die Analyse bei Bedarf zu unterstützen und den Nachweis der Einhaltung von Vorschriften zu erbringen.

- Schützen Sie Auditsysteme vor unbefugtem Zugriff.

Konfigurationsmanagement

Diese Familie umfasst ebenfalls 9 Kontrollen. Sie müssen Basis-Konfigurationen erstellen und pflegen, was die Kontrolle und Überwachung von Benutzer-installierter Software und alle Änderungen an organisatorischen Systemen beinhaltet.

Sie müssen sich auf die folgenden Aktivitäten konzentrieren:

- Dokumentieren Sie alle Ereignisse, bei denen der Zugriff aufgrund von Änderungen an IT-Systemen eingeschränkt wurde.

- Wenden Sie das Prinzip der geringsten Funktionalität an, indem Sie Systeme so konfigurieren, dass sie nur die wesentlichen Fähigkeiten bereitstellen.

- Beschränken, deaktivieren oder verhindern Sie die Nutzung von Programmen, Funktionen, Protokollen und Diensten, die nicht unbedingt notwendig sind.

- Setzen Sie nicht autorisierte Software auf die Schwarze Liste.

Identifikation und Authentifizierung

Diese Familie umfasst 11 Kontrollen, die darauf ausgelegt sind, unbefugten Zugriff auf kritische Systeme zu verhindern und das Risiko von Datenverlust zu mindern. Sie müssen in der Lage sein, die Identitäten von Benutzern, Prozessen und Geräten in Ihrem Netzwerk zu verifizieren.

Stellen Sie sicher, dass Sie diese Best Practices befolgen:

- Verwenden Sie Multifaktor-Authentifizierung (MFA) für Netzwerk- und lokalen Zugriff.

- Deaktivieren Sie Benutzerkonten, die lange Zeit inaktiv waren.

- Erstellen Sie eine starke Password Policy, die das Durchsetzen eines Mindestmaßes an Passwortkomplexität und das Speichern von ausschließlich verschlüsselten Passwörtern beinhaltet.

Incident Response

Organisationen müssen eine Incident-Response-Strategie haben, die eine schnelle Reaktion auf jedes Ereignis ermöglicht, das zu einem data breach oder Systemausfall führen könnte.

Die besten Empfehlungen hier sind:

- Implementieren Sie Fähigkeiten, um Sicherheitsvorfälle zu erkennen, zu analysieren, darauf zu reagieren und darüber zu berichten.

- Testen Sie regelmäßig Ihren Incident-Response-Plan.

Wartung

Unsachgemäße Systemwartung kann zur Offenlegung von CUI führen und stellt daher eine Bedrohung für die Vertraulichkeit dieser Informationen dar. Daher sind Sie verpflichtet, regelmäßig Wartungsarbeiten durchzuführen.

Insbesondere sollten Sie darauf achten:

- Überwachen Sie genau die Einzelpersonen und Teams, die Wartungsaktivitäten durchführen.

- Stellen Sie sicher, dass die zur Wartung ausgelagerte Ausrüstung keine sensiblen Daten enthält.

- Stellen Sie sicher, dass Medien mit Diagnose- und Testprogrammen frei von Schadsoftware sind.

Medienschutz

Diese Kontrollfamilie erfordert von Ihnen, die Sicherheit von Systemmedien zu gewährleisten, die CUI enthalten, was sowohl Papier- als auch digitale Medien umfasst.

Sie müssen mehrere Maßnahmen ergreifen:

- Kontrollieren und beschränken Sie den Zugriff auf Medien.

- Implementieren Sie kryptografische Mechanismen zum Schutz von CUI auf digitalen Medien.

- Vor der Entsorgung stellen Sie sicher, dass auf den Systemmedien keine CUI enthalten sind.

- Verbieten Sie die Verwendung von tragbaren Speichergeräten, wenn sie keinen identifizierbaren Besitzer haben.

Personalsicherheit

Diese eher kleine Gruppe von Kontrollen erfordert von Ihnen, Benutzeraktivitäten zu überwachen und sicherzustellen, dass alle Systeme, die CUI enthalten, während und nach Personalmaßnahmen, wie Mitarbeiterkündigungen und Datentransfers, geschützt sind.

Physischer Schutz

Physischer Schutz umfasst den Schutz von Hardware, Software, Netzwerken und Daten vor Beschädigung oder Verlust durch physische Ereignisse.

NIST SP 800-171 verlangt von Organisationen Folgendes:

- Beschränken Sie den physischen Zugang zu Systemen und Geräten auf autorisierte Benutzer.

- Führen Sie Audit-Protokolle des physischen Zugriffs.

- Steuern Sie physische Zugangskontrollgeräte.

Risikobewertung

Organisationen, die den NIST SP 800-171 unterliegen, müssen regelmäßig potenzielle Risiken für ihre IT-Umgebungen bewerten. Sie müssen auch kritische Systeme und Anwendungen auf Schwachstellen scannen und diese gemäß den Ergebnissen der Risikobewertung beheben.

Sicherheitsbewertung

Ihre Organisation muss ihre Sicherheitskontrollen überwachen und bewerten, um festzustellen, ob sie wirksam genug sind, um Ihre Daten sicher zu halten. Sie müssen:

- Haben Sie einen Plan, der Systemgrenzen, Beziehungen zwischen Systemen und Verfahren zur Umsetzung von Sicherheitsanforderungen beschreibt.

- Aktualisieren Sie diesen Plan regelmäßig.

- Setzen Sie einen Aktionsplan um, um Schwachstellen in kritischen Systemen zu reduzieren oder zu beseitigen.

System- und Kommunikationsschutz

Diese ziemlich große Familie besteht aus 16 Kontrollen zum Überwachen, Steuern und Schützen von Informationen, die von IT-Systemen übertragen oder empfangen werden.

Insbesondere müssen Sie:

- Verhindern Sie die unbefugte Übertragung von Informationen.

- Erstellen Sie Subnetze für öffentlich zugängliche Systemkomponenten, die von internen Netzwerken getrennt sind.

- Implementieren Sie kryptografische Mechanismen, um die unbefugte Offenlegung von CUI zu verhindern.

- Blockieren Sie den Netzwerkverkehr standardmäßig.

- Steuern und überwachen Sie die Verwendung von mobilem Code und VoIP-Technologien.

System- und Informationsintegrität

Diese Gruppe von Kontrollen erfordert, dass Sie Systemfehler schnell identifizieren und korrigieren sowie kritische Vermögenswerte vor bösartigem Code schützen müssen.

Dies umfasst die folgenden Aufgaben:

- Überwachen Sie Sicherheitswarnungen und reagieren Sie sofort darauf, die auf eine unbefugte Nutzung von IT-Systemen oder eine andere Cyberbedrohung hinweisen könnten.

- Führen Sie regelmäßige Scans von IT-Systemen durch und scannen Sie Dateien aus externen Quellen, während sie heruntergeladen, geöffnet oder ausgeführt werden.

- Aktualisieren Sie Antivirus-, Anti-Malware- und verwandte Tools, sobald neue Versionen verfügbar sind.

Ausgewählte verwandte Inhalte:

Best Practices für die Einhaltung von NIST SP 800-171

Die folgenden bewährten Methoden werden Ihnen helfen, NIST SP 800-171-konform zu werden:

- Verstehen Sie die Anforderungen: Nehmen Sie sich die Zeit, die NIST Special Publication 800-171 eingehend zu studieren, einschließlich ihrer Anforderungen, Kontrollen und empfohlenen Sicherheitspraktiken.

- Klassifizieren Sie Ihre Daten: Um die Anforderungen von NIST SP 800-171 zu erfüllen, müssen Sie wissen, welche CUI Ihre Organisation verarbeitet, damit Sie die entsprechenden Sicherheitskontrollen zu deren Schutz anwenden können.

- Implementieren Sie strenge Zugriffskontrollen: Steuern Sie den Zugriff auf CUI mit Strategien wie starker Authentifizierung, effektiven password policies, rollenbasiertem Zugriff und regelmäßigen Zugriffsüberprüfungen.

- Bieten Sie regelmäßige Sicherheitsschulungen an: Informieren Sie Ihre Mitarbeiter über die besten Praktiken der Cybersicherheit und die Bedeutung der NIST-Konformität. Menschliche Fehler sind eine häufige Ursache für Sicherheitsverletzungen, daher ist es entscheidend, Ihre Belegschaft aufgeklärt und wachsam zu halten.

- Audit-Aktivitäten: Implementieren Sie kontinuierliches Monitoring, um Sicherheitsbedrohungen umgehend zu erkennen und darauf zu reagieren.

- Haben Sie einen Incident-Response-Plan: Entwickeln Sie einen umfassenden Plan, der die Schritte im Falle eines Sicherheitsvorfalls detailliert beschreibt. Eine gute Vorbereitung auf effektive Reaktionen kann die Auswirkungen eines Sicherheitsvorfalls erheblich minimieren.

- Managen Sie Risiken durch Drittanbieter: Wenn Sie mit externen Dienstleistern oder Anbietern zusammenarbeiten, stellen Sie sicher, dass auch diese die NIST-Compliance-Standards einhalten. Bewerten Sie deren Sicherheitspraktiken und legen Sie klare Richtlinien für den Datenschutz in Ihren Verträgen fest.

- Dokumentation führen: Halten Sie detaillierte Aufzeichnungen Ihrer Bemühungen um die Einhaltung von Vorschriften, Bewertungen und Sicherheitsvorfällen fest. Dokumentation hilft nicht nur dabei, die Einhaltung nachzuweisen, sondern unterstützt auch bei der Analyse und Verbesserung nach einem Vorfall.

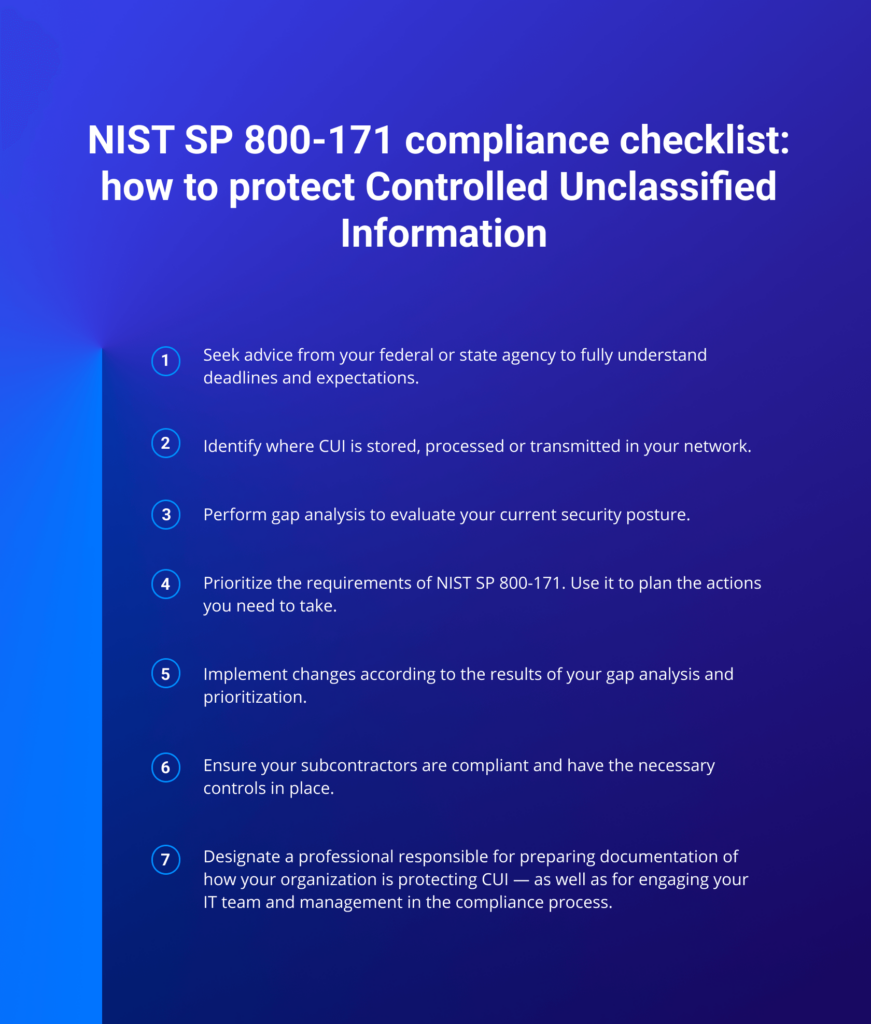

NIST SP 800-171 Compliance-Checkliste

Die folgende Checkliste wird Ihnen helfen, die Einhaltung von NIST 800-171 sicherzustellen:

- Holen Sie Rat bei Ihrer Bundes- oder Landesbehörde ein. Selbst wenn Sie kein Auftragnehmer des Verteidigungsministeriums sind, wenn Sie Dienstleistungen für andere Bundesbehörden erbringen, besteht eine gute Chance, dass diese Behörden von Ihnen einen Nachweis Ihrer Übereinstimmung mit NIST SP 800-171 verlangen werden. Sie müssen sicherstellen, dass Sie genau verstehen, was Ihre Bundes- oder Landesbehörde von Ihnen erwartet und welche Fristen sie setzt.

- Definieren Sie CUI, wie es auf Ihre Organisation zutrifft. Identifizieren Sie, wo CUI in Ihrem Netzwerk gespeichert, verarbeitet oder übertragen wird.

- Führen Sie eine Lückenanalyse durch. Bewerten Sie Ihre Sicherheitslage, um festzustellen, wo Sie derzeit konform sind und wo Sie zusätzliche Arbeit benötigen.

- Priorisieren und planen Sie die Maßnahmen, die Sie ergreifen müssen.

- Setzen Sie Änderungen gemäß den Ergebnissen Ihrer Gap-Analyse und Priorisierung um.

- Stellen Sie sicher, dass Ihre Subunternehmer mit NIST SP 800-171 konform sind.

- Bestimmen Sie eine Person, die für die Vorbereitung der Dokumentation verantwortlich sein wird, wie Ihre Organisation CUI schützt, sowie für die Einbindung Ihres IT-Teams und des Managements in den Compliance-Prozess. Es gibt Berater, die beratende Dienstleistungen und Bewertungen anbieten, um Ihnen bei der Einhaltung von NIST SP 800-171 zu helfen.

Anhang: Zugehörige Richtlinien

Wie wir gesehen haben, behandelt NIST 900-171, wie nicht-föderale Auftragnehmer CUI schützen müssen. Hier sind zwei verwandte Veröffentlichungen, die man kennen sollte.

NIST SP 800-53

NIST 800-53 behandelt, wie Bundesbehörden Informationssicherheitssysteme aufbauen und verwalten sollten. Es ist eine Ergänzung zum Federal Information Security Management Act (FISMA), der für alle Bundesbehörden gilt. Es umfasst nur etwa 125 Seiten und befasst sich hauptsächlich mit dem Schutz von CUI-Informationen, die an die internen Systeme nicht-föderaler Organisationen weitergegeben werden. Wenn Sie beispielsweise ein Auftragnehmer für eine Regierungsbehörde sind, werden Sie von NIST 800-171 geleitet. Wenn Sie jedoch ein Bundesangestellter sind, muss sich Ihre Abteilung an NIST 800-53 ausrichten.

NIST 800-53 enthält vier zusätzliche Sicherheitskontrollen, die nicht in NIST-800-171 enthalten sind:

- Notfallplanung — Umfasst Maßnahmen zur Vorbereitung auf einen Cybersecurity-Angriff, wie die Planung und das Testen von Backup- und Wiederherstellungsprozessen.

- Planung (Organisationsspezifisch) — Beinhaltet Sicherheitsplanung, einschließlich des Zwecks der Richtlinie, des Geltungsbereichs, der Rollen und Verantwortlichkeiten

- Sicherheitsbewertung und Autorisierung — Umfasst die Durchführung von Sicherheitsbewertungen und die Autorisierung des Zugriffs auf sensible Daten

- System- und Dienstleistungsbeschaffung — Betrifft die Beschaffung, Entwicklung und Verwaltung von Systemen und Dienstleistungen während ihres gesamten Lebenszyklus.

ISO 27001

ISO 27001 ist eine Norm für Informationssicherheits-Managementsysteme, die für Organisationen weltweit konzipiert ist. Sie ist flexibler als NIST SP 800-171 und beschreibt 114 Kontrollen anstelle spezifischer Sicherheitsanforderungen. ISO 27001 bietet eine formelle Zertifizierungsoption.

Obwohl diese Rahmenwerke unterschiedliche Schwerpunkte haben, betonen sie beide die Wichtigkeit von:

- Durchführung von Risikobewertungen

- Etablierung umfassender Richtlinien und Verfahren zur Informationssicherheit

- Zugriffsbeschränkungen auf Informationen und Informationssysteme basierend auf Rollen und Verantwortlichkeiten

- Schulung des Personals im Schutz der Informationssicherheit

- Entwicklung von Verfahren zur Incident Response

- Dokumentation und Aufzeichnungen im Zusammenhang mit Informationssicherheit pflegen

- Bewertung der Sicherheitspraktiken von Lieferkettenpartnern und Festlegung von Sicherheitsanforderungen in Verträgen

Möchten Sie mehr über NIST Special Publication 800-171 erfahren? Besuchen Sie die offizielle Seite im Computer Security Resource Center (CSRC) von NIST: https://csrc.nist.gov/publications/detail/sp/800-171/rev-1/final

Teilen auf

Erfahren Sie mehr

Über den Autor

Craig Riddell

Field CISO NAM

Craig ist ein preisgekrönter Informationssicherheitsleiter, der auf Identity and Access Management spezialisiert ist. In seiner Rolle als Field CISO NAM bei Netwrix nutzt er seine umfassende Expertise in der Modernisierung von Identitätslösungen, einschließlich Erfahrung mit Privileged Access Management, Zero Standing Privilege und dem Zero Trust Sicherheitsmodell. Bevor er zu Netwrix kam, hatte Craig Führungspositionen bei HP und Trend Micro inne. Er besitzt sowohl die CISSP- als auch die Certified Ethical Hacker-Zertifizierungen.

Erfahren Sie mehr zu diesem Thema

Markt für Lösungen im Bereich Privileged Access Management: Leitfaden 2026

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Was ist elektronisches Records Management?