Verständnis von NTLM und Kerberos: Schlüsselunterschiede und Anwendungsfälle

Mar 26, 2025

Einführung in NTLM und Kerberos

Das Verbinden aller Unternehmensressourcen in einem Netzwerk zum Teilen ist wertvoll, aber Sie benötigen eine Methode, um zu überprüfen, dass nur autorisierte Benutzer und Geräte auf diese Ressourcen zugreifen können. Authentifizierung dient diesem Zweck, indem sie Methoden bereitstellt, mit denen Benutzer und Geräte ihre Identität nachweisen können.

In Windows-Umgebungen werden zwei Hauptauthentifizierungsprotokolle verwendet: NTLM (New Technology LAN Manager) und Kerberos.

- NTLM ist ein älteres, auf Herausforderungs-Antwort basierendes Authentifizierungsprotokoll, das immer noch in Altsystemen und Fallback-Szenarien vorhanden ist.

- Kerberos ist ein sichereres und effizienteres Authentifizierungsprotokoll, das Tickets und Verschlüsselung nutzt, um Identitäten in Active Directory (AD)-Umgebungen zu verifizieren.

In diesem Artikel werden wir NTLM vs Kerberos diskutieren und zeigen, warum es wichtig ist, Kerberos zu implementieren, wenn möglich.

Fordern Sie eine kostenlose Testversion von Netwrix Threat Manager an

Was ist NTLM?

NTLM ist eine Sammlung von Sicherheitsprotokollen, die von Microsoft für die Benutzerauthentifizierung sowie den Schutz der Datenintegrität und -vertraulichkeit entwickelt wurden. Es war das Standardauthentifizierungsprotokoll in älteren Windows-Versionen, wird heute jedoch auf begrenzte Szenarien wie Arbeitsgruppenumgebungen, lokale Konten und Legacy-Anwendungen beschränkt.

Die NTLM-Authentifizierung funktioniert über einen Challenge-Response-Mechanismus wie folgt:

- Der Klient sendet eine Anmeldeanforderung unter Verwendung eines Benutzernamens und eines Passworts.

- Der Server antwortet mit einer Herausforderung (einer 16-Byte Zufallszahl).

- Der Client verschlüsselt die Herausforderung mit dem gehashten Passwort des Benutzers als Verschlüsselungsschlüssel und sendet sie zurück an den Server.

- Der Server überprüft die Antwort anhand der im Security Account Manager (SAM) gespeicherten Anmeldeinformationen. Wenn die Antwort korrekt ist, wird die Authentifizierung erteilt.

Varianten: NTLMv1 vs NTLMv2

NTLM ist in zwei Versionen verfügbar. NTLM v1 verwendet einen schwächeren Hash-Algorithmus, was es anfälliger für Sicherheitsverletzungen macht. Sein einfacheres Challenge-Response-System macht es anfällig für Pass-the-Hash-Angriffe und Rainbow-Table-Angriffe. Eine weitere Schwäche dieses Protokolls von 1993 ist, dass der Client die Identität des Servers nicht überprüfen kann, was Man-in-the-Middle-Angriffe möglich macht.

NTLMv2 wurde später als Upgrade zu NTLMv1 entwickelt. Es verfügt über eine stärkere Verschlüsselung (128-Bit anstelle von 56-Bit) und fügt mehrere Sicherheitsverbesserungen hinzu, darunter variable Herausforderungslängen und clientseitige Zeitstempel. Trotz dieser Verbesserungen entfernt sich Microsoft vollständig von NTLM und kündigte im Oktober 2023 Pläne an, bald alle NTLM-Versionen, einschließlich NTLMv2, zu veralten.

Was ist Kerberos?

Kerberos ist ein Netzwerkauthentifizierungsprotokoll, das entwickelt wurde, um starke Sicherheit für Client-Server-Anwendungen durch symmetrische Kryptographie zu bieten. Anstatt Benutzerpasswörter über das Netzwerk zu senden, verwendet es verschlüsselte Tickets mit begrenzter Lebensdauer. Es läuft auf Domänencontrollern und ist seit Windows 2000 das Standardauthentifizierungsprotokoll für Windows-Domänen. Nebenbei bemerkt, der Name des Protokolls stammt von Kerberos, dem dreiköpfigen Wachhund des Hades in der griechischen Mythologie, was seine Rolle bei der Bereitstellung robuster Sicherheit widerspiegelt.

Kerberos funktioniert nach dem Prinzip des „Single Sign-On“ (SSO) und verwendet ein Ticketvergabesystem, um Benutzer zu authentifizieren und ihnen Zugang zu Ressourcen zu gewähren, ohne wiederholt Passwörter über das Netzwerk zu senden. Nach der Authentifizierung muss ein Benutzer bei jedem Zugriffsversuch auf eine Ressource sein zugewiesenes Ticket vorlegen. Hier ist der Authentifizierungsprozess.

- Ein Benutzer meldet sich an, der Client sendet eine Authentifizierungsdienstanforderung (AS-REQ) an das Key Distribution Center (KDC), das auf einem Domain-Controller (DC) gehostet wird.

- Der KDC überprüft die Identität des Benutzers und antwortet mit einer Authentication Service Response (AS-REP), die ein verschlüsseltes Ticket Granting Ticket (TGT) enthält.

- Das TGT wird mit dem geheimen Schlüssel des KDC verschlüsselt und ist für eine begrenzte Zeit gültig (typischerweise 10 Stunden).

- Wenn der Kunde auf einen Dienst zugreifen muss, fordert er ein Dienstticket vom Ticket Granting Service (TGS) unter Verwendung des TGT an.

- Der TGS stellt ein Ticket für den spezifischen Dienst aus, verschlüsselt mit dem geheimen Schlüssel des Dienstes.

- Der Klient präsentiert dieses Ticket dem Dienst, um sich zu authentifizieren und Zugang zu erhalten

Wie Sie sehen können, ist das Key Distribution Center (KDC) ein wesentlicher Bestandteil der Funktionsweise der Kerberos-Authentifizierung. Stellen Sie sich das KDC als eine Sicherheitskontrolle vor, die zunächst Ihre Identität bestätigt und Ihnen dann die spezifischen Berechtigungen erteilt, die Sie benötigen, um auf verschiedene Ressourcen zuzugreifen.

Wesentliche Unterschiede zwischen NTLM und Kerberos

Obwohl NTLM und Kerberos beides Authentifizierungsprotokolle sind, haben sie sehr unterschiedliche Mechanismen und Sicherheitsfunktionen, die ihre Sicherheit und Leistung beeinflussen. Lassen Sie uns einige der Unterschiede zwischen ihnen betrachten.

Authentifizierungsmechanismen

NTLM verwendet ein Challenge-Response-System, um die Identität des Benutzers jedes Mal zu überprüfen, wenn sie auf eine Netzwerkressource zugreifen. Kerberos hingegen arbeitet mit Tickets. Nachdem sich die Benutzer einmal angemeldet haben, erhalten sie ein Ticket Granting Ticket (TGT). Wenn sie auf etwas zugreifen müssen, zeigen sie dieses TGT, um ein Service-Ticket zu erhalten. Dann benutzen sie das Service-Ticket, um auf Netzwerkressourcen zuzugreifen, ohne jemals ihr Passwort zu senden.

Sicherheitsfunktionen

NTLM verwendet MD4- oder MD5-Hashalgorithmen, um den Passworthash zu speichern und unterstützt keine gegenseitige Authentifizierung, da sich nur der Client beim Server authentifiziert. Das Fehlen von Sicherheitsfunktionen wie diesen macht NTLM anfällig für verschiedene Angriffsarten. Kerberos bietet durch Folgendes eine wesentlich stärkere Sicherheit:

- AES-Verschlüsselung für besseren Schutz

- Gegenseitige Authentifizierung, bei der sich sowohl Client als auch Server gegenseitig verifizieren

- Password-Salting, um Knackversuchen zu widerstehen

- Zeitlich begrenzte Authentifizierungstoken, die Replay-Angriffe verhindern

- Schutz vor Pass-the-Hash-Angriffen, da Passwörter nie über das Netzwerk übertragen werden

Leistung und Effizienz

Obwohl es viele Sicherheitsschwächen hat, benötigt NTLM weniger Ressourcen als Kerberos. Es ist im Allgemeinen schneller bei der ersten Authentifizierung und in kleinen, einfachen Netzwerkumgebungen normalerweise effizienter. Obwohl es mehr Ressourcen benötigt, ist Kerberos viel besser für große komplexe Umgebungen geeignet, da es mit Hilfe von zwischengespeicherten Tickets erhebliche Zeit bei nachfolgenden Authentifizierungen spart.

Unterstützung für Delegation und Impersonation

NTLM unterstützt nur die Stellvertretung, die es einem Serverprozess ermöglicht, vorübergehend den Sicherheitskontext eines Clients im lokalen System zu übernehmen. Kerberos unterstützt sowohl die Stellvertretung als auch die Delegation der Authentifizierung. Die Delegation ermöglicht es Diensten, im Namen von Domänenbenutzern auf andere Dienste zuzugreifen.

Kompatibilität und Implementierung in Windows-Umgebungen

Wissen Sie, dass Kerberos das standardmäßige Authentifizierungsprotokoll in modernen Windows Active Directory-Domänen ist. Microsoft beabsichtigt, dass es NTLM vollständig ersetzt, welches heute auf Situationen beschränkt ist, in denen Kerberos nicht verfügbar ist.

Sicherheitsimplikationen

Schwachstellen von NTLM

Lassen Sie uns tiefer in die Schwachstellen von NTLM eintauchen und warum dessen Nutzung stark eingeschränkt werden sollte.

- NTLM ist anfällig für Pass-the-Hash-Angriffe, bei denen Angreifer die erfassten Passwort-Hashes nutzen können, um sich zu authentifizieren, ohne das eigentliche Passwort zu kennen.

- NTLM, insbesondere NTLMv1, verwendet den MD4-Hashing-Algorithmus, der als schwach und anfällig für Rainbow-Table-Angriffe gilt. Diese Schwäche erleichtert es Angreifern, Passwort-Hashes zu knacken und unbefugten Zugriff zu erlangen.

- Der Challenge-Response-Prozess von NTLM ist vorhersehbar, was ihn anfällig für Replay-Attacken macht, wenn keine zusätzlichen Sicherheitsmaßnahmen wie Signierung oder Verschlüsselung implementiert sind.

Warum Kerberos sicherer ist

Kerberos ist ein moderneres Authentifizierungsprotokoll mit verbesserten Sicherheitsfunktionen, die die Schwächen seines Vorgängers beheben. Zu seinen Funktionen gehören unter anderem folgende:

- Ticketbasierte Authentifizierung, die das Übertragen von Passwörtern über das Netzwerk überflüssig macht und somit das Risiko des Passwort-Abfangens verringert.

- Fortgeschrittene Verschlüsselung wie die AES-Verschlüsselung, die die Gesamtresilienz gegenüber unbefugten Zugriffsversuchen wie Brute-Force-Angriffen erhöht

- Multi-Factor Authentication (MFA) Support, der Kerberos die Verwendung zusätzlicher Authentifizierungsfaktoren wie Smartcards oder Biometrie ermöglicht und somit eine zusätzliche Sicherheitsebene über das bloße Passwort hinaus bietet

Unten finden Sie eine Tabelle, die die Unterschiede zwischen NTLM und Kerberos zusammenfasst.

Funktionen | NTLM | Kerberos |

|---|---|---|

|

Authentifizierungsmechanismus |

Challenge-Response-Mechanismus |

Ticket-basiertes Mechanismus |

|

Gegenseitige Authentifizierung |

Nicht unterstützt |

Unterstützt (sowohl Client als auch Server authentifizieren sich gegenseitig) |

|

Unterstützung bei der Delegation |

Nicht unterstützt |

Unterstützt Delegation |

|

Single Sign-on (SSO) |

Nicht unterstützt |

Voll unterstützt |

|

Verschlüsselungsalgorithmen |

MD4 (NTLMv1), HMAC-MD5 (NTLMv2) |

AES (Advanced Encryption Standard) |

|

Primärer Anwendungsfall |

Lokale Authentifizierung, Legacy-Systeme, Workgroup-Umgebungen |

Domänenauthentifizierung in Active Directory-Umgebungen |

Wann man NTLM vs Kerberos verwenden sollte

Obwohl Kerberos die bevorzugte Authentifizierungsmethode ist, erfordern einige Szenarien immer noch NTLM. Zum Beispiel, wenn ein Server die Verbindung zu Domain-Controllern verliert, wird die lokale Anmeldeauthentifizierung notwendig. Kleine Büro- oder Heimbüroumgebungen ohne zentralisierte Domain-Controller verlassen sich ebenfalls auf NTLM für grundlegende Kontosicherheit auf eigenständigen Maschinen. Viele ältere Anwendungen sind immer noch von der NTLM-Authentifizierung abhängig. Denken Sie an NTLM als Rückfalloption für außergewöhnliche Umstände. Wenn Sie in einer Windows Active Directory-Umgebung arbeiten, sollten Sie die Verwendung von NTLM wo möglich vermeiden und Kerberos-Authentifizierung durchsetzen, um die Sicherheit zu verbessern, Delegation zu unterstützen und nahtlose Authentifizierung über Dienste hinweg zu ermöglichen.

Identifizierung des verwendeten Protokolls

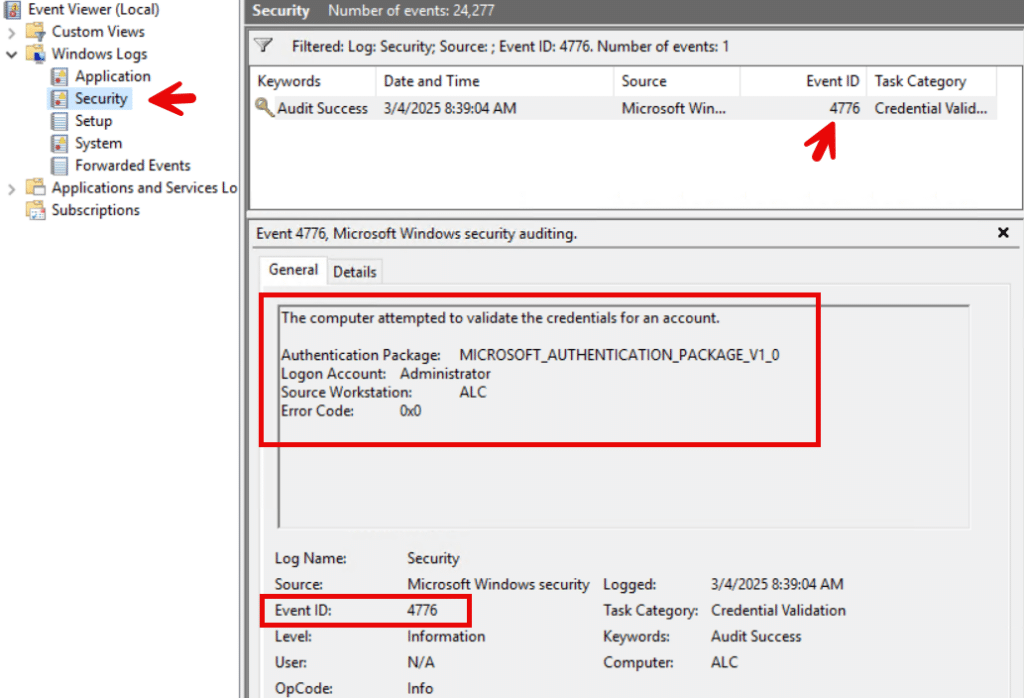

Der Windows Event Viewer ist ein bevorzugtes Werkzeug zur Untersuchung von Authentifizierungsaktivitäten auf einzelnen Servern oder in Domänenumgebungen. Um den Authentifizierungstyp zu bestimmen, überprüfen Sie das Sicherheitsereignisprotokoll. Jedes Ereignis hat eine einzigartige Ereignis-ID. Zum Beispiel zeigt die Ereignis-ID 4776 eine NTLM-Authentifizierung an. Dieser Ereignisprotokolleintrag liefert Details über den Authentifizierungsversuch, wie das verwendete Konto und die Authentifizierungsquelle. Der untenstehende Screenshot zeigt die Ereignis-ID 4776 einer NTLM-Authentifizierung für das lokale Administrator-Konto eines eigenständigen Rechners.

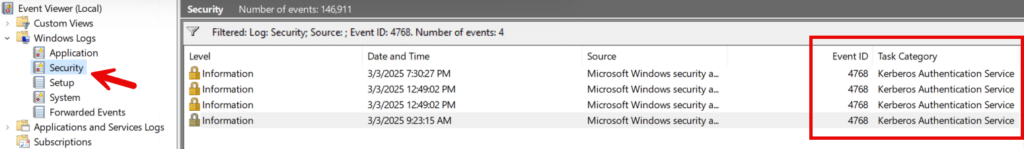

Auf einem Domänencontroller können Sie nach der Ereignis-ID 4768 suchen, die Kerberos anzeigt, wie im folgenden Screenshot für einen Domänencontroller dargestellt.

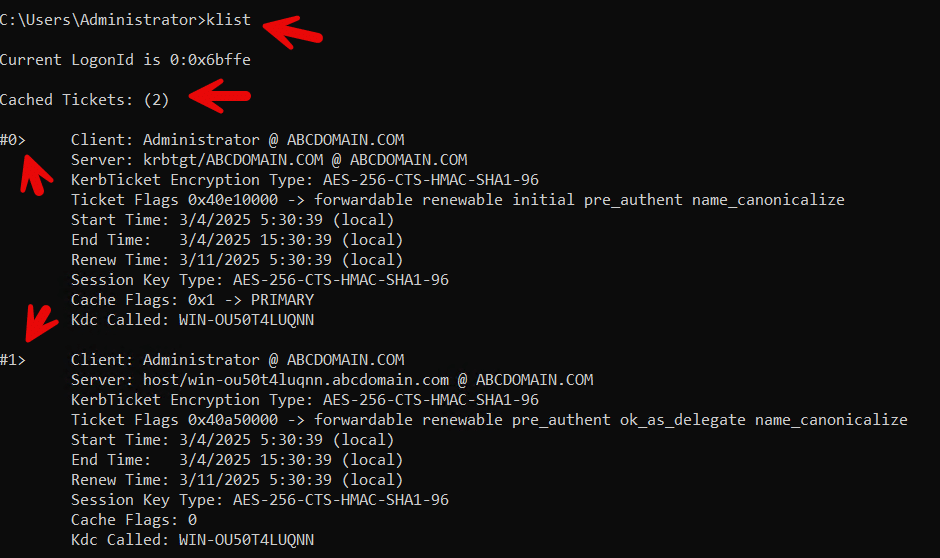

Sie können auch eine Eingabeaufforderung öffnen und „klist“ eingeben, was anzeigt, ob Kerberos-Tickets vorhanden sind. Wenn ja, dann wissen Sie, dass Kerberos verwendet wird, wie unten gezeigt.

Sie können auch Paketanalysatoren wie Wireshark verwenden, um Netzwerkverkehr zu erfassen und zu analysieren. Kerberos-Verkehr verwendet Port 88, während NTLM typischerweise NetBIOS-Ports nutzt.

Wechsel von NTLM zu Kerberos

Das Deaktivieren von NTLM auf Ihren Windows-Maschinen wird zwar eine bessere Sicherheit gewährleisten, Sie sollten diesen Schritt jedoch nur dann durchführen, wenn Sie völlig sicher sind, dass dies Ihre Abläufe nicht stören wird. Verwenden Sie den Ereignisanzeiger, wie im vorherigen Abschnitt beschrieben, um zu bestätigen, wie NTLM verwendet wird. Wenn Sie sicher sind, dass Sie es auf zumindest einigen Maschinen nicht benötigen, können Sie mit dem Deaktivierungsprozess beginnen.

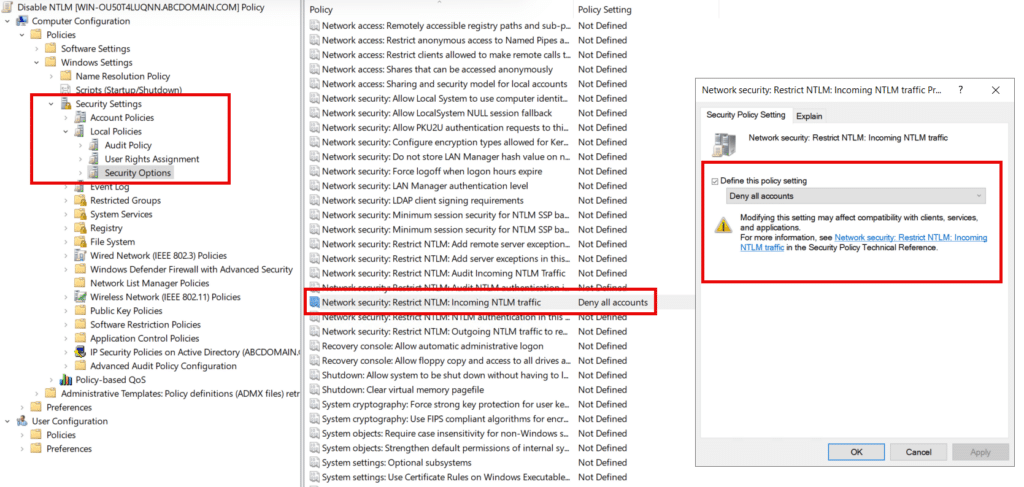

Öffnen Sie die Group Policy Management-Konsole und navigieren Sie zu: Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Sicherheitsoptionen. Ändern Sie dann die folgenden Richtlinien:

- Netzwerksicherheit: NTLM einschränken: Eingehender NTLM-Verkehr > Auf 'Alle Konten ablehnen' setzen, wie im folgenden Screenshot gezeigt.

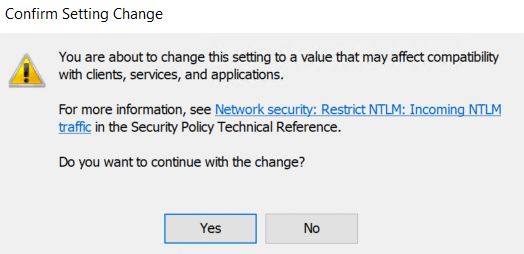

Da dies ein großer Schritt ist, wird Windows Sie auffordern, Ihre Absicht zu bestätigen, wie im unten gezeigten Popup-Fenster dargestellt:

Sie müssen auch zwei weitere Richtlinien konfigurieren.

- Netzwerksicherheit: NTLM einschränken: NTLM-Authentifizierung in dieser Domäne > Auf 'Alle Konten ablehnen' setzen.

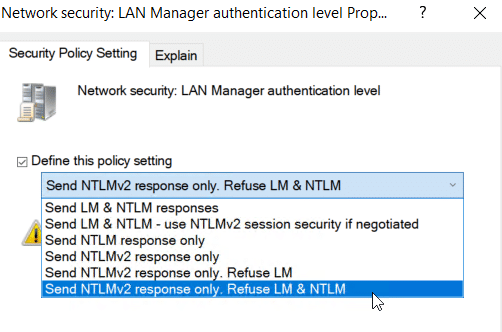

- Netzwerksicherheit: LAN Manager-Authentifizierungsebene > Einstellen auf 'Nur NTLMv2-Antwort senden'. LM & NTLM ablehnen, wie im folgenden Screenshot gezeigt:

Stellen Sie sicher, dass Sie die Richtlinien zunächst in einer Test- oder Nicht-Produktionsumgebung implementieren und gründlich testen. Setzen Sie die Richtlinie nicht sofort auf allen Computern ein. Führen Sie die Implementierung schrittweise durch, um sicherzustellen, dass es zu keinen Unterbrechungen Ihrer Operationen kommt. Überwachen Sie unbedingt Ihre Ereignisprotokolle.

Herausforderungen bei der Migration bewältigen

Sie haben möglicherweise einige ältere Anwendungen, die Kerberos nicht unterstützen. Forschen Sie, ob es Updates gibt, die Kerberos-Kompatibilität ermöglichen. Wenn eine Anwendung NTLM verwenden muss, beschränken Sie den NTLM-Zugriff auf bestimmte Konten oder Hosts.

Beachten Sie, dass die Kerberos-Authentifizierung eine genaue DNS-Auflösung und synchronisierte Zeit im gesamten Netzwerk erfordert. Stellen Sie sicher, dass alle Domänencontroller, Clients und Dienste mit den richtigen DNS-Einstellungen und NTP-Zeitsynchronisation konfiguriert sind. Möglicherweise müssen Sie auch die Benutzer über die Änderungen in den Authentifizierungsprozessen aufklären, insbesondere im Hinblick auf die Funktionen des Single Sign-On (SSO).

Best Practices für die Sicherung von Authentifizierungsprotokollen

- Beschränken Sie die NTLM-Nutzung auf das absolut Notwendige

- Überwachen Sie weiterhin Protokolle auf ungewöhnliche Authentifizierungsmuster oder fehlgeschlagene Anmeldeversuche und verwenden Sie Tools wie Windows Event Viewer, um Event-IDs im Zusammenhang mit Authentifizierung zu verfolgen

- Wenden Sie regelmäßig Sicherheitspatches und Updates auf alle Systeme an, die am Authentifizierungsprozess beteiligt sind, um Schwachstellen zu beheben.

- Führen Sie Sicherheitsbewertungen durch, um Kerberos-Durchsetzungsrichtlinien zu überprüfen und nicht genehmigte NTLM-Nutzung zu erkennen.

- Stärken Sie die Kontosicherheit, indem Sie komplexe password policies und ergänzen Sie diese durch Multi-Faktor-Authentifizierung.

- Überprüfen Sie regelmäßig die Service Principal Names (SPNs)

Praxisbeispiele und Anwendungsfälle

Da Unternehmen weiterhin expandieren und an Komplexität zunehmen, ist Kerberos darauf ausgelegt, mit ihnen zu skalieren. Benutzer profitieren von Single Sign-On (SSO), das den Zugriff auf mehrere Dienste nach einer einzigen Authentifizierung ermöglicht. Das Protokoll bietet gegenseitige Authentifizierung, bei der sowohl Client als auch Server die Identität des anderen überprüfen, und es verwendet ein ticketbasiertes System, das die direkte Übertragung von Anmeldeinformationen verhindert. Dieser Ansatz erhöht nicht nur die Sicherheit, sondern unterstützt auch die Dienstdelegation, die es komplexen mehrschichtigen Anwendungen ermöglicht, sicher im Namen der Benutzer auf Ressourcen zuzugreifen.

Kerberos und hybride Umgebungen

Microsoft hat den wachsenden Trend der hybriden Netzwerkarchitektur anerkannt und passt Kerberos an, um flexiblere, komplexere Netzwerkumgebungen zu unterstützen, die On-Premises- und Cloud-Infrastrukturen umspannen. Für Organisationen, die cloud-basierte SSO-Lösungen implementieren, kann Kerberos in Verbindung mit modernen Authentifizierungsprotokollen verwendet werden, um nahtlosen Zugriff auf Ressourcen sowohl On-Premises als auch in der Cloud zu ermöglichen. Ein weiteres Beispiel ist, dass Windows Hello for Business es Benutzern ermöglicht, mit Kerberos-Authentifizierung von Cloud-verbundenen Arbeitsstationen aus auf On-Premises-Ressourcen zuzugreifen, ohne eine hybride Gerätekonfiguration zu benötigen.

Legacy-Anwendungen

Es gibt immer noch Legacy-Anwendungen, die entwickelt wurden, bevor Kerberos weit verbreitet war und daher NTLM benötigen. Eine Überlegung für diese ist, sie auf Windows 2003 oder 2008 Servern zu betreiben, die moderne Kerberos-Authentifizierung selbst nicht vollständig unterstützen. Einige Beispiele für Legacy-Apps sind:

- Einige Enterprise-Resource-Planning (ERP)- und Human-Resource-Anwendungen, insbesondere wenn sie vor den 2000er Jahren entwickelt wurden

- Legacy Windows-basierte Dateiserver und Intranet-Portale, die auf älteren Versionen von IIS oder SMB laufen und standardmäßig NTLM verwenden.

- Ältere Remote-Desktop- und VPN-Lösungen, die keine Kerberos-Delegierung unterstützen

Fazit

Sicherheit sollte das Hauptkriterium bei der Auswahl von IT-Lösungen sein, und wenn es um Kerberos vs NTLM geht, ist Kerberos eindeutig die bessere Wahl. Es ist jedoch entscheidend, die spezifischen Szenarien zu verstehen, in denen NTLM möglicherweise immer noch notwendig ist, für ein umfassendes Netzwerkmanagement.

FAQs

Was ist der Unterschied zwischen NTLM und Kerberos?

NTLM und Kerberos sind beides Windows-Authentifizierungsprotokolle, jedoch mit signifikanten Unterschieden. NTLM verwendet einen einfachen Challenge-Response-Mechanismus, bei dem der Client seine Identität gegenüber dem Server mithilfe von Passworthashes nachweist. Es fehlt die gegenseitige Authentifizierung und ist anfällig für verschiedene Angriffsarten. Im Gegensatz dazu ist Kerberos ein ausgeklügelteres ticketbasiertes System, das gegenseitige Authentifizierung ermöglicht, starke AES-Verschlüsselung verwendet, Single Sign-On-Fähigkeiten bietet und die Passwortübertragung über das Netzwerk verhindert. Während NTLM weiterhin für ältere Systeme unterstützt wird, ist Kerberos aufgrund seiner überlegenen Sicherheitsmerkmale und Leistung zum Standardauthentifizierungsprotokoll in modernen Windows Active Directory-Domänen geworden.

Warum hat Microsoft von NTLM zu Kerberos gewechselt?

Microsoft wechselte von NTLM zu Kerberos aufgrund des Bedarfs an stärkerer Sicherheit, besserer Skalierbarkeit und gesteigerter Effizienz in modernen Unternehmensumgebungen. Der Herausforderungs-Antwort-Mechanismus von NTLM machte es anfällig für Angriffe wie Pass-the-Hash und Relay-Angriffe, während Kerberos stärkere Verschlüsselung, gegenseitige Authentifizierung und ticketbasierte Authentifizierung einführte, was die Sicherheitsrisiken reduzierte und die Leistung verbesserte. Kerberos unterstützt auch fortgeschrittene Funktionen wie Delegation, Single Sign-On (SSO) und Integration mit Multi-Faktor-Authentifizierung (MFA), die NTLM fehlen. Dies macht Kerberos weitaus besser geeignet für die modernisierten hybriden Netzwerke von heute.

Wird NTLM noch verwendet?

Obwohl die Verwendung von NTLM heutzutage stark abgeraten wird, ist sie für eine begrenzte Anzahl von Szenarien erforderlich, wie zum Beispiel:

- Ältere Windows-Arbeitsgruppenumgebungen

- Legacy-Anwendungen, die Kerberos nicht unterstützen

- Authentifizierung auf lokaler Maschine

- Fallback-Authentifizierung für den Fall, dass die Kerberos-Authentifizierung fehlschlägt

- Eigenständige Maschinen

Wird NTLM für die lokale Authentifizierung verwendet?

NTLM bleibt das primäre Authentifizierungsprotokoll für lokale Windows-Maschinenanmeldungen in den folgenden Szenarien:

- Anmeldungen an lokalen Maschinen: Für eigenständige Windows-Systeme oder solche in Arbeitsgruppenumgebungen ohne Domänencontroller bleibt NTLM das primäre Authentifizierungsprotokoll.

- Workgroup-Umgebungen: In kleinen Netzwerken oder Heimbüros, in denen keine Domänenstruktur implementiert ist, erleichtert NTLM die Peer-to-Peer-Authentifizierung zwischen Maschinen.

- Least Privilege Szenarien: Organisationen verwenden häufig lokale Konten, die über NTLM authentifiziert werden, um das Prinzip der geringstmöglichen Rechte zu implementieren. Dieser Ansatz begrenzt die potenziellen Auswirkungen eines kompromittierten Kontos, indem der Zugriff nur auf den lokalen Rechner beschränkt wird.

Fallback-Authentifizierung: In Domänenumgebungen dient NTLM als Rückfallmechanismus, wenn die Kerberos-Authentifizierung fehlschlägt, um weiterhin den Zugriff auf Ressourcen zu gewährleisten.

Teilen auf

Erfahren Sie mehr

Über den Autor

Joe Dibley

Sicherheitsforscher

Security Researcher bei Netwrix und Mitglied des Netwrix Security Research Teams. Joe ist ein Experte für Active Directory, Windows und eine Vielzahl von Unternehmenssoftwareplattformen und -technologien. Joe erforscht neue Sicherheitsrisiken, komplexe Angriffstechniken sowie zugehörige Milderungs- und Erkennungsmaßnahmen.

Erfahren Sie mehr zu diesem Thema

Zehn nützlichste PowerShell-Befehle für Office 365

So kopieren Sie eine Cisco Running Config in die Startup Config, um Konfigurationsänderungen zu bewahren

Wie man jedes Skript mit MS Intune bereitstellt

RBAC vs ABAC: Welches soll man wählen?

Einführung in Active Directory Services Technologien