Erkennung fortgeschrittener Prozessmanipulationstaktiken mit Sysmon v13

Jul 6, 2023

Sysmon ist eine Komponente der Sysinternals Suite von Microsoft, einem umfassenden Set von Tools zur Überwachung, Verwaltung und Fehlerbehebung von Windows-Betriebssystemen. Version 13 von Sysmon führte die Überwachung für zwei fortgeschrittene Malware-Taktiken ein: Process Hollowing und Herpaderping. Dieser Artikel erklärt, was diese Taktiken sind, warum sie so gefährlich sind und wie Sie sie jetzt mit Sysmon erkennen können.

Was sind Process Hollowing und Herpaderping?

Sysmon Version 13 führte die Überwachung für zwei fortgeschrittene Malware-Taktiken ein:

- Process hollowing– Dient dazu, Code in einem Windows-Prozess durch bösartigen Code zu ersetzen, sodass der bösartige Code unter dem Deckmantel eines legitimen Windows-Prozesses ausgeführt wird. Diese Taktik ist seit Jahren bekannt.

- Prozess-Herpaderping – Wird verwendet, um den Inhalt eines Prozesses auf der Festplatte zu ändern, nachdem das Abbild zugeordnet wurde, sodass die Datei auf der Festplatte wie der vertrauenswürdige Prozess erscheint, während schädlicher Code im Speicher ausgeführt wird. Dies ist eine relativ neue Technik.

Beide dieser Taktiken können ernsthaften Schaden verursachen. Stellen Sie sich zum Beispiel vor, dass der Prozess Herpaderping verwendet wurde, um Mimikatz unter einem legitimen Prozess eines Webbrowsers (z.B. Google Chrome) auszuführen. Für das Betriebssystem würde es erscheinen, als ob Google Chrome (und nicht Mimikatz) läuft — und der Prozess hätte sogar eine gültige Google-Signatur! Ein Angreifer, der Mimikatz ausführt, könnte also völlig unentdeckt bleiben, es sei denn, Sie haben Sicherheitssoftware, die speziell auf die Überwachung von Prozess Herpaderping ausgerichtet ist.

Darüber hinaus muss die Nutzlast nicht Mimikatz sein — Angreifer könnten diese Taktik nutzen, um alles, was sie möchten, in Ihrem Netzwerk auszuführen: TrickBot, Emotet, Ryuk, Mirai usw. Daher ist es äußerst wertvoll, dass Sysmon nun in der Lage ist, diese Taktiken zu erkennen.

Wie zeichnet Sysmon 13 Process Hollowing und Process Herpaderping auf?

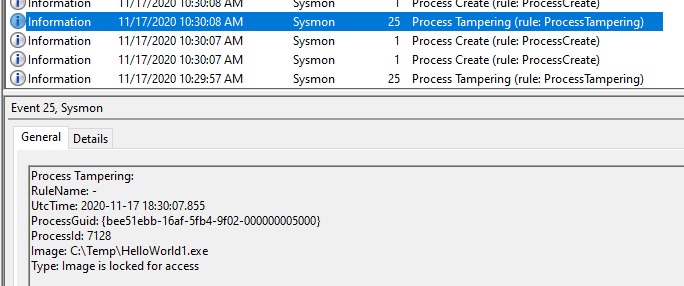

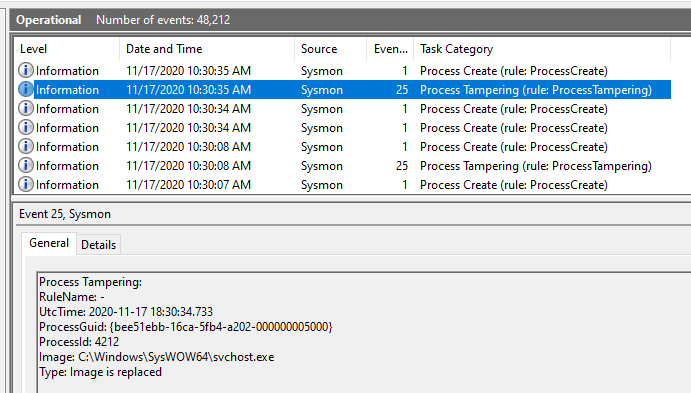

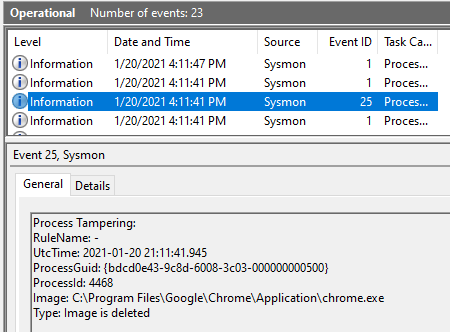

Sysmon 13 kann sowohl Process Hollowing als auch Process Herpaderping Angriffe erkennen. Sie werden im Windows Ereignisanzeige als Ereignis-ID 25, Prozessmanipulation, protokolliert:

Bilder mit freundlicher Genehmigung von Mark Russinovichs öffentlichem Twitter-Konto (Autor von Sysmon über Sysinternals)

Sysmon 13 konfigurieren, um Process Hollowing und Process Herpaderping zu erkennen

Führen Sie die folgenden Schritte aus, um Sysmon zu installieren und das Monitoring für Process Hollowing und Process Herpaderping zu konfigurieren:

- Download Sysmon, entpacken Sie die Datei und führen Sie Sysmon.exe in einer Eingabeaufforderung mit erhöhten Rechten aus:

>> Sysmon.exe -i -accepteula

System Monitor v13.01 - System activity monitor

Copyright (C) 2014-2021 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Sysmon installed.

SysmonDrv installed.

Starting SysmonDrv.

SysmonDrv started.

Starting Sysmon..

Sysmon started.

- Die Standardinstallation beinhaltet keine Überwachung und Protokollierung für Prozessmanipulationen (Ereignis-ID 25), daher müssen wir unsere Sysmon-Konfiguration aktualisieren. Hier ist eine sehr grundlegende Sysmon-Konfigurations-XML, die einen Ereignisfilter für Prozessmanipulationen enthält; speichern Sie sie als Sysmon.XML.

<Sysmon schemaversion="4.50">

<EventFiltering>

<ProcessTampering onmatch="exclude">

</ProcessTampering>

</EventFiltering>

</Sysmon>

- Navigieren Sie im erweiterten Befehlsfenster zum Verzeichnis, das die Datei enthält, und laden Sie die Konfiguration mit folgendem Befehl:

>> sysmon.exe -c Sysmon.xml

System Monitor v13.01 - System activity monitor

Copyright (C) 2014-2021 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Loading configuration file with schema version 4.50

Configuration file validated.

Configuration updated.

Beispiel für Sysmon 13 beim Erkennen von Process Herpaderping

Jetzt testen wir unsere Konfiguration.

Ausführung eines Process Herpaderping-Angriffs

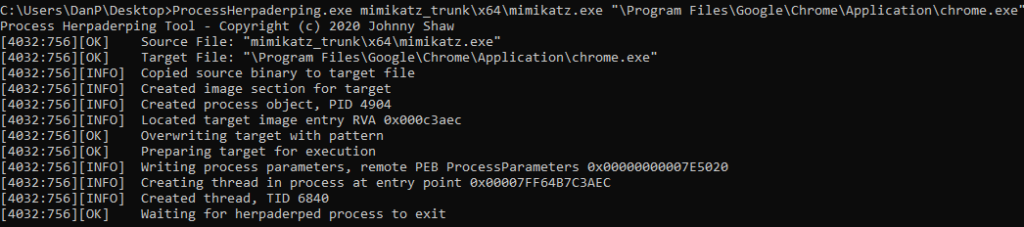

Zuerst werden wir die Herpaderping-Technik verwenden, die hier gefunden wurde, um Mimikatz unter dem Deckmantel des Google Chrome-Prozesses (chrome.exe) auszuführen.

Wichtig: Beachten Sie, dass der Versuch, den Prozess Herpaderping durchzuführen, Zielprozesse funktionsunfähig machen kann. Bitte gehen Sie vorsichtig vor und testen Sie Sicherheits- und Malware-Techniken immer in sicheren Sandbox-Umgebungen.

Zuerst laden wir ProcessHerpaderping.exe über den oben genannten Link herunter. Anschließend führen wir den folgenden Befehl in einer Eingabeaufforderung mit Administratorrechten aus dem Verzeichnis aus, das diese Datei enthält:

>> ProcessHerpaderping.exe mimikatz.exe "\Program Files\Google\Chrome\Application\chrome.exe"

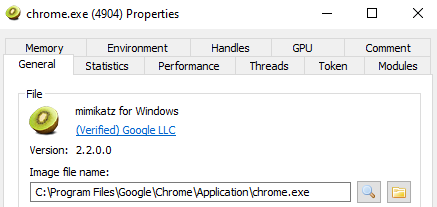

Wir haben mimikatz.exe erfolgreich aus chrome.exe (einem weit verbreiteten vertrauenswürdigen Prozess) ausgeführt und die Überprüfung des chrome.exe-Prozesses zeigt eine gültige Google-Signatur:

Sysmon 13 erkennt den Herpaderping-Prozessangriff

Allerdings haben wir dank unserer Sysmon 13-Konfiguration diese bösartige Aktivität sofort erkannt:

Diese Informationen sind äußerst wertvoll und können an Administratoren und Ihr security information and event management (SIEM)-Tool über Windows Event Forwarding (WEF) gesendet werden.

Deinstallation von Sysmon

Wenn Sie Sysmon nur zu Testzwecken installiert haben, können Sie es mit dem folgenden Befehl deinstallieren:

>> Sysmon.exe -u

System Monitor v13.01 - System activity monitor

Copyright (C) 2014-2021 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Stopping Sysmon.

Sysmon stopped.

Sysmon removed.

Stopping SysmonDrv.

SysmonDrv stopped.

SysmonDrv removed.

Removing service files.

Wie Netwrix helfen kann

Netwrix Threat Prevention ist eine leistungsstarke Cybersecurity-Lösung, die Ihrem Unternehmen dabei helfen kann, sich vor fortgeschrittenen Malware-Taktiken zu schützen. Sie kann effektiv authentifizierungsbasierte und Dateisystemangriffe, Missbrauch von Privileged Accounts, kritische Änderungen in der IT-Umgebung, Aktivitäten, die auf Aufklärungsversuche von Eindringlingen hindeuten, und vieles mehr identifizieren. Ihre ausgefeilten Fähigkeiten ermöglichen es ihr, spezifische Bedrohungen zu erkennen, wie Versuche, bösartigen Code in den LSASS-Prozess einzuschleusen, Windows SSP-Injektionsangriffe und DCSync-Angriffe. Indem sie diese Bedrohungen proaktiv identifiziert und verhindert, bietet diese Software einen umfassenden Schutz gegen selbst die fortschrittlichsten Cyberangriffe und stellt sicher, dass die sensiblen Daten und Systeme Ihrer Organisation sicher bleiben.

Teilen auf

Erfahren Sie mehr

Über den Autor

Joe Dibley

Sicherheitsforscher

Security Researcher bei Netwrix und Mitglied des Netwrix Security Research Teams. Joe ist ein Experte für Active Directory, Windows und eine Vielzahl von Unternehmenssoftwareplattformen und -technologien. Joe erforscht neue Sicherheitsrisiken, komplexe Angriffstechniken sowie zugehörige Milderungs- und Erkennungsmaßnahmen.

Erfahren Sie mehr zu diesem Thema

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Erstellen Sie AD-Benutzer in Massen und senden Sie deren Anmeldeinformationen per E-Mail mit PowerShell

So fügen Sie AD-Gruppen hinzu und entfernen Objekte in Gruppen mit PowerShell

Active Directory-Attribute: Letzte Anmeldung