Teams-Ausbreitung: Verwaltung der Proliferation von Microsoft Teams

Feb 12, 2026

Teams-Sprawl tritt auf, wenn die Erstellung von Microsoft Teams die Governance übersteigt, was zu unverwalteten Arbeitsbereichen, unklarer Eigentümerschaft und unkontrollierter Datenexposition führt. Da jedes Team eine Microsoft 365-Gruppe und verbundene Dienste generiert, erhöht Sprawl das Zugriffsrisiko, kompliziert die Compliance und steigert die Betriebskosten. Um dies zu verhindern, sind Lebenszykluskontrollen, Durchsetzung der Eigentümerschaft und Sichtbarkeit über Teams, SharePoint und Identität erforderlich.

Die Ausbreitung von Teams ist eines der am meisten übersehenen Sicherheitsrisiken in Microsoft 365-Umgebungen. Wenn alle Ihre Mitarbeiter Teams nach Bedarf erstellen können, ohne Genehmigung, Namenskonventionen oder Ablaufrichtlinien, führt dies zu Hunderten von unregierten Arbeitsbereichen ohne klare Eigentümerschaft, inkonsistenten Namen und verstreuten Daten.

Diese Governance-Lücke schafft messbares Risiko. Der Netwrix 2025 Cybersecurity Trends Report hat ergeben, dass Fehler oder Nachlässigkeit von Geschäftsanwendern seit drei aufeinanderfolgenden Jahren zu den drei größten Sicherheitsherausforderungen gehören.

Die Ausbreitung von Teams ist ein Lehrbuchbeispiel dafür, wie dieses Risiko sich manifestiert: gut gemeinte Kollaborationsentscheidungen, die ohne Leitplanken Sicherheits- und Compliance-Risiken in der gesamten Organisation schaffen.

TL;DR:

Teams-Sprawl tritt auf, wenn die Erstellung von Microsoft Teams die Governance übersteigt, was zu unverwalteten Arbeitsbereichen, unklarer Eigentümerschaft und unkontrollierter Datenexposition führt. Da jedes Team eine Microsoft 365-Gruppe und verbundene Dienste generiert, erhöht sich das Zugriffsrisiko, die Einhaltung wird komplizierter und die Betriebskosten steigen. Um dies zu verhindern, sind Lebenszykluskontrollen, Durchsetzung der Eigentümerschaft und Sichtbarkeit über Teams, SharePoint und Identität erforderlich.

Was ist Microsoft Teams-Sprawl und warum passiert es?

Die Ausbreitung von Microsoft Teams ist die unkontrollierte Vermehrung von Teams, Kanälen und Inhalten in Ihrer Microsoft 365-Umgebung. Es geht über die bloße Anzahl von Teams hinaus. Es passiert, wenn die Rate der Teamerstellung die Fähigkeit einer Organisation übersteigt, die Eigentümerschaft zu verfolgen, Zugriffskontrollen durchzusetzen und die Daten in jedem Arbeitsbereich zu inventarisieren.

Das Problem verstärkt sich schnell, da Teams nicht isoliert existiert. Jedes Team erstellt eine zugrunde liegende Microsoft 365-Gruppe, eine SharePoint-Website, ein gemeinsames Postfach und ein OneNote-Notizbuch. Diese Proliferation schafft echte Sicherheits- und Compliance-Risiken, nicht nur digitales Durcheinander.

Warum passiert das also? Microsoft 365 ermöglicht standardmäßig die Erstellung von Teams, und die Plattform wird ohne Genehmigungsworkflow, ohne Benennungsanforderungen und ohne Ablaufrichtlinien ausgeliefert. Von dort aus treiben vier Faktoren die Ausbreitung tiefer in die Umgebung:

- Permissive Voreinstellungen schaffen die Grundlage: Die Erstellung von Microsoft 365-Gruppen ist standardmäßig für alle Benutzer aktiviert. Es gibt keinen nativen Genehmigungsmechanismus, keine Durchsetzung von Namensrichtlinien und kein automatisches Lebenszyklusmanagement, es sei denn, Sie konfigurieren es selbst.

- Die Pandemie hat alles beschleunigt: Als Organisationen 2020 hastig remote Arbeiten ermöglichten, priorisierten IT-Teams die Inbetriebnahme von Teams über die Governance. Diese Erblast aus 2020-2021 bleibt oft unbeachtet.

- Technische Fachkenntnisse schaffen Barrieren: Das Teams Admin Center kann die Erstellung von Teams nicht einschränken. Diese Governance-Kontrolle liegt in Microsoft Entra ID PowerShell und dem Entra-Admin-Center. Organisationen, die über keine PowerShell-Expertise verfügen, können Drittanbieter-Governance-Plattformen nutzen, die vorlagenbasierte Automatisierung anbieten, ohne dass Skriptkenntnisse erforderlich sind.

- Unzureichende Sichtbarkeit verschärft das Problem: Native Nutzungsberichte zeigen nur begrenzte Aktivitätsdaten der letzten 28 Tage. Es gibt kein natives Reporting für inaktive oder aufgegebene Teams. Sie können nicht beheben, was Sie nicht sehen können, und die nativen Werkzeuge von Microsoft lassen erhebliche Sichtbarkeitslücken.

Diese Ursachen schaffen nicht nur betriebliche Kopfschmerzen. Sie schaffen konkrete Sicherheits-, Compliance- und finanzielle Risiken, die sich verschlimmern, je länger die Ausbreitung unbehandelt bleibt.

Anzeichen dafür, dass Ihre Organisation ein Teams-Problem hat

Wenn Ihnen eines der folgenden Dinge bekannt vorkommt, hat sich die Ausbreitung wahrscheinlich bereits durchgesetzt:

- Teams ohne aktive Eigentümer: Teams ohne Eigentümer oder Teams mit fünf oder mehr Eigentümern haben die Verantwortung so weit verwässert, dass niemand tatsächlich für den Inhalt verantwortlich ist.

- In den letzten 90+ Tagen keine Aktivität:Teams, die untätig sind und keine Archivierungsstrategie für abgeschlossene Projekte haben, weisen auf fehlende Lebenszyklusrichtlinien hin. Jedes inaktive Team hat weiterhin Berechtigungen und Daten.

- Unkontrollierter Gästezugang:Ein Teams-Update vom November 2025 (MC1182004) ermöglichte es den Benutzern, standardmäßig Chats mit jeder E-Mail-Adresse zu starten. Wenn Sie die Richtlinien für den Gästezugang in letzter Zeit nicht überprüft haben, haben externe Benutzer möglicherweise mehr Zugriff, als Ihnen bewusst ist.

- Doppelte und inkonsistente Benennung: Mehrere Teams mit ähnlichen Namen, generischen Bezeichnungen wie "Projekt" oder "Test" und Teams, die in ihren Beschreibungen an Kontext fehlen, weisen alle auf fehlende Benennungsstandards hin.

- Keine Ablaufrichtlinien konfiguriert: Wenn Teams unabhängig von der Nutzung unbegrenzt bestehen bleiben, bleibt jedes abgeschlossene Projektteam aktiv und zugänglich, was Ihre Angriffsfläche vergrößert und Compliance-Prüfungen kompliziert.

- Unbeschränkte Teamerstellung: Wenn Sie keine Erstellungseinschränkungen über Microsoft Entra ID konfiguriert haben, kann jeder Benutzer neue Teams ohne Aufsicht erstellen. Dies ist die Standard-Microsoft 365 Konfiguration, und die meisten Organisationen ändern dies nie.

Die geschäftlichen und sicherheitstechnischen Risiken der Teams-Ausbreitung

Ungoverned Teams-Umgebungen schaffen Risiken in Bezug auf Sicherheitsanfälligkeit, Compliance-Fehler und Betriebskosten. Jedes dieser Risiken verstärkt die anderen, und zusammen sprechen sie dafür, das Wachstum als Sicherheitsproblem und nicht als IT-Hausmeisteraufgabe zu betrachten.

1. Sicherheitsanfälligkeit

Das unmittelbarste Risiko ist unbefugter Zugriff. Wenn Teams ohne Aufsicht wachsen, bricht das Mitgliedermanagement zusammen. Ehemalige Mitarbeiter behalten den Zugriff, Gastbenutzer verweilen unbegrenzt, und Berechtigungszuweisungen sammeln sich ohne entsprechende Entfernung an. Das Ergebnis ist Zugriffskontrolle Privilegiencreep, der mit jedem nicht verwalteten Team schlimmer wird.

Dieses Zugangsproblem führt zu einem Sichtbarkeitsproblem bei Daten. PHI, PII, kontrollierte nicht klassifizierte Informationen (CUI) und Finanzunterlagen verstreuen sich über unkontrollierte Teams, was ein zentrales Inventar unmöglich macht.

Native Microsoft-Tools können Ihnen zeigen, was in einem bestimmten Team enthalten ist, aber sie bieten nicht die Prüfpfade die benötigt werden, um sensible Daten über Hunderte von proliferierten Teams und deren zugehörige SharePoint-Seiten zu lokalisieren.

In der Zwischenzeit führt die unregulierte Erstellung von Teams effektiv zu Shadow-IT innerhalb einer Plattform, die verwaltet werden soll. Die Mitarbeiter handeln nicht böswillig, aber wenn jeder einen Arbeitsbereich erstellen und Daten ohne IT-Überwachung speichern kann, umgehen sie die Kontrollen, die genau für dieses Risiko eingerichtet wurden.

2. Compliance-Fehler

Die Ausbreitung von Teams schafft Exposition über mehrere regulatorische Rahmenbedingungen hinweg:

- HIPAA: Wenn PHI in unüberwachten Teams landet, verlieren Organisationen die Fähigkeit, den Zugriff auf geschützte Gesundheitsinformationen mit dem geringsten Privileg durchzusetzen. Wenn ein Verstoß auftritt, geht die 60-tägige Benachrichtigungsanforderung davon aus, dass Sie identifizieren können, wo PHI gespeichert ist, und in Hunderten von unregulierten Teams können Sie das nicht.

- SOC 2: Prüfer erwarten Beweise dafür, dass Zugriffskontrollen konsistent in Ihrer Umgebung angewendet werden. Die Ausdehnung der Teams schafft genau die Art von Inkonsistenz, nach der sie suchen: Arbeitsbereiche mit nicht verwalteten Mitgliedschaften, keiner Verantwortlichkeit für das Eigentum und keinem Prüfpfad, der zeigt, wer auf was zugegriffen hat.

- CMMC 2.0: Für Verteidigungsauftragnehmer untergräbt das Ausbreiten die Zugangskontrollpraktiken, die von den Prüfern bewertet werden. Wenn Ihre Teams-Umgebung keinen kontrollierten Zugang zu kontrollierten nicht klassifizierten Informationen nachweisen kann, kann diese Lücke Ihre Vertragsberechtigung kosten.

- DSGVO: Proliferierte Teams speichern persönliche Daten über die Notwendigkeit hinaus, was die Erfüllung des "Rechts auf Vergessen" praktisch unmöglich macht, wenn Sie nicht alle Instanzen der Daten einer Person finden können.

eDiscovery verschärft diese Compliance-Risiken. Microsoft Teams unterstützt eDiscovery über Microsoft Purview, aber die Ausbreitung macht es operationell unpraktisch.

Die Inhaltsuche wird exponentiell schwierig über Hunderte von nicht verwalteten Teams, die Identifizierung von Arbeitsbereichen für rechtliche Aufbewahrung wird nahezu unmöglich, und die Überwachung der Kommunikationskonformität kann nicht skalieren.

3. Operative und finanzielle Kosten

Sicherheits- und Compliance-Risiken erhalten die meiste Aufmerksamkeit, aber die Ausbreitung belastet auch kontinuierlich die IT-Ressourcen. Jedes unregierte Team ist ein Arbeitsbereich, den irgendwann jemand triagieren muss:

- Bestimmung des Eigentums

- Bewertung, ob es sensible Daten enthält

- Entscheiden, ob es archiviert oder gelöscht werden soll

Diese Triage erfolgt in den meisten Organisationen nicht proaktiv, sodass sie sich bis zu einem Compliance-Audit oder einem Sicherheitsvorfall anhäuft, wodurch die Bereinigung zu einem Notfall wird, anstatt ein routinemäßiger Prozess zu sein.

Die Speicherkosten summieren sich im Hintergrund. Jedes Team generiert eine zugehörige SharePoint-Website, und inaktive Teams behalten Dateien, Chatverläufe und freigegebene Dokumente unbegrenzt, es sei denn, es sind Ablauf- oder Aufbewahrungsrichtlinien vorhanden.

Organisationen mit Hunderten von verwaisten Teams zahlen für Speicherplatz, der keinen geschäftlichen Zweck erfüllt und eine Haftung schafft, die sie nicht berücksichtigt haben.

Dann gibt es die Entdeckungskosten. Wenn rechtliche oder Compliance-Teams in einer nicht verwalteten Umgebung während eines Rechtsstreits oder einer regulatorischen Anfrage suchen müssen, steigen die eDiscovery-Verarbeitungskosten mit der Anzahl der beteiligten Arbeitsbereiche.

Was eine gezielte Suche sein sollte, wird zu einer breiten Durchsuchung von Hunderten von Teams mit inkonsistenten Bezeichnungen, unklarer Eigentümerschaft und keiner Datenklassifizierung. Diese Ineffizienz schlägt sich direkt in abrechenbaren Stunden, verzögerten Zeitplänen und einer erhöhten Exposition während des Entdeckungsprozesses nieder.

Wie man die Ausbreitung neuer Teams verhindert

Die Governance-Kontrollen für die Erstellung, Benennung und Ablauf von Teams befinden sich auf der Ebene von Microsoft Entra ID und nicht im Teams Admin Center. Um Prävention richtig zu gestalten, müssen vier Dinge auf Verzeichnisebene konfiguriert werden.

Einschränkung der Teamerstellung

Verwenden Sie Microsoft Entra ID PowerShell oder das Entra-Administrationscenter, um eine dedizierte Sicherheitsgruppe zu erstellen, die alle Benutzer enthält, die berechtigt sind, Teams zu erstellen. Konfigurieren Sie dann die Einstellungen auf Verzeichnisebene, um die Erstellung auf diese Gruppe zu beschränken. Das AzureADPreview-Modul hat am 30. März 2025 das Ende des Supports erreicht, daher empfiehlt Microsoft jetzt das Microsoft Graph PowerShell SDK für langfristigen Support.

Vermeiden Sie pauschale Einschränkungen, die IT-Flaschenhälse schaffen. Das Ziel ist es, die Erstellung über Benutzer zu kanalisieren, die Ihre Namenskonventionen und Anforderungen an die Datenklassifizierung verstehen, und nicht, die Selbstbedienungszusammenarbeit vollständig zu eliminieren.

Implementierung von Namensrichtlinien

Konfigurieren Sie Namensrichtlinien in Microsoft Entra ID (Entra-Admin-Center → Gruppen → Namensrichtlinie). Verwenden Sie feste Zeichenfolgen oder dynamische Attribute wie [Department], [Company] oder [Office], um eine konsistente Benennung über alle Microsoft 365-Gruppenarbeitslasten hinweg durchzusetzen, einschließlich Teams, Outlook, SharePoint, Planner und Viva Engage.

Konsistente Benennungen verbessern nicht nur die Organisation. Sie machen die Festlegung des Prüfungsumfangs, die Compliance-Suchen und die Lebenszyklusentscheidungen in großem Maßstab praktikabel. Wenn Teams vorhersehbare Benennungsschemata befolgen, wird die Identifizierung von Eigentum, Zweck und Sensibilitätsgrad unkompliziert.

Konfiguration von Ablaufrichtlinien

Legen Sie Ablaufrichtlinien über Microsoft Entra ID (Gruppen → Ablauf) fest, um Teams nach einem definierten Zeitraum, typischerweise 365 Tage, automatisch ablaufen zu lassen. Teams mit aktiver Nutzung erneuern sich automatisch etwa 35 Tage vor Ablauf, sodass produktive Teams nicht betroffen sind. Alle Teamleiter erhalten 30 Tage vor Ablauf Benachrichtigungen zur Erneuerung.

Dies ist die effektivste Kontrolle gegen Sprawl-Akkumulation. Ohne Ablauf bleibt jedes abgeschlossene Projektteam unbegrenzt bestehen und sammelt Berechtigungen und Daten, die niemand aktiv verwaltet.

Durchsetzung von Eigentumsanforderungen

Eigentum ist das Fundament jeder anderen Governance-Kontrolle. Ohne einen verantwortlichen Eigentümer werden Benennungspolitiken nicht durchgesetzt, Ablaufverlängerungen werden nicht bewertet und Entscheidungen über sensible Daten werden nicht getroffen.

Fordern Sie mindestens zwei Eigentümer für alle Teams. Führen Sie vierteljährliche Eigentümerüberprüfungen mit Microsoft Entra ID Access Reviews durch und definieren Sie Eskalationsverfahren zur Zuweisung neuer Eigentümer, wenn aktuelle Eigentümer die Organisation verlassen.

Wie man das bestehende Teams-Wachstum bereinigt

Governance-Richtlinien verhindern neue Auswüchse, aber sie befassen sich nicht mit den Teams, die bereits ohne Aufsicht existieren. Ein strukturierter Bereinigungsprozess erfolgt in fünf Phasen.

Phase 1: Bestandsbewertung

Beginnen Sie mit dem Export eines vollständigen Inventars Ihrer aktuellen Teams-Umgebung, einschließlich Teamnamen, Eigentumsstatus, Aktivitätsniveaus und Sichtbarkeitseinstellungen. Identifizieren Sie Bereinigungskandidaten basierend auf:

- Inaktivität: Teams ohne Aktivität für 90-180 Tage

- Fehlendes Eigentum: Teams ohne aktiven Eigentümer oder ohne Eigentümer überhaupt

- Duplikate: Mehrere Teams mit ähnlichen oder identischen Namen

- Einzelmitglied-Teams: Arbeitsbereiche erstellt, aber nie für die Zusammenarbeit genutzt

Phase 2: Kommunikation mit den Interessengruppen

Benachrichtigen Sie die Teamleiter über inaktive Teams, legen Sie Zeitpläne für die Bereinigung fest (in der Regel 30-60 Tage Vorankündigung) und bieten Sie klare Prozesse an, damit die Leiter ihre Teams erneuern oder rechtfertigen können. Kommunikation ist entscheidend, da das Löschen von Teams ohne Vorankündigung organisatorische Spannungen erzeugt und das Vertrauen in die IT-Governance untergräbt.

Phase 3: Archivierung inaktiver Teams

Die Archivierung macht Teams schreibgeschützt und bewahrt gleichzeitig alle Inhalte. Für regulierte Branchen sollte die Archivierung Ihre Standardmaßnahme sein, anstatt sofort zu löschen. Archivierte Teams behalten ihre Daten aus Compliance-Gründen, während sie aus der aktiven Zusammenarbeit entfernt werden und eine weitere Ansammlung von Berechtigungen verhindert wird.

Phase 4: Löschen unnötiger Teams

Die Löschung sollte nur nach Bestätigung erfolgen, dass:

- Es gelten keine Aufbewahrungsrichtlinien

- Daten haben keinen Compliance-Wert

- Es gibt keine rechtlichen Auflagen

- Die benötigten Daten wurden exportiert

- Die Genehmigung der Interessengruppen wurde eingeholt

Gelöschte Teams treten in einen 30-tägigen Soft-Delete-Zustand ein, bevor sie dauerhaft entfernt werden, was ein Wiederherstellungsfenster bietet, falls etwas vorzeitig entfernt wurde.

Phase 5: Konfiguration der Aufbewahrungsrichtlinien

Konfigurieren Sie Aufbewahrungsrichtlinien für Teams-Kanalnachrichten und Chats über Microsoft Purview, bevor Sie mit der großflächigen Löschung beginnen. Die Aufbewahrungsdauer sollte mit Ihren gesetzlichen Anforderungen übereinstimmen. Ohne diese Richtlinien besteht das Risiko, dass bei den Bereinigungsmaßnahmen versehentlich Daten gelöscht werden, die einen Compliance-Wert haben.

Sobald die Bereinigung abgeschlossen ist, besteht die fortlaufende Herausforderung darin, die Governance ohne ständige manuelle Anstrengungen aufrechtzuerhalten. Die in dem obigen Abschnitt zur Prävention behandelten Ablaufrichtlinien, Eigentumsüberprüfungen und Erstellungseinschränkungen verhindern, dass sich die Ausbreitung wieder aufbaut.

Wie Netwrix die Governance von Teams unterstützt

Governance-Richtlinien und Bereinigungsskripte befassen sich mit der strukturellen Seite der Teams-Ausbreitung. Aber die tiefere Herausforderung ist die Sichtbarkeit:

- Wissen, wer auf welche Daten in Hunderten von Teams und deren zugehörigen SharePoint-Seiten zugreift

- Erkennung von Berechtigungsabweichungen

- Auditnachweise zu erstellen, die von den Regulierungsbehörden tatsächlich akzeptiert werden

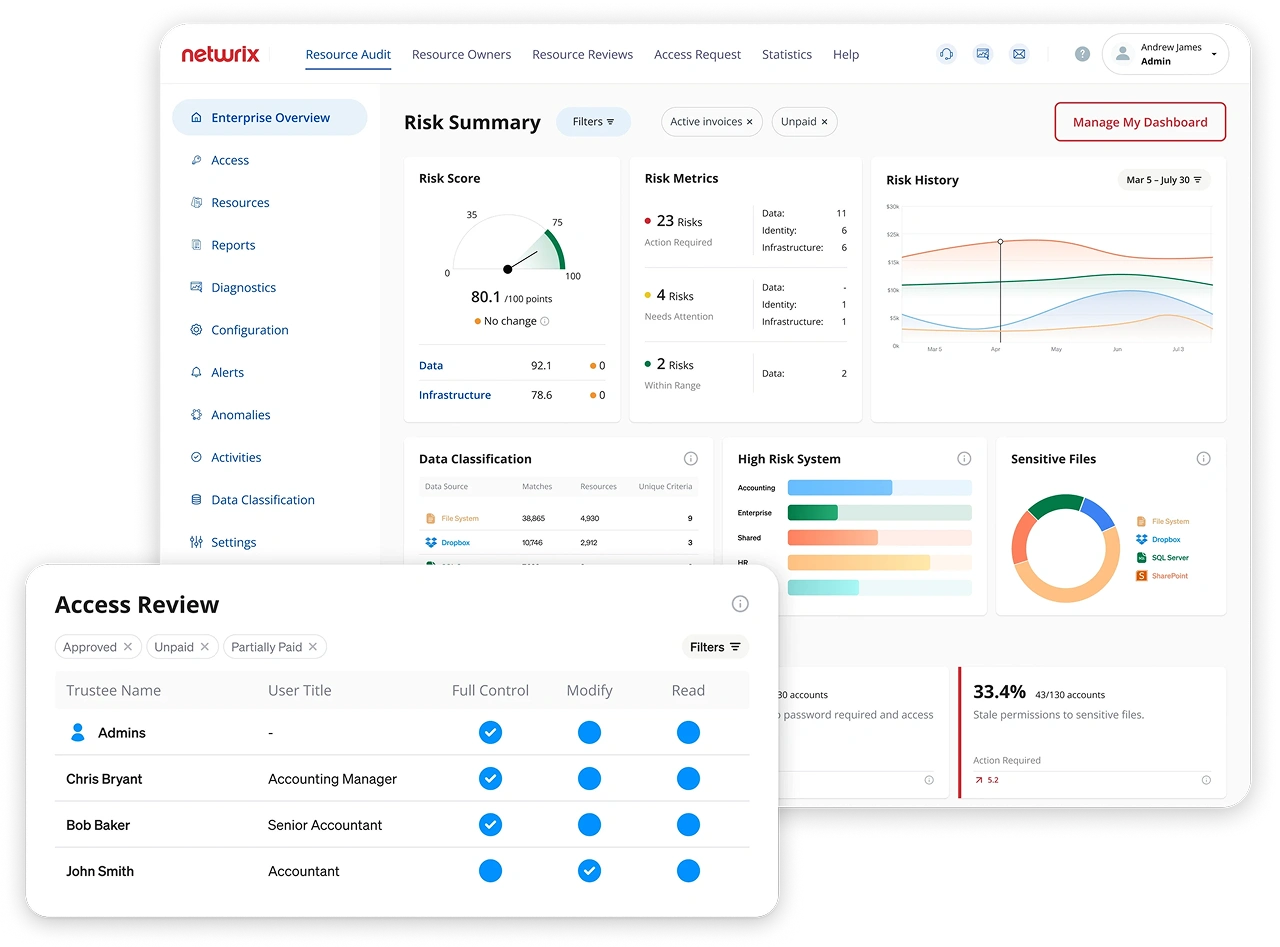

Das ist die Lücke, die die nativen Tools von Microsoft offenlassen, und hier passt Netwrix hinein.Netwrix 1Secure bietet ab dem ersten Tag Sichtbarkeit in Ihre Microsoft 365-Umgebung ohne komplexe Bereitstellungen. Für SharePoint Online verfolgt 1Secure die Datenzugriffsaktivitäten, hebt Standorte sensibler Daten hervor und überwacht Berechtigungsänderungen in Ihrer Kollaborationsumgebung.

Risikobewertungs-Dashboards heben die Probleme hervor, die die Ausbreitung von Teams verursacht: übermäßige Berechtigungen, offener Zugriff auf sensible Daten, inaktive Konten mit anhaltendem Zugriff und Berechtigungskonfigurationen, die gegen die organisatorische Richtlinie verstoßen. KI-basierte Empfehlungen zur Behebung helfen den Teams, zu priorisieren, was zuerst behoben werden soll.

Netwrix Auditor bietet die tiefgehende, compliance-orientierte Prüfung, die regulierte Branchen benötigen. Mit einer schnellen Bereitstellung und Berichten, die innerhalb von Stunden verfügbar sind, liefert Auditor Prüfprotokolle über Teams, SharePoint, Active Directory und Dateiserver. Die Google-ähnliche interaktive Suche ermöglicht es Ermittlern, die Frage "Wer hat was und wann zugegriffen" in Ihrer gesamten Umgebung zu beantworten, nicht nur für ein Team zur gleichen Zeit.

Vordefinierte Compliance-Zuordnungen für HIPAA, SOC 2, GDPR, PCI DSS und CMMC bedeuten, dass die Vorbereitung auf Audits das Abrufen von Berichten anstelle des manuellen Sammelns von Beweisen umfasst.

Für privilegierten Zugriff in Ihrer Microsoft 365-Umgebung, Netwrix Privilege Secure bietet eine bedarfsorientierte Bereitstellung, die dauerhafte Administratorrechte eliminiert, mit Sitzungsaufzeichnung für Prüfpfade.

Die meisten Organisationen mangeln nicht an Governance-Intention. Ihnen fehlt die Fähigkeit, klar zu erkennen, was in ihrer Teams-Umgebung geschieht, um darauf zu reagieren. Netwrix schließt diese Lücke, ohne die bereits überlastete Sicherheitsgruppe zu verkomplizieren.

Buchen Sie eine Demo um Netwrix in Aktion zu sehen und herauszufinden, wie schnell Sie von unregulierten Auswüchsen zu auditablem Kontrollsystem wechseln können.

Häufig gestellte Fragen zur Teams-Ausbreitung

Wie kann ich den geschäftlichen Nutzen der Teams-Governance gegenüber der Führungsebene darlegen?

Beginnen Sie mit einem internen Inventar-Audit, um Ihre aktuelle Ausbreitung zu quantifizieren: Gesamtanzahl des Teams, Prozentsatz ohne aktive Eigentümer und Anzahl der inaktiven Mitglieder seit über 90 Tagen. Ordnen Sie diese Ergebnisse den spezifischen Anforderungen Ihres Compliance-Rahmenwerks (HIPAA, SOC 2, CMMC) zu und berechnen Sie die Kostenexposition durch potenzielle Auditfehler oder Benachrichtigungspflichten bei Verstößen.

Governance als Risikominderung und Einsparungen bei Betriebskosten darstellen, nicht als IT-Infrastrukturprojekt.

Wie sollten wir mit externen Gästen in verstreuten Teams-Umgebungen umgehen?

Beginnen Sie mit der Überprüfung Ihrer aktuellen Richtlinien für den Gastzugang, insbesondere wenn Sie diese seit dem Update, das es Benutzern ermöglichte, standardmäßig mit jeder E-Mail-Adresse zu chatten, nicht überprüft haben.

Führen Sie einen Bericht über Gastbenutzer über Microsoft Entra ID aus, um externe Konten zu identifizieren, überprüfen Sie dann, zu welchen Teams sie gehören und ob diese Teams sensible Daten enthalten. Entfernen Sie den Gastzugang, der nicht mehr benötigt wird, und konfigurieren Sie die Ablaufzeit des Gastzugangs über Entra ID-Zugriffsüberprüfungen, um zu verhindern, dass dasselbe Problem erneut auftritt.

Beeinflusst die Ausbreitung von Teams die Sicherheit von Microsoft Copilot?

Ja, und das ist ein zunehmend dringendes Anliegen. Microsoft Copilot kann Inhalte aus jeder Teams-Umgebung und jeder SharePoint-Website, auf die ein Benutzer Zugriff hat, bereitstellen. Ausbreitung bedeutet, dass Benutzer oft Zugriff auf Teams haben, auf die sie keinen Zugriff haben sollten, was bedeutet, dass Copilot sensible Daten offenlegen kann, die diese Benutzer niemals sehen sollten. Die Verwaltung der Teams-Ausbreitung ist eine Voraussetzung für eine sichere Bereitstellung von Copilot.

Werden Governance-Richtlinien nicht die Teams stören, die aktiv genutzt werden?

Nein. Ablaufrichtlinien erneuern automatisch Teams, die eine aktive Nutzung zeigen, sodass produktive Teams nicht betroffen sind. Die in diesem Artikel beschriebenen Governance-Kontrollen zielen auf inaktive, verwaiste und nicht verwaltete Teams ab, während die aktive Zusammenarbeit unberührt bleibt.

Die häufigste Störung entsteht durch das Fehlen von Richtlinien: Benutzer können das richtige Team nicht finden, erstellen Duplikate und verlieren den Überblick, wo sich die Daten befinden.

Häufig gestellte Fragen zur Teams-Ausbreitung

Teilen auf

Erfahren Sie mehr

Über den Autor

Dirk Schrader

VP of Security Research

Dirk Schrader ist Resident CISO (EMEA) und VP of Security Research bei Netwrix. Als 25-jähriger Veteran in der IT-Sicherheit mit Zertifizierungen als CISSP (ISC²) und CISM (ISACA) arbeitet er daran, die Cyber-Resilienz als modernen Ansatz zur Bekämpfung von Cyber-Bedrohungen voranzutreiben. Dirk hat an Cybersecurity-Projekten auf der ganzen Welt gearbeitet, beginnend in technischen und Support-Rollen zu Beginn seiner Karriere und dann übergehend in Vertriebs-, Marketing- und Produktmanagementpositionen sowohl bei großen multinationalen Konzernen als auch bei kleinen Startups. Er hat zahlreiche Artikel über die Notwendigkeit veröffentlicht, Änderungs- und Schwachstellenmanagement anzugehen, um Cyber-Resilienz zu erreichen.