3-Schritte-Leitfaden zur Verhinderung von Privilege Escalation

Mar 23, 2017

Nachdem das letzte Jahr vorüber ist, haben Analysten Microsofts Liste von Schwachstellen durchforstet. Es sollte für niemanden eine Überraschung sein, dass 94% der Sicherheitsbulletins mit einer kritischen Bewertung hätten vermieden werden können, indem administrative Privilegien entfernt worden wären. 100% der kritischen Bulletins für Internet Explorer/Microsoft Edge wurden durch Entfernen administrativer Privilegien gemildert. Es gibt nur wenige legitime Fälle, in denen privilegierte Anmeldeinformationen interaktiv in einer Microsoft-Umgebung verwendet werden sollten. Dies gilt umso mehr, wenn man die vielen Verbesserungen seit Windows Server 2012 betrachtet.

Stellen Sie sich diese Frage – verwenden irgendwelche Benutzer (einschließlich IT- oder Verwaltungspersonal) administrative Konten für routinemäßige Aufgaben? Wenn Sie mit Ja geantwortet haben (oder nicht 100% sicher sind), sind Sie gefährdet. Wie in vielen Umgebungen haben Sie wahrscheinlich Standardbenutzer abgesichert, aber wichtigen Personalaccounts erhöhte Rechte eingeräumt. IT-Konten in Ihrer Umgebung verwenden wahrscheinlich regelmäßig erhöhte Berechtigungen. Dies kann das Anmelden an ihrem täglichen Arbeitscomputer und die Verwendung kritischer Anwendungen und trivialer Programme (wie ein Webbrowser oder E-Mail) einschließen. Weitere Risiken können gemeinsam genutzte Konten und gemeinsame Passwörter über verschiedene Konten hinweg umfassen.

Ausgewählte verwandte Inhalte:

In diesem Artikel stellen wir Ihnen einen 3-Schritte-Leitfaden zur Verhinderung der Eskalation von Privilegienkonten zur Verfügung.

Schritt #1: Erkennen Sie, dass IT eine Haftung sein kann

Wenn Ihre Mitarbeiter bereits Standardkonten verwenden, sind Ihre administrativen Konten möglicherweise die größte Schwachstelle in Ihrem Bereich. Es spielt keine Rolle, wie sorgfältig, intelligent oder bewusst Sie sind. Ein einziger Fehler, wie die Verwendung von Domain-Admin-Anmeldeinformationen an einem infizierten Arbeitsplatz, kann Ihr Verhängnis sein. Konten, die von der IT verwendet werden, sind die Schlüssel zum Königreich; sie sind Hauptziele für Angreifer.

Die Minderung dieses Risikos ist einfach, wenn Sie drei Regeln befolgen:

- Gehen Sie davon aus, dass Ihre Umgebung bereits kompromittiert ist. Die Lösungen, die Sie implementieren, sollten gehärtet werden, um eine weitere Kompromittierung zu verhindern

- Domänenadministratoren (oder Benutzer mit umfangreichen delegierten Berechtigungen) sollten selten interaktiv verwendet werden

- Vorsicht vor den versteckten Administratoren. Dazu gehören:

- Das lokale Administratorkonto auf Arbeitsstationen und Servern

- Servicekonten mit schwachen oder unveränderten Passwörtern

- Gemeinsam genutzte privilegierte Konten (achten Sie auf die Nutzung in Ihrer Abteilung)

Diese Regeln zu kennen wird helfen. Sie müssen tatsächliche Lösungen haben, die Ihre Position stärken und privilegierte Eskalationswege schließen.

Schritt #2: Verhinderung von Privileged Account Eskalationen

Microsoft hat für jede der oben aufgeführten Regeln ein Werkzeug. Das erste Werkzeug, das begleitende Konzepte umfasst, ist als Privileged Access Management (PAM) bekannt. PAM bietet eine Möglichkeit, Directory Services sicher zu delegieren und zu verwalten. Die zugrundeliegende Technologie für PAM besteht aus Verbesserungen in AD und Microsoft Identity Manager (MIM). Bei der Konfiguration von PAM werden Sie einen vertrauenswürdigen Forest erstellen. Aufgrund der Art und Weise, wie MIM diesen Forest implementiert, ist er gehärtet und als unkompromittiert bekannt.

Common account/group SID allows you to securely escalate permissions and interact with objects. The concept is similar to the MDOP tool, Advanced Group Policy Management. MIM handles the underlying workflow that includes time-sensitive security group memberships. Although this method may sound extreme, it is very easy to maintain. It is also the only 100% proven solution to prevent a previous compromise from bypassing any new security layers. PAM addresses the first rule listed in the previous section.

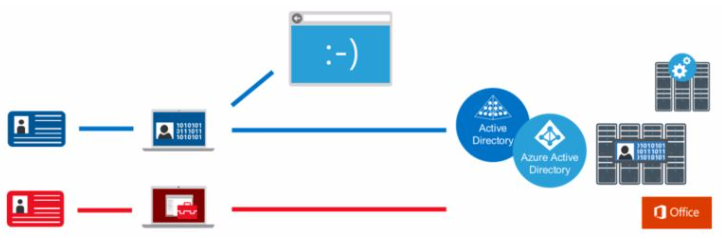

The second tool available is the Privileged Access Workstation (PAW) model. PAW provides a clean channel for administration. This is accomplished by using a highly secure and dedicated administrative machine. In the illustration below, a single administrator has two channels for his or her job duties. The top channel is through a PAW and only allows access to directory services through a dedicated user credential. That credential access should be managed through PAM. The second channel is used for other daily tasks, such as those involving Office applications.

Ressourcen können gespart werden, indem man die physische Maschine des Administrators als den PAW-Kanal bestimmt und darauf eine VM für andere tägliche Aufgaben ausführt. Microsoft gibt genau diese Reihenfolge an, wenn Sie sich entscheiden, VMs in die PAW-Infrastruktur zu integrieren.

Der größte Vorteil von PAW wird für AD (einschließlich Azure AD) Administratoren realisiert. Wenn Sie PAW implementieren, sollten Sie diese Konten zuerst ins Visier nehmen, da sie der Hauptgewinn für Angreifer sind. Nachdem die Konten auf das PAW-Modell umgestellt sind, sollten andere globale Serviceadministratoren migriert werden. Achten Sie auf Nicht-IT-Personal, das auf einem PAW sein sollte. Microsoft listet die folgenden Mitarbeiter als potenzielle Ziele auf:

- Klassifizierte oder vorangekündigte Daten

- Mitarbeiter, die hochsichtbare Dienste verwalten (wie zum Beispiel die Social-Media-Konten eines Unternehmens)

- Mitarbeiter mit Zugang zu Geschäftsgeheimnissen oder bald geschützten Daten

Wenn Sie denken, dass ein Konto vom PAW-Modell profitieren könnte, ist es eine sichere Wette, dass es darauf migriert werden sollte.

Das letzte Werkzeug zur Verhinderung von Konto-Eskalationen adressiert auch unsere dritte Regel – den versteckten Administrator. Das offensichtlichste Beispiel ist der standardmäßige lokale Administrator. Gemäß den Best Practices für Privileged Access Management sollte dieses Konto deaktiviert werden. Viele Organisationen befolgen diese Empfehlung, setzen aber das Passwort des lokalen Administrators im gesamten Domain auf denselben Wert. In Bezug auf den Zugriff auf Arbeitsstationen entspricht dies einem Domain-Administrator-Konto. Ein kompromittierter Rechner gefährdet jeden Rechner.

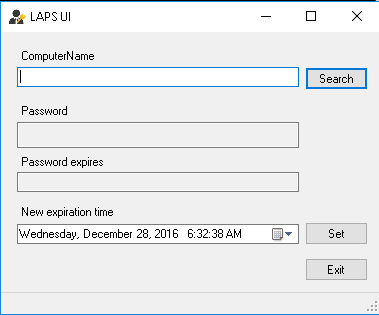

Local Administrator Password Solution (LAPS) ist Microsofts kostenloses Passwort-verwaltungstool für lokale Benutzerkonten. Es ist ein Ersatz (und eine Verbesserung) der unsicheren lokalen Benutzergruppenrichtlinien-Erweiterung.

LAPS funktioniert über eine neue Group Policy Client Side Extension (CSE). Diese CSE sollte auf jeder Workstation und jedem Server installiert sein. Der Active Directory- oder Gruppenrichtlinienadministrator konfiguriert die minimalen Passwortsicherheitseinstellungen über die LAPS-Administrationsvorlage. Wenn die Gruppenrichtlinie auf einem Client verarbeitet wird, führt die LAPS-Erweiterung Folgendes aus:

- Überprüft das Passwortablaufdatum des verwalteten lokalen Kontos durch Konsultation eines AD-Maschinenkontoattributs

- Generiert und validiert ein Kontopasswort (wenn das Passwort abgelaufen ist)

- Speichert das Passwort in einem vertraulichen Attribut im Active Directory-Computerkonto. Das neue Ablaufdatum des Passworts wird in einem separaten Attribut gespeichert.

- Ändert das lokale Benutzerpasswort auf den generierten Wert

Gemäß Privileged Access Management (PAM) kann die Berechtigung zum Lesen des lokalen Benutzerpassworts sicher delegiert werden. Es wird sogar ein UI-Tool für die Passwortsuche bereitgestellt.

Während LAPS eine elegante Lösung für lokale Benutzer bietet, sollten Sie dennoch nach anderen versteckten Administratoren Ausschau halten. Es klingt vielleicht paranoid, aber gehen Sie immer von einer kompromittierten Umgebung aus. Dies sollte noch besorgniserregender sein, wenn die Umgebung in der Vergangenheit nicht ordnungsgemäß verwaltet wurde.

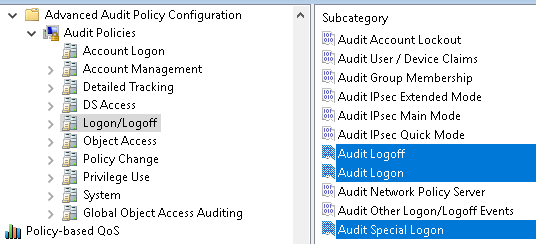

Schritt #3: Überwachung von Creeps und Exploits

Es gibt viele Möglichkeiten, wie kompromittierte Konten verwendet werden können. Ihrer Natur nach werden privilegierte Konten immer ein Ziel für Nutzung und Eskalation sein. Die drei oben genannten Lösungen blockieren viele Angriffsvektoren, aber ein bösartiger Akteur muss nur einmal erfolgreich sein.

Datensammlung und -analyse ist sowohl Ihre erste als auch letzte Verteidigungslinie. Dienste wie die Sicherheits- und Compliance-Tools in Azure oder Office 365 bieten Ereignisaggregation und Alarmierung. Diese gleichen Techniken sollten auch auf andere kritische Dienste angewendet werden. Jede Kontenaktion oder Anmeldeversuch eines privilegierten Kontos sollte überwacht und auf Anomalien überprüft werden. Geschützte Gruppen sollten auf Gruppenmitgliedschaftsänderungen überwacht werden. Schließlich sollten Änderungen aus Bequemlichkeit gegen das Potenzial für Kompromisse abgewogen werden. Dies gilt insbesondere, wenn Nicht-IT-Personal in zusätzliche Sicherheitsdienste wie das PAW-Modell eingebunden ist. Gruppenrichtlinien und Desired State Configuration erleichtern das Konfigurieren und Durchsetzen von Sicherheitsrichtlinien.

Indem Sie den Anweisungen in diesem Artikel folgen, kann Ihre Umgebung gegen die Bedrohung durch Privilege Escalation immun gemacht werden. Wenn Sie diese Sicherheitsmaßnahmen für alle Konten (einschließlich IT) integriert haben, die drei oben genannten Regeln befolgt und weiterhin überwacht haben, können Sie sicher sein, dass jeder Angriffsweg erheblich kleiner ist.

Ausgewählte verwandte Inhalte:

Probieren Sie unser kostenloses Tool, um den Überblick zu behalten, wer welche Berechtigungen hat in Active Directory & Dateifreigaben.

Teilen auf

Erfahren Sie mehr

Über den Autor

Joseph Moody

Netzwerkadministrator

Joseph ist Netzwerkadministrator für ein öffentliches Schulsystem und hilft bei der Verwaltung von 5.500 PCs. Er ist ein Microsoft MVP im Bereich Cloud und Datacenter Management und ein leidenschaftlicher IT-Blogger.

Erfahren Sie mehr zu diesem Thema

7 beste CyberArk-Alternativen im Jahr 2026

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Erstellen Sie AD-Benutzer in Massen und senden Sie deren Anmeldeinformationen per E-Mail mit PowerShell

So fügen Sie AD-Gruppen hinzu und entfernen Objekte in Gruppen mit PowerShell