Top 5 Dinge, die Menschen an Privileged Access Management (PAM) hassen

Aug 25, 2021

Privileged Access Management (PAM)-Lösungen gibt es in verschiedenen Formen schon seit Jahrzehnten. Ob Sie einen Passworttresor, Sitzungsverwaltung, reduzierte Berechtigungen oder eine Kombination aus privilegierten Verwaltungsworkflows suchen, es gab nie einen Mangel an Anbietern zur Auswahl.

Warum lässt der Gedanke an PAM Administratoren immer noch erschauern? Eigentlich sollte es doch angenehm sein, eine PAM-Lösung im Einsatz zu haben, die reibungslos läuft, das Risiko für Ihr Unternehmen reduziert und es Ihnen, dem Administrator, ermöglicht, sich auf andere Aufgaben zu konzentrieren.

Ausgewählte verwandte Inhalte:

Leider ist das nicht das, was die meisten Administratoren erleben. Privileged Access Management-Lösungen sind zwar unerlässlich, stellen aber schon so lange ein Problem für Organisationen dar, die ihr Risiko und ihre Angriffsfläche verringern wollen, wie es sie gibt, und die Probleme haben sich im Laufe der Zeit nur noch vergrößert.

Hier sind die Top 5 Dinge, die Menschen an Privileged Access Management hassen — und wie man sie überwindet.

1. Komplexität

Die meisten Privileged Access Management-Lösungen konzentrieren sich darauf, den Zugriff auf mächtige Anmeldeinformationen zu kontrollieren, anstatt auf die Aktivitäten, die Administratoren durchführen müssen. Daher ist die Lösung eher als eine Privileged Account Management-Lösung als eine Privileged Access Management-Lösung zu bezeichnen.

Die meisten Lösungen basieren auf einem Passwort-Tresor, der sowohl Superuser-Konten als auch persönliche Admin-Konten steuert. Der Tresor ordnet Personen zu Konten, Konten zu Systemen und Systeme zu Anwendungen zu. Dieser viele-zu-viele Ansatz erhöht die Komplexität und das Risiko. Darüber hinaus gelingt es nicht, die Angriffsfläche der Organisation zu reduzieren, da all diese bestehenden privilegierten Konten weiterhin existieren und einer Kompromittierung ausgesetzt sind.

Wenn das nicht schon kompliziert genug wäre, wurden mit der Entwicklung von Vorschriften und Sicherheitsbestpraktiken zusätzliche Funktionen auf das Passwort-Tresor aufgesetzt, um Sitzungsmanagement zu bieten, das Prinzip der minimalen Rechte zu gewährleisten und so weiter. Im Laufe der Zeit haben sich diese schrittweisen Änderungen angehäuft und die Lösungen sind zu einem komplexen Geflecht beweglicher Teile geworden. Oft erfordern sie sogar separate virtuelle Maschinen – oder sogar separate Hardware.

Erhalten Sie einen kostenlosen Bericht:

2. Hohe Lizenz-, Implementierungs- und Wartungskosten

IT-Profis wissen, dass der Aufkleberpreis einer Softwarelösung nicht die einzige – oder sogar die höchste – Ausgabe sein kann. Mit traditionellen Privileged Access Management-Tools wurden sie nicht nur durch teure Lizenzkosten pro Platz verbrannt, sondern auch durch alle Hardware-Bereitstellungskosten, die IT-Zeit, die erforderlich ist, um die Software zu überwachen und am Laufen zu halten, und Kosten, die mit Updates verbunden sind.

Insbesondere erfordert eine traditionelle Privileged Access Management (PAM)-Lösung oft, dass die Organisation zusätzliche Server bereitstellt, um die verschiedenen PAM-Dienste (wie das Management privilegierter Sitzungen) zu handhaben, die auf separaten Maschinen installiert werden müssen. Die Anzahl der Server kann aufgrund von Beschränkungen der Anzahl gleichzeitiger Benutzer (oder Sitzungen) pro Server, die durch die PAM-Software durchgesetzt werden, viel höher sein als zunächst angenommen.

In großen Organisationen müssen möglicherweise mehrere Administratoren Zeit damit verbringen, die Installation zu überwachen, die täglichen Arbeitsabläufe zu verwalten und Probleme zu beheben. Wenn diese Administratoren den ganzen Tag mit der Arbeit an der Privileged Access Management Software beschäftigt sind, können sie sich nicht auf andere Aufgaben konzentrieren – was die Organisation zwingt, das Budget für mehr Administratoren zu erhöhen, um alles am Laufen zu halten.

3. Bedarf an teuren professionellen Dienstleistungen

Die Kosten einer traditionellen Privileged Access Management-Lösung beschränken sich nicht nur auf Lizenzierung, Hardware, Verwaltung und Aktualisierungskosten. Oft sind diese Lösungen so komplex, dass Organisationen für professionelle Dienstleistungen bezahlen müssen, um bei der Implementierung zu helfen, neue Workflows hinzuzufügen, bei der Fehlersuche zu unterstützen und Updates zu assistieren.

Zum Beispiel könnte eine Organisation nach monatelangen Implementierungsbemühungen endlich ihre Privileged Access Management-Lösung in Betrieb haben — nur um dann einen neuen Anwendungsfall zu entdecken, dann noch einen und dann noch einen weiteren. Wenn nicht klar ist, wie diese neuen Anforderungen in die Privileged Access Management-Lösung integriert werden können, müssen sie jedes Mal zusätzliche Stunden professioneller Dienstleistungen vom Anbieter erwerben.

4. Verwaltungsprobleme

Da traditionelle Privileged Access Management (PAM) Lösungen so viele bewegliche Teile haben, wird ein einzelner Administrator in der Regel nicht verstehen, wie die gesamte Lösung funktioniert. Stattdessen haben verschiedene Administratoren oft Verantwortlichkeiten für bestimmte Anwendungsfälle, wie Windows, Linux und spezifische Datenbanken. Dies kann zu Verwirrung führen, wenn Benutzer Probleme mit ihren Arbeitsabläufen haben: Wo trat der Fehler auf und wer sollte ihn beheben?

Außerdem kann die Integration einer herkömmlichen PAM-Lösung in andere kritische Komponenten der IT-Infrastruktur, wie zum Beispiel ein security information and event management (SIEM) tool. Heutzutage sollten solche Integrationen plug-and-play sein.

5. Fehler bei der Lösung

Mit der Komplexität steigen auch die Möglichkeiten für Softwarefehler. Wenn Dienste im Laufe der Zeit aufeinander aufbauen, entstehen geschichtete Abhängigkeiten, die dazu führen können, dass das gesamte System zusammenbricht, wenn ein einzelner Teil ausfällt.

In traditionellen Privileged Access Management-Lösungen ist der Passworttresor die Kernkomponente, auf der die restliche Software seit Jahrzehnten aufgebaut wurde. Sollte der Tresor Ausfallzeiten erleben, kommt der Rest der Software zum Erliegen — und verhindert, dass Administratoren wesentliche Aufgaben durchführen können. Obwohl für viele traditionelle Privileged Access Management-Lösungen Optionen für hohe Verfügbarkeit verfügbar sind, sind sie in der Regel genauso komplex und schwierig zu implementieren wie das restliche Produkt.

Netwrix Privilege Secure zur Rettung

Anstatt sich auf einen Passworttresor zu konzentrieren, ist Netwrix Privilege Secure um die Arbeitsabläufe herum aufgebaut, auf die sich Administratoren im Alltag verlassen — den privilegierten Zugang zu den Ressourcen zu erhalten, die sie benötigen, um eine bestimmte Aufgabe zu erledigen. Alles andere wird durch modulare Mikrodienste darum herum aufgebaut — Sitzungsverwaltung, Audit, Föderation, Kontenverwaltung, Passwortrotation und mehr.

Just-in-time Privileged Access Management reduziert Ihre Angriffsfläche

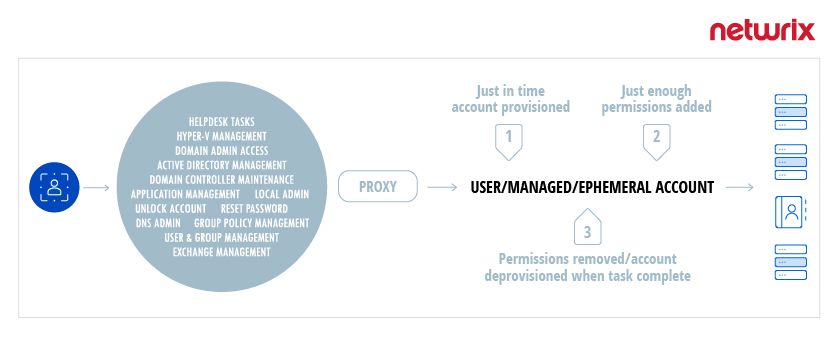

Netwrix Privilege Secure erleichtert den sicheren administrativen Zugriff durch den Einsatz von intuitiver und leicht zu implementierender Technologie der dritten Generation. Wenn ein Administrator eine Aufgabe ausführen muss, die erhöhte Zugriffsrechte erfordert, generiert die Lösung ein ephemeres, zeitgerechtes Konto mit genau den benötigten Berechtigungen für die Aufgabe und entfernt es, sobald die Aufgabe abgeschlossen ist. Dieser Ansatz ermöglicht es Organisationen, fast alle ständigen privilegierten Konten zu entfernen, wodurch die Angriffsfläche erheblich reduziert und der Aufwand für die Pflege komplexer Zugriffskontrollgruppen beseitigt wird.

Darüber hinaus bietet Netwrix Privilege Secure:

- Genehmigungsworkflows —Eine adaptive Zero Trust-Sicherheitsarchitektur umfasst mehrstufige Genehmigungsfähigkeiten, um sicherzustellen, dass jeder privilegierte Zugriff autorisiert ist.

- Unterstützung für bewährte Verwaltungspraktiken —Administratoren verwenden Konten mit erhöhten Rechten nur für Aufgaben, die diese erfordern.

- Verantwortlichkeit —Sie können alle administrativen Aktivitäten aufzeichnen und wiedergeben, um unsachgemäße Handlungen zu erkennen, egal ob versehentlich oder böswillig.

- Flexibilität —Berechtigungen können dynamisch einem ephemeren Konto wie oben beschrieben oder einem bestehenden Benutzer- oder Dienstkonto zugewiesen werden.

- Bereinigung von Artefakten —Kerberos-Tickets werden nach jeder Sitzung automatisch gelöscht, um das Risiko von Pass-the-Hash- und Golden-Ticket-Angriffen zu mindern.

- Echtzeit-Servicekonto-Verwaltung — Sehen Sie Aktualisierungen und Statusänderungen, während sie passieren, und erhalten Sie Alarme bei kritischen Problemen mit der Option, unerwünschte Änderungen zurückzusetzen.

Teilen auf

Erfahren Sie mehr

Über den Autor

Dan Piazza

Product Owner

Dan Piazza ist ehemaliger Technical Product Manager bei Netwrix, zuständig für Privileged Access Management, Auditing von Dateisystemen und Lösungen zur Überwachung sensibler Daten. Seit 2013 arbeitet er in technischen Rollen, mit einer Leidenschaft für Cybersicherheit, Datenschutz, Automatisierung und Programmierung. Bevor er seine aktuelle Position antrat, war er als Product Manager und Systems Engineer für ein Unternehmen im Bereich Datenspeichersoftware tätig, wo er sowohl Software- als auch Hardware-B2B-Lösungen verwaltete und implementierte.

Erfahren Sie mehr zu diesem Thema

7 beste CyberArk-Alternativen im Jahr 2026

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Erstellen Sie AD-Benutzer in Massen und senden Sie deren Anmeldeinformationen per E-Mail mit PowerShell

So fügen Sie AD-Gruppen hinzu und entfernen Objekte in Gruppen mit PowerShell