Top 5 Best Practices für das Vulnerability Management

Apr 7, 2023

Der Übergang zu hybriden IT-Architekturen und Remote-Arbeitsstrategien hat in den letzten Jahren die IT-Landschaften der meisten Organisationen erheblich erweitert. Kombiniert man diese Expansion mit der wachsenden Anzahl an Computern und IoT-Geräten, die heutzutage mit Unternehmensnetzwerken verbunden sind, versteht man, warum Cybersicherheit eine zunehmende Herausforderung darstellt: Mit der Vergrößerung Ihres IT-Fußabdrucks wächst auch Ihre Angriffsfläche.

Ausgewählte verwandte Inhalte:

Die Reduzierung der Angriffsfläche erfordert weit mehr als nur regelmäßiges Patchen Ihrer Software- und Hardwaresysteme, um kritische Schwachstellen zu beheben. Um Ihre Infrastruktur, Benutzer und sensible Informationen vor Cyberbedrohungen zu schützen, benötigen Sie ein umfassendes Programm für das Schwachstellenmanagement, das die Entdeckung von Vermögenswerten, Schwachstellenscans sowie die Priorisierung und Behebung identifizierter Schwachstellen umfasst.

Dieser Artikel beschreibt fünf bewährte Methoden für jedes Vulnerability Management-Programm. Beachten Sie, dass das Vulnerability Management kein einmaliger Prozess ist. Um wirksam zu sein, muss es eine regelmäßige Routine sein, die festgelegtem IT-Personal zugewiesen wird.

1. Asset Discovery

Sie können nicht sichern, was Sie nicht kennen, daher ist der erste Schritt im Vulnerability Management, einen Discovery-Scan zu starten, um eine vollständige Liste aller Geräte in Ihrer Umgebung zu erstellen. Dieses Scannen sollte alles umfassen, von Domain-Controllern und Anwendungsservern bis hin zu kleinen Dingen wie IoT-Sensoren und montierten Kameras. Interne Tests und DevOps-Umgebungen müssen ebenfalls einbezogen werden, denn jedes verbundene Gerät ist Sicherheitsbedrohungen ausgesetzt.

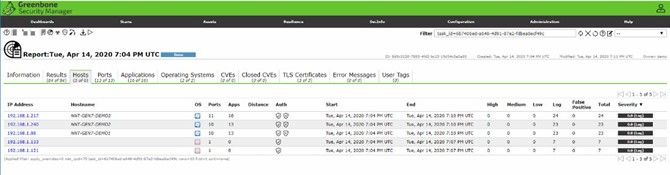

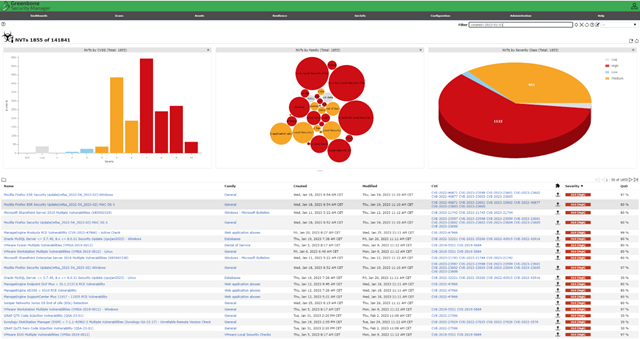

Die anfängliche Erkennungsbemühung muss von regelmäßig geplanten Scans gefolgt werden, um eine genaue Berichterstattung aller Vermögenswerte zu gewährleisten, einschließlich neuer Geräte, die Ihrem Netzwerk hinzugefügt werden. Scans sollten zu verschiedenen Tageszeiten geplant werden, da unterschiedliche Arbeitszeiten bedeuten können, dass einige Geräte nur zu bestimmten Zeiten verbunden sind. Es gibt mehrere vulnerability scanning Werkzeuge auf dem Markt, die Sie nutzen können. Der untenstehende Screenshot zeigt einen Entdeckungsbericht von Greenbone Enterprise.

2. Scannhäufigkeit

Wie oft sollten Sie Ihr Netzwerk scannen? Das Center for Internet Security (CIS) empfiehlt, dass Organisationen alle zwei Wochen Scans durchführen. Umgebungen mit einer sehr dynamischen Benutzerbasis, wie Bildungseinrichtungen, möchten vielleicht wöchentliche oder sogar tägliche Scans durchführen, während kleinere und statischere Organisationen feststellen können, dass ein Scan pro Monat ausreichend ist. Obwohl es keine richtige Antwort gibt, sollten Sie im Zweifelsfall vorsichtig sein, da Asset-Discovery-Scans nur wenig Auswirkungen auf die Netzwerkleistung haben werden.

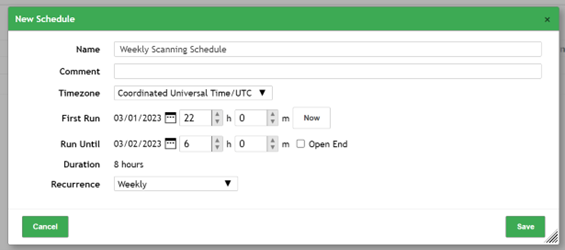

Hier ist ein Beispiel dafür, wie Sie einen geplanten Scan in Greenbone Enterprise einrichten können:

3. Durchführung von Schwachstellenscans

Natürlich reicht es nicht aus, nur eine Inventur Ihrer IT-Systeme durchzuführen; Sie müssen auch regelmäßig alle Assets auf Schwachstellen scannen, die von Angreifern ausgenutzt werden könnten. Im Gegensatz zu Entdeckungsscans können Schwachstellenscans die Systemleistung erheblich beeinträchtigen und sie benötigen mehr Zeit pro Asset, daher ist es in der Regel am besten, Schwachstellenscans außerhalb der normalen Geschäftszeiten durchzuführen.

Es kann notwendig sein, separate Scan-Strategien zu definieren, um verschiedenen Asset-Typen in Ihrer Umgebung gerecht zu werden. Zum Beispiel wird ein Dateiserver eine tiefere Überprüfung erfordern als ein IoT-Gerät. Die meisten qualitativ hochwertigen Schwachstellenscanner ermöglichen es Ihnen, unterschiedliche Scan-Profile zu erstellen, um über verschiedene Systeme und Anwendungen zu berichten. Stellen Sie sicher, dass Ihr Werkzeug eine aktualisierte Datenbank verwendet, um auf neu veröffentlichte Schwachstellen zu testen.

Sie können Scans mit verschiedenen Anmeldeinformationen durchführen, um Schwachstellen zu finden, die für bestimmte Benutzerrollen und Privilegienzuweisungen einzigartig sind. Beachten Sie, dass in der Regel Privileged Access Management-Berechtigungen für tiefgehende Scans erforderlich sind.

4. Priorisierung Ihrer Ergebnisse

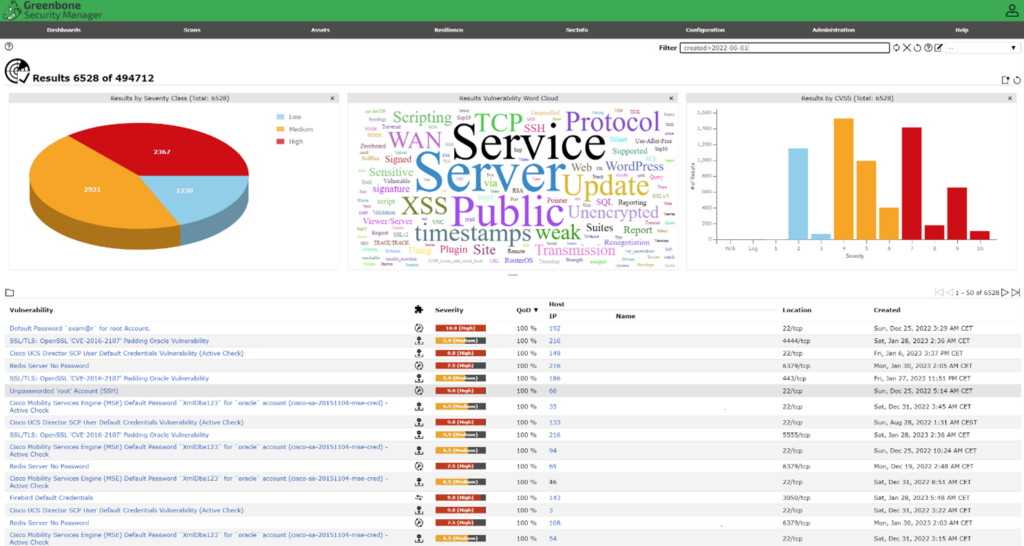

Berichte über Schwachstellenscans listen oft viele Probleme über mehrere IT-Assets auf. Daher müssen IT-Teams ihre Behebungsmaßnahmen priorisieren, um sicherzustellen, dass die kritischen Schwachstellen umgehend angegangen werden. Obwohl der Bericht in der Regel eine Risiko- oder Schweregradbewertung liefert, ermöglicht ein gutes Tool Ihnen, Ihre Ergebnisse basierend auf mehreren Faktoren zu filtern und zu sortieren, einschließlich der Anzahl der betroffenen Systeme und des Zeitpunkts ihres Auftretens, sodass Sie die Informationen besser nutzen können, um das Risiko schnell zu verringern.

5. Behebung

Es ist am besten, zuerst alle Hochrisiko-Schwachstellen anzugehen, unabhängig davon, wo sie in Ihrem Netzwerk auftreten. Insbesondere sollten Sie die Behebung ernster Probleme in Ihren Entwicklungs- und Testumgebungen nicht aufschieben; diese Systeme können besonders anfällig sein, da sie oft weniger restriktive Richtlinien haben.

Sobald Ihre hochriskanten Schwachstellen behoben sind, gehen Sie zügig zu den mittleren Risikoschwachstellen über – Hacker zielen oft darauf ab, weil sie wissen, dass hochriskante Schwachstellen normalerweise behoben werden. Danach gibt es keine strikten Regeln: Die Behebung sollte basierend auf Ihren Prioritäten erfolgen. Es ist jedoch in der Regel ratsam, alle verbleibenden Schwachstellen in Ihren Produktionssystemen zuerst zu beheben.

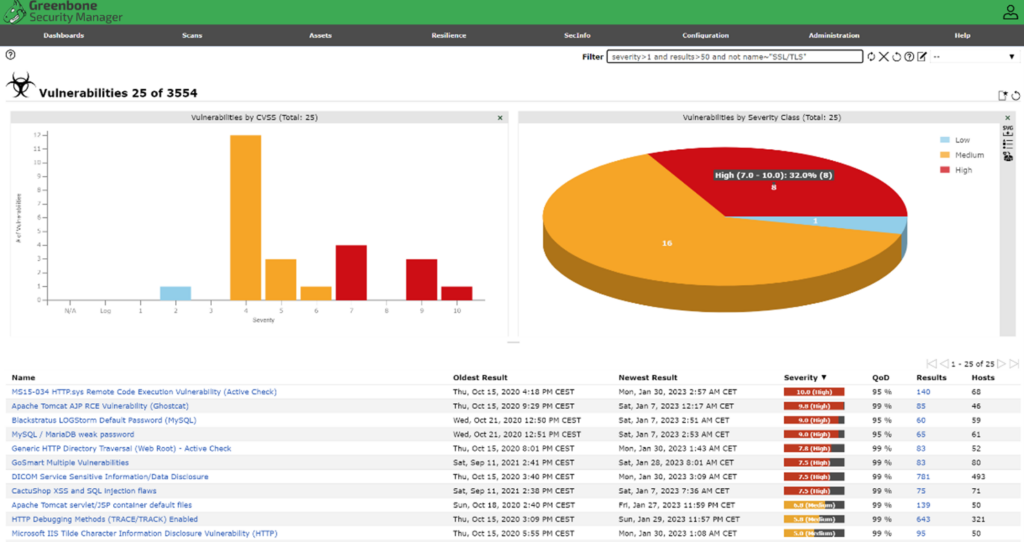

Sobald Ihre Behebungsmaßnahmen abgeschlossen sind, führen Sie erneut einen Scan durch, um zu bestätigen, dass Ihre Systeme frei von Schwachstellen sind. Unten finden Sie ein weiteres Beispiel für einen Greenbone Enterprise Schwachstellenbericht.

Fazit

Software zum Scannen von Schwachstellen Lösungen sind ein wesentlicher Bestandteil jeder IT-Sicherheitsstrategie. Sie helfen Organisationen, ihre Angriffsfläche zu reduzieren, indem sie Schwachstellen in der IT-Umgebung identifizieren und beheben, bevor diese ausgenutzt werden können. Darüber hinaus hilft ein solides Schwachstellenmanagement-Programm dabei, die Geschäftskontinuität zu gewährleisten, indem Unterbrechungen und Ausfallzeiten in wichtigen IT-Systemen verhindert werden.

Teilen auf

Erfahren Sie mehr

Über den Autor

Dirk Schrader

VP of Security Research

Dirk Schrader ist Resident CISO (EMEA) und VP of Security Research bei Netwrix. Als 25-jähriger Veteran in der IT-Sicherheit mit Zertifizierungen als CISSP (ISC²) und CISM (ISACA) arbeitet er daran, die Cyber-Resilienz als modernen Ansatz zur Bekämpfung von Cyber-Bedrohungen voranzutreiben. Dirk hat an Cybersecurity-Projekten auf der ganzen Welt gearbeitet, beginnend in technischen und Support-Rollen zu Beginn seiner Karriere und dann übergehend in Vertriebs-, Marketing- und Produktmanagementpositionen sowohl bei großen multinationalen Konzernen als auch bei kleinen Startups. Er hat zahlreiche Artikel über die Notwendigkeit veröffentlicht, Änderungs- und Schwachstellenmanagement anzugehen, um Cyber-Resilienz zu erreichen.

Erfahren Sie mehr zu diesem Thema

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Erstellen Sie AD-Benutzer in Massen und senden Sie deren Anmeldeinformationen per E-Mail mit PowerShell

So fügen Sie AD-Gruppen hinzu und entfernen Objekte in Gruppen mit PowerShell

Active Directory-Attribute: Letzte Anmeldung