Top 10 Cyber-Angriffskarten und wie sie Ihnen helfen können

Nov 22, 2018

Cyberangriffe werden jedes Jahr häufiger und ausgeklügelter, und Cybersicherheitsexperten haben oft Schwierigkeiten, Schritt zu halten. Karten von Cyberangriffen sind ein wertvolles Werkzeug, das ihnen die Informationen liefern kann, die sie benötigen, um Angriffen immer einen Schritt voraus zu sein. Hier sind die zehn besten Karten von Cyberangriffen und was Sie von jeder einzelnen lernen können.

Ausgewählte verwandte Inhalte:

#1. Trend Micro

Botnet-Angriffe — Angriffe, die von Hackern orchestriert, aber von einer Reihe von Bot-Programmen ausgeführt werden — werden immer häufiger, da technisch versierte Hacker die Vorteile von Internet of Things (IoT)-Geräten nutzen, die nicht immer die beste Sicherheit bieten. Der größte Angriff dieser Art war im Oktober 2016, als ein botnet-befähigter Direct Denial of Service (DDoS)-Angriff das meiste Internet lahmlegte.

Die Cyberangriffskarte von Trend Micro verfolgt Botnet-Aktivitäten im Internet und identifiziert die Command and Control (C&C)-Server, die die Angriffe orchestrieren. Trend Micro veröffentlicht keine Daten darüber, wie oft ihre Karte aktualisiert wird, aber sie beobachten Trends über einen Zeitraum von jeweils zwei Wochen, daher sind die Daten wahrscheinlich nicht viel älter als das.

Diese Karte kann Cybersicherheitsprofis dabei helfen, ihre Systeme vor Botnet-Angriffen zu schützen und auf Angriffe, die dennoch passieren, viel schneller zu reagieren. Sobald eine Bedrohung identifiziert und der entsprechende C&C-Server lokalisiert wurde, können sie Schritte unternehmen, um den spezifischen Angriff zu bekämpfen, anstatt zu versuchen, alle Botnet-Angriffe im Allgemeinen zu blockieren.

Ausgewählte verwandte Inhalte:

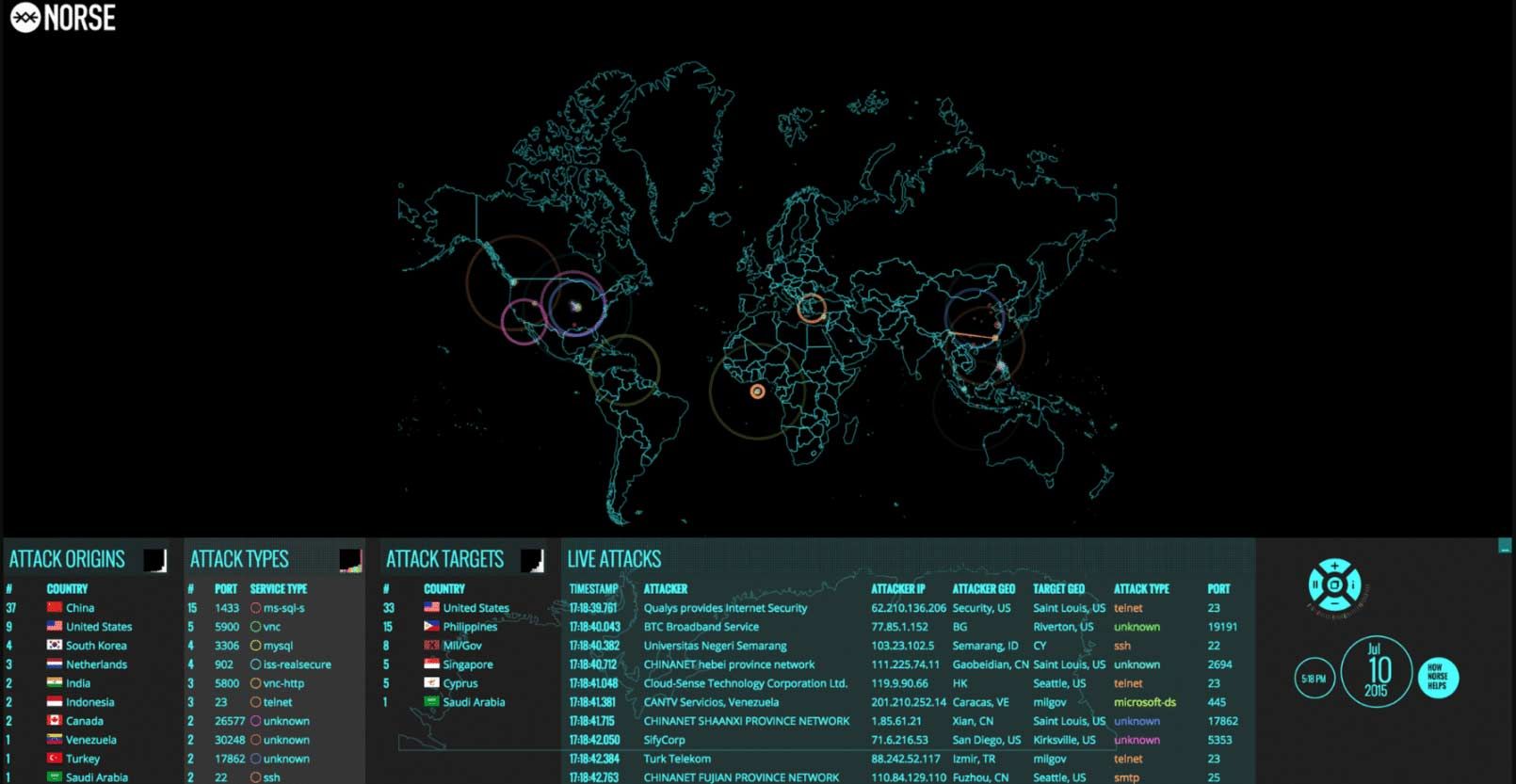

#2. Norse

Norse’s Live-Karte von Cyberangriffen könnte die umfassendste sein, die der Öffentlichkeit zur Verfügung steht. Das Unternehmen behauptet, das größte dedizierte Threat-Intelligence-Netzwerk der Welt zu haben. Es sammelt Daten von mehr als 8 Millionen „Sensoren“ – Honigtöpfen, die Hacker davon überzeugen, dass sie in das anvisierte System eingebrochen sind, während sie tatsächlich auf eine virtuelle Maschine umgeleitet wurden, die ihre IP-Adresse, die verwendeten Werkzeuge und andere identifizierende Informationen verfolgt.

Die Karte von Norse verfolgt Angriffsarten und Ursprungsorte, und Benutzer können die Karte nach Protokoll filtern. Diese Karte ist auch in der Lage, einen Live-Feed von Angriffen zu zeigen, während sie stattfinden, und ist somit das Nächste, was wir an Echtzeit-Verfolgung aktueller Cyberangriffe haben. Sie behält auch im Auge, welche Dienste über welche Ports in den Angriffen genutzt werden, was es für Cybersicherheitsexperten einfacher macht zu bestimmen, welche Angriffe ihre Server oder Systeme ins Visier nehmen könnten.

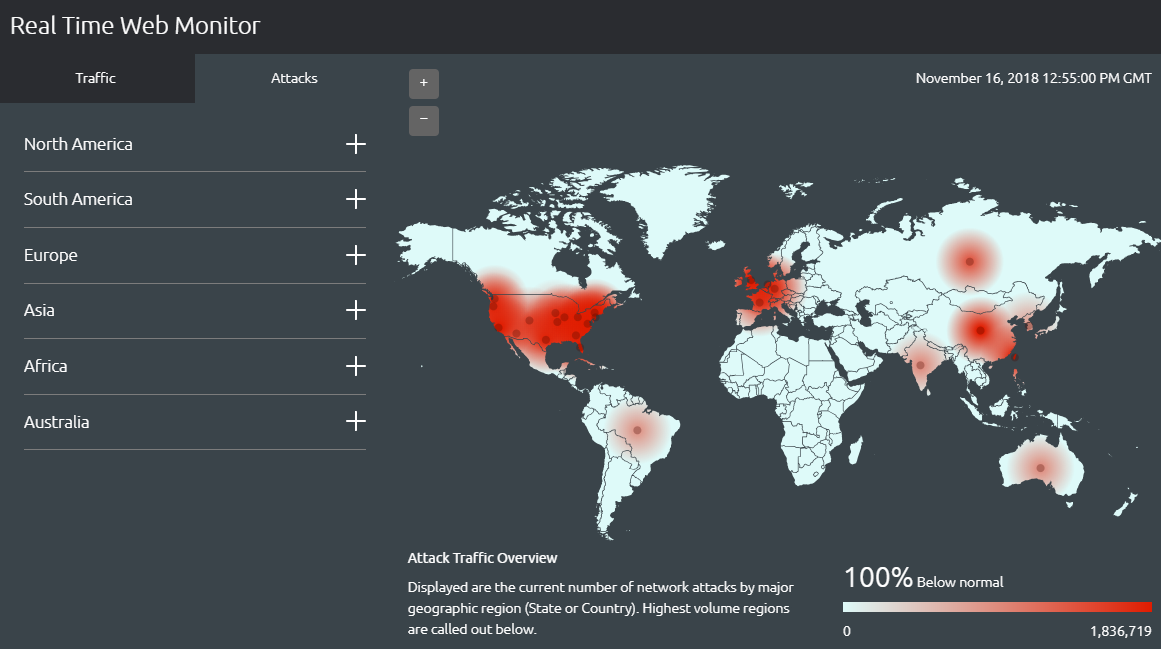

#3. Akamai

Akamai’s map is very simple: It tracks web traffic and real-time cyber attacks related to that web traffic, and enables users to filter the data by region. It doesn’t provide any additional information, such as the source of a cyber attack or the IP address of the attacker, as some other maps do. However, it can be a valuable tool for network administrators, IT professionals and anyone who runs a website. For instance, you can easily see whether a country where you have a lot of users is experiencing traffic slowdowns or traffic-related cyber attacks.

#4. FireEye

FireEye’s map is also very simple: It shows attacks as they happen, identifying the source and target countries, and it also lists the total number of attacks that day and the top five industries under cyber attack during the past 30 days. While it is more up to date than many of the other options on our list, it doesn’t provide the detailed analysis that some of the others do — there are no IP addresses, hacking tools or other identifying information on FireEye’s map.

Diese Karte ist hauptsächlich nützlich für gelegentliche Internetnutzer oder Cybersecurity-Enthusiasten, könnte aber auch in der Cybersicherheitsbranche Anwendung finden. Zum Beispiel könnten Cybersecurity-Profis überprüfen, ob ihre Branche oder ihr Land angegriffen wird und das Land des Angreifers identifizieren, um dann den gesamten Verkehr aus diesem Land vorübergehend zu blockieren, bis der Angriff gestoppt ist.

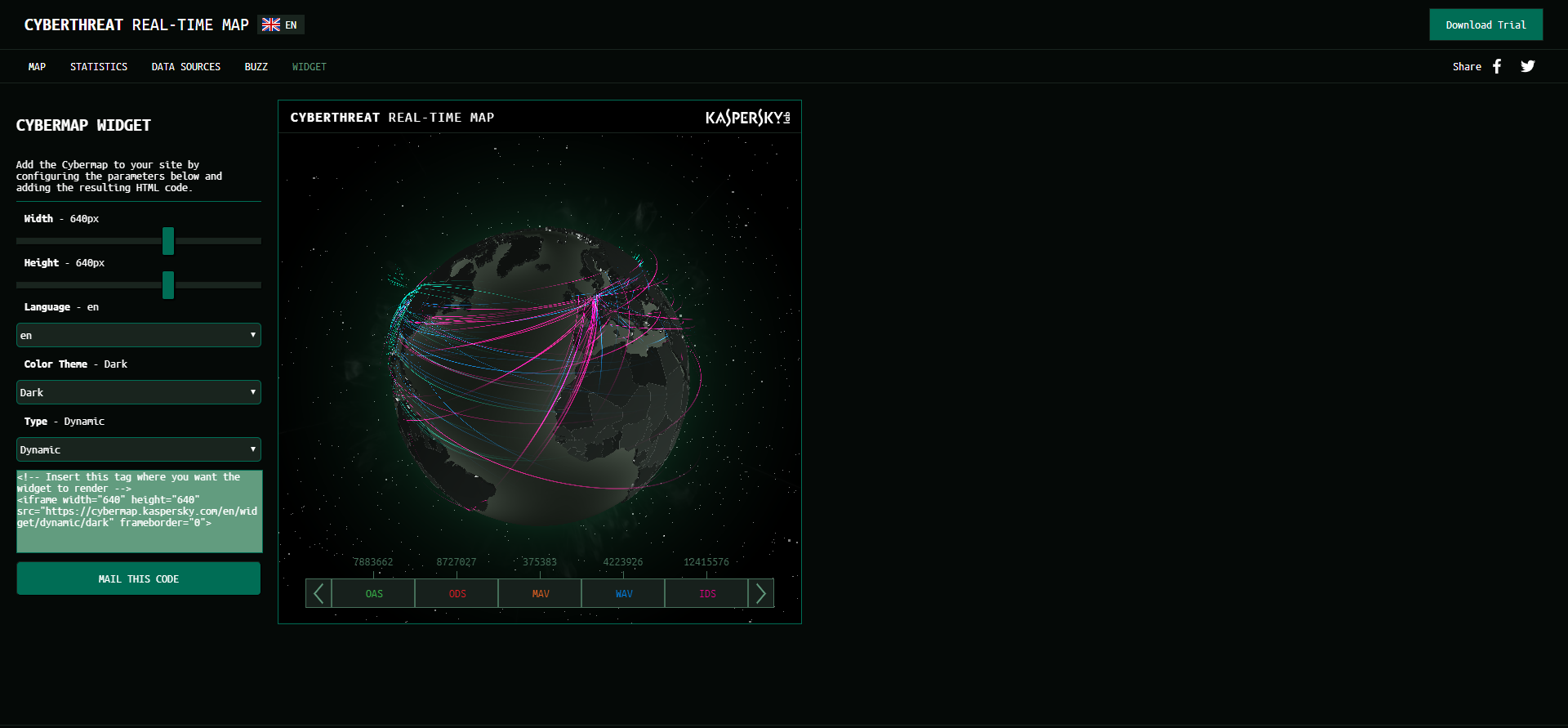

#5. Kaspersky

Kaspersky verfolgt Angriffe in Echtzeit auf einer massiven, rotierenden, 3D-Darstellung des Globus. Die Karte sammelt alle Informationen, die aus einer Vielzahl von Quellen stammen, einschließlich eines On-Demand-Scanners, Web- und E-Mail-Antivirenprogrammen sowie Eindringlings- und Schwachstellenscans. Sie verfolgt auch die Aktivität von Botnetzen, ähnlich wie die Karte von Trend Micro.

Wenn die 3D-Karte zu anspruchsvoll für Ihr Gerät ist, können Sie auf die Daten in Tabellenform über das Stats-Menü zugreifen, was es nützlich macht, um Cyberangriffe unterwegs zu verfolgen. Die Angriffe sind nach Datenquelle farblich kodiert und Sie können jede Datenquelle mit einem Klick ausfiltern, was es einfach macht, zum Beispiel nur Eindringlings-Hacks zu sehen.

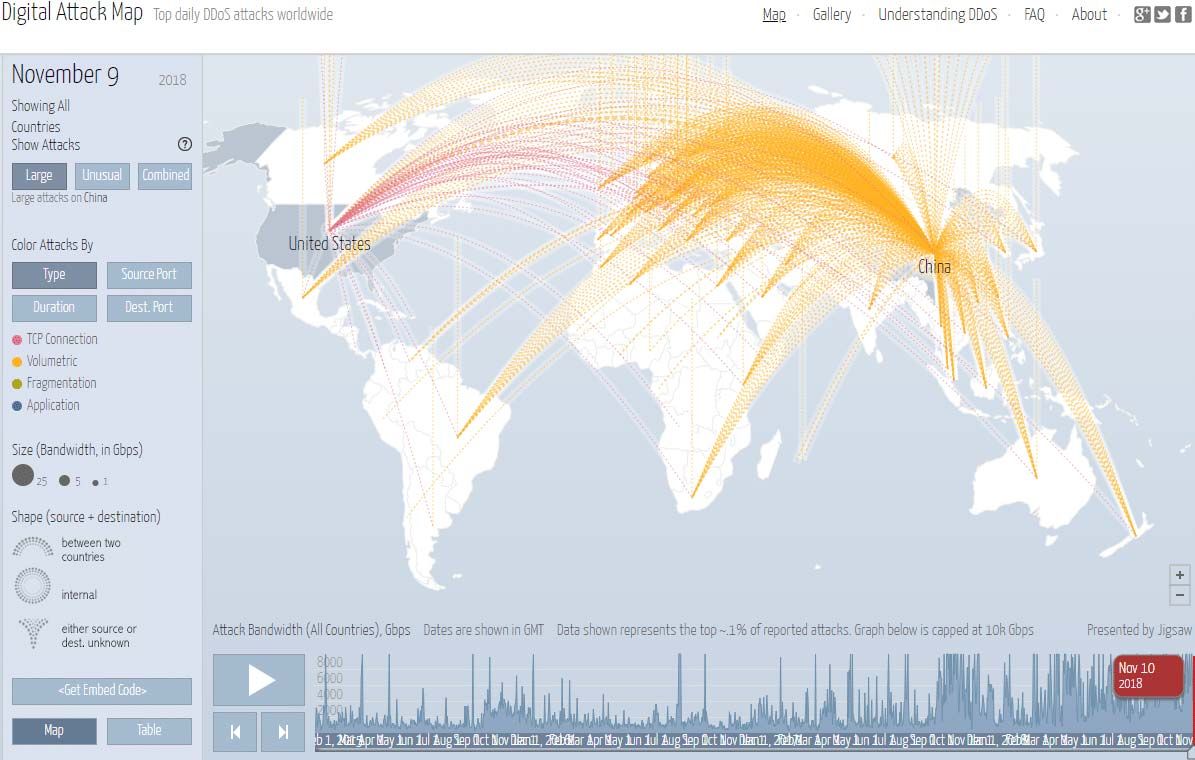

#6. Digital Attack Map

DDoS-Angriffe sind sowohl für große als auch für kleine Unternehmen schädlich. Mit mehr als 2.000 täglich gemeldeten DDoS-Angriffen kann die Überwachung dieser Angriffe für Unternehmen von Vorteil sein — mehr als 71 Prozent der kleinen Unternehmen haben eine Website, die sie für Bestellungen nutzen, und eine wachsende Zahl von ihnen hat das stationäre Geschäft zugunsten eines ausschließlich online Geschäftsmodells aufgegeben. Ihr Geschäft, auch nur vorübergehend, durch einen DDoS attack zu verlieren, kann sie teuer zu stehen kommen. Tatsächlich kann jeder, der eine Online-Präsenz unterhält, durch einen DDoS-Angriff Schaden erleiden.

Digital Attack Map — eine DDOS-Angriffskarte, die durch eine Zusammenarbeit zwischen Google Ideas und Arbor Networks entstanden ist — ermöglicht es Benutzern, DDoS-Angriffe nach Größe oder Typ zu verfolgen. Angriffe werden als Bogen visualisiert, der von der Quelle des Angriffs zu seinem Ziel verläuft. Die Karte ist sehr einfach zu bedienen, was sie zur perfekten Wahl für Geschäftsinhaber oder jeden anderen macht, der sich um seine Online-Präsenz sorgt.

#7. Threatbutt

Threatbutt Internet Hacking Attack Attribution Map verfolgt Cyberangriffe in Echtzeit und zeigt den Standort sowie die IP-Adresse von Quelle und Ziel jedes Angriffs. Es fügt auch kleine Kommentare hinzu, um die Schwere jedes Angriffs anzudeuten: Anmerkungen wie „Wir nennen es einfach einen Glitch“ deuten auf kleine oder geringfügige Angriffe hin, während Aussagen wie „Es ist das Cyber-Pompeji!“ große oder weit verbreitete Angriffe anzeigen.

Die Karte ist für jeden im Internet kostenlos nutzbar, aber es gibt auch eine Premium-Version, die Cybersicherheitsprofis mit zusätzlichen Informationen versorgt, die zur Bekämpfung dieser Cyberangriffe verwendet werden könnten.

#8. Check Point

Dies ist keine Echtzeit-Karte von Cyberangriffen, aber das macht sie nicht weniger nützlich. Visuell ähnelt die Karte der auf der Norse-Website, aber die Informationen, die sie bietet, sind leicht unterschiedlich: Check Point’s map archiviert historische Daten und setzt sich jeden Tag um Mitternacht, Pacific Standard Time, zurück. Das macht sie zu einem nützlichen Werkzeug für Cybersicherheitsexperten, die versuchen, Angriffsmuster über einen Zeitraum hinweg zu verfolgen. Die von Check Point gesammelten Statistiken können nach täglichen, wöchentlichen oder monatlichen Zeiträumen gefiltert werden. Die Informationen sind sehr einfach; sie beinhalten nur den Zeitstempel, Namen und die Quelle und das Ziel jedes Angriffs.

#9. Fortinet

Die Karte von Fortinet wird erstellt und überwacht von FortiGuard Labs, dem hauseigenen Sicherheitsforschungs- und Reaktionsteam von Fortinet. Sie zeigt eine Wiedergabe aufgezeichneter Ereignisse und unterteilt die Angriffe nach Farben — rot für kritische Angriffe, orange für Angriffe mit hoher Schwere, blau für mittlere und grün für niedrige. Laut der Dokumentation der Website kann jeder Benutzer seine eigene Karte erstellen, um Angriffe zu verfolgen, die auf ein bestimmtes Land abzielen oder aus einer bestimmten Region stammen. Benutzer können auch auf ein Land klicken und eingehende sowie ausgehende Angriffe sehen.

Diese Karte ähnelt visuell der Norse-Karte, ist jedoch wesentlich aktiver; sobald sie geladen wird, können Sie Angriffe sehen, die über die Karte pingen. Die Website unterhält eine massive Datenbank — im Wert von 290 Terabyte — an Bedrohungsdatenproben, die es ihr ermöglicht, nahezu jede auftretende Bedrohung zu identifizieren.

#10. Deteque

Deteque is another botnet attack map that provides a ton of useful information. It identifies areas with high botnet activity and probable botnet command and control servers. The larger the circle on the map, the more bots are active at that location.

Die Karte mag im vollständig herausgezoomten Zustand unübersichtlich erscheinen, aber Benutzer können in jede beliebige Position hineinzoomen, um mehr Details über die Botnetz-Angriffe in diesem Bereich zu sehen, oder auf einen der Punkte auf der Karte klicken, um die Anzahl der Bots an diesem Ort und ihre Namen zu erfahren. Für IT-Fachleute kann diese Karte ein wertvolles Werkzeug sein, um Botnetz-Angriffe an einem bestimmten Ort zu verfolgen.

Fazit

Cyberangriffe werden jedes Jahr häufiger, da immer mehr Geräte mit dem Internet verbunden sind. Die hier beschriebenen Karten sind ein oft übersehenes Werkzeug, das IT- und Cybersicherheitsexperten dabei helfen kann, ihre Netzwerke besser zu sichern und zu verhindern, dass Hacker in ihre Systeme eindringen.

Teilen auf

Erfahren Sie mehr

Über den Autor

Kayla Matthews

Tech- & Datenjournalist

Kayla Matthews, eine Technik- und Datenjournalistin, wurde in Publikationen wie InformationWeek, Data Center Frontier, The Data Center Journal und anderen vorgestellt. In der Vergangenheit hat sie auch regelmäßig für The Next Web geschrieben und als Redakteurin für Writerzone gearbeitet.

Erfahren Sie mehr zu diesem Thema

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Erstellen Sie AD-Benutzer in Massen und senden Sie deren Anmeldeinformationen per E-Mail mit PowerShell

So fügen Sie AD-Gruppen hinzu und entfernen Objekte in Gruppen mit PowerShell

Active Directory-Attribute: Letzte Anmeldung