Die 12 häufigsten Arten von Cyberangriffen heute

May 15, 2018

Es gibt viele verschiedene Arten von Angriffen in der Cybersicherheit — und Netzwerksicherheitsteams müssen sich um alle kümmern. Obwohl keine Organisation sich gegen jede Art von Bedrohung schützen kann, wird von einem Unternehmen erwartet, dass es die gebotene Sorgfalt beim Schutz gegen die häufigsten Formen von Cyber-Angriffen demonstriert.

Die Mehrheit der Cyberangriffe wird nicht länger von einem einzelnen Hacker im Keller durchgeführt. Heute behandeln hochorganisierte und gut finanzierte Organisationen Cyber-Sicherheitsangriffe wie ein Geschäft, und sie haben die Mittel, um Angriffe auf Organisationen jeder Größe und Branche zu starten. Mit den Kosten von Cyberkriminalität, die bis 10,5 Billionen Dollar bis 2025 erwartet werden, ist die Fähigkeit, Ihre Benutzer und Unternehmenssysteme sowohl vor externen Angriffen als auch vor Insider Threaten zu schützen, unerlässlich. Tatsächlich ist es für einige Unternehmen zu einem Wettbewerbsvorteil geworden.

Dieser Artikel beschreibt die 12 häufigsten Cyberbedrohungen von heute und liefert Beispiele für Cyberangriffe.

1. Denial-of-Service (DoS)- und Distributed Denial-of-Service (DDoS)-Angriffe

Sowohl Denial-of-Service- als auch Distributed Denial-of-Service-Angriffe sind bösartige Versuche, einen Server, Dienst oder Netzwerkressource für die vorgesehenen Benutzer nicht verfügbar zu machen. Der Unterschied besteht darin, dass ein DoS-Angriff von einer einzelnen Quelle ausgeht, ein DDoS attack wird von mehreren Quellen durchgeführt, manchmal weltweit verteilt.

DoS- und DDoS-Angriffe suchen keinen unbefugten Zugriff; vielmehr konzentrieren sie sich darauf, den echten Datenverkehr daran zu hindern, sein vorgesehenes Ziel zu erreichen, indem sie das Ziel mit nutzlosem Datenverkehr überlasten, der die verfügbare Bandbreite dieses Hosts verbraucht. Die zugrundeliegenden Gründe können von der Zielsetzung auf die Website eines Konkurrenten bis hin zur Erpressung des betroffenen Unternehmens reichen, um die Angreifer zu bezahlen, damit sie den Angriff einstellen. Ein weiterer Zweck eines DoS- oder DDoS-Angriffs kann sein, ein System offline zu nehmen, um abzulenken, sodass eine andere Art von Angriff gestartet werden kann.

Das Datenvolumen, das durch diese Angriffe erzeugt wird, kann erheblich sein. Im Jahr 2018 hielt GitHub einem DDoS-Angriff 20 Minuten lang stand, bei dem es mit 1,3 Terabit pro Sekunde (Tbps) an Datenverkehr bombardiert wurde, was bis dahin der größte DDoS-Angriff war. Im Jahr 2021 erlitt jedoch Microsoft einen Angriff von 3,4 Tbps.

Verteidigungsmethoden

Cyberkriminelle verwenden verschiedene Arten von DoS- und DDoS-Angriffsmethoden, die unterschiedliche Verteidigungsstrategien erfordern. Hier sind die gängigsten, die Folgendes beinhalten:

- Botnets: DDoS-Angriffe basieren häufig auf Botnets – Netzwerken von kompromittierten Computern, die als Bots oder Zombie-Systeme bezeichnet werden und von bösartigen Akteuren kontrolliert werden. Oft wissen die Besitzer der Computer nicht einmal, dass ihre Maschinen Teil eines Botnets geworden sind. Sobald ein Angreifer die Kontrolle über die Bots erlangt, können sie kollektiv verwendet werden, um Angriffe gegen Zielsysteme durchzuführen. Das Volumen des durch diese Angriffe generierten Datenverkehrs kann erheblich sein und ist oft darauf ausgelegt, die Bandbreite oder Verarbeitungskapazitäten der Zielsysteme zu überwältigen.

Botnetze können schwer zu verfolgen sein, da die verwendeten Maschinen oft in vielen verschiedenen geografischen Standorten sind. Eine Möglichkeit, Botnet-Angriffe einzudämmen, besteht darin, Ihre Firewalls so zu konfigurieren, dass sie den Verkehr aus Ländern oder IP-Bereichen blockieren, die Ihre Organisation nicht bedient. Weitere Maßnahmen umfassen Ratenbegrenzung, Verkehrsfilterung, 24/7-Überwachung und die Implementierung von Webanwendungs-Firewalls (WAFs).

- TCP-SYN-Flood-Angriff: Ein Angreifer nutzt den Pufferplatz während des Verbindungsaufbaus einer TCP-Sitzung aus. Das Gerät des Angreifers überflutet die (kleine) Warteschlange für laufende Prozesse des Zielsystems mit Verbindungsanfragen, reagiert jedoch nicht, wenn das Zielsystem auf diese Anfragen antwortet. Dies führt dazu, dass das Zielsystem beim Warten auf die Antwort des Angreifergeräts in einen Timeout gerät, was zum Absturz des Systems oder zur Unbenutzbarkeit führt, wenn die Verbindungswarteschlange voll wird.

Eine Gegenmaßnahme, um diese Arten von Angriffen zu vereiteln, besteht darin, Server hinter einer Firewall zu platzieren, die so konfiguriert ist, dass sie eingehende SYN-Pakete blockiert. Eine andere ist, die Größe der Verbindungswarteschlange zu erhöhen und die Zeitdauer für offene Verbindungen zu verringern.

- Teardrop-Angriff: Der Angreifer teilt Pakete in überlappende Fragmente auf. Wenn das Zielsystem versucht, sie wieder zusammenzusetzen, kann es aufgrund der widersprüchlichen Offsets abstürzen oder neu starten.

Während viele Anbieter Patches bereitstellen, die ihre Systeme vor solchen Angriffen schützen, können Sie sich weiterhin schützen, indem Sie SMBv2 deaktivieren und die Ports 139 und 445 blockieren.

- Smurf-Angriff: Diese Angriffsart überschwemmt ein Zielsystem mit unerwünschten ICMP-Echo-Request-Paketen, indem eine gefälschte Quell-IP-Adresse verwendet wird. Der Angreifer sendet diese Pakete an die Broadcast-Adresse eines Netzwerks, wodurch alle Geräte im Netzwerk gleichzeitig auf das Ziel antworten, es überwältigen und zu einer Dienstverweigerung führen.

Eine Möglichkeit, Ihre Geräte vor diesem Angriff zu schützen, besteht darin, IP-gerichtete Broadcasts auf Ihren Routern zu deaktivieren; dies wird die ICMP-Echo-Broadcast-Anfrage an den network devices verhindern. Eine andere Option ist, die Endpunktsysteme so zu konfigurieren, dass sie nicht auf ICMP-Pakete von Broadcast-Adressen antworten.

- Ping of death-Angriff: Ähnlich wie bei einem Smurf-Angriff verwendet dieser Angriff das ICMP-Protokoll, aber die gesendeten ICMP-Echoanforderungspakete überschreiten die maximale Paketgröße des IP-Protokolls. Wenn das Ziel versucht, diese fehlerhaften Pakete wieder zusammenzusetzen, kann es abstürzen, einfrieren oder neu starten, was zu einer Dienstverweigerung führt.

Ping of death-Angriffe können blockiert werden, indem man eine Firewall verwendet, die fragmentierte IP-Pakete auf maximale Größe überprüft.

Kostenloser Leitfaden zum Herunterladen:

2. Man-in-the-Middle (MitM)-Angriffe

Bei einem Man-in-the-Middle-Angriff (MitM) fängt ein Hacker heimlich die Kommunikation zwischen zwei Parteien ab und kann diese möglicherweise verändern, während er beide Parteien glauben lässt, sie würden direkt miteinander kommunizieren. Ziele können das Stehlen von Informationen oder das Einschleusen bösartiger Daten umfassen.

Zum Beispiel könnte ein Angreifer einen gefälschten drahtlosen Zugangspunkt (WAP) einrichten, der einen legitimen WAP imitiert, indem er denselben oder einen ähnlichen Netzwerknamen (SSID) verwendet. Ahnungslose Benutzer verbinden sich mit diesem gefälschten WAP in der Annahme, es sei ein vertrauenswürdiges Netzwerk, und dann läuft ihr gesamter drahtloser Datenverkehr über den gefälschten Zugangspunkt. Dies ermöglicht es dem Angreifer, die Daten abzufangen, zu inspizieren und zu modifizieren.

Zwei der häufigsten Arten von MitMs sind:

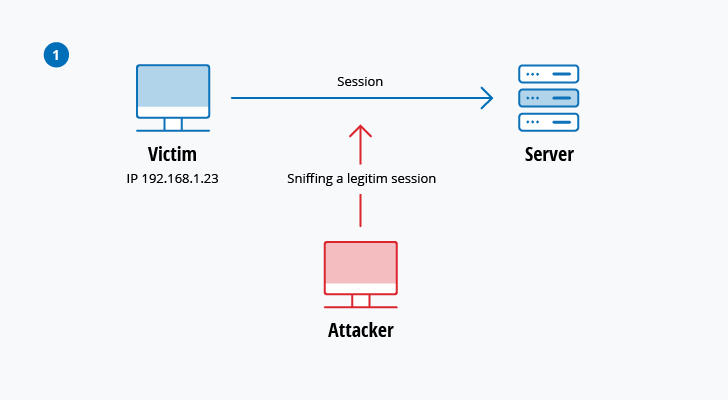

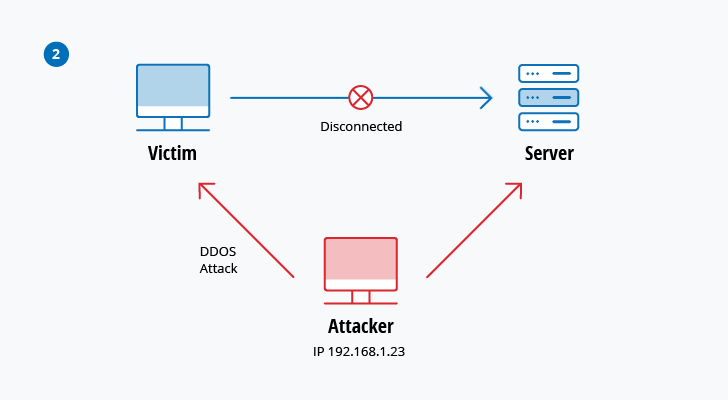

- Session Hijacking: Ein Angreifer fängt eine bestehende Sitzung eines Benutzers ab und übernimmt diese, um unbefugten Zugriff auf einen Server oder eine Webanwendung zu erlangen. Eine gängige Methode besteht darin, einen Paket-Sniffer zu verwenden, um die Kommunikation zwischen dem Benutzer und dem Server abzufangen. Indem sie das Sitzungstoken abfangen oder vorhersagen, können Angreifer die Authentifizierung umgehen und das Opfer imitieren, um auf sensible Informationen oder Funktionen im Zielsystem zuzugreifen.

Das folgende Diagramm zeigt, wie der Angreifer dann einen DoS-Angriff starten könnte, um das System des Opfers offline zu halten, und sich danach mit dem Server verbinden könnte, nachdem die Sitzung gekapert wurde.

- IP-Spoofing: Ein Angreifer tarnt seine wahre Quell-IP-Adresse, um als vertrauenswürdige Entität zu erscheinen. Durch Manipulation der Paket-Header können Angreifer Systeme täuschen, indem sie glauben machen, ein bösartiges Paket stamme von einer legitimen Quelle, was ihnen ermöglicht, Zugang zu erhalten oder DoS-Angriffe auf Netzwerke und Dienste zu starten.

Defensive Maßnahmen

Obwohl es keine einzelne Technologie oder Konfiguration gibt, um alle MitM-Angriffe zu verhindern, gibt es einige Sicherheitsmaßnahmen, die Organisationen und Einzelpersonen ergreifen können, um sich gegen diese Arten von Angriffen zu schützen. Zu den bewährten Methoden gehören die folgenden:

- Verwenden Sie immer verschlüsselte Websites (HTTPS) anstelle von HTTP.

- Vermeiden Sie die Nutzung öffentlicher WLAN-Netze für sensible Aufgaben. Wenn Sie es nutzen müssen, verwenden Sie immer ein VPN.

- Stellen Sie sicher, dass Websites ein gültiges SSL/TLS-Zertifikat haben.

- Aktualisieren Sie Server auf die neuesten Verschlüsselungstechniken und -protokolle.

- Verwenden Sie MFA, um Hacker zu blockieren, die es schaffen, Anmeldeinformationen abzufangen.

Best Practices zur Prävention von Insider-Bedrohungen

Erfahren Sie mehr3. Phishing- und Spear-Phishing-Angriffe

Phishing-Angriffe kombinieren Social Engineering und technische Tricks, um E-Mails zu versenden, die scheinbar von vertrauenswürdigen Quellen stammen, oft um persönliche Informationen wie Anmeldeinformationen zu sammeln oder Ransomware zu verbreiten. Spear-Phishing ist eine gezielte Form des Phishing-Angriffs, bei dem Hacker detaillierte Informationen über eine bestimmte Person oder Organisation sammeln, um ihre Nachrichten zu personalisieren und den Betrug überzeugender zu gestalten.

Die E-Mail könnte den Benutzer dazu auffordern, einen Anhang zu öffnen, der vorgibt unschädlich zu sein, aber tatsächlich mit Malware infiziert ist. Oder sie könnte versuchen, den Empfänger zu täuschen, indem sie ihn auf eine gefälschte Website lockt, die aussieht wie seine Bank, um seine Anmeldeinformationen zu erfassen, oder ihn dazu bringen, schädliche Software auf seinen Computer herunterzuladen. Phishing-Angriffe sind so verbreitet, dass 9 von 10 Unternehmen 2022 Opfer irgendeiner Art von Phishing-Angriff wurden.

Eine Methode, mit der Hacker ihre Phishing-E-Mails legitim erscheinen lassen, ist E-Mail-Spoofing – dabei wird die Information im „Von“-Bereich der E-Mail so manipuliert, dass es scheint, als käme die E-Mail von jemandem, den Sie kennen, wie Ihrem Management oder Ihrem Partnerunternehmen. Zum Beispiel haben Angreifer im Jahr 2016 das E-Mail-Konto des neu ernannten CEO von Mattel Corporation in einer Spear-Phishing-E-Mail an den CFO gefälscht, der daraufhin mehr als 3 Millionen Dollar auf ein Bankkonto in China überwies. (Glücklicherweise konnte das Unternehmen das Geld zurückfordern.)

Defensivmaßnahmen

Da E-Mails nach wie vor der primäre Vektor für Cyberangriffe sind, ist eine robuste E-Mail-Sicherheitslösung unerlässlich. Allerdings ist kein Werkzeug narrensicher, daher sind die folgenden Ergänzungen ratsam:

- Bieten Sie allen Nutzern regelmäßige Schulungen zu Phishing-Angriffen und umfassenderen Cyber-Hygiene-Praktiken an.

- Unterrichten Sie die Benutzer darin, E-Mail-Header zu überprüfen und zu kontrollieren, ob die Felder „Antwort-an“ und „Rücksendepfad“ mit der angegebenen Domain der E-Mail übereinstimmen.

- Verwenden Sie Sandboxing, um verdächtige E-Mails in einer isolierten Umgebung zu testen, indem Sie Anhänge öffnen oder auf eingebettete Links klicken.

4. Drive-by-Attacken

Drive-by-Cyberangriffe nutzen Schwachstellen auf Websites aus, um Benutzer auf bösartige Seiten umzuleiten und unbemerkt Malware auf ihre Geräte herunterzuladen. Diese Schritte erfolgen ohne jegliche weitere Aktion des Benutzers oder sogar ohne deren Wissen.

Mit anderen Worten, allein der Besuch einer Website kann Ihr Gerät infizieren. Zum Beispiel wurden geschätzte 11.000 WordPress-Seiten im Jahr 2023 mit einem schwer fassbaren Malware-Stamm infiziert.

Defensivmaßnahmen

Diese Angriffe nutzen veraltete Software oder ungepatchte Systeme aus, daher sollten Sie Ihre Betriebssysteme und Webbrowser aktualisieren. Zusätzlich sollten Benutzer bei den Seiten bleiben, die sie normalerweise verwenden, und die Angriffsfläche ihrer Geräte verringern, indem sie unnötige Anwendungen und Browser-Plugins entfernen.

5. Passwortangriffe

Passwortangriffe zielen darauf ab, unbefugten Zugang zu sensiblen Informationen und Systemen zu erlangen, indem Benutzerpasswörter kompromittiert werden. Hier sind einige der Hauptangriffstypen:

- Passwort-Rateverfahren: Es gibt viele Arten von Passwort-Rateverfahren. Bei einem Brute-Force-Angriff wird jede mögliche Passwortkombination ausprobiert, bis die richtige gefunden ist. Typischerweise beginnen sie mit den am häufigsten verwendeten Passwörtern, was es ihnen ermöglicht, einige Konten innerhalb von Sekunden zu kompromittieren.

Eine spezialisierte Brute-Force-Option ist ein Wörterbuchangriff, bei dem die möglichen Passwörter auf Wörter aus dem Wörterbuch beschränkt werden. Angreifer können auch eine gezieltere Liste von Passwörtern erstellen, indem sie Wissen über das Leben oder die Interessen des Benutzers erlangen. - Keylogger: Hacker installieren Software auf dem Computer eines Benutzers, um die Tastenanschläge des Benutzers aufzuzeichnen, während dieser das Passwort eingibt. KI-gesteuerte Software kann jetzt Passwörter erkennen, indem sie Tastaturklicks lauscht.

- Credential Stuffing: Diese Form des Passwortangriffs ist so verbreitet, dass sie einen eigenen Abschnitt verdient. Wir werden uns als Nächstes damit befassen.

Kostenloser Leitfaden zum Herunterladen:

Defensivmaßnahmen

Passwörter sind nach wie vor der am häufigsten verwendete Mechanismus zur Authentifizierung von Benutzern, aber die Realität zeigt, dass Passwörter allein nicht mehr ausreichen, um Online-Konten zu schützen. Es ist unerlässlich, die Multifaktorauthentifizierung zu adoptieren, die mindestens zwei der folgenden Elemente kombiniert: etwas, das Sie wissen (wie ein Passwort), etwas, das Sie besitzen (wie ein Handy oder FIDO-Schlüssel), und etwas, das Ihnen eigen ist (wie ein Fingerabdruck).

Organisationen sollten auch Richtlinien einführen, die Konten nach mehreren erfolglosen Anmeldeversuchen sperren. Für optimale Ergebnisse folgen Sie den Best Practices für Kontosperrungen.

6. Credential Stuffing-Angriffe

Bei dieser Form des Passwortangriffs verwenden Cyberkriminelle Benutzernamen und Passwörter, die bei früheren Data Breaches durchgesickert sind, um Zugang zu Konten zu erhalten. Diese Angriffe setzen darauf, dass viele Menschen Passwörter auf mehreren Seiten wiederverwenden. Zum Beispiel könnte ein Hacker die Anmeldeinformationen von 50.000 Nutzern aus einem Datenleck auf einer Website erhalten. Wenn sie diese Anmeldeinformationen verwenden, um Zugriff auf beliebte Plattformen wie PayPal.com oder große Banken zu versuchen, ist es wahrscheinlich, dass ein kleiner Teil dieser Versuche erfolgreich sein wird.

Datenbanken mit kompromittierten Zugangsdaten werden aktiv im Darknet gehandelt; tatsächlich sind schätzungsweise mehr als 24 Milliarden Benutzername/Passwort-Kombinationen im Umlauf. Zum Beispiel versuchten Angreifer im Jahr 2022, sich bei Norton Password Manager mit 925.000 gestohlenen Zugangsdaten anzumelden; sie konnten eine nicht offengelegte Anzahl von Kundenkonten erfolgreich kompromittieren.

Defensivmaßnahmen

Die beste Verteidigung gegen Credential-Stuffing-Angriffe besteht darin, die Benutzer darüber aufzuklären, für jedes ihrer Online-Konten ein einzigartiges Passwort zu verwenden, und dies durch Bereitstellung einer hochwertigen Passwortmanagement-Lösung zu erleichtern.

Darüber hinaus sollte, wenn möglich, jeder Benutzername von der E-Mail-Adresse abweichen. Organisationen sollten auch MFA verlangen, um kompromittierte Anmeldeinformationen nutzlos zu machen.

7. SQL-Injection-Angriffe

SQL-Injection-Angriffe rangieren konstant nahe der Spitze von OWASP’s Top Ten der Webanwendungsrisiken. Diese Angriffe nutzen Schwachstellen im Code einer Website aus, um bösartigen SQL-Code in Eingabefelder oder Anwendungsabfragen einzuschleusen. Wenn eine Seite Benutzereingaben nicht ordnungsgemäß validiert oder bereinigt, kann ein Angreifer die Datenbank dazu bringen, unbeabsichtigte SQL-Befehle auszuführen, was Angreifern ermöglicht, auf sensible Informationen zuzugreifen, Anmeldeinformationen zu umgehen oder sogar Website-Inhalte zu manipulieren.

Defensivmaßnahmen

Um sich gegen SQL-Injection-Angriffe zu verteidigen, stellen Sie sicher, dass alle Ihre SQL-Server regelmäßig aktualisiert und gepatcht werden und verwenden Sie das Prinzip der minimalen Rechtevergabe für Datenbankberechtigungen. Priorisieren Sie die Verwendung von gespeicherten Prozeduren und vorbereiteten Anweisungen (parametrisierte Abfragen). Sie sollten auch eine Methode haben, um Eingabedaten auf Anwendungsebene mit einer Whitelist zu validieren.

8. Cross-Site Scripting (XSS)-Angriffe

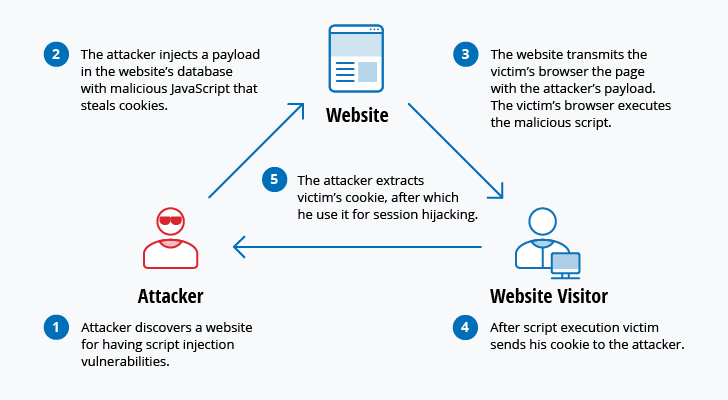

Cross-Site-Scripting-Angriffe nutzen Webressourcen Dritter, um Skripte im Webbrowser oder in der skriptfähigen Anwendung des Opfers auszuführen. Dies kann durch das Einschleusen einer Schadlast mit bösartigem JavaScript in die Datenbank einer Website veranlasst werden. Wenn das Opfer eine Seite von der Website anfordert, übermittelt die Website die Seite mit der Schadlast des Angreifers als Teil des HTML-Körpers an den Browser des Opfers, der das bösartige Skript ausführt. Zum Beispiel könnte es das Cookie des Opfers an den Server des Angreifers senden, was es dem Angreifer ermöglicht, es zu extrahieren und für Session-Hijacking zu verwenden. XSS-Scripting kann verwendet werden, um zusätzliche Schwachstellen auszunutzen, die es einem Angreifer ermöglichen, Tastenanschläge zu protokollieren, Bildschirmfotos zu erfassen, Netzwerkinformationen zu entdecken und zu sammeln und den Rechner des Opfers aus der Ferne zu steuern und zu kontrollieren.

Allein im Jahr 2022 hat OWASP mehr als 274.000 Vorfälle einer Form von SQL-Injection und Cross-Site-Scripting festgestellt. Der typische Ablauf eines Cross-Site-Scripting-Angriffs ist unten dargestellt.

Defensivmaßnahmen

Die Verteidigung gegen Cross-Site-Scripting (XSS)-Angriffe erfordert eine Kombination aus robusten Programmierpraktiken und Sicherheitstools. Wichtige Best Practices umfassen Folgendes:

- Überprüfen und bereinigen Sie immer Benutzereingaben, um sicherzustellen, dass sie keine bösartigen Skripte enthalten.

- Verwenden Sie sichere Methoden, um codierte Daten auszugeben, um Skripte unschädlich zu machen.

- Stellen Sie sicher, dass alle Web- und Server-Software regelmäßig gepatcht und aktualisiert wird.

- Verwenden Sie automatisierte Werkzeuge, um nach Schwachstellen zu suchen und führen Sie regelmäßige Penetrationstests durch, um potenzielle Risiken zu identifizieren.

9. Malware-Angriffe

Malware ist jede Form bösartiger Computersoftware. Malware kann auf verschiedene Weise in ein System eingeschleust werden, einschließlich E-Mail-Anhängen, Software-Downloads, USB-Sticks, bösartigen Websites und legitimen Websites, die infiziert wurden. Sobald ein einzelnes System infiziert ist, kann sich Malware über das Netzwerk ausbreiten und weitere mit dem Netzwerk verbundene Server und Geräte infizieren. Malware kann die Computerleistung verlangsamen, indem sie Systemressourcen verbraucht.

Zu den heute gängigsten Malware-Typen gehören die folgenden:

- Virus: Ein Virus ist ein Stück Code, das sich an legitime Software anhängt und sich nach der Ausführung auf andere Programme und Dateien im selben System ausbreitet. Einmal aktiviert, kann er Daten beschädigen, die Systemleistung verschlechtern und andere bösartige Aktivitäten durchführen.

- Polymorpher Virus: Diese Art von Virus ändert seinen Code oder sein Erscheinungsbild jedes Mal, wenn er einen neuen Host infiziert, was die Erkennung durch signaturbasierte Antivirus-Lösungen erschwert. Seine Kernfunktionalität bleibt trotz der Veränderungen erhalten.

- Wurm: Dieses eigenständige Schadprogramm repliziert sich selbst ohne menschliches Zutun und verbreitet sich auf andere Computer, oft indem es Schwachstellen in der Software ausnutzt.

- Trojaner: Trojaner sind bösartige Programme, die als legitime Software getarnt sind. Einmal aktiviert, können sie einem Angreifer die Kontrolle über den Computer des Opfers geben und weitere Malware einschleusen. Es wird geschätzt, dass Trojaner 58 % aller Computer-Malware ausmachen.

- Rootkit: Diese heimtückische Software ist darauf ausgelegt, Zugang zu einem Computersystem zu erlangen, während sie ihre Anwesenheit verbirgt. Einmal installiert, gewährt sie Angreifern volle Kontrolle, was Datendiebstahl oder Systemmanipulation ermöglicht. Rootkits entziehen sich oft der Erkennung durch Standard-Antivirenprogramme.

- Keylogger: Wie zuvor erwähnt, werden Keylogger auf Computersystemen platziert, um Tastenanschläge zu erfassen und Benutzerpasswörter zu erhalten.

- Spyware und Adware: Diese Formen von Malware werden verwendet, um die Benutzeraktivität zu überwachen und persönliche Informationen sowie andere sensible Daten zu sammeln.

- Ransomware: Da diese Form von Malware immer häufiger vorkommt und Schäden verursacht, wird sie im folgenden Abschnitt gesondert behandelt.

Defensivmaßnahmen

Der primäre Weg, Computer gegen Malware zu sichern, besteht darin, eine moderne Endpoint Security-Lösung zu verwenden. Im Gegensatz zu traditionellen Tools, die auf signaturbasierter Malware-Identifikation beruhen, nutzen heutige fortschrittliche Endpoint-Anwendungen heuristische Techniken, um anomale Aktivitäten zu erkennen.

Organisationen können auch Firewalls implementieren, die den Datenverkehr analysieren und filtern, um potenziell schädlichen Code zu entdecken und zu blockieren, bevor er das Netzwerk infiltriert.

10. Ransomware

Ransomware ist vielleicht die größte globale Cyberbedrohung heute. Ransomware kostete die Welt im Jahr 2021 mehr als 20 Milliarden Dollar und es wird erwartet, dass diese Zahl bis 2031 auf 261 Milliarden Dollar ansteigt.

Ransomware ist bösartige Software, die Daten und Systeme eines Opfers verschlüsselt, um sie unzugänglich zu machen. Der Angreifer fordert dann ein Lösegeld vom Opfer, typischerweise in Kryptowährung, für den Entschlüsselungsschlüssel, um den Zugriff wiederherzustellen. Obwohl bundesstaatliche Strafverfolgungsbehörden davon abraten, diese Lösegelder zu zahlen, tun Unternehmen dies oft, um ihre Operationen so schnell wie möglich wieder online zu bringen. Ransomware-Banden versuchen oft auch, die Backups der Organisation zu verschlüsseln, damit diese nicht zur Wiederherstellung von Systemen und Daten verwendet werden können.

Kostenloser Leitfaden zum Herunterladen:

Als eine zusätzliche Form der Erpressung exfiltrieren viele Ransomware-Angreifer die Daten eines Unternehmens, bevor sie diese verschlüsseln, und drohen damit, die Daten zu veröffentlichen oder zu verkaufen, falls das Lösegeld nicht bezahlt wird. Auf diese Weise sind Organisationen gezwungen, das Lösegeld zu zahlen, selbst wenn sie ihre Daten eigenständig wiederherstellen können.

Defensivmaßnahmen

Ransomware-Angriffe sind aufgrund ihrer zunehmenden Vielfalt und Raffinesse schwer zu verteidigen. Tatsächlich gibt es keinen einzigen Weg, um einen Ransomware-Angriff zu verhindern. Es erfordert eine mehrschichtige Sicherheitsstrategie, die mehrere Sicherheitsmaßnahmen umfasst, einschließlich der folgenden:

- Sichern Sie kritische Daten und Systeme regelmäßig und speichern Sie die Backups an einem Ort, wo sie nicht direkt vom Hauptnetzwerk aus zugänglich sind.

- Erstellen Sie Netzwerksegmentierung. Wenn Malware in einen Teil des Netzwerks eindringt, kann VLAN-Segmentierung verwendet werden, um die Malware zu isolieren, während die Reaktion auf Vorfälle und Wiederherstellungsoperationen stattfinden.

- Durchsetzung des Principle of Least Privilege durch Einschränkung der Benutzerrechte, Bereitstellung von administrativem Zugang nur bei Bedarf (JiT) und Beseitigung von dauerhaften Privilegien, wo immer möglich.

- Verwenden Sie Intrusion-Detection-Systeme und überprüfen Sie regelmäßig Ihre Netzwerke auf Anzeichen ungewöhnlicher Aktivitäten.

Für weitere Ratschläge zur Verteidigung gegen Ransomware-Angriffe, schauen Sie sich diese Best Practices und diese 6 Tipps an.

11. Zero-Day-Angriffe

Ein Zero-Day-Angriff nutzt eine Software-Schwachstelle aus, die dem Hersteller und der breiteren Sicherheitsgemeinschaft unbekannt ist. Da es keine vorherige Kenntnis über die Schwachstelle gibt, ist oft keine spezifische Verteidigung oder kein Patch vorhanden, wenn der Angriff stattfindet. Dies gibt den Entwicklern null Tage Zeit, das Problem zu beheben, bevor es ausgenutzt wird.

Defensivmaßnahmen

Da Zero-Day-Angriffe unentdeckte Schwachstellen ausnutzen, bieten wichtige Best Practices wie regelmäßiges Patchen und Konfigurationsmanagement wenig Hilfe. Konzentrieren Sie sich stattdessen auf eine umfassende Cybersecurity-Strategie, die effektives Monitoring Ihres IT-Bestands, Threat Intelligence, Netzwerksegmentierung, Anwendungs-Whitelisting und Anomalieerkennung umfasst.

12. Kompromittierung von Einmal-Codes, die bei MFA verwendet werden

Organisationen adoptieren schnell die Multifaktor-Authentifizierung (MFA) nicht nur für Privileged Access, sondern für alle Benutzer. Tatsächlich wird erwartet, dass der globale MFA-Markt von 11,1 Milliarden US-Dollar im Jahr 2021 auf mehr als 23 Milliarden US-Dollar bis 2026 wächst.

Eine der häufigsten Authentifizierungsmethoden bei MFA sind Einmal-Codes, die per SMS oder über eine Authentifizierungs-App an einen Benutzer gesendet werden. Leider können diese Codes auf verschiedene Weisen kompromittiert werden. Insbesondere können Angreifer:

- Sicherheitslücken in der mobilen Kommunikationsinfrastruktur ausnutzen oder Malware verwenden, um SMS-Nachrichten direkt vom Gerät eines Benutzers zu lesen.

- Benutzer dazu bringen, ihre Einmal-Codes über betrügerische Websites oder E-Mails preiszugeben, die legitimen Diensten nachahmen.

- Überzeugen Sie den Mobilfunkanbieter eines Benutzers, dessen Telefonnummer auf eine neue SIM-Karte zu übertragen, damit der Angreifer die per SMS gesendeten Einmal-Codes erhält. Diese Technik wird SIM-Swapping genannt.

Anstatt Einmal-Codes abzufangen, nutzen einige Cyberkriminelle die MFA-Ermüdung aus. Tatsache ist, dass Benutzer von MFA-Aufforderungen so überflutet werden, dass sie sich überwältigt fühlen. Wenn also ein Hacker versucht, sich mit ihren kompromittierten Anmeldeinformationen anzumelden, könnte der Benutzer einfach die resultierende MFA-Anfrage genehmigen, ohne innezuhalten und zu erkennen, dass sie nicht legitim ist. Infolgedessen wird der Hacker autorisiert.

Defensivmaßnahmen

Es gibt mehrere Möglichkeiten, Ihre MFA-Verfahren zu stärken. Eine davon ist, die Anzahl der MFA-Benachrichtigungen, die innerhalb eines bestimmten Zeitraums an ein Benutzerkonto gesendet werden, zu begrenzen, da dies ein Zeichen für bösartige Zugriffsversuche sein kann. Darüber hinaus sollten Benutzer darauf geschult werden, unerwartete MFA-Benachrichtigungen mit Vorsicht zu betrachten. Schließlich sollten Sie erwägen, Push-Benachrichtigungen durch andere Autorisierungsmethoden zu ersetzen, die weniger anfällig für Hacking sind.

Netwrix Threat Manager

Fazit

Also, was ist der häufigste Cyber-Angriff? Es gibt keine dauerhafte Antwort auf diese Frage, da Angriffsmethoden beliebt werden und wieder in Vergessenheit geraten. Daher ist die beste Strategie für jede Organisation, einen mehrschichtigen Verteidigungsansatz zu verfolgen, der alle Funktionen des NIST Cybersecurity Framework abdeckt.

Die gute Nachricht ist, dass die Netwrix Suite von Lösungen all dies ermöglicht. Sie befähigt Sie dazu:

- Entdecken Sie Ihre Daten einfach und klassifizieren Sie sie genau, sowohl vor Ort als auch in der Cloud

- Identifizieren und beheben Sie proaktiv Sicherheitslücken, bevor Angreifer sie ausnutzen

- Ersetzen Sie riskante dauerhafte Privilegierte Konten durch ephemere Konten, die gerade genug Zugriff haben, um die anstehende Aufgabe zu erledigen

- Durchsetzung des Prinzips der geringstmöglichen Rechte für alle Systeme und Datenrepositories

- Kontinuierliches Auditieren und Analysieren von Aktivitäten auf anomales Verhalten

- Erhalten Sie Echtzeit-Alarme und richten Sie sogar automatisierte Antworten für bekannte Bedrohungen ein

- Schnell Sicherheitsvorfälle untersuchen und die effektivste Reaktion bestimmen

- Erholen Sie sich schneller von Cyberangriffen und anderen Vorfällen

Außerdem integrieren sich Netwrix Lösungen nahtlos in viele andere Sicherheitstools, um Prozesse zu optimieren und die Cybersicherheit zu verbessern.

Teilen auf

Erfahren Sie mehr

Über den Autor

Ian Andersen

VP of Pre Sales Engineering

Ian verfügt über mehr als zwei Jahrzehnte Erfahrung in der IT-Branche, mit einem Schwerpunkt auf Daten- und Zugriffssteuerung. Als VP of Pre Sales Engineering bei Netwrix ist er dafür verantwortlich, eine reibungslose Produktimplementierung und die Integration von Identity Management für Kunden weltweit zu gewährleisten. Seine lange Karriere hat ihn in die Lage versetzt, den Bedürfnissen von Organisationen jeder Größe zu dienen, mit Positionen, die die Leitung des Sicherheitsarchitekturteams für eine Fortune-100-US-Finanzinstitution und die Bereitstellung von Sicherheitslösungen für kleine und mittlere Unternehmen umfassen.

Erfahren Sie mehr zu diesem Thema

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Erstellen Sie AD-Benutzer in Massen und senden Sie deren Anmeldeinformationen per E-Mail mit PowerShell

So fügen Sie AD-Gruppen hinzu und entfernen Objekte in Gruppen mit PowerShell

Active Directory-Attribute: Letzte Anmeldung