DCSync ist ein Angriff, der es einem Angreifer ermöglicht, das Verhalten eines Domain-Controllers (DC) zu simulieren und Passwortdaten über die Domänenreplikation abzurufen. Der klassische Einsatz von DCSync ist als Vorstufe zu einem Golden Ticket-Angriff, da es verwendet werden kann, um den KRBTGT-Hash abzurufen.

Insbesondere ist DCSync ein Befehl im Open-Source-Tool Mimikatz. Es verwendet Befehle im Directory Replication Service Remote Protocol (MS-DRSR), um das Verhalten eines Domain-Controllers zu simulieren und andere Domain-Controller dazu aufzufordern, Informationen zu replizieren — und nutzt dabei gültige und notwendige Funktionen von Active Directory, die nicht abgeschaltet oder deaktiviert werden können.

Ausgewählte verwandte Inhalte:

Der Angriffsprozess

Der DCSYNC-Angriff funktioniert wie folgt:

- Der Angreifer entdeckt einen Domain-Controller, um Replikation anzufordern.

- Der Angreifer fordert eine Benutzerreplikation an mit GetNCChanges

- Der DC gibt Replikationsdaten an den Anforderer zurück, einschließlich Passwort-Hashes.

Erforderliche Berechtigungen

Einige sehr privilegierte Rechte sind erforderlich, um einen DCSync-Angriff auszuführen. Da es für einen Angreifer normalerweise etwas Zeit braucht, um diese Berechtigungen zu erlangen, wird dieser Angriff als ein Angriff in einem späten Stadium der Kill Chain klassifiziert.

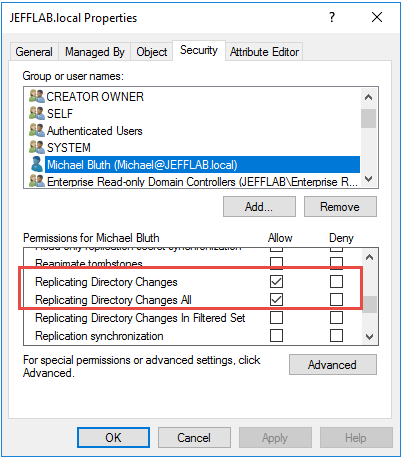

Generell haben Administratoren, Domain Admins und Enterprise Admins die erforderlichen Rechte, um einen DCSync-Angriff auszuführen. Speziell sind die folgenden Rechte erforderlich:

- Replizieren von Directory Changes

- Replikation von Directory Changes All

Replizieren von Directory Changes In Filtered Set

Wie Netwrix Solutions Ihnen helfen kann, DCSync-Angriffe zu erkennen und zu vereiteln

Detection

Netwrix Threat Manager überwacht den gesamten Domänenreplikationsverkehr auf Anzeichen von DCSync. Es stützt sich nicht auf Ereignisprotokolle oder Netzwerkpaketerfassung. Die primäre Erkennungsmethode besteht darin, Verhaltensmuster zu finden, die mit DCSync übereinstimmen, einschließlich Replikationsaktivitäten zwischen einem Domänencontroller und einer Maschine, die kein Domänencontroller ist.

Die Lösung bietet eine klare Zusammenfassung der verdächtigen Aktivitäten sowie eine Visualisierung, die zeigt, welcher Benutzer den Angriff verübt hat, das Ziel-Domain und Benutzer sowie unterstützende Beweise des Angriffs. Wenn derselbe Benutzer mehrere DCSync-Angriffe ausführt, werden auch diese kritischen Informationen enthalten sein.

Antwort

Um DCSync auszuführen, benötigt ein Angreifer erweiterte Privilegien, daher ist der Schlüssel zur Abwehr eines Angriffs, eine Privilege Escalation sofort zu blockieren. Die standardmäßige Vorgehensweise, das Benutzerkonto zu deaktivieren, ist möglicherweise nicht ausreichend, da der Angreifer zum Zeitpunkt der Entdeckung des Angriffs wahrscheinlich bereits über eine Vielzahl anderer Ressourcen und Optionen verfügt.

Netwrix Threat Prevention bietet Blockierrichtlinien, die verhindern können, dass ein Konto oder eine Arbeitsstation zusätzliche Replikationen ausführt, was einen Angriff verlangsamen und den Reaktionskräften mehr Zeit geben kann, die Bedrohung vollständig zu beseitigen.

Netwrix Threat Manager unterstützt diese Reaktionsschritte, indem er Details über den Täter des DCSync-Angriffs, Quellen, Ziele und abgefragte Objekte bereitstellt.

Sehen Sie Netwrix Threat Manager in Aktion

Teilen auf

Erfahren Sie mehr

Über den Autor

Kevin Joyce

Direktor für Product Management

Director of Product Management bei Netwrix. Kevin hat eine Leidenschaft für Cybersicherheit, insbesondere das Verständnis der Taktiken und Techniken, die Angreifer nutzen, um Umgebungen von Organisationen auszunutzen. Mit acht Jahren Erfahrung im Produktmanagement, mit Schwerpunkt auf Active Directory und Windows-Sicherheit, hat er diese Leidenschaft genutzt, um Lösungen für Organisationen zu entwickeln, die ihre Identitäten, Infrastruktur und Daten schützen helfen.

Erfahren Sie mehr zu diesem Thema

Nicht-menschliche Identitäten (NHI) erklärt und wie man sie sichert

12 Kritische Sicherheitsrisiken von Shadow AI, die Ihre Organisation 2026 Überwachen Muss

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Was ist elektronisches Records Management?

Reguläre Ausdrücke für Anfänger: Wie man beginnt, sensible Daten zu entdecken