Die 7 Säulen des Zero Trust

Die 7 Säulen des Zero Trust

Organisationen setzen zunehmend auf ein Zero Trust-Modell, um ihre Cybersicherheit und Cyber-Resilienz zu verbessern. Dieses Dokument erläutert, was Zero Trust ist, seine wichtigsten Vorteile und Herausforderungen sowie die sieben Säulen der Implementierung eines Zero Trust-Modells.

Was ist Zero Trust?

Die traditionelle Cybersicherheitsstrategie basierte auf einem perimeterbasierten Rahmen: Der Hauptfokus lag darauf, bösartige Entitäten daran zu hindern, in das Netzwerk einzudringen. Benutzer, Prozesse, Geräte und andere Entitäten innerhalb des Perimeters wurden andererseits weitreichender Zugang zu IT-Ressourcen gewährt. Der Ausdruck „wir haben ein ziemlich flaches Netzwerk“ wurde verwendet, um zu beschreiben, dass jeder innerhalb des Perimeters alles (oder fast alles) sehen und darauf zugreifen konnte und keine internen Grenzen eingerichtet wurden.

Allerdings ist die Unterscheidung zwischen Netzwerk-internen und -externen Entitäten im Laufe der Jahre aufgrund von Faktoren wie Fernarbeit, Bring-Your-Own-Device (BYOD)-Richtlinien und komplexen Lieferketten zunehmend verschwommen. Darüber hinaus haben Vorfallsanalysen gezeigt, dass Bedrohungsakteure, die ein Netzwerk kompromittieren, oft indem sie legitime Benutzeranmeldeinformationen stehlen oder erraten, häufig für Wochen, Monate oder sogar Jahre unbemerkt im Netzwerk verweilen, sich heimlich seitwärts bewegen und ihre Rechte eskalieren, bis sie Zugang zu sensiblen Systemen oder Daten erhalten. Zusätzlich können die Besitzer der Anmeldeinformationen selbst Schaden anrichten, sei es absichtlich oder durch Fehler oder Nachlässigkeit.

Um diesen Realitäten zu begegnen, bietet Zero Trust einen neuen Ansatz zur Cybersicherheit, der sich mit dem Grundsatz "niemals vertrauen, immer verifizieren" zusammenfassen lässt. In der Praxis umfasst Zero Trust eine Vielzahl von Sicherheitskontrollen, einschließlich der folgenden:

- Risikobasierte erneute Authentifizierung — Kein Benutzer, Prozess oder andere Identität sollte einmal authentifiziert werden und dann freien Zugang zu IT-Ressourcen erhalten — selbst wenn der anfängliche Zugang über Multi-Faktor-Authentifizierung (MFA) bestätigt wird. Stattdessen sollte das Risiko jeder Zugriffsanforderung anhand einer Reihe von Faktoren bewertet werden; überschreitet das Risiko einen definierten Schwellenwert, sollte eine zusätzliche Authentifizierung erforderlich sein. Beispiele für Faktoren sind die Zeit und der Ort der Anforderung, wie die angeforderten Ressourcen klassifiziert sind (wie öffentlich, geheim oder streng geheim), Eigenschaften des anfordernden Geräts (wie Softwareversiondetails) und Verhaltensanalysen bezüglich normaler Aktivitätsmuster für die Entität

- Strenge Einhaltung des Prinzips der minimalen Rechtevergabe — Darüber hinaus erfordert Zero Trust, dass der Zugang nur zu den Ressourcen gewährt wird, die zur Erledigung einer bestimmten Aufgabe benötigt werden und zeitlich begrenzt sein sollte. Dies begrenzt den Schaden, den jede Identität im Netzwerk anrichten kann, egal ob sie von ihrem legitimen Besitzer verwendet wird oder von einem Gegner kompromittiert wurde.

- Engmaschige Überwachung von Aktivitäten — Um eine schnelle Erkennung von Bedrohungen zu gewährleisten, erfordert Zero Trust eine kontinuierliche Überwachung der Aktivitäten in der gesamten IT-Infrastruktur, einschließlich der Aktionen von Endbenutzern, Administratoren, Dienstkonten, Geräten und so weiter.

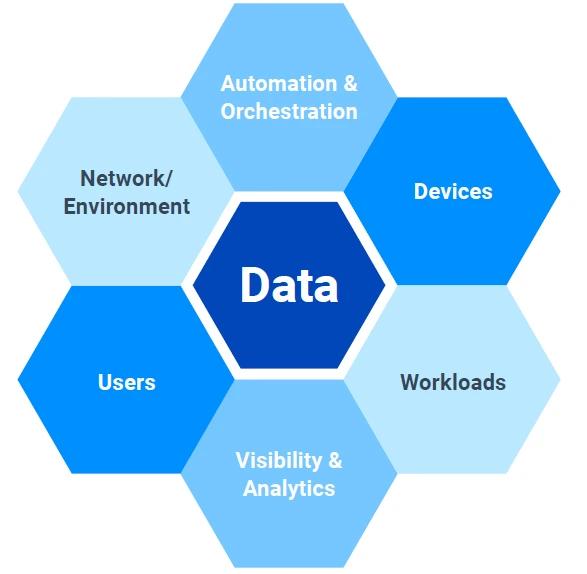

Was sind die 7 Säulen des Zero Trust?

Das Department of Defense (DoD) "Zero Trust Reference Architecture" legt sieben ineinandergreifende Säulen zur Implementierung von Zero Trust-Prinzipien dar:

- Benutzer — Dieser Bereich umfasst alle Prozesse, die mit der Authentifizierung von Benutzeridentitäten und der Verwaltung ihrer Privilegien zusammenhängen. Beispiele hierfür sind Identity and Access Management (IAM), Privileged Access Management (PAM) und Multi-Faktor-Authentifizierung.

- Geräte — Dieser Bereich umfasst die Authentifizierung von Geräteidentitäten und stellt sicher, dass Geräte Sicherheitsstandards entsprechen, wie zum Beispiel aktuelle Software und keine nicht genehmigten Komponenten. Werkzeuge für die Gerätesicherheit beinhalten kontinuierliche Diagnose- und Minderungssysteme (CDM), Lösungen für das mobile Gerätemanagement (MDM) und vertrauenswürdige Plattformmodule (TPMs).

- Netzwerk/Umwelt — Dieser Bereich beinhaltet die Isolierung und Kontrolle des Netzwerks, einschließlich der On-Site- und Off-Site-Umgebungen. Zu den wichtigen Netzwerksicherheitsstrategien gehören feingranulare Zugriffsberechtigungen und Mikro- sowie Makro-Segmentierung.

- Anwendungen und Arbeitslast— Diese Säule umfasst alle Aufgaben, die von Software ausgeführt werden. Proxy-Technologien können hier nützlich sein.

- Daten — Dieser Bereich umfasst alle Daten, die die Organisation speichert und verarbeitet. Eine umfassende Datenmanagementstrategie beinhaltet Kontrollen wie Datenzugriffsprüfungen zur Durchsetzung des Prinzips der geringsten Rechte und Verschlüsselung zum Schutz von Daten, die in falsche Hände geraten.

- Sichtbarkeit und Analytik — Diese Säule beinhaltet die Analyse von Netzwerk- und Systemaktivitäten zur Bedrohungserkennung. Relevante Technologien umfassen Netzwerk- und Systemaktivitätsprotokolle, Threat-Intelligence-Feeds und SIEM-Tools.

- Automatisierung und Orchestrierung — Dieser Bereich beinhaltet die Automatisierung von Sicherheitsprozessen wie Bedrohungserkennung und Reaktion, um die Geschwindigkeit und Konsistenz der Implementierung von Sicherheitsrichtlinien zu verbessern.

Was ist eine Zero Trust-Architektur?

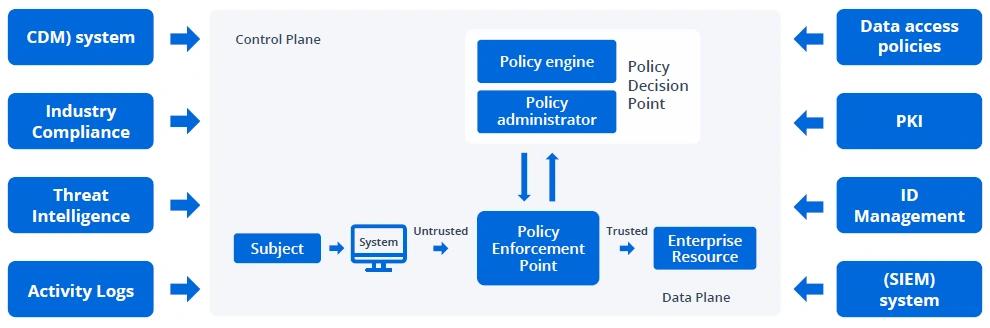

Um die Säulen des Zero Trust zu implementieren, müssen Organisationen eine Zero Trust-Architektur aufbauen. NIST SP 800-207 „Zero Trust Architecture“ erläutert die Schlüsselkomponenten:

Im Zentrum der Abbildung befinden sich die Richtlinienkomponenten:

- Policy Engine (PE) — Sammelt Daten über eine Anfrage und verwendet Unternehmensrichtlinien, um zu entscheiden, ob die Anfrage genehmigt wird

- Policy-Administrator (PA) — trifft eine Authentifizierungsentscheidung vom PE und generiert (oder generiert nicht) Anmeldeinformationen oder Token, um eine Sitzung zu ermöglichen

- Policy-Durchsetzungspunkt (PEP) — Verwaltet die Verbindung zwischen dem anfordernden Gerät und der privaten Ressource basierend auf Befehlen, die vom PA gesendet werden.

Auf der linken und rechten Seite befinden sich die Datenquellen, die das PE speisen:

- Kontinuierliches Diagnose- und Minderungssystem (CDM) — Sammelt Informationen über die Eigenschaften des anfragenden Geräts

- Industry compliance system — Encodes policy rules to help ensure compliance with applicable regulations such as FISMA or HIPAA

- Threat Intelligence-Feeds — Stellen Informationen über Angriffe oder Schwachstellen bereit, die für den Zugriffskontrollprozess relevant sind

- Netzwerk- und Systemaktivitätsprotokolle — Erfasst Informationen über Ereignisse im Netzwerk, um die Bedrohungserkennung zu verbessern und ungewöhnliches Verhalten zu messen

- Richtlinien für den Datenzugriff — Definieren die grundlegenden Regeln, die festlegen, welche Subjekte zu einem bestimmten Zeitpunkt auf eine bestimmte Ressource zugreifen dürfen

- Security Information and Event Management (SIEM)-System — Sammelt und analysiert Daten aus verschiedenen Quellen, um Sicherheitsbedrohungen zu identifizieren

- Identity Management-System — Verwaltet die Identitätsdatensätze für Konten, die Zugriff auf Ressourcen anfordern

Welche Herausforderungen gibt es bei der Implementierung von Zero Trust?

Die Hauptprobleme bei der Implementierung eines Zero Trust-Modells umfassen Folgendes:

- Migration von Legacy-Systemen — Die meisten Organisationen können Zero Trust nicht von Grund auf implementieren; stattdessen müssen sie bestehende Systeme und Prozesse schrittweise durch Zero Trust-Alternativen ersetzen. Während der Migrationsphase müssen sie durch die Sicherstellung, dass alte und neue Komponenten reibungslos zusammenarbeiten, eine starke Sicherheit aufrechterhalten.

- Aufbau robuster Datenquellen — Eine weitere Herausforderung bei der Implementierung liegt in der Sammlung ausreichender Daten, um dem PE zuverlässige Authentifizierungsentscheidungen zu ermöglichen. Dies erfordert detaillierte Kenntnisse über Unternehmensressourcen, Subjekte und Geschäftsprozesse.

- Sicherung von Richtlinienkomponenten — Um Störungen der Authentifizierungsprozesse und damit der Geschäftsabläufe zu verhindern, müssen Organisationen die PE, PA und PEP schützen. Sie sollten in einer sicheren Umgebung platziert oder auf mehrere Umgebungen repliziert werden. Zusätzlich sollten sie sorgfältig überwacht werden, wobei jegliche Konfigurationsänderungen protokolliert und geprüft werden sollten.

- Förderung der Benutzerakzeptanz — Da Zero Trust das Minimieren von Berechtigungen und das Anfordern einer erneuten Authentifizierung für riskantere Zugriffsanfragen erfordert, können Benutzer Frustration über die Änderungen erleben. Um die Sicherheitsmüdigkeit zu reduzieren, achten Sie darauf, nicht die Zugriffsrechte zu entfernen, die Benutzer tatsächlich benötigen und MFA nur dann anzuwenden, wenn es gerechtfertigt ist. Im weiteren Sinne fördert man eine Zero Trust-Mentalität, indem man die Sicherheitsvorteile erklärt. Es lohnt sich auch, das Missverständnis aufzuklären, dass "Zero Trust" ein Misstrauen gegenüber Mitarbeitern als Personen bedeutet; erklären Sie, dass es lediglich darauf ankommt, keinem Gerät, System, Benutzer oder anderer Entität automatisch zu vertrauen.

- Verwaltung des richtigen Berechtigungsniveaus – Die Minimierung von Berechtigungen bedeutet nicht, dass keine Berechtigungen vorhanden sind; Benutzer werden nach der Authentifizierung immer noch einen Satz von Berechtigungen haben, sollten jedoch nicht alle verfügbaren Berechtigungen erhalten. Ein Microsoft-Bericht aus dem Jahr 2023 hebt eine riskante Lücke zwischen erteilten und genutzten Berechtigungen in der Cloud hervor, da Identitäten nur 1% der ihnen erteilten Berechtigungen nutzen. Um dies zu bewältigen, stellen Sie sicher, dass die Rolle(n) eines Benutzers und die für diese Rolle erteilten Berechtigungen gut verwaltet und auf das minimal mögliche reduziert werden. Darüber hinaus wird das Vorhandensein eines Prozesses, der entweder Ausnahmen zur rechten Zeit oder eine geprüfte Selbstbedienungsmethode zur Zuweisung der benötigten Rechte erlaubt, den Betrieb von Zero Trust erleichtern.

Fazit

Die Implementierung eines Zero Trust-Sicherheitsmodells ist keine schnelle und einfache Aufgabe, aber die 7 Säulen des Zero Trust bieten eine solide Grundlage zur Identifizierung der Werkzeuge und Prozesse, die Sie benötigen. Die gute Nachricht ist, dass Sie nicht alle umsetzen müssen, um die Vorteile zu sehen: Jeder Schritt beim Ausbau Ihrer Zero Trust-Architektur wird Ihre Cybersicherheit und Cyber-Resilienz verbessern.

Teilen auf