So überprüfen Sie die Anmeldehistorie von Active Directory-Benutzern

Native Auditing vs. Netwrix Auditor for Active Directory

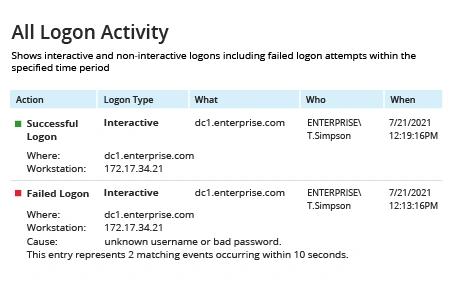

Netwrix Auditor for Active Directory

- Netwrix Auditor starten → Navigieren Sie zu „Berichte“ → Öffnen Sie „Active Directory“ → Gehen Sie zu „Anmeldeaktivität“ → Wählen Sie je nach gewünschten Anmeldeereignissen „Erfolgreiche Anmeldungen“, "Fehlgeschlagene Anmeldungen" oder „Gesamte Anmeldeaktivität“ aus → Klicken Sie auf „Anzeigen.“

- Überprüfen Sie den Bericht:

Native Auditing

Um die Anmeldeüberwachung in Active Directory zu aktivieren, folgen Sie den unten aufgeführten Schritten.

- Auf Ihrem Domänencontroller führen Sie die Gruppenrichtlinienverwaltungskonsole aus (Drücken Sie Win+R -> Geben Sie „GPMC.exe“ ein -> Klicken Sie auf „Ausführen“).

- Erstellen Sie eine neue Richtlinie und verknüpfen Sie dieses neue GPO mit einer Organisationseinheit (OU), die die Computer enthält, auf denen Sie die Benutzeraktivität verfolgen möchten.

- Navigieren Sie zu Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Erweiterte Überwachungsrichtlinienkonfiguration > Überwachungsrichtlinien. Gehen Sie dann zu jedem der folgenden Punkte:

- System > Audit Security State Change — Setzen Sie diesen auf „Erfolg.“

- Richtlinien überprüfen > An-/Abmeldung — Setzen Sie sowohl „Audit Logon“ als auch „Audit Logoff“ auf „Erfolg“ und „Fehler“.

- Richtlinien überprüfen > An-/Abmeldung > Audit — Setzen Sie „Andere An-/Abmeldeereignisse“ auf „Erfolg“ und „Fehler“.

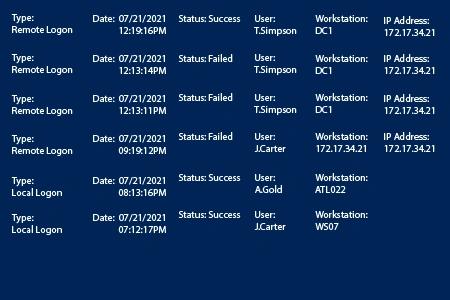

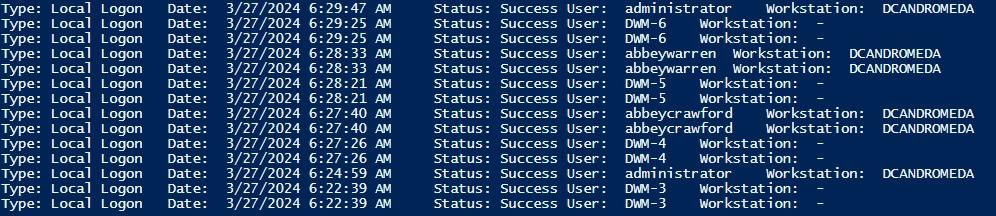

Um die Anmeldehistorie von Benutzern in Active Directory mithilfe von Powershell zu überprüfen, folgen Sie diesen Schritten:

- Öffnen Sie die PowerShell ISE als Administrator

- Führen Sie das folgende Skript aus und passen Sie den Zeitrahmen an:

# Find DC list from Active Directory

$DCs = Get-ADDomainController -Filter *

# Define time for report (default is 1 day)

$startDate = (get-date).AddDays(-1)

# Store successful logon events from security logs with the specified dates and workstation/IP in an array

foreach ($DC in $DCs){

$slogonevents = Get-Eventlog -LogName Security -ComputerName $DC.Hostname -after $startDate | where {($_.eventID -eq 4624) -or ($_.eventID -eq 4625) }}

# Crawl through events; print all logon history with type, date/time, status, account name, computer, and IP address if the user logged on remotely

foreach ($e in $slogonevents){

# Logon Successful Events

# Local (Logon Type 2)

if (($e.EventID -eq 4624 ) -and ($e.ReplacementStrings[8] -eq 2)){

write-host "Type: Local Logon`tDate: "$e.TimeGenerated "`tStatus: Success`tUser: "$e.ReplacementStrings[5] "`tWorkstation: "$e.ReplacementStrings[11]

}

# Remote (Logon Type 10)

if (($e.EventID -eq 4624 ) -and ($e.ReplacementStrings[8] -eq 10)){

write-host "Type: Remote Logon`tDate: "$e.TimeGenerated "`tStatus: Success`tUser: "$e.ReplacementStrings[5] "`tWorkstation: "$e.ReplacementStrings[11] "`tIP Address: "$e.ReplacementStrings[18]

}

# Logon Failed Events

# Local (Logon Type 2)

if (($e.EventID -eq 4625 ) -and ($e.ReplacementStrings[8] -eq 2)){

write-host "Type: Local Logon`tDate: "$e.TimeGenerated "`tStatus: Failed`tUser: "$e.ReplacementStrings[5] "`tWorkstation: "$e.ReplacementStrings[11]

}

# Remote (Logon Type 10)

if (($e.EventID -eq 4625 ) -and ($e.ReplacementStrings[8] -eq 10)){

write-host "Type: Remote Logon`tDate: "$e.TimeGenerated "`tStatus: Failed`tUser: "$e.ReplacementStrings[5] "`tWorkstation: "$e.ReplacementStrings[11] "`tIP Address: "$e.ReplacementStrings[18]

}}

- Überprüfen Sie die Ergebnisse:

Abrufen des Anmeldeverlaufs von Active Directory-Benutzern mit oder ohne PowerShell-Skripte

Bei der Untersuchung von Kontosperrungen, verdächtigen Zugriffen oder der Durchführung regelmäßiger Zugriffsmanagement-Audits ist einer der ersten Schritte die Überprüfung der Benutzeraktivität. Anmeldeereignisse können oft sofort das Problem aufzeigen und ob der Benutzer auf angemessene Ressourcen zugreift. Damit diese Daten verfügbar sind, müssen Sie entsprechende Überwachungsrichtlinien auf den Netzwerkcomputern aktiviert haben, auf denen Sie die Benutzeraktivität verfolgen möchten.

Das Auditing von Active Directory speichert Details zur Benutzeranmeldehistorie in Ereignisprotokollen auf Domänencontrollern. Daher ist die einfachste Option, um Benutzeranmeldungen zu erhalten, alle Sicherheitsereignisse im Windows-Ereignisprotokoll zu filtern und das Zielbenutzerkonto sowie den Anmeldetyp zu finden. In Windows Server 2008 bis Windows Server 2016 ist die Ereignis-ID für ein Benutzeranmeldeereignis 4624. Diese Ereignisse enthalten Daten über den Active Directory-Benutzer, Zeit, Computer und den Typ der Benutzeranmeldung. Wenn Sie die Anmeldesitzungszeit wissen müssen, können Sie ein Ereignis mit den Abmeldeereignis-IDs 4634 und 4647 anhand der Anmelde-ID (eine eindeutige Nummer zwischen Neustarts, die die Anmeldesitzung identifiziert) verknüpfen.

Eine andere Möglichkeit, diese Informationen mit nativen Tools zu erhalten, ist die Verwendung von PowerShell. Das oben bereitgestellte PowerShell-Skript ermöglicht es Ihnen, einen Bericht zur Anmeldehistorie eines Benutzers zu erhalten, ohne manuell durch die Windows-Protokolle zu suchen. Das Hauptkommando, das das Skript zur Abfrage der Protokolle verwendet, ist Get-EventLog. Das Ausführen eines PowerShell-Skripts jedes Mal, wenn Sie einen Bericht zur Anmeldehistorie eines Benutzers benötigen, kann jedoch mühsam sein, da die Verarbeitungszeit selbst in kleinen AD-Umgebungen erheblich sein kann.

Netwrix Auditor for Active Directory ist eine einfachere Methode, um Benutzeraktivitäten zu überwachen und die Sicherheit Ihres Active Directory und AD-abhängigen Systemen zu stärken. Mit dieser Lösung können Sie einen klaren und detaillierten Active Directory Anmeldeverlauf Bericht für einen bestimmten Benutzer oder alle Benutzer mit nur wenigen Klicks erhalten. Sie können sich sogar für diesen Bericht abonnieren, der automatisch per E-Mail nach Ihrem spezifischen Zeitplan zugestellt wird. Diese Sicherheitsplattform beschränkt sich nicht nur auf die Überwachung von Benutzeranmeldungen; sie umfasst eine breite Palette von vorkonfigurierten Berichten, flexiblen Warnmeldungen und einer Google-ähnlichen interaktiven Suche, die es Ihnen ermöglichen, Vorfälle schnell zu untersuchen und die Sicherheit in Ihrer lokalen, Cloud- oder Hybrid-IT-Umgebung proaktiv zu verbessern.

Teilen auf