So erstellen Sie einen Anmeldetriggers für SQL Server

Netwrix Auditor für SQL Server

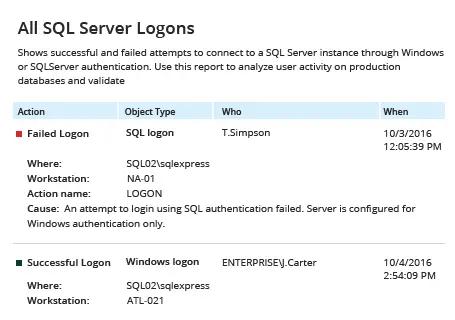

- Führen Sie Netwrix Auditor aus, navigieren Sie zu Berichte → Wählen Sie „SQL Server“ → „Alle SQL Server-Anmeldungen“ → Klicken Sie auf „Abonnieren“.

- Legen Sie Empfänger und Filter fest, speichern Sie das Abonnement. Sie können es per E-Mail erhalten oder es wird gemäß dem von Ihnen festgelegten Zeitplan in einen angegebenen freigegebenen Ordner geliefert.

Beispielbericht:

Erfahren Sie mehr über Netwrix Auditor for SQL Server

Native Prüfung

- Starten Sie SQL Managements Studio und führen Sie den folgenden Code in Transact-SQL aus:

CREATE DATABASE LogonAudit /* Creates db for storing audit data */

USE [LogonAudit]

CREATE TABLE LogonAuditing /* Creates table for logons inside db */

(

SessionId int,

LogonTime datetime,

HostName varchar(50),

ProgramName varchar(500),

LoginName varchar(50),

ClientHost varchar(50)

)

GO

CREATE TRIGGER [LogonAuditTrigger] /* Creates trigger for logons */

ON ALL SERVER

FOR LOGON

AS

BEGIN

DECLARE @LogonTriggerData xml,

@EventTime datetime,

@LoginName varchar(50),

@ClientHost varchar(50),

@LoginType varchar(50),

@HostName varchar(50),

@AppName varchar(500)

SET @LogonTriggerData = eventdata()

SET @EventTime = @LogonTriggerData.value('(/EVENT_INSTANCE/PostTime)[1]', 'datetime')

SET @LoginName = @LogonTriggerData.value('(/EVENT_INSTANCE/LoginName)[1]', 'varchar(50)')

SET @ClientHost = @LogonTriggerData.value('(/EVENT_INSTANCE/ClientHost)[1]', 'varchar(50)')

SET @HostName = HOST_NAME()

SET @AppName = APP_NAME()

INSERT INTO [LogonAudit].[dbo].[LogonAuditing]

(

SessionId,

LogonTime,

HostName,

ProgramName,

LoginName,

ClientHost

)

SELECT

@@spid,

@EventTime,

@HostName,

@AppName,

@LoginName,

@ClientHost

END

GO

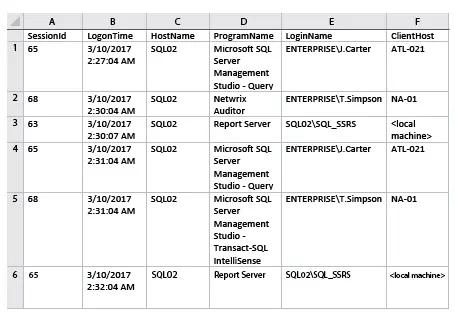

- Um die gesammelten Informationen über Anmeldungen im SQL Management Studio zu sehen, führen Sie das folgende Skript aus:

SELECT *

FROM [LogonAudit].[dbo].[LogonAuditing]

You can save data to CSV format after that.

Beispielbericht:

Übertreffen Sie das Erstellen von Anmeldeauslösern auf SQL Server, um die Kontrolle über den Zugriff zu erlangen

Wenn jemand direkt auf Ihre SQL Server-Datenbank zugegriffen hat, müssen Sie sofort davon erfahren. Datenbankadministratoren, die Zugang erhalten, können unerlaubte Handlungen vornehmen; beispielsweise können sie Tabellen löschen oder Trigger erstellen, ohne dass Sie es bemerken. Native Tools ermöglichen es Ihnen, einen SQL Server-Logon-Trigger zu erstellen, um Zugriffsereignisse auf allen Servern zu überwachen und dann mithilfe von SQL Server Management Studio (SSMS) Logon-Ereignisse und Triggerausführungen im Auge zu behalten. Aber seien Sie darauf vorbereitet, erhebliche Zeit damit zu verbringen, einen Trigger-Code in Transact-SQL zu erstellen und dann mühsam durch die Überwachungsinformationen zu gehen, um abweichende Zugriffe zu erkennen.

Netwrix Auditor for SQL Server macht das Erstellen von DDL-Triggern, einschließlich Anmeldetriggern in SQL Server, überflüssig, um das Auditing Ihres SQL Servers zu ermöglichen. Die Lösung verschafft Ihnen umfassende Einblicke, wer versucht hat, auf eine Ihrer SQL Server-Instanzen zuzugreifen, indem sie den ursprünglichen Anmeldeversuch anzeigt, wann und wo er stattfand, wer ihn durchgeführt hat und ob er erfolgreich war oder fehlgeschlagen ist. Mit sofort einsatzbereiten, aussagekräftigen Berichten und einer Google-ähnlichen Suche können Sie aufkommende Bedrohungen in kürzester Zeit identifizieren und verfolgen. Darüber hinaus speichert die Lösung alle Ihre Protokolle jahrelang in einem kosteneffektiven zweistufigen Speicher (SQL-Datenbank + dateibasiert) und ermöglicht Ihnen jederzeit einen einfachen Zugriff darauf.

Teilen auf