Wie man erkennt, wer ein Benutzerkonto in Active Directory erstellt hat

Native Auditing vs. Netwrix Auditor for Active Directory

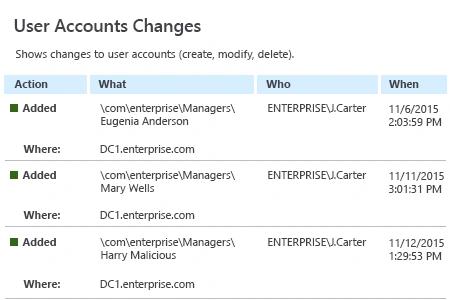

Netwrix Auditor for Active Directory

- Starten Sie Netwrix Auditor → Navigieren Sie zu "Berichte" → Erweitern Sie den Abschnitt "Active Directory" → Gehen Sie zu "Active Directory Änderungen" → Wählen Sie "Benutzerkontenänderungen" → Klicken Sie auf "Anzeigen".

- Stellen Sie den "Aktionen"-Filter auf "Hinzugefügt" → Klicken Sie auf "Bericht anzeigen".

Wenn Sie diesen Bericht regelmäßig per E-Mail erhalten möchten, wählen Sie einfach die Option „Abonnieren“ und legen Sie den Zeitplan und die Empfänger fest.

Native Auditing

- Führen Sie gpmc.msc aus → öffnen Sie „Default Domain Policy“ → Computerkonfiguration → Richtlinien → Windows-Einstellungen → Sicherheitseinstellungen:

- Lokale Richtlinien → Überwachungsrichtlinie → Überwachung von Kontenverwaltung → Definieren → Erfolg.

- Ereignisprotokoll → Definieren → Maximale Sicherheitsprotokollgröße auf 1 GB und Aufbewahrungsmethode für Sicherheitsprotokoll auf 'Ereignisse bei Bedarf überschreiben'.

- Öffnen Sie ADSI Edit → Verbinden Sie sich mit dem Standardnamenskontext → Rechtsklick auf "DC=Domänenname" → Eigenschaften → Sicherheit (Tab) → Erweitert → Überwachung (Tab) → Klicken Sie auf "Hinzufügen" → Wählen Sie die folgenden Einstellungen:

- Principal: Jeder; Typ: Erfolg; Gilt für: Dieses Objekt und alle untergeordneten Objekte; Berechtigungen: Erstellen aller untergeordneten Objekte → Klicken Sie auf „OK“.

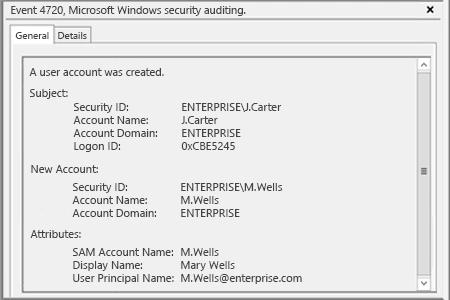

- Um zu definieren, welches Benutzerkonto erstellt wurde, filtern Sie das Sicherheitsereignisprotokoll nach Ereignis-ID 4720.

Erfahren Sie mehr über Netwrix Auditor for Active Directory

Überwachen Sie kontinuierlich Änderungen, um schnell festzustellen, wer AD-Benutzerkonten erstellt hat

Bösartige Personen, die administrativen Zugriff auf Ihr Active Directory-Domäne erhalten, können die Sicherheit Ihres Netzwerks gefährden. Jede Änderung des Passworts eines Benutzerkontos, die von jemand anderem als dem Kontoinhaber oder einem IT-Administrator vorgenommen wird, könnte ein Zeichen für einen Hack des Active Directory-Kontos sein. Ein Übeltäter, der administrative Anmeldeinformationen gestohlen und verwendet hat, um das Passwort eines Benutzerkontos zu ändern, hat vollen Zugriff auf das Konto und kann es nutzen, um Daten in Active Directory zu lesen, zu kopieren und zu löschen. Als Ergebnis kann Ihre Organisation Systemausfallzeiten, Geschäftsunterbrechungen oder Lecks sensibler Daten erleiden.

Durch die genaue Überwachung von Passwortänderungen, einschließlich jedes Zurücksetzens von Passwörtern im Active Directory, können IT-Experten verdächtige Aktivitäten erkennen und Probleme beheben, um Angreifer zu stoppen, bevor es zu spät ist. Netwrix Auditor for Active Directory bietet vordefinierte Berichte, die zeigen, welche Konten Passwortänderungen hatten, und ermöglicht es IT-Administratoren, diese Änderungen genau zu kontrollieren. Darüber hinaus liefert die Anwendung Details zu jedem Zurücksetzen von Benutzerpasswörtern, sodass Sie leicht erkennen können, wer ein Benutzerpasswort im Active Directory zurückgesetzt hat und wann und wo die Änderung vorgenommen wurde.

Teilen auf