So erkennt man, wer ein Gruppenrichtlinienobjekt gelöscht hat

Native Auditing vs. Netwrix Auditor for Active Directory

Netwrix Auditor for Active Directory

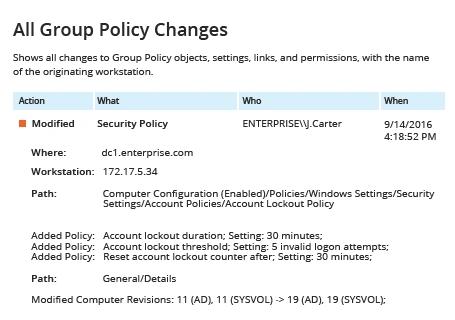

- Netwrix Auditor starten → Klicken Sie auf „Berichte“ → Navigieren Sie zu Active Directory → Wählen Sie „Gruppenrichtlinienänderungen“ → Wählen Sie den Bericht „Alle Gruppenrichtlinienänderungen“ → Klicken Sie auf „Anzeigen“.

- Um die Datei zu speichern, klicken Sie auf die Schaltfläche „Exportieren“ → Wählen Sie das Excel-Format → Speichern unter → Wählen Sie einen Speicherort aus.

Beispielbericht:

Native Auditing

- Führen Sie gpedit.msc aus → Erstellen Sie eine neue GPO → Bearbeiten Sie diese, indem Sie zu "Computerkonfiguration" → Richtlinien → Windows-Einstellungen → Sicherheitseinstellungen gehen:

- Erweiterte Überwachungsrichtlinienkonfiguration → Überwachungsrichtlinien → Objektzugriff → Überwachung des Dateisystems > Definieren → Erfolge und Fehler

- Erweiterte Überwachungsrichtlinienkonfiguration → Überwachungsrichtlinien → Objektzugriff → Überwachung der Handle-Manipulation → Definieren → Erfolge und Fehler

- Lokale Richtlinien → Überwachungsrichtlinie → Zugriff auf Verzeichnisdienst überwachen → Definieren → Erfolg und Fehler. Ereignisprotokoll → Definieren → Maximale Sicherheitsprotokollgröße auf 4 GB und Aufbewahrungsmethode für Sicherheitsprotokoll auf „Ereignisse nach Bedarf überschreiben“.

- Verknüpfen Sie die neue GPO mit der OU, indem Sie zu „Gruppenrichtlinienverwaltung“ gehen → Klicken Sie mit der rechten Maustaste auf die definierte OU → Wählen Sie „Vorhandene GPO verknüpfen“ → Wählen Sie die GPO, die Sie erstellt haben.

- Erzwingen Sie das Gruppenrichtlinien-Update in "Group Policy Management", indem Sie mit der rechten Maustaste auf die definierte OU klicken → Klicken Sie auf "Gruppenrichtlinienaktualisierung".

- Öffnen Sie ADSI Edit → Verbinden Sie sich mit dem Standardnamenskontext → Erweitern Sie „DC=Domänenname“ → Erweitern Sie „CN=System“ → Rechtsklicken Sie auf „CN=Policies“ → Wählen Sie Eigenschaften → Sicherheit (Tab) → Erweitert → Überwachung (Tab) → Klicken Sie auf „Hinzufügen“ → Wählen Sie die folgenden Einstellungen: Principal: «Jeder»; Typ: «Erfolg»; Gilt für: «Dieses Objekt und alle untergeordneten Objekte»; Berechtigungen: «groupPolicyContainer-Objekte löschen» → Klicken Sie auf „OK“.

- Navigieren Sie zum \\domainname\sysvol\domainfqdn → Rechtsklicken Sie auf den Ordner "Richtlinien" und wählen Sie "Eigenschaften".

- Wählen Sie den Tab "Sicherheit" → Schaltfläche "Erweitert" → Tab "Überwachung" → Klicken Sie auf "Hinzufügen" und setzen Sie die folgenden Parameter: Prinzipale: "Jeder"; Typ: „Alle“; Gilt für: „Diesen Ordner, Unterordner und Dateien“; Erweiterte Berechtigungen: „Attribute schreiben; Erweiterte Attribute schreiben; Löschen; Unterordner und Dateien löschen“; Klicken Sie dreimal auf "OK".

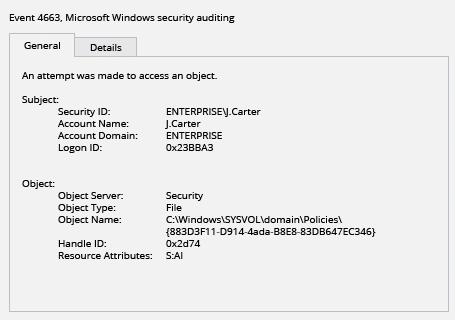

- Um zu definieren, welche Gruppenrichtlinie gelöscht wurde, filtern Sie das Sicherheitsereignisprotokoll nach Ereignis-ID 4663 (Aufgabenkategorie – "Dateisystem" oder "Wechselmedien") und suchen Sie nach dem String "Objektname:", wo Sie den Pfad und die GUID der gelöschten Richtlinie finden können.

Das Feld "Kontoname" zeigt, wer ein Gruppenrichtlinienobjekt gelöscht hat.

Beispielbericht:

Erfahren Sie mehr über Netwrix Auditor for Active Directory

Untersuchen Sie Löschungen von Gruppenrichtlinienobjekten und erleichtern Sie den Wiederherstellungsprozess

Gruppenrichtlinienobjekte (GPOs) können Konfigurationen für den Zugriff auf gemeinsam genutzte Ressourcen und Geräte bereitstellen, kritische Funktionen aktivieren oder sichere Umgebungen schaffen. Wenn einige der GPOs gelöscht werden, können Benutzer möglicherweise nicht auf das Internet zugreifen, ihre Daten ändern, Peripheriegeräte verwenden oder sich sogar an ihren Systemen anmelden. Das Löschen von GPOs, die sich mit Zugriffskontrolle, Authentifizierung und anderen Sicherheitsrichtlinien befassen, kann die Anfälligkeit der Systeme erhöhen und unbefugten Zugriff ermöglichen.

Teilen auf