So finden Sie die Quelle der Kontosperrung

Netwrix Auditor for Active Directory

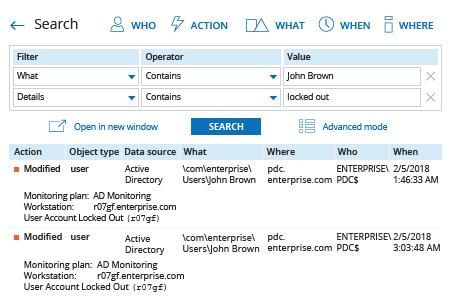

- Starten Sie Netwrix Auditor → Navigieren Sie zu "Suche" → Geben Sie die folgenden Kriterien an:

- Filter – "Was"

Operator – "Enthält"

Wert – "<account username>" - Filter – "Details"

Operator – "Enthält"

Wert – "Gesperrt"

- Filter – "Was"

- Klicken Sie auf "Suchen" und überprüfen Sie die Ergebnisse.

Erfahren Sie mehr über Netwrix Auditor for Active Directory

Native Auditing

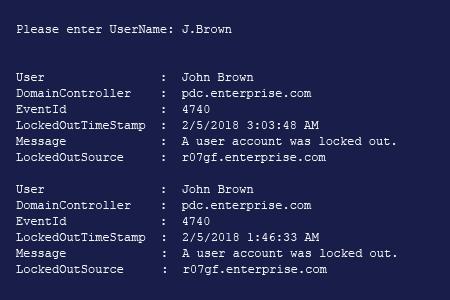

- Öffnen Sie die Powershell ISE → Führen Sie das folgende Skript aus und geben Sie den Namen des gesperrten Benutzers ein:

Import-Module ActiveDirectory

$UserName = Read-Host "Please enter username"

#Get main DC

$PDC = (Get-ADDomainController -Filter * | Where-Object {$_.OperationMasterRoles -contains "PDCEmulator"})

#Get user info

$UserInfo = Get-ADUser -Identity $UserName

#Search PDC for lockout events with ID 4740

$LockedOutEvents = Get-WinEvent -ComputerName $PDC.HostName -FilterHashtable @{LogName='Security';Id=4740} -ErrorAction Stop | Sort-Object -Property TimeCreated -Descending

#Parse and filter out lockout events

Foreach($Event in $LockedOutEvents)

{

If($Event | Where {$_.Properties[2].value -match $UserInfo.SID.Value})

{

$Event | Select-Object -Property @(

@{Label = 'User'; Expression = {$_.Properties[0].Value}}

@{Label = 'DomainController'; Expression = {$_.MachineName}}

@{Label = 'EventId'; Expression = {$_.Id}}

@{Label = 'LockoutTimeStamp'; Expression = {$_.TimeCreated}}

@{Label = 'Message'; Expression = {$_.Message -split "`r" | Select -First 1}}

@{Label = 'LockoutSource'; Expression = {$_.Properties[1].Value}}

)

}}

- Überprüfen Sie die Ergebnisse, um die Ursache der Sperrung zu finden.

Find an Account Lockout Source and the Reason for the Lockout using PowerShell or Netwrix Auditor

Das Sperren eines Active Directory-Kontos nach mehreren fehlgeschlagenen Authentifizierungsversuchen ist eine gängige Richtlinie in einer Microsoft Windows-Umgebung. Kontosperrungen können aus verschiedenen Gründen erfolgen, einschließlich vergessener Passwörter, abgelaufener Dienstberechtigungsnachweise im Cache, Replikationsfehler des Domain-Controllers, falscher Laufwerkszuordnungen, getrennter Terminal-Sitzungen auf einem Windows Server und mobilen Geräten, die auf Exchange Server zugreifen.

Bevor Sie ein Konto entsperren, müssen Sie herausfinden, warum es zur Sperrung kam, um Sicherheitsrisiken zu mindern und zu verhindern, dass das gleiche Problem erneut auftritt. PowerShell ist ein Werkzeug, das Sie verwenden können. Das oben bereitgestellte Skript hilft Ihnen, die Quelle der Kontosperrung für ein einzelnes Benutzerkonto zu ermitteln, indem es alle Ereignisse mit der ID 4740 im Securitylog untersucht. Die PowerShell-Ausgabe enthält verwandte Details für weitere Untersuchungen: den Computer, auf dem die Kontosperrung auftrat, und den Zeitpunkt, wann es geschah.

Netwrix Auditor bietet eine praktischere Methode, um die Quellen von Kontosperrungen zu finden. Die Plattform überwacht die Aktivitäten aller Benutzer in Ihrer Umgebung und liefert detaillierte Informationen über eine oder alle Kontosperrungen in einem leicht verständlichen Bericht, den Sie mit nur wenigen Klicks erstellen können.

Teilen auf