So können Sie AD-Protokolle im Event Viewer oder Netwrix Auditor anzeigen

Native Lösung vs. Netwrix Auditor for Active Directory

Netwrix Auditor for Active Directory

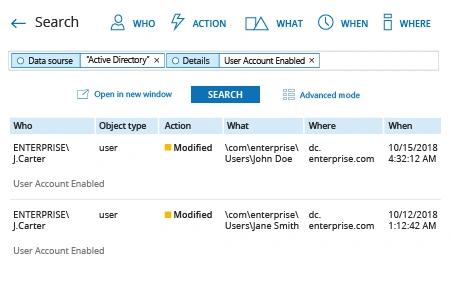

- Netwrix Auditor starten → Navigieren Sie zu „Suche“ → Klicken Sie auf „Erweiterter Modus“, falls nicht ausgewählt → Richten Sie die folgenden Filter ein:

- Filter = „Datenquelle“

Operator = „Gleich“

Wert = „Active Directory“ - Filter = „Details“

Operator = „Enthält“

Wert = „Benutzerkonto aktiviert“

- Filter = „Datenquelle“

- Klicken Sie auf die Schaltfläche „Suchen“ und überprüfen Sie Ihren Bericht.

Native Lösung

Um AD-Ereignisse zu registrieren, müssen Sie zuerst das Auditing einrichten:

- Öffnen Sie die Gruppenrichtlinienverwaltungskonsole (gpmc.msc) auf einem beliebigen Domänencontroller in der Zieldomäne → Klicken Sie auf Start → Gehen Sie zu Windows-Verwaltungsprogramme (Windows Server 2016) oder Verwaltung → Wählen Sie Gruppenrichtlinienverwaltung.

- Navigieren Sie zu Domain Controllers. Klicken Sie mit der rechten Maustaste auf die effektive Richtlinie des Domain-Controllers und wählen Sie Bearbeiten.

- Im Group Policy Management Editor, wählen Sie Computerkonfiguration → Gehe zu Richtlinien → Gehe zu Windows-Einstellungen → Gehe zu Sicherheitseinstellungen → Gehe zu Lokale Richtlinien → Gehe zu Überwachungsrichtlinie. Setzen Sie die folgenden Überwachungsrichtlinien:

- Kontenverwaltung überprüfen: „Erfolg“

- Auditieren des Zugriffs auf den Verzeichnisdienst: "Erfolg"

- Audit-Anmeldeereignisse: „Erfolg“ und „Fehler“

Alternativ können Sie erweiterte Überwachungsrichtlinien festlegen: Im Group Policy Management Editor, erweitern Sie Computerkonfiguration → Gehen Sie zu Richtlinien → Gehen Sie zu Windows-Einstellungen → Gehen Sie zu Sicherheitseinstellungen → Gehen Sie zu Erweiterte Überwachungsrichtlinienkonfiguration → Gehen Sie zu Überwachungsrichtlinien. Legen Sie die folgenden Überwachungsrichtlinien fest:

- Kontenverwaltung

- Audit Computerkonto-Verwaltung: „Erfolg“

- Audit Distribution Group Management: „Erfolg“

- Audit Security Group Management: „Erfolg“

- Audit User Account Management: „Erfolg“

- DS-Zugriff

- Audit Directory Service Access: „Erfolg“

- Anmeldung/Abmeldung

- Audit-Abmeldung: „Erfolg“

- Audit-Anmeldung: "Erfolg"

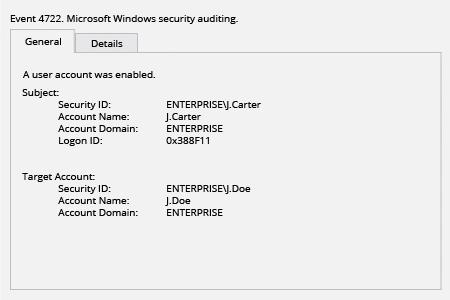

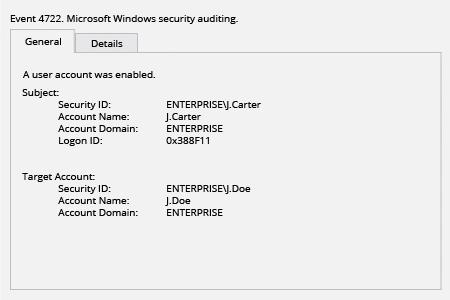

Jeder Ereignistyp im Protokoll hat seine eigene Ereignis-ID. Unten suchen wir nach dem Ereignis „ein Benutzerkonto wurde aktiviert“.

- Klicken Sie mit der rechten Maustaste auf Start → Wählen Sie Ereignisanzeige.

- Klicken Sie auf Windows-Protokolle → Wählen Sie das Sicherheits-Protokoll aus.

- Klicken Sie auf „Filter Current Log“.

- Geben Sie die Ereignis-ID „4722“ an und klicken Sie auf OK.

- Überprüfen Sie die Ergebnisse.

Behalten Sie Änderungen an Ihrem Active Directory im Auge

Active Directory (AD) ist entscheidend für das Account-Management, einschließlich der Verwaltung von Computer- und Benutzerkonten. Insbesondere ermöglicht der Active Directory-Dienst Ihnen, den Zugriff auf Daten und Anwendungen auf Ihren Dateiservern und anderen Komponenten Ihres Netzwerks zu steuern. Daher ist es entscheidend, Änderungen an Ihrem Active Directory zu verfolgen und jegliche bösartige oder unangemessene Aktivitäten umgehend zu erkennen, um die Sicherheit Ihrer Infrastruktur und Daten zu gewährleisten. Beispielsweise müssen Sie Änderungen an Ihren GPOs nachverfolgen.

Event Viewer ist die native Lösung zur Überprüfung von Sicherheitsprotokollen. Es ist kostenlos und in dem Verwaltungstools-Paket jedes Microsoft Windows-Systems enthalten. Nachdem Sie das Active Directory Auditing aktiviert haben, schreibt Windows Server Ereignisse in das Security-Protokoll auf dem Domain-Controller. Das Sicherheitsereignisprotokoll registriert folgende Informationen:

- Ergriffene Maßnahme

- Der Benutzer, der die Aktion durchgeführt hat

- Der Erfolg der Veranstaltung und alle aufgetretenen Fehler

- Der Zeitpunkt, zu dem das Ereignis stattfand

Sie können Ereignisse aus der Ereignisanzeige exportieren. Allerdings haben verschiedene Arten von Ereignissen unterschiedliche Schemata, was das Parsen der Audit-Datei für Ereignisse erschwert. Außerdem müssen Administratoren die spezifischen Ereignis-ID-Nummern lernen, nach denen sie suchen oder die sie filtern möchten, was die Überwachung von Änderungen an AD-Objekten weiter kompliziert. Zum Beispiel zeigt der obige Artikel, wie man Protokolle für das Ereignis „ein Benutzerkonto wurde aktiviert“ filtert.

Darüber hinaus bieten die nativen Auditing-Lösungen nicht die vollständige Sichtbarkeit, die Sie benötigen. Die Daten sind aufgrund fehlender Formatierung und der kryptischen Beschreibungen schwer zu lesen. Zusätzlich ist die Suche im Ereignisprotokoll langsam: Selbst bei standardmäßiger Protokollgröße müssen Sie erhebliche Zeit mit Warten verbringen, bis die Suche abgeschlossen ist, was Ihre Reaktion auf Bedrohungen verzögert.

Im Gegensatz zu nativen Lösungen bietet Netwrix Auditor for Active Directory vorgefertigte und benutzerdefinierte Warnungen und Berichte, die Ereignisdaten aus Active Directory-Protokollen in ein klares, leicht verständliches Format übersetzen. Anstatt Stunden damit zu verbringen, mit dem Event Viewer durch Protokolldateien zu wühlen, stellt Ihnen Netwrix Auditor die benötigten Daten schnell und einfach zur Verfügung, was die Reaktion auf Bedrohungen beschleunigt und die Vorbereitung auf Compliance-Audits vereinfacht.

Teilen auf