So überprüfen Sie Benutzerberechtigungen in Active Directory

Netwrix Auditor for Active Directory

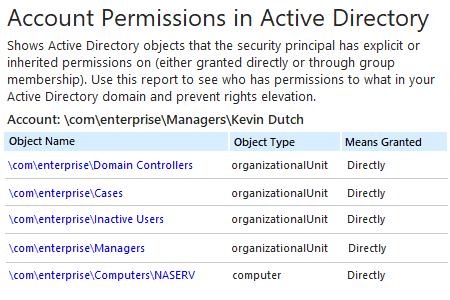

- Starten Sie Netwrix Auditor → Navigieren Sie zu "Berichte" → Erweitern Sie den Abschnitt "Active Directory" → Gehen Sie zu "Active Directory - Zustand zu einem Zeitpunkt" → Wählen Sie "Kontoberechtigungen in Active Directory" → Klicken Sie auf "Anzeigen".

- Geben Sie die Werte für die unten stehenden Filter ein und klicken Sie auf „Bericht anzeigen“:

- Konten-UNC-Pfad

- Gewährte Mittel

- Berechtigungen

- Um den Bericht zu speichern, klicken Sie auf die Schaltfläche „Exportieren“ → Wählen Sie ein Format aus dem Dropdown-Menü → Klicken Sie auf „Speichern“.

Erfahren Sie mehr über Netwrix Auditor for Active Directory

Native Auditing

- Öffnen Sie die Powershell ISE → Erstellen Sie ein neues Skript mit dem folgenden Code, indem Sie den Benutzernamen und den Pfad für den Export angeben → Führen Sie das Skript aus.

Import-Module ActiveDirectory

# Array for report.

$report = @()

$schemaIDGUID = @{}

# ignore duplicate errors if any #

$ErrorActionPreference = 'SilentlyContinue'

Get-ADObject -SearchBase (Get-ADRootDSE).schemaNamingContext -LDAPFilter '(schemaIDGUID=*)' -Properties name, schemaIDGUID |

ForEach-Object {$schemaIDGUID.add([System.GUID]$_.schemaIDGUID,$_.name)}

Get-ADObject -SearchBase "CN=Extended-Rights,$((Get-ADRootDSE).configurationNamingContext)" -LDAPFilter '(objectClass=controlAccessRight)' -Properties name, rightsGUID |

ForEach-Object {$schemaIDGUID.add([System.GUID]$_.rightsGUID,$_.name)}

$ErrorActionPreference = 'Continue'

# Get a list of AD objects.

$AOs = @(Get-ADDomain | Select-Object -ExpandProperty DistinguishedName)

$AOs += Get-ADOrganizationalUnit -Filter * | Select-Object -ExpandProperty DistinguishedName

$AOs += Get-ADObject -SearchBase (Get-ADDomain).DistinguishedName -SearchScope Subtree -LDAPFilter '(objectClass=*)' | Select-Object -ExpandProperty DistinguishedName

# Loop through each of the AD objects and retrieve their permissions.

# Add report columns to contain the path.

ForEach ($AO in $AOs) {

$report += Get-Acl -Path "AD:\$AO" |

Select-Object -ExpandProperty Access |

Select-Object @{name='organizationalunit';expression={$AO}}, `

@{name='objectTypeName';expression={if ($_.objectType.ToString() -eq '00000000-0000-0000-0000-000000000000') {'All'} Else {$schemaIDGUID.Item($_.objectType)}}}, `

@{name='inheritedObjectTypeName';expression={$schemaIDGUID.Item($_.inheritedObjectType)}}, `

*

} # Filter by single user and export to a CSV file.

$User ='Username'

$report | Where-Object {$_.IdentityReference -like "*$User*"} | Select-Object IdentityReference, ActiveDirectoryRights, OrganizationalUnit, IsInherited -Unique |

Export-Csv -Path "C:\data\explicit_permissions.csv" -NoTypeInformation

- Starten Sie MS Excel und öffnen Sie die Datei, die vom Skript erstellt wurde.

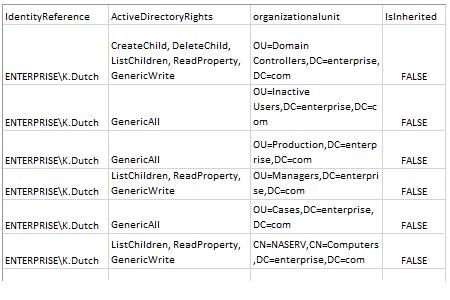

Beispielbericht:

Reduzieren Sie Ihre Angriffsflächen, indem Sie kontinuierlich Active Directory User Permissions Reports überprüfen

Für eine ordnungsgemäße Active Directory Management und bessere Sicherheit erfordern Best Practices, dass Berechtigungen über die Mitgliedschaft in Active Directory-Gruppen vererbt und nicht explizit zugewiesen werden. Doch sicherzustellen, dass Zugriffsrechte diesem Prinzip folgen, kann eine Herausforderung sein. IT-Administratoren müssen regelmäßig Berichte über Active Directory-Benutzerberechtigungen einsehen, die detailliert darlegen, wie Berechtigungen erteilt wurden, damit sie alle explizit zugewiesenen Berechtigungen entfernen können, sowie mit Datenbesitzern zusammenarbeiten, um Benutzer aus Gruppen zu entfernen, die ihnen nicht benötigte Berechtigungen für ihre tägliche Arbeit gewähren. Regelmäßige Überprüfung und Bereinigung von Berechtigungen hilft, das Risiko von Missbrauch von Privilegien und Datenverletzungen zu minimieren. Aber das Erstellen von Berichten, die sich auf ein Berichtswerkzeug wie PowerShell stützen und kryptische Ausgaben überprüfen, ist sowohl zeitaufwendig als auch fehleranfällig.

Netwrix Auditor for Active Directory überwindet die Einschränkungen von PowerShell-Skripten, indem es einen umfassenden Bericht liefert, der alle Objekte auflistet, auf die ein bestimmter Benutzer Zugriff hat, und ob die Rechte durch Gruppenmitgliedschaft oder explizit gewährt wurden. Sie können leicht weiter ins Detail gehen, um genauere Informationen zu erhalten, wie zum Beispiel welche Berechtigungen der Benutzer für ein spezifisches Objekt hat.

Teilen auf