Logiciel de conformité SOX de Netwrix

Découvrez comment Netwrix peut vous aider à réussir les audits de conformité

Découvrez quels principes COBIT vous pouvez aborder avec Netwrix pour atteindre la conformité avec SOX

La loi Sarbanes-Oxley (SOX) a été promulguée en 2002 pour renforcer la responsabilité des entreprises, exiger la divulgation financière et lutter contre la fraude corporative et comptable. Toutes les entreprises publiques aux États-Unis, sans exception, sont soumises à la conformité SOX, y compris les opérations à l'étranger des entreprises publiques américaines et les entreprises internationales cotées sur les bourses américaines. La SOX exige que ces entreprises assurent un contrôle interne sur le reporting financier, tout en leur donnant la flexibilité de choisir le « cadre de contrôle reconnu » de leur choix. L'un de ces cadres est COBIT, qui se concentre sur la gouvernance de la technologie de l'information d'entreprise. Cependant, il est aligné avec un autre cadre commun, COSO, qui fournit des orientations plus générales sur le contrôle interne du reporting financier. Ces cadres sont plus efficaces en tandem, puisque COBIT complète COSO dans le domaine des contrôles IT nécessaires pour être conforme à SOX. La solution logicielle de conformité SOX de Netwrix prend en charge les principes COBIT suivants :

- APO07 Gérer le personnel contractuel : Exigence 06

- APO12 Gérer le risque : Exigences 01, 02, 06

- APO13 Gérer la sécurité : Exigence 01

- APO14 Données gérées : Exigences 08, 09

- BAI08 Gestion des connaissances : Exigence 02

- BAI10 Gérer la configuration : Exigences 02, 04

- DSS01 Gérer les opérations : Exigence 03

- DSS02 Gérer les demandes de service et les incidents : Exigences 04, 05

- DSS05 Gérer les services de sécurité : Exigences 04, 06, 07

- DSS06 Contrôles des processus d'affaires gérés : Exigences 02, 03, 06

Selon la configuration de vos systèmes informatiques, vos procédures internes, la nature de votre activité et d'autres facteurs, Netwrix pourrait également faciliter la mise en œuvre de processus et pratiques COBIT non énumérés ci-dessus.

Découvrez précisément comment les solutions Netwrix vous aident à établir les contrôles requis pour la conformité SOX

Les solutions Netwrix aident à l'analyse du comportement des utilisateurs et à la mitigation des risques, et permettent de contrôler les changements, les configurations et l'accès dans des environnements informatiques hybrides. Netwrix fournit une intelligence de sécurité pour identifier les failles de sécurité, détecter les anomalies dans le comportement des utilisateurs et enquêter sur les activités suspectes à temps pour prévenir les problèmes critiques qui peuvent compromettre votre Data Security Posture Management. Contrairement à de nombreux outils de conformité SOX disponibles sur le marché, il offre une visibilité à l'échelle de l'entreprise et fournit les preuves nécessaires pour prouver que vous disposez de contrôles internes assurant la sécurité des systèmes d'information et des données sensibles — à la fois sur site et dans le cloud.

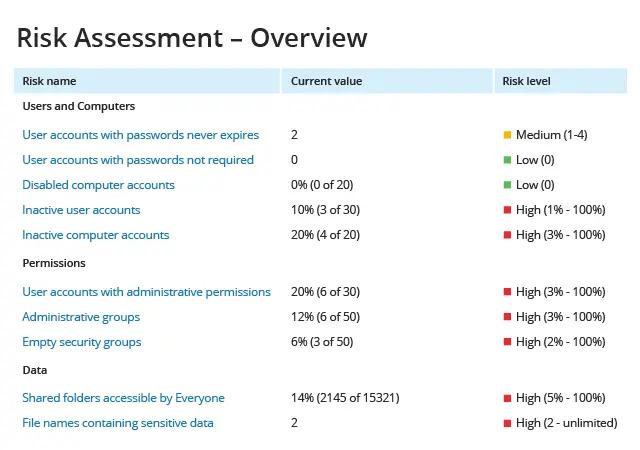

Démontrez une approche proactive pour l'identification et la remédiation des lacunes de sécurité informatique

Exploitez les rapports d'évaluation des risques informatiques pour renforcer vos pratiques de gestion des risques d'entreprise. Identifiez les failles de sécurité dans trois domaines clés de votre environnement informatique — la gestion des comptes, les permissions de sécurité et la gouvernance des données — et utilisez les renseignements de sécurité fournis pour réduire les risques pour la sécurité des données.

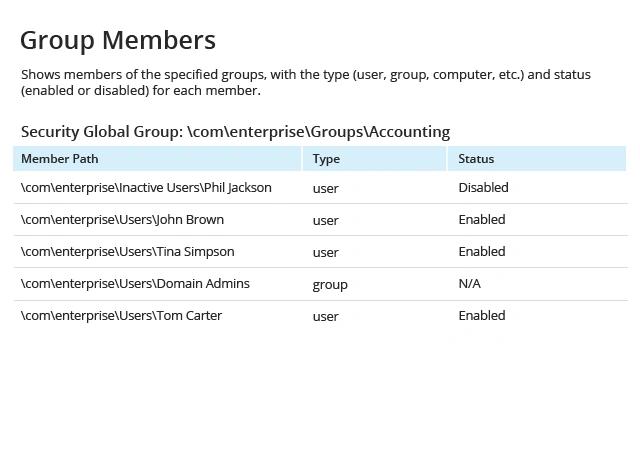

Assurez-vous que seuls les utilisateurs éligibles aient accès aux applications financières et aux données

Surveillez régulièrement les groupes qui ont accès à vos données financières importantes et applications. Assurez-vous que la conception et l'appartenance de ces groupes de sécurité sont conformes à votre programme de gestion d'audit de conformité. Supprimez les comptes ayant un statut « désactivé » en temps opportun, et évitez l'imbrication complexe de groupes.

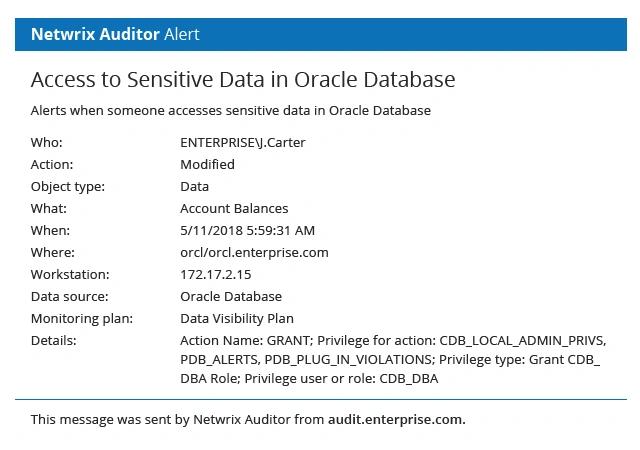

Restez au courant de tous les accès à vos registres financiers

Recevez une notification automatisée chaque fois que quelqu'un accède à une base de données contenant des enregistrements financiers, afin que vous puissiez réagir rapidement à tout accès suspect et empêcher la modification inappropriée des données financières. Des alertes comme celle-ci améliorent l'efficacité de vos processus de détection d'incidents.

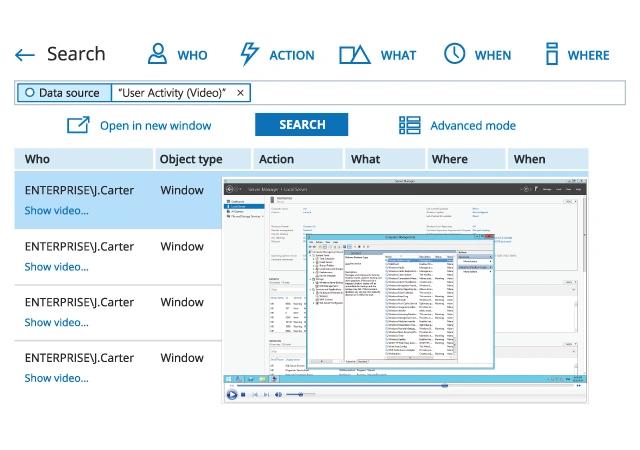

Prouvez aux auditeurs que vous avez le contrôle de l'activité des utilisateurs dans vos applications financières

La mise en œuvre de l'enregistrement vidéo peut vous aider à maintenir une surveillance étroite sur les utilisateurs professionnels qui manipulent des logiciels de comptabilité et à les tenir responsables de leurs actions. Cela vous fournit également les preuves nécessaires pour attester de l'intégrité de vos rapports financiers.

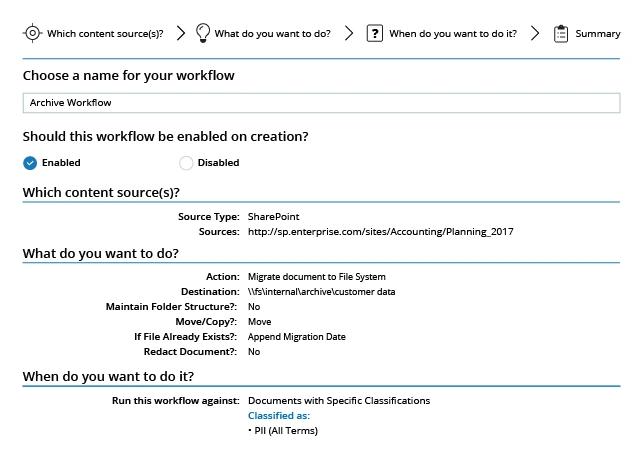

Respectez les exigences d'archivage et de conservation des données

Trouvez facilement toutes les données historiques de votre organisation et déplacez-les automatiquement vers un emplacement d'archive dédié pour faire respecter votre politique de rétention et vous conformer aux exigences réglementaires. Vous libérerez également de l'espace sur vos systèmes de stockage de fichiers et réduirez l'encombrement qui entrave la productivité des utilisateurs.

Partager sur

Voir les concepts de conformité associés

Netwrix vous aide à vous conformer au Cadre de Sécurité Réseau National de la Corée (N2SF)

Netwrix vous aide à vous conformer à APRA CPS 234

Netwrix vous aide à vous conformer à la loi sur la protection des données personnelles des Philippines (DPA)

Netwrix vous aide à vous conformer à la loi indienne sur la protection des données personnelles numériques (DPDP)

Netwrix vous aide à vous conformer à la loi indonésienne sur la protection des données personnelles (PDP)