Gouvernance de l'accès aux données

Réduisez le risque de violation en connaissant les données sensibles, en contrôlant l'accès et en l'appliquant

Lisez leurs témoignages

Fiable par

Les organisations manquent d'un contrôle continu et axé sur l'identité des données sensibles, permettant aux identités sur-permissionnées et à l'IA d'élargir rapidement l'exposition et d'accélérer la perte de données d'entreprise.

Accès non contrôlé aux données sensibles

Les organisations manquent d'une visibilité continue et consciente de l'identité sur qui peut accéder aux données sensibles à travers les partages de fichiers, les plateformes cloud et les outils de collaboration. Les identités sur-permissionnées, les groupes imbriqués et les comptes obsolètes élargissent silencieusement la surface d'attaque.

Revue d'accès statique qui échoue dans des environnements dynamiques

Les certifications manuelles et ponctuelles ne peuvent pas suivre le rythme des permissions changeantes et de l'évolution de la sensibilité des données. Au moment où l'accès est examiné, l'exposition a déjà changé ou augmenté.

L'IA et le risque interne amplifient l'exposition des données

Des identités sur-autorisé combinées avec des copilotes IA augmentent considérablement la vitesse à laquelle les données sensibles peuvent être mises en évidence, résumées ou exfiltrées, réduisant le temps entre l'accès et la perte.

Incapacité à prouver qui a eu accès et pourquoi

Lorsque les régulateurs, les dirigeants ou les intervenants en cas d'incident exigent des réponses, les équipes de sécurité ont du mal à corréler la sensibilité des données, les droits d'identité et l'activité réelle en preuves défendables.

Cas d'utilisation

Gouvernance d'accès aux données continue et centrée sur l'identité en pratique

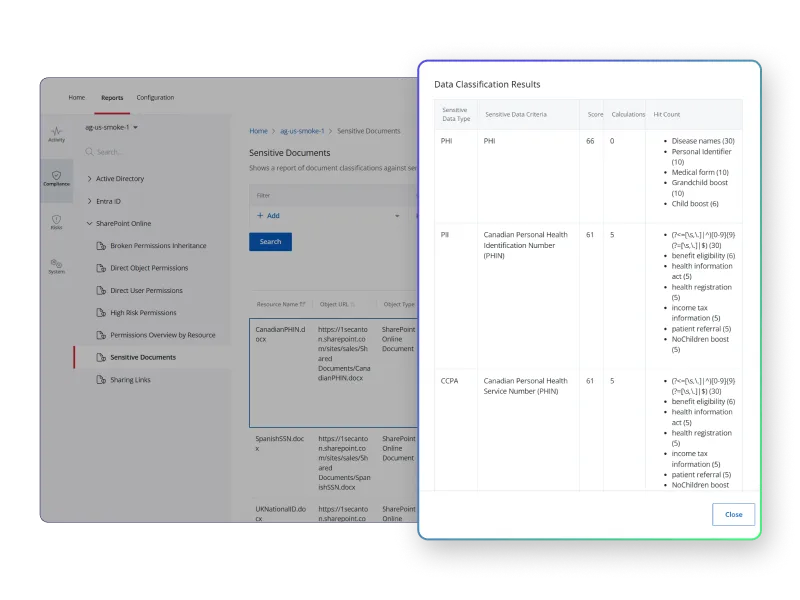

Identifier et évaluer le risque de données sensibles

Découvrez et classez les données sensibles, réglementées et critiques pour l'entreprise, puis corrélez-les avec les droits d'identité pour comprendre l'exposition réelle et prioriser la remédiation en fonction de l'impact.

Réduire l'Accès Excessif

Éliminez les autorisations obsolètes, en double et excessives sur les serveurs de fichiers et les dépôts cloud pour réduire la surface d'attaque et empêcher que des données sensibles ne soient largement accessibles.

Appliquer le principe du moindre privilège dans tous les environnements

Aligner en permanence l'accès avec les besoins de l'entreprise en supprimant les autorisations héritées ou obsolètes et en limitant le rayon d'action des identités compromises ou mal utilisées.

Automatiser les examens d'accès basés sur les risques

Priorisez les certifications en utilisant la sensibilité des données, les chemins d'accès et le contexte d'identité afin que les expositions les plus à risque soient examinées et remédiées en premier, y compris les dépôts accessibles aux outils d'IA.

Détecter un accès anormal et un usage abusif des données

Surveillez les modèles d'accès inhabituels, les lectures en masse et les modifications de permissions non autorisées pour identifier les menaces internes, les comptes compromis et les tentatives d'exfiltration accélérées par l'IA dès le début.

Accélérer la réponse et la récupération des incidents

Déterminez rapidement quelles données sensibles ont été exposées, quelles identités ont été impliquées et automatisez les actions de confinement pour réduire l'impact sur l'entreprise et renforcer la gouvernance continue.

L'approche de Netwrix

Protégez les données sensibles avec un accès à privilèges minimaux

Une fois les risques compris, la gouvernance de l'accès aux données se concentre sur l'application du principe du moindre privilège et sur le maintien de l'accès en fonction des besoins de l'entreprise à mesure que les environnements changent. Netwrix permet des contrôles de gouvernance de l'accès aux données qui rendent le moindre privilège pratique à mettre en œuvre et à maintenir dans des environnements complexes et distribués.

Appliquer systématiquement l'accès au moindre privilège

Assurez-vous que les personnes n'ont accès qu'aux données requises pour leur rôle. Supprimez les autorisations excessives, héritées ou obsolètes à mesure que les rôles changent, réduisant ainsi à la fois la probabilité d'abus et le rayon d'action potentiel en cas de compromission d'un compte.

Déléguer les décisions d'accès aux propriétaires de données

Identifier les propriétaires de données responsables et leur donner une visibilité sur qui peut accéder aux données qu'ils possèdent. Permettre des examens d'accès réguliers et des attestations afin que les autorisations restent alignées sur les exigences commerciales tout en réduisant la dépendance aux équipes de sécurité et IT pour les décisions de routine.

Rationaliser les demandes et les approbations d'accès

Soutenez les demandes d'accès contrôlé qui orientent les décisions vers les personnes les plus proches des données. Cela améliore la précision de l'approvisionnement, réduit les cycles d'approbation et diminue la gestion manuelle des tickets sans sacrifier la gouvernance.

Maintenir une classification des données cohérente

Appliquez et maintenez une étiquetage des données cohérent à travers les environnements afin que les contrôles en aval, tels que la surveillance, les alertes et la remédiation, reposent sur un contexte précis. Une classification cohérente garantit que les décisions de sécurité reflètent la sensibilité des données plutôt que la seule localisation.