Les 7 Piliers de Zero Trust

Les 7 piliers de la confiance zéro

Les organisations adoptent de plus en plus un modèle Zero Trust pour améliorer leur cybersécurité et leur cyber résilience. Ce document explique ce qu'est Zero Trust, ses principaux avantages et défis, ainsi que les sept piliers de la mise en œuvre d'un modèle Zero Trust.

Qu'est-ce que Zero Trust ?

La stratégie traditionnelle de cybersécurité était basée sur un cadre périmétrique : l'objectif principal était d'empêcher les entités malveillantes de pénétrer dans le réseau. Les utilisateurs, processus, dispositifs et autres entités à l'intérieur du périmètre, en revanche, se voyaient accorder un large accès aux ressources informatiques. L'expression « nous avons un réseau plutôt plat » servait à décrire que tout le monde à l'intérieur du périmètre pouvait voir et accéder à tout (ou presque tout), et aucune limite interne n'était établie.

Cependant, la distinction entre les entités internes et externes au réseau est devenue de plus en plus floue au fil des années en raison de facteurs tels que le travail à distance, les politiques d'apport de votre propre appareil (BYOD) et les chaînes d'approvisionnement complexes. De plus, la recherche post-incident a révélé que les acteurs de la menace qui pénètrent dans un réseau, souvent en volant ou en devinant les identifiants d'utilisateur légitimes, restent souvent cachés à l'intérieur pendant des semaines, des mois, voire des années, se déplaçant furtivement latéralement et escaladant leurs droits jusqu'à ce qu'ils puissent accéder à des systèmes ou des données sensibles. En outre, les propriétaires des identifiants eux-mêmes peuvent causer des dommages, soit délibérément, soit par des erreurs ou par négligence.

Pour répondre à ces réalités, Zero Trust propose une nouvelle approche de la cybersécurité, qui se résume par "ne jamais faire confiance, toujours vérifier." En pratique, Zero Trust inclut une variété de contrôles de sécurité, y compris les suivants :

- Réauthentification basée sur le risque — Aucun utilisateur, processus ou autre identité ne devrait être authentifié une seule fois puis laissé libre d'accéder aux ressources informatiques — même si l'accès initial est confirmé via une authentification multi-facteurs (MFA). Au lieu de cela, le risque de chaque demande d'accès devrait être évalué en fonction d'une série de facteurs ; si le risque dépasse un seuil défini, une authentification supplémentaire devrait être requise. Des exemples de facteurs incluent l'heure et le lieu de la demande, la façon dont les ressources demandées sont classifiées (telles que publiques, secrètes ou top secrètes), les caractéristiques de l'appareil demandeur (telles que les détails de la version du logiciel), et les analyses comportementales concernant les modèles d'activité normaux pour l'entité

- Une adhésion stricte au principe du moindre privilège — De plus, Zero Trust exige que l'accès soit accordé uniquement aux ressources nécessaires pour accomplir une tâche spécifique et devrait être limité dans le temps. Cela limite les dommages qu'une identité dans le réseau peut causer, qu'elle soit utilisée par son propriétaire légitime ou qu'elle ait été compromise par un adversaire.

- Une surveillance étroite de l'activité — Pour garantir une détection rapide des menaces, Zero Trust exige une surveillance continue de l'activité à travers l'infrastructure informatique, y compris les actions des utilisateurs finaux, des administrateurs, des comptes de service, des appareils, etc.

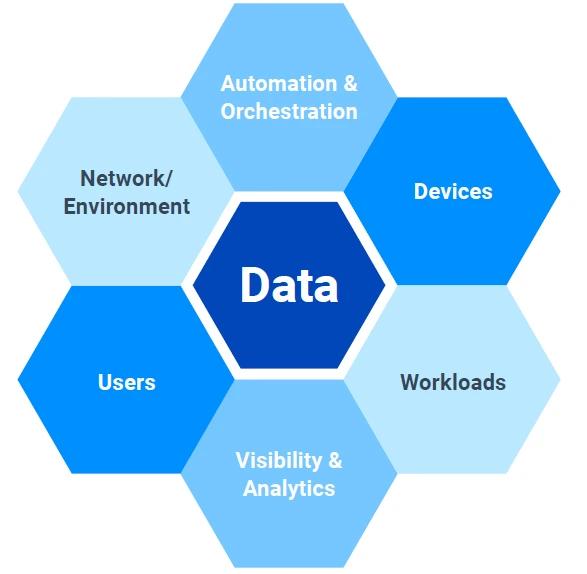

Quels sont les 7 piliers de Zero Trust ?

Le Department of Defense (DoD) "Zero Trust Reference Architecture" expose sept piliers interdépendants pour la mise en œuvre des principes Zero Trust :

- Utilisateurs — Cette zone concerne tous les processus liés à l'authentification des identités des utilisateurs et à la gestion de leurs privilèges. Les exemples incluent la gestion des identités et des accès (IAM), Privileged Access Management (PAM) et l'authentification multi-facteurs.

- Appareils — Ce pilier implique l'authentification des identités des appareils et garantit que les appareils répondent aux normes de sécurité, telles que la possession de logiciels à jour et l'absence de composants non approuvés. Les outils pour la sécurité des appareils incluent les systèmes de diagnostics et d'atténuation continus (CDM), les solutions de gestion des appareils mobiles (MDM) et les modules de plateforme de confiance (TPMs).

- Réseau/Environnement — Ce domaine implique l'isolement et le contrôle du réseau, y compris les environnements sur site et hors site. Les stratégies clés de sécurité réseau incluent des permissions d'accès à granularité fine et une micro et macro-segmentation.

- Applications et charge de travail— Ce pilier inclut toutes les tâches effectuées par les logiciels. Les technologies de proxy peuvent être utiles ici.

- Données — Cette zone comprend toutes les données que l'organisation stocke et traite. Une stratégie de gestion des données complète inclut des contrôles tels que les révisions d'accès aux données pour appliquer le principe du moindre privilège et le chiffrement pour protéger les données qui tombent entre de mauvaises mains.

- Visibilité et Analytique — Ce pilier implique l'analyse de l'activité réseau et système pour détecter les menaces. Les technologies pertinentes incluent les journaux d'activité réseau et système, les flux d'intelligence sur les menaces et les outils SIEM.

- Automatisation et Orchestration — Ce domaine implique l'automatisation des processus de sécurité tels que la détection des menaces et la réponse pour améliorer la vitesse et la cohérence de la mise en œuvre de la politique de sécurité.

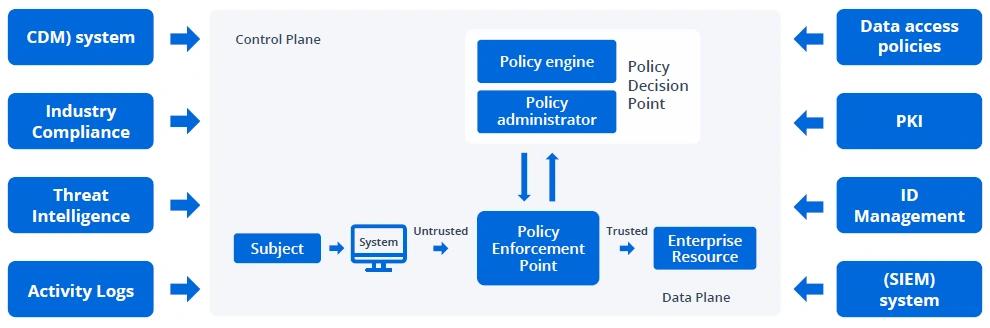

Qu'est-ce qu'une architecture Zero Trust ?

Pour mettre en œuvre les piliers de la confiance zéro, les organisations doivent construire une architecture de confiance zéro. NIST SP 800-207 “Zero Trust Architecture” détaille les composants clés :

Au centre de la figure se trouvent les composants de la politique :

- Moteur de politique (PE) — Collecte des données sur une demande et utilise les politiques d'entreprise pour déterminer si la demande doit être approuvée

- L'administrateur de politique (PA) — Prend une décision d'authentification de la part du PE et génère (ou ne génère pas) des identifiants ou des jetons pour permettre une session

- Point de mise en application de la politique (PEP) — Gère la connexion entre l'appareil demandeur et la ressource privée en fonction des commandes envoyées par le PA.

Sur les côtés gauche et droit se trouvent les sources de données qui alimentent le PE :

- Système de diagnostic et d'atténuation continus (CDM) — Rassemble des informations sur les caractéristiques de l'appareil demandeur

- Système de conformité industrielle — Encode les règles de politique pour aider à assurer la conformité avec les réglementations applicables telles que FISMA ou HIPAA

- Flux d'intelligence sur les menaces — Fournit des informations sur les attaques ou les vulnérabilités pertinentes pour le processus de contrôle d'accès

- Journaux d'activité réseau et système — Enregistre des informations sur les événements au sein du réseau pour améliorer la détection des menaces et mesurer les comportements anormaux

- Politiques d'accès aux données — Définit les règles fondamentales qui déterminent quels sujets sont autorisés à accéder à une ressource donnée à un moment donné

- Système de gestion des informations et des événements de sécurité (SIEM) — Rassemble et analyse les données de diverses sources pour identifier les menaces de sécurité

- Système de Identity Management — Gère les enregistrements d'identité pour les comptes demandant l'accès aux ressources

Quels sont les défis de la mise en œuvre de Zero Trust ?

Les principaux défis de la mise en œuvre d'un modèle Zero Trust incluent les éléments suivants :

- Migration depuis des systèmes hérités — La plupart des organisations ne peuvent pas mettre en œuvre Zero Trust dès le départ ; au lieu de cela, elles doivent progressivement remplacer les systèmes et processus existants par des alternatives Zero Trust. Tout au long de la période de migration, elles doivent maintenir une sécurité renforcée en veillant à ce que les anciens et nouveaux composants fonctionnent ensemble de manière fluide.

- Construire des sources de données robustes — Un autre défi de mise en œuvre réside dans la collecte de données suffisantes pour alimenter le PE afin de permettre des décisions d'authentification fiables. Cela nécessite une connaissance détaillée des actifs de l'entreprise, des sujets et des processus commerciaux.

- Sécurisation des composants de politique — Pour éviter les perturbations des processus d'authentification et donc des opérations commerciales, les organisations doivent protéger le PE, le PA et le PEP. Ils doivent être placés dans un environnement sécurisé ou répliqués dans plusieurs environnements. De plus, ils doivent être soigneusement surveillés, avec un enregistrement et un audit de tous les changements de configuration.

- Favoriser l'acceptation des utilisateurs — Puisque Zero Trust exige de minimiser les permissions et de demander une réauthentification pour les demandes d'accès plus risquées, les utilisateurs peuvent ressentir de la frustration face aux changements. Pour réduire la fatigue de sécurité, faites attention à ne pas retirer les droits d'accès dont les utilisateurs ont réellement besoin et exigez l'authentification multifacteur (MFA) seulement lorsque cela est justifié. Plus largement, favoriser un état d'esprit Zero Trust en expliquant les avantages pour la sécurité. Il est également utile de dissiper le malentendu selon lequel "Zero Trust" signifie un manque de confiance envers les employés en tant que personnes ; expliquez que cela se réfère simplement à ne pas faire automatiquement confiance à un appareil, système, utilisateur ou autre entité.

- Gérer le bon niveau de permissions – Réduire les permissions ne signifie pas les annuler complètement, les utilisateurs auront toujours un ensemble de permissions une fois authentifiés mais ne devraient pas obtenir toutes les permissions disponibles. Un rapport de Microsoft de 2023 souligne un écart risqué entre les permissions accordées et les permissions utilisées dans le cloud, les identités n'utilisant que 1 % des permissions qui leur sont accordées. Pour gérer cela, assurez-vous que le(s) rôle(s) d'un utilisateur et les permissions accordées pour ce rôle sont bien gérés et réduits au minimum possible. De plus, avoir un processus en place qui permet des exceptions juste-à-temps ou une manière auto-gérée et auditée d'attribuer le droit nécessaire rendra les opérations de confiance zéro plus faciles.

Conclusion

Mettre en place un modèle de sécurité Zero Trust n'est pas une tâche rapide et facile, mais les 7 piliers du Zero Trust offrent une base solide pour identifier les outils et les processus dont vous avez besoin. La bonne nouvelle, c'est que vous n'avez pas à les mettre en œuvre tous pour voir les avantages : Chaque étape dans l'élaboration de votre architecture Zero Trust améliorera votre cybersécurité et votre cyber résilience.

Partager sur