Liste de contrôle pour l'évaluation des risques de cybersécurité

Introduction à l'évaluation des risques de cybersécurité

Les évaluations régulières des risques aident les organisations à identifier, quantifier et hiérarchiser les risques pour leurs opérations, leurs données et autres actifs découlant des systèmes d'information. Le risque est principalement mesuré en termes d'impacts financiers, donc l'évaluation des risques implique d'analyser quelles vulnérabilités et menaces pourraient entraîner les plus grandes pertes monétaires.

L'utilisation d'une liste de contrôle pour l'évaluation des risques de cybersécurité peut vous aider à comprendre vos risques et à améliorer stratégiquement vos procédures, processus et technologies pour réduire les chances de perte financière. Ce document explique les éléments clés d'une liste de contrôle efficace.

Liste de vérification : Éléments essentiels d'une évaluation des risques de sécurité

Voici les éléments essentiels d'une liste de contrôle d'évaluation des risques informatiques efficace qui vous aidera à vous assurer de ne pas négliger les détails critiques.

1. Identification et classification des actifs

Tout d'abord, créez un inventaire complet de tous les actifs précieux de l'organisation qui pourraient être menacés, entraînant une perte financière. Voici quelques exemples :

- Serveurs et autre matériel

- Informations de contact du client

- Documents partenaires, secrets commerciaux et propriété intellectuelle

- Identifiants et clés de chiffrement

- Contenu sensible et réglementé tel que les données de cartes de crédit et les informations médicales

Ensuite, étiquetez chaque actif ou groupe d'actifs selon son niveau de sensibilité, tel que déterminé par votre data classification policy. Classer les actifs aide non seulement à l'évaluation des risques, mais vous guidera également dans la mise en œuvre d'outils et de processus de cybersécurité pour protéger les actifs de manière appropriée.

Les stratégies pour collecter des informations sur vos actifs et leur valeur comprennent :

- Réaliser des entretiens avec la direction, les propriétaires des données et d'autres employés

- Analyser vos données et votre infrastructure IT

- Examen de la documentation

2. Identification des menaces

Une menace est tout ce qui pourrait causer du tort à vos actifs. Voici quelques menaces courantes :

- Défaillance du système

- Catastrophes naturelles

- Des erreurs humaines, comme un utilisateur supprimant accidentellement des données précieuses

- Des actions humaines malveillantes, telles que le vol de données ou le chiffrement par rançongiciel

Pour chaque actif dans votre inventaire, dressez une liste exhaustive des menaces susceptibles de l'endommager.

3. Évaluation des vulnérabilités

La prochaine question à vous poser est : "Si une menace donnée devenait réalité, pourrait-elle endommager des actifs ?"

Pour répondre à cette question, il est nécessaire de comprendre les vulnérabilités. Une vulnérabilité est une faiblesse qui pourrait permettre à des menaces de nuire à un actif. Documentez les outils et les processus qui protègent actuellement vos actifs clés et recherchez les vulnérabilités restantes, telles que :

- Équipements ou dispositifs anciens ou non maintenus

- Des permissions d'accès excessives

- Logiciels non approuvés, obsolètes ou non corrigés

- Des utilisateurs non formés ou négligents, y compris des tiers comme les sous-traitants

4. Analyse d'impact

Ensuite, détaillez les impacts que l'organisation subirait si un actif donné était endommagé. Ces impacts incluent tout ce qui pourrait entraîner des pertes financières, telles que :

- Temps d'arrêt du système ou de l'application

- Perte de données

- Conséquences juridiques

- Pénalités de conformité

- Dommages à la réputation de l'entreprise et perte de clients

- Dommages physiques aux appareils et aux biens

5. Évaluation des risques

Le risque est la possibilité qu'une menace exploite une vulnérabilité et cause du tort à un ou plusieurs actifs, entraînant une perte financière. Bien que l'évaluation des risques concerne des constructions logiques, et non des chiffres, il est utile de la représenter sous forme de formule :

Risque = Actif x Menace x Vulnérabilité

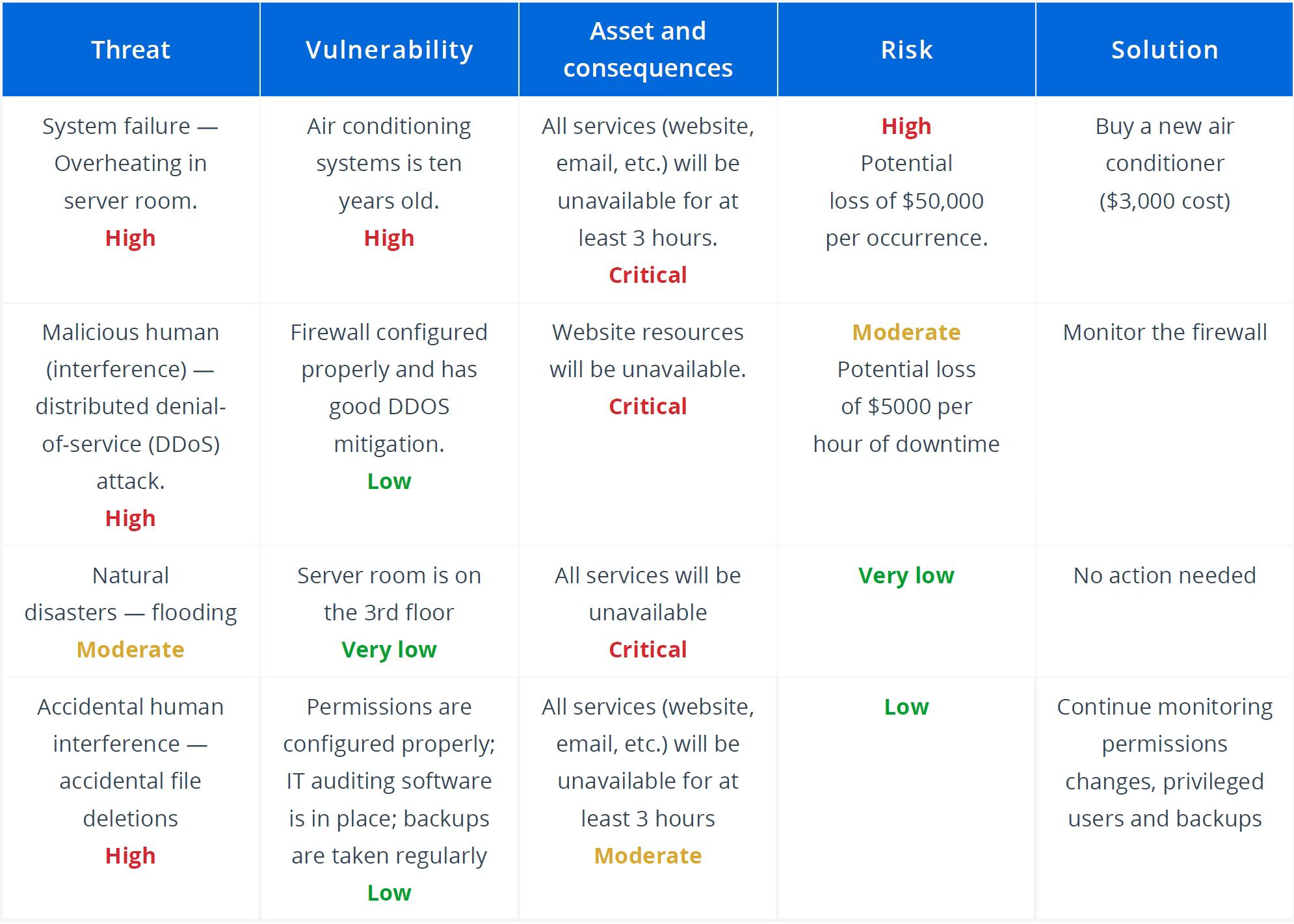

Évaluez chaque risque selon cette formule et attribuez-lui une valeur élevée, modérée ou faible. N'oubliez pas que tout multiplié par zéro donne zéro. Par exemple, même si les niveaux de menace et de vulnérabilité sont élevés, si un actif n'a aucune valeur monétaire pour vous, votre risque de perte d'argent est nul. Pour chaque risque élevé et modéré, détaillez l'impact financier probable, proposez une solution et estimez son coût.

À l'aide des données recueillies dans les étapes précédentes, créez un plan de gestion des risques. Voici quelques exemples d'entrées :

6. Stratégie de contrôle de sécurité

À l'aide de votre plan de gestion des risques, vous pouvez élaborer un plan plus large pour la mise en œuvre de contrôles de sécurité afin de réduire les risques. Ces contrôles de sécurité pourraient inclure :

- Mettre en place des politiques de mots de passe plus strictes et une authentification à plusieurs facteurs (MFA)

- Utiliser des pare-feu, le chiffrement et l'obscurcissement pour sécuriser vos réseaux et données

- Déploiement de la surveillance de l'activité des utilisateurs, de la gestion des changements et de la surveillance de l'intégrité des fichiers (FIM)

- Réaliser régulièrement des formations pour tous les employés et les contractuels

Classez les contrôles potentiels en fonction de leur impact et créez une stratégie pour atténuer vos risques les plus critiques. Assurez-vous d'obtenir l'approbation de la direction.

7. Évaluation de la conformité

Évaluer votre conformité avec les réglementations et normes applicables est essentiel pour atténuer le risque de pertes financières. Par exemple, chaque organisation qui traite les données de résidents de l'UE doit se conformer au RGPD ou risquer de lourdes amendes.

En conséquence, dans le cadre de vos évaluations des risques de sécurité, assurez-vous d'identifier les réglementations et normes auxquelles votre organisation est soumise et quels risques pourraient menacer votre conformité.

8. Plan de réponse aux incidents

Les organisations ont besoin de plans de réponse aux incidents pour contenir et atténuer les dommages causés par les menaces qui se concrétisent. Pour garantir une réponse rapide et efficace aux incidents, votre plan doit inclure des éléments tels que :

- Acteurs clés et autres parties prenantes, ainsi que leurs rôles et responsabilités

- Stratégies de communication, tant internes qu'externes

- Plans des systèmes informatiques et de sécurité

- Actions de réponse automatisées pour les menaces attendues, telles que le verrouillage des comptes offensants

Avec un plan d'intervention en cas d'incident clair et robuste, les équipes peuvent passer à l'action et empêcher qu'un incident mineur ne se transforme en catastrophe.

9. Plan de récupération

Un plan de récupération doit aider à guider une restauration rapide des systèmes et des données les plus importants en cas de désastre. Les plans de récupération sont construits sur quatre piliers clés :

- Un inventaire priorisé des données et des systèmes

- Une compréhension des dépendances

- Outils et procédures de sauvegarde et de récupération

- Test régulier du processus de récupération

10. Atténuation continue des risques

Lorsqu'une catastrophe survient, il est vital de s'occuper d'abord de la situation présente. Mais il est également essentiel d'analyser ce qui s'est passé et pourquoi, et de revoir attentivement vos efforts de réponse et de récupération. Avec ces informations, vous pouvez prendre des mesures pour prévenir des incidents similaires à l'avenir ou en réduire les conséquences.

Par exemple, supposons que vous ayez subi une défaillance de serveur. Une fois que vous l'avez remis en marche, analysez pourquoi le serveur a échoué. Si c'est à cause de la surchauffe due à un matériel de faible qualité, vous pourriez demander à la direction d'acheter de meilleurs serveurs et de mettre en place une surveillance supplémentaire pour éteindre les serveurs de manière contrôlée lorsqu'ils montrent des signes de surchauffe. De plus, réexaminez vos actions de réponse et de récupération pour voir s'il existe des moyens de restaurer les serveurs défaillants plus rapidement ou plus efficacement, et mettez à jour vos plans en conséquence.

11. Documentation et Rapport

Toutes les évaluations de sécurité et de risque nécessitent une documentation approfondie. La documentation peut prendre différentes formes mais doit être appliquée à chaque étape du processus d'évaluation des risques, en détaillant toutes les décisions et résultats.

Une documentation méticuleuse offre de multiples avantages. Elle vous aide à affiner vos stratégies et à identifier des vulnérabilités supplémentaires. C'est également important d'un point de vue communicationnel, cela vous permet de partager des informations avec toutes les parties prenantes. Et une tenue de registres rigoureuse aide à garantir la responsabilité de tous ceux qui sont chargés de réduire les risques.

12. Communication des risques

Il est crucial d'aider les utilisateurs, la direction et les autres parties prenantes à comprendre les risques pour les actifs essentiels de l'entreprise et comment ils peuvent contribuer à atténuer ces risques. La stratégie de communication peut être formelle ou informelle. Par exemple, une documentation structurée et des rappels réguliers peuvent être un moyen efficace d'éduquer les utilisateurs sur le hameçonnage afin de réduire le risque d'infections malveillantes coûteuses. Mais les risques moins critiques pourraient être communiqués de manière informelle par les managers à leurs équipes.

13. Formation et sensibilisation à la sécurité

La formation est essentielle pour créer une culture de sensibilisation et de sécurité. La formation doit être priorisée en fonction de la gravité du risque. Le niveau de gravité affectera également les métriques utilisées pour mesurer l'efficacité de la formation et vérifier l'achèvement de la formation.

Par exemple, la sensibilisation aux e-mails de phishing pourrait se voir attribuer un niveau de risque élevé dans une organisation, donc une formation universelle approfondie pourrait être obligatoire, avec vérification par la direction. Les risques de niveau inférieur peuvent nécessiter une formation au cas par cas ou être seulement soumis à un certain pourcentage de compétence.

Comment Netwrix peut aider

Compléter une liste de contrôle d'évaluation des risques de sécurité de l'information est une excellente première étape pour améliorer la cybersécurité et la résilience cybernétique. Mais ce n'est pas un événement unique. Votre environnement informatique et le paysage des menaces changent constamment, donc vous devez effectuer des évaluations des risques régulièrement. Cela nécessite la création d'une politique d'évaluation des risques qui codifie votre méthodologie d'évaluation des risques et spécifie la fréquence à laquelle le processus est répété.

Si vous cherchez un moyen de repérer rapidement les risques nécessitant votre attention immédiate et de vous pencher sur des détails exploitables permettant une atténuation rapide, envisagez d'utiliser les rapports d'évaluation des risques informatiques de Netwrix Auditor. Vous obtiendrez des informations exploitables que vous pourrez utiliser pour remédier aux faiblesses de vos politiques et pratiques de sécurité informatique, afin d'améliorer continuellement votre posture de sécurité.

Félicitations ! Vous avez terminé votre première évaluation des risques. Mais n'oubliez pas que l'évaluation des risques n'est pas un événement ponctuel. Votre environnement informatique et le paysage des menaces évoluent constamment, donc vous devez réaliser une évaluation des risques de manière régulière. Créez une politique d'évaluation des risques qui codifie votre méthodologie d'évaluation des risques et qui spécifie la fréquence à laquelle le processus d'évaluation des risques doit être répété.

Regardez notre webinaire enregistré sur l'évaluation des risques informatiques pour apprendre comment Netwrix Auditor peut vous aider à identifier et prioriser vos risques informatiques, et savoir quelles mesures prendre pour les remédier.

Netwrix Auditor

Identifiez et priorisez les risques avec des tableaux de bord d'évaluation des risques interactifs pour prendre des décisions de sécurité informatique plus intelligentes et combler les failles de sécurité

Téléchargez l'essai gratuit de 20 joursPartager sur