Comment vérifier l'historique de connexion des utilisateurs Active Directory

Audit natif vs. Netwrix Auditor for Active Directory

Netwrix Auditor for Active Directory

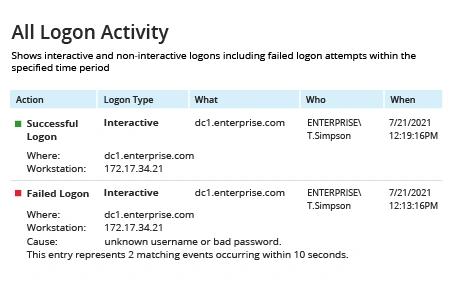

- Exécutez Netwrix Auditor → Allez dans « Rapports » → Ouvrez « Active Directory » → Rendez-vous sur « Activité de connexion » → Selon les événements de connexion que vous souhaitez examiner, sélectionnez « Connexions réussies », « Échecs de connexion » ou « Toute l'activité de connexion » → Cliquez sur « Afficher ».

- Examinez le rapport :

Audit Natif

Pour activer l'audit de connexion dans Active Directory, suivez les étapes ci-dessous.

- Sur votre contrôleur de domaine, exécutez la console de gestion des stratégies de groupe (Appuyez sur Win+R -> Tapez « GPMC.exe » -> Cliquez sur « Exécuter »).

- Créez une nouvelle politique et liez ce nouveau GPO à une unité organisationnelle (OU) contenant les ordinateurs où vous souhaitez suivre l'activité des utilisateurs.

- Allez dans Configuration de l'ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Configuration de la stratégie d'audit avancée > Stratégies d'audit. Puis rendez-vous dans chacun des éléments suivants :

- Système > Audit du changement d'état de sécurité — Réglez ceci sur « Succès ».

- Stratégies d'audit > Ouverture/Fermeture de session — Définissez à la fois « Audit de l'ouverture de session » et « Audit de la fermeture de session » sur « Réussite » et « Échec ».

- Stratégies d'audit > Connexion/Déconnexion > Audit — Définissez les « Autres événements de connexion/déconnexion » sur « Réussite » et « Échec ».

Pour vérifier l'historique de connexion des utilisateurs dans Active Directory à l'aide de Powershell, suivez ces étapes :

- Ouvrez l'ISE PowerShell en tant qu'Administrateur

- Exécutez le script suivant, en ajustant la période :

# Find DC list from Active Directory

$DCs = Get-ADDomainController -Filter *

# Define time for report (default is 1 day)

$startDate = (get-date).AddDays(-1)

# Store successful logon events from security logs with the specified dates and workstation/IP in an array

foreach ($DC in $DCs){

$slogonevents = Get-Eventlog -LogName Security -ComputerName $DC.Hostname -after $startDate | where {($_.eventID -eq 4624) -or ($_.eventID -eq 4625) }}

# Crawl through events; print all logon history with type, date/time, status, account name, computer, and IP address if the user logged on remotely

foreach ($e in $slogonevents){

# Logon Successful Events

# Local (Logon Type 2)

if (($e.EventID -eq 4624 ) -and ($e.ReplacementStrings[8] -eq 2)){

write-host "Type: Local Logon`tDate: "$e.TimeGenerated "`tStatus: Success`tUser: "$e.ReplacementStrings[5] "`tWorkstation: "$e.ReplacementStrings[11]

}

# Remote (Logon Type 10)

if (($e.EventID -eq 4624 ) -and ($e.ReplacementStrings[8] -eq 10)){

write-host "Type: Remote Logon`tDate: "$e.TimeGenerated "`tStatus: Success`tUser: "$e.ReplacementStrings[5] "`tWorkstation: "$e.ReplacementStrings[11] "`tIP Address: "$e.ReplacementStrings[18]

}

# Logon Failed Events

# Local (Logon Type 2)

if (($e.EventID -eq 4625 ) -and ($e.ReplacementStrings[8] -eq 2)){

write-host "Type: Local Logon`tDate: "$e.TimeGenerated "`tStatus: Failed`tUser: "$e.ReplacementStrings[5] "`tWorkstation: "$e.ReplacementStrings[11]

}

# Remote (Logon Type 10)

if (($e.EventID -eq 4625 ) -and ($e.ReplacementStrings[8] -eq 10)){

write-host "Type: Remote Logon`tDate: "$e.TimeGenerated "`tStatus: Failed`tUser: "$e.ReplacementStrings[5] "`tWorkstation: "$e.ReplacementStrings[11] "`tIP Address: "$e.ReplacementStrings[18]

}}

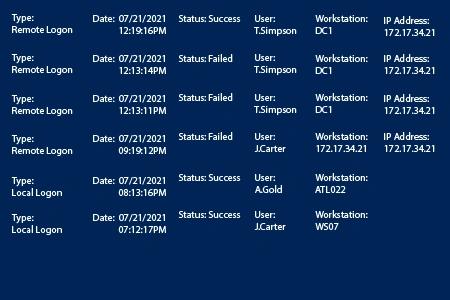

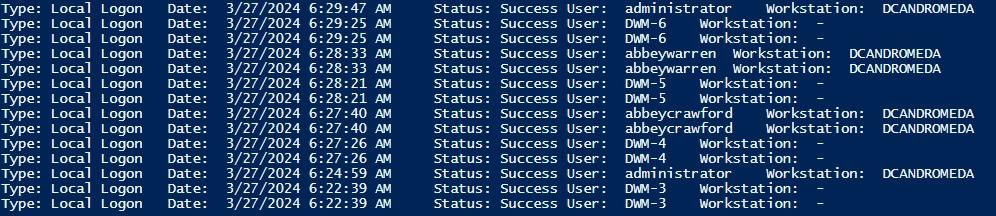

- Examinez les résultats :

Obtenez l'historique de connexion des utilisateurs Active Directory avec ou sans scripts PowerShell

Lors de l'investigation de verrouillages de compte, d'accès suspects ou lors de la réalisation d'audits de gestion d'accès réguliers, l'une des premières choses à faire est de passer en revue l'activité des utilisateurs. Les événements de connexion peuvent souvent vous indiquer immédiatement le problème et si l'utilisateur accède aux ressources appropriées. Pour que ces données soient disponibles, vous devez avoir activé les politiques d'audit appropriées sur les ordinateurs du réseau où vous souhaitez suivre l'activité des utilisateurs.

L'audit Active Directory enregistre les détails de l'historique de connexion des utilisateurs dans les journaux d'événements sur les contrôleurs de domaine. Par conséquent, l'option la plus directe pour obtenir les connexions des utilisateurs est de filtrer tous les événements de Sécurité dans le Visualiseur d'événements Windows et de trouver le compte utilisateur cible et le type de connexion. Dans Windows Server 2008 à Windows Server 2016, l'ID d'événement pour une connexion d'utilisateur est 4624. Ces événements contiennent des données sur l'utilisateur Active Directory, l'heure, l'ordinateur et le type de connexion de l'utilisateur. Si vous avez besoin de connaître le temps de session de connexion, vous pouvez lier un événement aux ID d'événement de déconnexion 4634 et 4647 en utilisant l'ID de connexion (un numéro unique entre les redémarrages qui identifie la session de connexion).

Une autre manière d'obtenir ces informations avec les outils natifs est d'utiliser PowerShell. Le script PowerShell fourni ci-dessus vous permet d'obtenir un rapport d'historique de connexion utilisateur sans avoir à parcourir manuellement les journaux Windows. Ce script utilise la commande principale pour obtenir les journaux qui est Get-EventLog. Cependant, exécuter un script PowerShell chaque fois que vous avez besoin d'un rapport d'historique de connexion utilisateur peut être fastidieux, car le temps de traitement peut être considérable, même dans de petits environnements AD.

Netwrix Auditor for Active Directory est une manière plus simple de surveiller l'activité des utilisateurs et de renforcer la sécurité de votre Active Directory et des systèmes dépendants de l'AD. Avec cette solution, vous pouvez obtenir un rapport d'historique de connexion Active Directory clair et détaillé pour un utilisateur spécifique ou tous les utilisateurs en seulement quelques clics. Vous pouvez même vous abonner à ce rapport, qui sera automatiquement envoyé par courriel selon votre calendrier spécifique. Cette plateforme de sécurité ne se limite pas à l'audit de connexion des utilisateurs ; elle comprend une large gamme de rapports préconfigurés, des alertes flexibles et une recherche interactive semblable à Google qui vous permettent d'enquêter rapidement sur les incidents et d'améliorer de manière proactive la sécurité à travers votre environnement informatique sur site, cloud ou hybride.

Partager sur