Comment détecter les modifications apportées aux unités organisationnelles et aux groupes dans Active Directory

Netwrix Auditor pour Active Directory

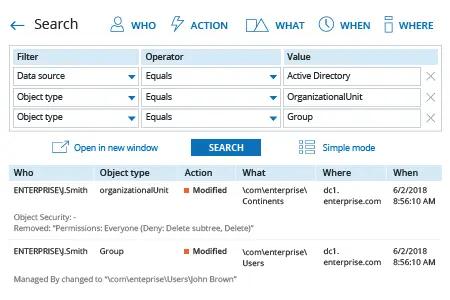

- Exécutez Netwrix Auditor → Allez dans "Recherche" → Cliquez sur "Mode avancé" si ce n'est pas sélectionné → Configurez les filtres suivants :

- Filter = "Source de données"

Operator = "Équivaut à"

Value = "Active Directory" - Filter = "Type d'objet"

Operator = "Équivaut à"

Value = "Unité organisationnelle" - Filter = "Type d'objet"

Operator = "Équivaut à"

Value = "Groupe"

- Filter = "Source de données"

- Cliquez sur le bouton « Rechercher » et examinez les modifications apportées aux groupes et aux unités organisationnelles.

Pour créer une alerte sur les modifications des unités organisationnelles et des groupes :

- À partir des résultats de recherche, naviguez vers « Outils » → Cliquez sur « Créer une alerte » → Spécifiez le nom de la nouvelle alerte.

- Passez à l'onglet « Destinataires » → Cliquez sur « Ajouter un destinataire » → Spécifiez l'adresse e-mail où vous souhaitez que l'alerte soit livrée.

- Cliquez sur « Ajouter » pour enregistrer l'alerte.

En savoir plus sur Netwrix Auditor for Active Directory

Audit Natif

- Exécutez GPMC.msc (url2open.com/gpmc) → Créez un nouveau GPO et modifiez-le → Configuration de l'ordinateur → Stratégies → Paramètres Windows → Paramètres de sécurité → Stratégies locales → Stratégie d'audit :

- Auditez la gestion des comptes → Définir → Succès

- Auditez l'accès au service d'annuaire → Définir → Succès.

- Retournez au niveau des Paramètres de Sécurité → Event Log:

- Taille maximale du journal de sécurité → Définir à 4 Go

- Méthode de conservation pour le journal de sécurité → Définir pour écraser les événements si nécessaire.

- Associez le nouveau GPO : Allez dans "Gestion de stratégie de groupe" → Cliquez droit sur le domaine ou l'OU → Choisissez Associer un GPO existant → Sélectionnez le GPO que vous avez créé.

- Forcez la mise à jour de la stratégie de groupe : Dans "Gestion de la stratégie de groupe" faites un clic droit sur l'unité d'organisation définie → Cliquez sur "Mise à jour de la stratégie de groupe".

- Ouvrez ADSI Edit (url2open.com/adsi) → Cliquez-droit sur ADSI Edit → Connectez-vous au contexte de nommage par défaut → Cliquez-droit sur l'objet DomainDNS portant le nom de votre domaine → Propriétés → Sécurité (Onglet) → Avancé (Bouton) → Audit (Onglet) → Ajoutez le principal "Tout le monde" → Type "Succès" → S'applique à "Cet objet et les objets descendants" → Permissions → Sélectionnez toutes les cases en cliquant sur "Contrôle total", à l'exception des suivantes : Contrôle total, Énumérer le contenu, Lire toutes les propriétés, Lire les permissions → Cliquez sur "OK".

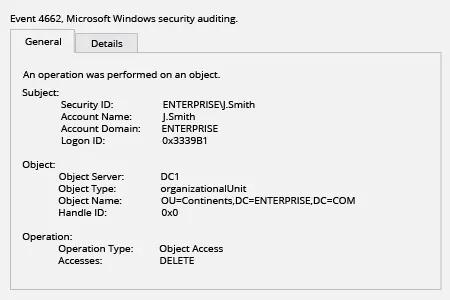

- Ouvrez l'Observateur d'événements et filtrez le journal de Sécurité pour trouver les identifiants d'événements (Windows Server 2003/2008-2012) :

- 4727, 4731, 4754, 4759, 4744, 4749 – Groupe créé

- 4728, 4732, 4756, 4761, 4746, 4751 – Membre ajouté à un groupe

- 4729, 4733, 4757, 4762, 4747, 4752 – Membre retiré d'un groupe

- 4730, 4734, 4758, 4748, 4753, 4763 – Groupe supprimé

- 4735, 4737, 4745, 4750, 4755, 4760 – Groupe modifié

- 4662 - Une opération a été effectuée sur un objet (Type : Accès au service d'annuaire).

Surveillez en continu les modifications apportées aux unités d'organisation et aux groupes pour éviter les temps d'arrêt du système

Tout changement non intentionnel ou malveillant aux unités organisationnelles (OUs) d'Active Directory peut avoir de graves répercussions. Par exemple, si une OU d'Active Directory contenant des comptes d'utilisateurs est supprimée, les utilisateurs ne pourront pas se connecter, et ceux qui sont déjà connectés pourraient rencontrer des problèmes d'accès à leur courriel, aux serveurs de fichiers et à d'autres ressources critiques. La suppression d'un groupe dans Active Directory peut entraîner des problèmes similaires car les utilisateurs obtiennent souvent des permissions d'accès importantes via l'appartenance à un groupe. Tous ces problèmes perturbent les flux de travail de l'entreprise, nuisent à la productivité et augmentent la pression sur le service d'assistance.

Netwrix Auditor for Active Directory peut auditer tous les changements effectués sur les groupes et les UO dans Active Directory et il peut rapidement annuler les modifications non autorisées en restaurer les objets Active Directory. C'est-à-dire, si un changement non intentionnel ou malveillant se produit, Netwrix Auditor for Active Directory peut rapidement rétablir tous les paramètres de configuration à un état antérieur, sans aucun temps d'arrêt ou besoin de restaurer à partir d'une sauvegarde. Il peut également restaurer les mots de passe des utilisateurs qui ont été supprimés. En d'autres termes, vous pouvez rapidement remonter le temps sur les changements apportés aux UO dans Active Directory qui pourraient indiquer une menace pour la sécurité.

Partager sur