Comment détecter les connexions hors des emplacements de confiance dans Microsoft Entra ID

Netwrix Auditor for Microsoft EntraID

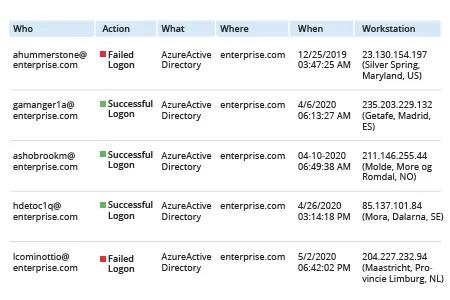

1. Exécutez Netwrix Auditor → Allez dans "Recherche" → Spécifiez les critères suivants :

- Filtre – "Source de données"

Opérateur – "Égale"

Valeur – "Azure AD" - Filtre – "Type d'objet"

Opérateur – "Égale"

Valeur – "Connexion" - Filtre – "Workstation"

Opérateur – "Ne contient pas"

Valeur – Une adresse IP ou un emplacement à exclure

Vous pouvez exclure plusieurs adresses IP ou emplacements en ajoutant des filtres « Workstation » supplémentaires.

2. Cliquez sur « Rechercher » :

Pour enregistrer ce rapport pour une utilisation future, cliquez sur « Outils » -> Cliquez sur « Enregistrer comme rapport » -> Spécifiez un nom pour votre rapport -> Cliquez sur « Enregistrer ».

Découvrez-en plus sur Netwrix Auditor for Microsoft Entra ID

Solution native

- Ouvrez portal.azure.com -> Cliquez sur « Azure Active Directory ».

- Dans la section Surveillance, cliquez sur « Sign-ins ».

- Cliquez sur Télécharger -> CSV.

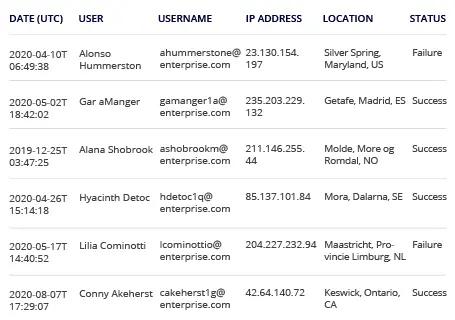

- Importez le fichier résultant dans Microsoft Excel :

- Dans Excel, cliquez sur Fichier -> Ouvrir –> Choisissez le fichier que vous venez de télécharger.

- Dans l'Assistant Importation de texte, choisissez Type de données = « Délimité » et cochez la case « Mes données ont des en-têtes » -> Cliquez sur Suivant.

- Dans la section des délimiteurs, cochez « Virgule » -> Cliquez sur Suivant.

- Faites défiler l'aperçu des champs et choisissez « Ne pas importer la colonne (ignorer) », en ne laissant que les colonnes suivantes : Date (UTC), Utilisateur, Nom d'utilisateur, Adresse IP, Lieu, Statut. (Pour plus de détails sur la connexion, vous pouvez également laisser cochés les champs « Application », « Ressource », « Exigence d'authentification », « Navigateur », « Système d'exploitation ».) -> Cliquez sur « Terminer ».

- Filtrez par emplacements de confiance (ou adresses IP) en utilisant la colonne « Emplacement » (ou « Adresse IP »).

- Examinez les résultats :

Détectez plus facilement les connexions suspectes à votre identifiant Microsoft Entra

De nombreuses organisations fonctionnent avec un effectif à distance élargi depuis plusieurs mois maintenant. Si la plupart des défis liés à la mise en place des travailleurs à distance ont été résolus, il reste encore de sérieux défis de sécurité. En particulier, nous ne pouvons plus nous fier aux règles traditionnelles de pare-feu pour contrôler l'accès, surtout à mesure que les menaces deviennent plus sophistiquées.

Les politiques d'accès conditionnel Microsoft Entra ID vous permettent de contrôler l'accès des utilisateurs aux ressources et même de mettre en œuvre une authentification multifacteur en fonction de l'emplacement de connexion. Néanmoins, avec autant de travailleurs à distance et d'applications cloud, votre surface d'attaque est considérablement plus grande, et il est donc critique de suivre les événements de connexion Azure.

Les journaux d'audit d'ID Microsoft Entra enregistrent tous les événements de connexion, mais vous ne pouvez pas filtrer efficacement les entrées pour exclure les emplacements connus (sûrs), vous laissant avec un volume d'informations impossible à traiter manuellement.

Netwrix Auditor for Microsoft Entra ID facilite le contrôle d'accès pour la sécurité et la conformité en fournissant des rapports de sécurité sur les tentatives réussies et échouées d'accès à votre Microsoft Entra ID et aux applications cloud. La fonction de recherche pratique vous permet de filtrer les enregistrements inutiles et de trouver rapidement les informations que vous recherchez. Vous pouvez même enregistrer votre recherche en tant que rapport personnalisé auquel vous pouvez abonner les parties prenantes, et configurer une alerte pour vous assurer que vous êtes immédiatement informé de toute tentative de connexion suspecte.

Partager sur