Comment obtenir l'appartenance à un groupe d'utilisateur AD avec ou sans PowerShell

Solution native vs. Netwrix Auditor pour Active Directory

Netwrix Auditor pour Active Directory

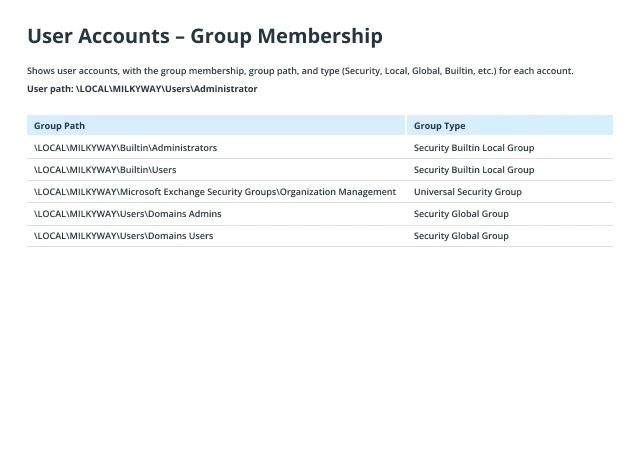

- Exécutez Netwrix Auditor → Allez dans "Rapports" → Développez la section "Active Directory" → Rendez-vous dans "Active Directory - État dans le temps" → Sélectionnez "Comptes d'utilisateurs - Appartenance à des groupes"→ Cliquez sur 'Afficher'. Vous pouvez également rechercher l'appartenance à un groupe pour un utilisateur spécifique.

- Pour enregistrer le rapport, cliquez sur le bouton « Exporter » → Choisissez un format dans le menu déroulant → Cliquez sur « Enregistrer ».

Solution native

- Ouvrez l'ISE PowerShell.

Si vous n'avez pas le module Active Directory installé sur votre machine Windows, vous devez télécharger le package Remote Server Administration Tools (RSAT) approprié pour votre OS.

Pour activer le module, utilisez la commande import-module ActiveDirectory depuis une invite de commande PowerShell élevée. - Exécutez l'un des scripts PowerShell suivants, en spécifiant le nom du compte utilisateur AD (samaccountname) qui vous intéresse et le chemin pour l'exportation.

Import-Module ActiveDirectory

$UserName = “Administrateur“

$ReportPath = “C:\data\ADUserGroups.csv“

Get-ADPrincipalGroupMembershipwindows $Username | select name, groupcategory, groupscope | export-CSV C:\data\ADUserGroups.csv

- Get-ADPrincipalGroupMembership cmdlet retrieves Active Directory group membership for the specified user. It displays information about each group, including the name, category (Security or Distribution), and scope (Global, Universal, or Domain Local). This cmdlet looks directly into the group’s memberOf property. The above script will generate output as a CSV file, using the export-CSV cmdlet with pipeline symbol, and open the file in MS Excel.

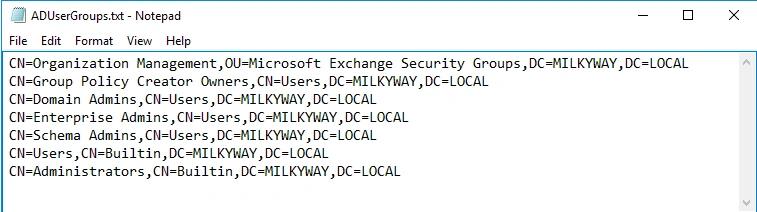

- La cmdlet Get-ADUser dans Windows PowerShell peut récupérer des informations sur les utilisateurs d'Active Directory. Elle vous permet d'interroger de nombreux attributs des objets utilisateur stockés dans Active Directory. Cette cmdlet fonctionne également pour toute partition AD ou une instance AD LDS (Lightweight Directory Services). Le script ci-dessous utilise le paramètre -Properties et MemberOf comme valeurs pour obtenir une liste de groupes au format LDIF contenant les noms distinctifs des groupes. Cette méthode n'est pas adaptée pour les rapports car elle fournit la sortie dans un format de nom distinctif par défaut :

Import-Module ActiveDirectory

$UserName = “Administrator“

$ReportPath = “C:\data\ADUserGroups.txt“

Le paramètre #-Identity peut être utilisé, ou seulement la valeur peut être fournie en tant que $UserName

(Get-ADUser $UserName –Properties MemberOf | Select MemberOf).MemberOf |Out-File -FilePath $reportpath

Si l'utilisateur Windows connecté n'a pas les privilèges pour exécuter le script, vous devez fournir des informations d'identification alternatives pour exécuter le script via le paramètre -Credential, qui fournit l'authentification pour PowerShell.

En savoir plus sur Netwrix Auditor for Active DirectoryObtenez un rapport sur l'appartenance aux groupes d'utilisateurs AD sans avoir à manipuler fastidieusement PowerShell

Le principe du moindre privilège vous oblige à restreindre les droits d'accès des utilisateurs aux actifs spécifiques dont ils ont besoin pour effectuer leur travail quotidien. En supprimant les autorisations inutiles, vous renforcez la sécurité et réduisez votre surface d'attaque en limitant les dommages qui peuvent être causés si un utilisateur décide d'abuser de ses droits d'accès ou si le compte est compromis par des attaquants ou des logiciels malveillants.

Pour appliquer cette meilleure pratique avec les outils natifs, vous pouvez soit examiner manuellement les propriétés des objets utilisateur dans ADUC, soit obtenir des données sur l'appartenance aux groupes AD en utilisant des scripts PowerShell pour générer des rapports qui détaillent des noms de groupes locaux de domaine spécifiques (tels que EnterpriseAdmins et Domain Administrators) et vérifier manuellement à quels groupes un compte utilisateur donné appartient. Cependant, les deux options consomment votre temps précieux. De plus, passer en revue les listes d'appartenance aux groupes Active Directory peut être fastidieux, en particulier dans des environnements complexes en raison d'un grand nombre de groupes de sécurité et de groupes imbriqués. En outre, si vous souhaitez filtrer votre rapport ou ajouter plus de détails, vous aurez besoin de plus d'expertise en matière de scripts PowerShell et de paramètres de cmdlet.

Avec Netwrix Auditor pour Active Directory, il suffit de quelques clics pour obtenir un rapport compréhensible enrichi de tous les détails nécessaires pour vérifier à quels groupes un utilisateur particulier appartient. Vous pouvez facilement exporter les résultats au format CSV ou PDF et les envoyer aux chefs de département pour examen. Vous pouvez même configurer des abonnements pour vous-même et d'autres employés qui doivent participer à des revues régulières des droits ; ces personnes les recevront automatiquement selon le calendrier que vous aurez défini, sans aucun effort supplémentaire.

Partager sur