Comment détecter qui a supprimé un objet de stratégie de groupe

Audit natif vs. Netwrix Auditor for Active Directory

Netwrix Auditor for Active Directory

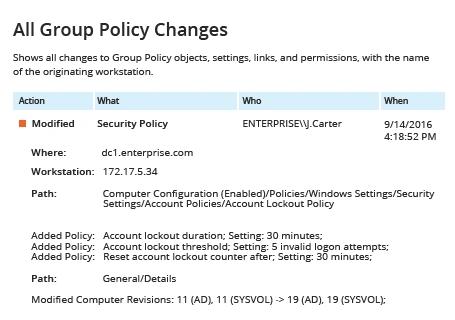

- Exécutez Netwrix Auditor → Cliquez sur « Rapports » → Allez à Active Directory → Choisissez « Modifications de stratégie de groupe » → Sélectionnez le rapport « Toutes les modifications de stratégie de groupe » → Cliquez sur « Afficher ».

- Pour enregistrer le fichier, cliquez sur le bouton « Exporter » → Sélectionnez le format Excel → Enregistrez sous → Choisissez un emplacement pour le sauvegarder.

Exemple de rapport :

Audit Natif

- Exécutez gpedit.msc → Créez une nouvelle stratégie de groupe (GPO) → Modifiez-la en accédant à "Configuration de l'ordinateur" → Stratégies → Paramètres Windows → Paramètres de sécurité :

- Configuration avancée des stratégies d'audit → Stratégies d'audit → Accès aux objets → Audit du système de fichiers > Définir → Succès et échecs

- Configuration de la politique d'audit avancée → Politiques d'audit → Accès aux objets → Audit de la manipulation des identificateurs → Définir → Succès et échecs

- Stratégies locales → Stratégie d'audit → Accès au service d'annuaire d'audit → Définir → Succès et échecs.Journal des événements → Définir → Taille maximale du journal de sécurité à 4 Go et Méthode de conservation du journal de sécurité sur « Écraser les événements selon le besoin ».

- Associez le nouveau GPO à l'OU en allant dans "Gestion de stratégie de groupe" → Cliquez droit sur l'OU défini → Choisissez "Lier un GPO existant" → Sélectionnez le GPO que vous avez créé.

- Forcez la mise à jour de la stratégie de groupe dans "Group Policy Management" en cliquant avec le bouton droit sur l'unité d'organisation définie → Cliquez sur "Group Policy Update".

- Ouvrez ADSI Edit → Connectez-vous au contexte de nommage par défaut → Développez « DC=nom de domaine » → Développez « CN=System » → Cliquez avec le bouton droit sur « CN=Policies » → Choisissez Propriétés → Sécurité (Onglet) → Avancé → Audit (Onglet) → Cliquez sur « Ajouter » → Choisissez les paramètres suivants : Principal : « Tout le monde » ; Type : « Réussite » ; S'applique à : « Cet objet et tous les objets descendants » ; Permissions : « Supprimer des objets groupPolicyContainer » → Cliquez sur « OK ».

- Accédez à \\domainname\sysvol\domainfqdn → cliquez droit sur le dossier "Policies" et sélectionnez "Propriétés".

- Sélectionnez l'onglet "Sécurité" → bouton "Avancé" → onglet "Audit" → Cliquez sur "Ajouter" et définissez les paramètres suivants : Principaux : "Tout le monde" ; Type : "Tous" ; S'applique à : "Ce dossier, sous-dossiers et fichiers" ; Permissions avancées : "Écrire des attributs ; Écrire des attributs étendus ; Supprimer ; Supprimer des sous-dossiers et des fichiers" ; Cliquez trois fois sur "OK".

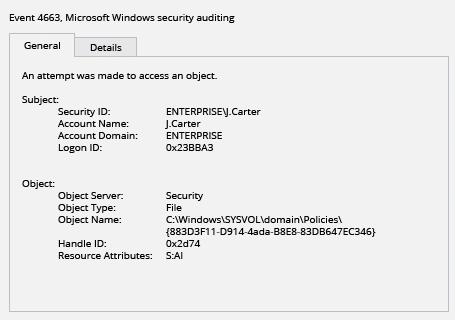

- Pour définir quelle stratégie de groupe a été supprimée, filtrez le journal des événements de sécurité pour l'ID d'événement 4663 (Catégorie de tâche – "Système de fichiers" ou "Stockage amovible") et recherchez la chaîne "Nom de l'objet :", où vous pouvez trouver le chemin et le GUID de la politique supprimée.

Le champ "Nom du compte" indique qui a supprimé un objet de stratégie de groupe.

Exemple de rapport :

En savoir plus sur Netwrix Auditor for Active Directory

Enquêtez sur les suppressions d'objets de stratégie de groupe et facilitez le processus de récupération

Les objets de stratégie de groupe (GPO) peuvent fournir des configurations pour l'accès aux ressources partagées et aux dispositifs, activer des fonctionnalités critiques ou établir des environnements sécurisés. Si certains des GPO sont supprimés, les utilisateurs pourraient ne pas être en mesure d'accéder à Internet, de modifier leurs données, d'utiliser des périphériques ou même de se connecter à leurs systèmes. La suppression de GPO qui traitent du contrôle d'accès, de l'authentification et d'autres politiques de sécurité peut augmenter la vulnérabilité des systèmes et permettre un accès non autorisé.

Partager sur