Comment suivre qui a supprimé un fichier de vos serveurs de fichiers Windows

Audit natif vs. Netwrix Auditor for Windows File Servers

Netwrix Auditor for Windows File Servers

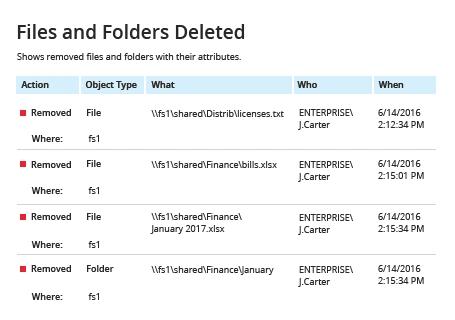

- Exécutez Netwrix Auditor. Allez dans «Reports» → Cliquez sur «File Servers» → Sélectionnez «File Servers Activity» → Cliquez sur «Files and Folders Deleted» → Cliquez sur «View».

- Tapez le nom du serveur dans le champ “Where”. Vous pouvez également spécifier le chemin vers un dossier particulier en utilisant % comme caractère générique.

- Examinez le rapport :

Configuration de l'audit du système de fichiers

- Naviguez jusqu'au partage de fichiers, faites un clic droit dessus et sélectionnez "Propriétés" → Sélectionnez l'onglet "Sécurité" → Cliquez sur le bouton "Avancé" → Allez à l'onglet "Audit" → Cliquez sur le bouton "Ajouter" → Sélectionnez ce qui suit :

- Principal : « Tout le monde »

- Type : "Tous"

- S'applique à : "Ce dossier, sous-dossiers et fichiers"

- Permissions avancées : "Supprimer des sous-dossiers et des fichiers" et "Supprimer"

- Exécutez l'éditeur de stratégie de groupe (gpedit.msc) et créez et modifiez un nouveau GPO. Plus précisément, allez dans → Configuration de l'ordinateur → Stratégies → Paramètres Windows → Paramètres de sécurité → Stratégies locales → Stratégie d'audit, et configurez comme suit :

- Auditez l'accès aux objets → Définissez → Succès et échecs.

- Accédez à "Advanced Audit Policy Configuration" → Audit Policies → Object Access, et configurez comme suit :

- Auditez le système de fichiers → Définir → Succès et échecs

- Auditez la manipulation des handles → Définir → Succès et échecs

- Associez le nouveau GPO à votre serveur de fichiers.

- Appliquez votre changement en forçant une mise à jour de la stratégie de groupe : Allez dans "Gestion de la stratégie de groupe" → Cliquez avec le bouton droit sur l'OU → Cliquez sur "Mise à jour de la stratégie de groupe".

Examen des événements

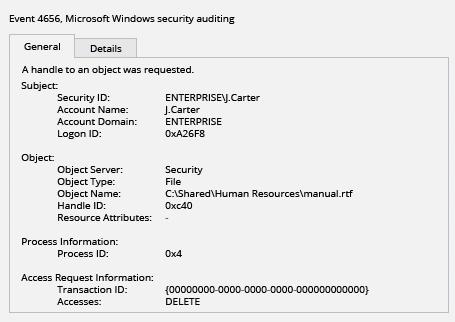

- Ouvrez l'Observateur d'événements et recherchez dans le journal de sécurité l'événement ID 4656 avec une catégorie de tâche de "Système de fichiers" ou "Stockage amovible" et la chaîne "Accès : SUPPRIMER".

- Examinez le rapport. Le champ « Sujet : ID de sécurité » indiquera qui a supprimé chaque fichier.

En savoir plus sur Netwrix Auditor for Windows File Servers

Effectuez des audits réguliers de suppression de fichiers pour prévenir les interruptions d'activité

Si un fichier sur un serveur de votre domaine est supprimé, de manière malveillante ou par erreur, les utilisateurs peuvent se retrouver incapables d'accéder aux informations critiques dont ils ont besoin, entraînant l'arrêt de processus d'affaires importants. De plus, sans un audit approprié de suppression de fichiers et d'access permission change auditing, il est impossible de tenir les utilisateurs responsables de leurs actions et de prévenir d'autres suppressions non autorisées.

Microsoft propose une méthode native pour auditer les suppressions de fichiers sur les serveurs de fichiers Windows. Cependant, vous devez avoir déjà activé l'audit, et le processus de recherche dans le journal des événements Windows pour les fichiers supprimés peut être assez fastidieux : Vous devrez ouvrir chaque événement dans la liste pour trouver les détails, tels que le nom de la personne qui a supprimé le fichier et l'heure de l'événement.

Netwrix Auditor vous permet de détecter et d'enquêter facilement sur les suppressions de fichiers malveillantes ou erronées sur vos serveurs de fichiers Windows, appareils de stockage EMC et systèmes de fichiers NetApp. En quelques étapes simples, vous pouvez obtenir un rapport clair qui montre tous les changements et événements d'accès, y compris les détails faciles à lire qui/quoi/où/quand. Vous pouvez même recevoir les rapports par e-mail automatiquement selon un calendrier, et obtenir des alertes sur des types spécifiques d'actions pour pouvoir réagir immédiatement. La recherche interactive simplifiera et rationalisera le processus d'investigation. Netwrix Auditor offre également une surveillance avancée du user behavior monitoring qui vous tient informé de l'activité anormale, telle qu'une augmentation des événements d'accès ou des suppressions massives de données, afin que vous puissiez agir avant de subir une violation, une perte de données ou un temps d'arrêt.

Partager sur