Comment trouver la source du verrouillage de compte

Netwrix Auditor for Active Directory

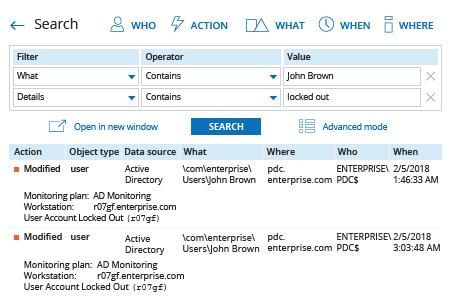

- Exécutez Netwrix Auditor → Allez dans "Recherche" → Spécifiez les critères suivants :

- Filtre – "Quoi"

Opérateur – "Contient"

Valeur – "<account username>" - Filtre – "Détails"

Opérateur – "Contient"

Valeur – "Verrouillé"

- Filtre – "Quoi"

- Cliquez sur « Rechercher » et examinez les résultats.

En savoir plus sur Netwrix Auditor for Active Directory

Audit Natif

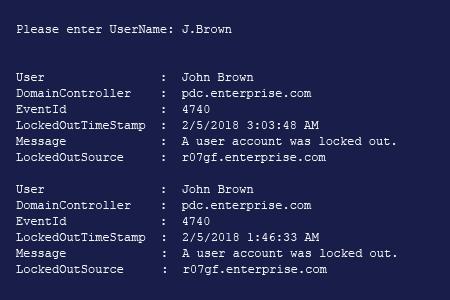

- Ouvrez l'ISE Powershell → Exécutez le script suivant, en saisissant le nom de l'utilisateur verrouillé :

Import-Module ActiveDirectory

$UserName = Read-Host "Please enter username"

#Get main DC

$PDC = (Get-ADDomainController -Filter * | Where-Object {$_.OperationMasterRoles -contains "PDCEmulator"})

#Get user info

$UserInfo = Get-ADUser -Identity $UserName

#Search PDC for lockout events with ID 4740

$LockedOutEvents = Get-WinEvent -ComputerName $PDC.HostName -FilterHashtable @{LogName='Security';Id=4740} -ErrorAction Stop | Sort-Object -Property TimeCreated -Descending

#Parse and filter out lockout events

Foreach($Event in $LockedOutEvents)

{

If($Event | Where {$_.Properties[2].value -match $UserInfo.SID.Value})

{

$Event | Select-Object -Property @(

@{Label = 'User'; Expression = {$_.Properties[0].Value}}

@{Label = 'DomainController'; Expression = {$_.MachineName}}

@{Label = 'EventId'; Expression = {$_.Id}}

@{Label = 'LockoutTimeStamp'; Expression = {$_.TimeCreated}}

@{Label = 'Message'; Expression = {$_.Message -split "`r" | Select -First 1}}

@{Label = 'LockoutSource'; Expression = {$_.Properties[1].Value}}

)

}}

- Examinez les résultats pour trouver l'origine du verrouillage.

Trouvez une source de verrouillage de compte et la raison du verrouillage à l'aide de PowerShell ou Netwrix Auditor

Le verrouillage d'un compte Active Directory après plusieurs tentatives d'authentification échouées est une politique courante dans un environnement Microsoft Windows. Les verrouillages peuvent se produire pour diverses raisons, y compris des mots de passe oubliés, des informations d'identification de service expirées dans le cache, des erreurs de réplication de contrôleur de domaine, des mappages de lecteur incorrects, des sessions terminales déconnectées sur un serveur Windows et des appareils mobiles accédant à Exchange Server.

Avant de déverrouiller un compte, vous devez déterminer pourquoi le verrouillage a eu lieu afin de réduire les risques de sécurité et d'éviter que le même problème ne se reproduise. PowerShell est un outil que vous pouvez utiliser. Le script fourni ci-dessus vous aide à déterminer la source du verrouillage de compte pour un seul compte utilisateur en examinant tous les événements avec l'ID 4740 dans le Securitylog. La sortie de PowerShell contient des détails pertinents pour une enquête approfondie : l'ordinateur où le verrouillage du compte a eu lieu et le moment où cela s'est produit.

Netwrix Auditor offre un moyen plus pratique de trouver les sources de verrouillage de compte. La plateforme surveille l'activité de tous les utilisateurs dans votre environnement et fournit des informations détaillées sur un ou tous les verrouillages de compte dans un rapport facile à lire que vous pouvez générer en quelques clics.

Partager sur