Comment vérifier les permissions des utilisateurs dans Active Directory

Netwrix Auditor for Active Directory

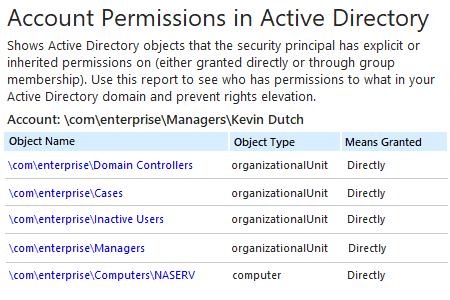

- Exécutez Netwrix Auditor → Allez dans "Rapports" → Développez la section "Active Directory" → Accédez à "Active Directory - État à un moment donné" → Sélectionnez "Permissions des comptes dans Active Directory" → Cliquez sur "Afficher".

- Indiquez les valeurs pour les filtres ci-dessous et cliquez sur « Voir le rapport » :

- Chemin UNC du compte

- Moyens Accordés

- Permissions

- Pour enregistrer le rapport, cliquez sur le bouton « Exporter » → Choisissez un format dans le menu déroulant → Cliquez sur « Enregistrer ».

En savoir plus sur Netwrix Auditor for Active Directory

Audit Natif

- Ouvrez l'ISE Powershell → Créez un nouveau script avec le code suivant, en spécifiant le nom d'utilisateur et le chemin pour l'exportation → Exécutez le script.

Import-Module ActiveDirectory

# Array for report.

$report = @()

$schemaIDGUID = @{}

# ignore duplicate errors if any #

$ErrorActionPreference = 'SilentlyContinue'

Get-ADObject -SearchBase (Get-ADRootDSE).schemaNamingContext -LDAPFilter '(schemaIDGUID=*)' -Properties name, schemaIDGUID |

ForEach-Object {$schemaIDGUID.add([System.GUID]$_.schemaIDGUID,$_.name)}

Get-ADObject -SearchBase "CN=Extended-Rights,$((Get-ADRootDSE).configurationNamingContext)" -LDAPFilter '(objectClass=controlAccessRight)' -Properties name, rightsGUID |

ForEach-Object {$schemaIDGUID.add([System.GUID]$_.rightsGUID,$_.name)}

$ErrorActionPreference = 'Continue'

# Get a list of AD objects.

$AOs = @(Get-ADDomain | Select-Object -ExpandProperty DistinguishedName)

$AOs += Get-ADOrganizationalUnit -Filter * | Select-Object -ExpandProperty DistinguishedName

$AOs += Get-ADObject -SearchBase (Get-ADDomain).DistinguishedName -SearchScope Subtree -LDAPFilter '(objectClass=*)' | Select-Object -ExpandProperty DistinguishedName

# Loop through each of the AD objects and retrieve their permissions.

# Add report columns to contain the path.

ForEach ($AO in $AOs) {

$report += Get-Acl -Path "AD:\$AO" |

Select-Object -ExpandProperty Access |

Select-Object @{name='organizationalunit';expression={$AO}}, `

@{name='objectTypeName';expression={if ($_.objectType.ToString() -eq '00000000-0000-0000-0000-000000000000') {'All'} Else {$schemaIDGUID.Item($_.objectType)}}}, `

@{name='inheritedObjectTypeName';expression={$schemaIDGUID.Item($_.inheritedObjectType)}}, `

*

} # Filter by single user and export to a CSV file.

$User ='Username'

$report | Where-Object {$_.IdentityReference -like "*$User*"} | Select-Object IdentityReference, ActiveDirectoryRights, OrganizationalUnit, IsInherited -Unique |

Export-Csv -Path "C:\data\explicit_permissions.csv" -NoTypeInformation

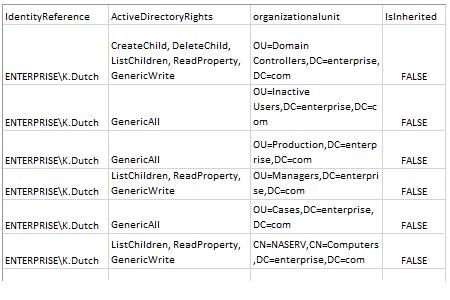

- Démarrez MS Excel et ouvrez le fichier produit par le script.

Exemple de rapport :

Réduisez vos surfaces d'attaque en vérifiant continuellement les rapports de permissions des utilisateurs d'Active Directory

Pour une gestion appropriée de Active Directory et une meilleure sécurité, les meilleures pratiques exigent que les permissions soient héritées via l'appartenance à des groupes Active Directory plutôt qu'assignées explicitement. Mais s'assurer que les droits d'accès suivent ce principe peut être un défi. Les administrateurs informatiques doivent régulièrement consulter des rapports sur les permissions des utilisateurs Active Directory qui détaillent comment les permissions ont été accordées afin de pouvoir retirer celles qui ont été assignées explicitement, ainsi que travailler avec les propriétaires de données pour retirer les utilisateurs des groupes qui leur accordent des permissions dont ils n'ont pas besoin pour leur travail quotidien. Un examen et un nettoyage réguliers des permissions aident à minimiser le risque d'abus de privilèges et de violations de données. Mais créer des rapports en s'appuyant sur un outil de reporting tel que PowerShell et examiner des résultats cryptiques est à la fois chronophage et sujet à erreurs.

Netwrix Auditor for Active Directory surmonte la limitation des scripts PowerShell en fournissant un rapport complet listant tous les objets auxquels un utilisateur particulier a accès et si les droits ont été accordés par l'appartenance à un groupe ou explicitement. Vous pouvez facilement approfondir pour plus de détails, tels que les permissions exactes que l'utilisateur a sur un objet spécifique.

Partager sur